سه شنبه, ۴ اردیبهشت, ۱۴۰۳ / 23 April, 2024

مجله ویستا

ارزیابی کیفی وبسایتها: ابزارها و معیارها

كلیدواژهها: وبسایتها، ارزیابی كیفی، معیارهای ارزیابی.

اهمیت و دامنه فرایند ارزشیابی

ارزیابی یك فرایند ضروری و پیچیده است. هر فردی ممكن است در مورد درستی و صحت مفاهیم كیفی قضاوت و ارزیابی نماید. ارزشیابی یك محصول اطلاعاتی، یك خدمت، یك فرد یا یك سازمان ممكن است به منظور اینكه آیا وظایف و مسئولیتهای محوله به خوبی انجام پذیرفته است یا خیر، صورت بگیرد. اساتید دانشگاه و دانشجویان بایستی قادر باشند اطلاعات را به صورت مؤثری ارزیابی كنند. در غیر اینصورت بایستی در این زمینه آموزش ببینند. بصیرت و ارزشیابی با فرایند تصمیمسازی و ژرف نگری عمیقی همراه است كه شامل موارد زیر میشود:

۱- قضاوت درباره ارزش یك استدلال، یك شخص، یك محصول یا یك خدمت یا یك سازمان.

۲- تصمیمگیری راجع به عمل خاصی(برای نمونه خریدن یا نخریدن یك محصول خوب یا یك خدمت ارائه شده بوسیله یك سازمان خاص).

۳- میزان اعتبار یك تحقیق یا روش انجام آن.

۴- تصمیم گیری برای به تأخیر انداختن اجرای یك عمل یا عدم اجرای آن به منظور كسب اطلاعات بیشتر یا كافی.

در زبان انگلیسی حداقل شش فعل مختلف در این زمینه یك معنی پایه را میرسانند"مفهوم یك قضاوت مهم و با ارزش" و معانی اضافی خاص خود كه بایستی مورد توجه قرار گیرند.

* to evaluate كه بر قضاوت درباره ارزش یك شئ یا یك شخص تاكید دارد.

* to rate كه شامل تعیین رتبه یك شخص یا یك شئ در بین انواع دیگر آنهاست.

* to stimate به معنی داوری مبتنی بر تخمین و محاسبات تقریبی است(اما این اصطلاح صراحت اصطلاحات دیگر را ندارد).

* to appraise بر داوری كارشناسانه تأكید دارد.

* to assess به معنی داوری معتبر و سنجیدن و مالیات بستن. (مثل ارزش پولی چیزی را معیّن كردن و مالیات گذاشتن بروی آن) و

* to assay بر امتحان و آزمایش دقیق دلالت دارد(مثل تجزیه و تحلیل شیمیایی اوره به منظور تعیین محتوای آن). سه فعل آخر تناسب و نزدیكی بیشتری با مفهوم مورد نظر ما دارند و معانی وسیعتری را در مورد تجزیه و تحلیل انتقادی و ارزشیابی در بر میگیرند. بلوم[۲] در روش سلسله مراتبی خود در امورتربیتی، ارزشیابی را به عنوان یكی از ابعاد فرایند ادراك و تفكر میداند. براساس این شیوه، ترتیب و توالی مهارتهای فكری با ارزیابی به عنوان پیچیدهترین فرایند ادراك(شامل فهم، ادراك، تجزیه و تحلیل و تركیب) كامل میشود. دبونز[۳] به مفهوم نیازهای پایه DIK، یعنی داده، اطلاعات و دانش، تأكید دارد.اختلاف اساسی ارزشیابی با تمامی مهارتهای ذكر شده بالا، بیانگر گنجایش و ظرفیت بالای معیارها و ارزشها در ارزشیابی است. ارزشیابی به عنوان"قضاوت درباره ارزش یك چیزی مثل بعضی مقاصد، اهداف، عقاید، كارها، راهحلها، روشها، مواد و غیره، توصیف شده است و در برگیرنده معیارهای استانداردی برای ارزشیابی میزان ویژگیهای دقیق، مؤثر، اقتصادی یا رضایتبخش است. داوریها ممكن است بوسیله ارزیاب یا بوسیله اطلاعاتی كه به او داده می شود، انجام پذیرد".

مطالعه در روانشناسی شناختی و فراشناختی و تفكر انتقادی نشان میدهد كه ارزیابی انتقادی ممكن است بوسیله چندین عامل تحت تأثیر قرار گیرد. كه این موارد به ترتیب اهمیت در اینجا ذكر میشوند[۴]:

- معلومات قبلی (كه قویترین تأثیر را دارد).

- تفاوت سلیقه ظاهری یا برتری شكلی: (برای مثال برای محققین، كتب علمی و مقالات مجلات با اهمیتتر از مجلات و كتب و منابع اینترنتی عمومی هستند).

- شناختشناسی(كه بر ماهیت و مبدأ دانش تأكید دارد).

- احساسات: كه عموماً در خلال و شروع فرایند ارزشیابی وجود دارند و

- عقاید(شناختشناسانه، روششناسانه و غیره).

تمامی این عوامل ممكن است در فرایند ارزشیابی تأثیر گذار باشند یا حتی آنرا از مسیر واقعی خود دور نمایند، نتایج آنرا تحت تأثیر قرار دهند و بعضی اوقات آنرا به نتایج غیر واقعی برسانند.

كیفیت اطلاعات

هر دو مفهوم اطلاعات و كیفیت در طول سالها معانی وسیع و گستردهای یافتهاند و معانی سؤال برانگیز زیادی به خود گرفتهاند. بنا به گفته دراگولانسكو[۵] مفهوم اطلاعات به معانی مختلفی بكار برده شده و سالهاست به معنی یك عبارت یك محصول یا یك فرایند بكار برده میشود و علیرغم ارزش ذهنی شایان توجه آن چارچوب نامشخص و متناقض و ویژگیهایی مبهمی داشته است.كلمه اطلاعات طوری كه امروزه بكار برده میشود دیدگاههای متفاوتی را نشان میدهد كه شامل كالا، انرژی، خبر، اطلاع، داده، دانش و غیره است. اگر به عنوان یك متاع به اطلاعات بنگریم، اطلاعات ممكن است شامل متون، اصوات، تصاویر و غیره باشد و ارزش اقتصادی داشته باشد. بنابراین اطلاعات می تواند مورد معامله قرار گیرد و به عنوان یك فرآورده اطلاعاتی یا خدمت اطلاعاتی مورد توجه قرار گیرد.

به نظر دبونز[۶] چنانچه یك سازمان یا شخصی ساختار ویژه اطلاعاتی خود را انحصاری نماید و اطلاعات را برای رسیدن به اهداف خاص خود نگهداری كند آن اطلاعات قادر است شخص یا سازمان را در رسیدن به اهداف خود یاری نماید. پس اطلاعات قادر است اهداف و اشخاص را هدایت و كنترل كند.نكته بعدی اینست كه چگونه میتوان كیفیت محصولات و خدمات را به صورت مناسب ارزیابی نمود. امروزه استاندارد بین المللی ایزو ۹۰۰۰ كیفیت را به عنوان وجود كلیه ویژگیهای یك چیز (هدف كلی خدمت یا محصول یا یك فرایند، یك فعالیت، یك سیستم، یك سازمان، یك شخص یا تركیبی از همه اینها) كه قدرت پاسخگویی به نیازهای معین را در خود دارد، تعریف نموده است. این توصیف پذیرفته شده بینالمللی به مشتریان، استفادكنندگان و فراهم كنندگان محصولات و خدمات، اشاره دارد. در واقع "كیفیت" در مورد محصول و خدمت برای پذیرش ویژگیهای كافی در بكار بردن آنان است. تعداد این ویژگیها موفقیت كالا را در قیمتهای رقابتی توجیه مینماید. (به دلیل این كه استفاده كننده یا مشتری، كالاهای با كیفیت بالا را به نسبت قیمت آن خریداری مینماید). بعلاوه "كیفیت" بیانگر یك فلسفه سودبخش جدید برای مدیران شركتهاست و آنها معمولاً در تعهدات شفاهی خود و از طریق كاركنان روابط عمومی سازمانها، در تبلیغات خود بر این موضوع تاكید دارند. این تعهدات برای رسیدن به هدف نهایی یعنی رضایت مشتریان در تمامی سطوح و چرخه تولید و در همه بخشهای شركتها وجود دارد.یك كالا نتیجه یك سری فعالیتهایی است كه طی یك فرایند به وجود میآیند[۷]. بنابراین اطلاعات به عنوان یك محصول غیر مادی در نظر گرفته شده است و بوسیله شركتهای تهیه كننده، خرید و فروش میشود و خریداری و فروش دوباره آن ممكن است توسط فراهمكنندگان دیگر و استفاده از آن بوسیله استفاده كننده نهایی، صورت گیرد. این محصول غیر مادی"تولید اطلاعاتی" نامیده میشود و نباید با تولیدات مادی توأم با آن، اشتباه گرفته شود (برای مثال محملهای مادی اطلاعات شامل كاغذ، كتاب، مجله یا اشیاء و علائم و غیره).كیفیت این تولیدات مادی و غیر مادی در بازار اطلاعات بوسیله استفادهكنندگان و فراهمآورندگان، با استفاده از معیارها و ابزارهایی، ارزیابی میشود. روش ارتباطی فراهم كننده- مشتری، برای افرادی كه علاقهمند به این روش هستند، روش خوبی است طبق این روش دراگولانسكو[۸] نتیجه میگیرد كه یك محصول اطلاعاتی(متن، صدا یا تصویر) و محملهای اطلاعاتی مادی (مثل، كاغذ، كتاب، مجله، كاست، دیداری یا شنیداری و غیره) در صورتی كیفیت خود را حفظ میكند كه فراهم كنندگان به نیازهای مشتریان و استفادهكنندگان، قبل از طراحی، هنگام ساخت و هنگام تهیه محصول توجه كنند و واكنشهای آنان بعد از تهیه محصول را نیز در نظر بگیرند. به عبارت دیگر در تولید یك محمل یا محصول اطلاعاتی بایستی به كیفیت محمل و تولید اطلاعاتی و انطباق آن با نیازهای روشن، مشخص و حتی نامشخص مشتری یا استفاده كننده، توجه داشت.براساس نظر دبونز[۹]، آدمی به صورت اساسی یك نیاز اطلاعاتی پایه و چندین نیاز به دانستن دارد. نیاز اطلاعاتی عبارتست از آگاهی از پاسخگویی به سؤلاتی از قبیل: چگونه؟ كجا؟ چه وقت؟ و چه كسی؟ و نیازمندی به دانش برای فهم و كاربرد، تجزیه و تحلیل، تركیب و ارزیابی لازم است. پاسخگویی به این نیازها با جوابگویی به نیازهای مربوط به سؤلات چرا و چگونه، مرتفع میشود. دیگر نیازهای اساسی بشر به صورت ذیل دستهبندی میشوند:

الف) نیاز به دانستن (برای مثال آنها كیستند، كجا هستند، از كجا آمدهاند؟ چه وقت؟ كجا؟ چگونه؟ چرا؟ یك پدیده معیین یا رخداد خاصی شكل میگیرد و غیره) و

ب) نیاز به عمل(به منظور ادامه و پیشرفت شرایط زندگی).

یك ضرب المثل رومانی میگوید: دانش بدون عمل سودمند نیست، اما عمل بدون دانش خطرناك است!

تهیهكنندگان و فراهمآورندگان اطلاعات و استفادهكنندگان و كاربران اطلاعات در فعل و انفعالات اطلاعاتی با هم همكاری و مشاركت مینمایند و كارائی و اثر بخشی اطلاعات بستگی به این دو همكار، ظرفیتهای همكاری و شرایط تعامل بین این دو دارد[۱۰].

كیفیت وب سایتها

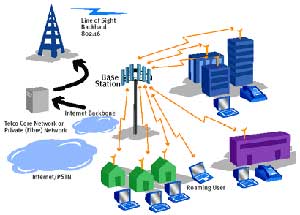

وب جهانگستر یك فنآوری شبكهای بسیار پیچیده است كه اخیراً چند صد میلیون صفحه وب و بیش از صد میلیون كاربر، از این فناوری استفاده مینمایند. هر روز استفادهكنندگان این سایتها به منظور یافتن مناسبترین، مرتبطترین و روزآمدترین اطلاعاتی كه نیاز دارند، به جستجو در وب میپردازند. در شبكه جهانی وب، استفادهكنندگان بوسیله راهنماهای صفحه به صفحه و پیوندهای(Links) موجود به كاوش میپردازند. محتوای صفحات مرتبط با این پیوندها معمولاً برخی از اطلاعات را در قالب متون یا تصاویر به استفاده كنندگان ارائه میدهد. براساس آنچه كه گفته شد، مفاهیم مدیریت كیفی و روشها، قصد دارم ارزشها و معیارهایی كه یك استفاده كننده را قادر میسازد به ارزیابی و انتخاب یك وبسایت یا صفحه وب دست بزند، روشن نمایم. اطلاعاتی مانند موارد زیر در وبسایتهای امروزی قابل دسترس است:

ـ بازاریابی اطلاعات برای محصولات، خدمات، سازمان ها و غیره.

ـ متون، مواد صوتی- تصویری، تولیدات رسانههای ارتباط جمعی (شامل مدارك و مجلات الكترونیكی).

ـ صفحات وب شخصی.

ـ و مواردی همچون پیغامهای پست الكترونیكی و ارتباط پستی گروههای خبری و غیره.

طرح وبسایت از سه مؤلفه اصلی تشكیل شده است: ۱- بالای صفحه [header]ا ۲- بدنه اصلی[body]ا ۳- پائین صفحه [footer]ا. با بررسی تمام این بخشها ما میتوانیم پاسخ سؤلات زیر را پیدا كنیم:

- مؤلف وبسایت كیست(یا فرد مرتبط)؟

- سایت چه وقت ایجاد شده است(یا بازنگری شده است)؟

- چه كسی سایت را پشتیبانی میكند؟

- ارتباطات فراهم شده چه چیزی را بیان میدارند؟

- مخاطبان احتمالی وبسایت چه كسانی هستند؟

- هدف از ارتباطات موجود در وبسایت چیست؟همانطور كه میدانید امروزه هر كس قادر است در یك وبسایت شخصی به انتشار مطالب بپردازد و متأسفانه هیچ استاندارد رسمی به منظور رعایت حداقل استانداردها و معیارها، وجود ندارد.

تعدادی از وبسایتها اجازه ارتباط الكترونیكی را برای استفاده كنندگان خود به منظور ایجاد ارتباط و تعامل فراهم مینمایند. ارتباط استفادهكنندگان با تهیه كننده وبسایت به منظور تداوم پیشرفت كیفیت وبسایت و براساس عكسالعملهای گوناگون از استفاده كنندگان مختلف، صورت میگیرد.تحلیل بیشتر وبسایت ممكن است شامل هر معیاری باشد كه به عنوان یك نتیجه از برخی استفادههای خاص به منظور شناسایی، تعریف و ارزیابی بدست آمده است. بعد از ارزیابی دقیق تمامی این نتایج و موارد، یك ارزیاب قادر خواهد شد در مورد مقایسه تطبیقی كیفیت وبسایتها و تهیهكنندگان اطلاعات آنها، قضاوت نماید. هر چند ایجاد یك وبسایت آرمانی غیر ممكن به نظر میرسد، اما قطعاً تلاش در جهت پاسخگویی به نیازهای كاربران و جلب رضایت آنان عملی و دست یافتنی است. برای رسیدن به این هدف و حركت به سمت دستیابی به مدیریت كیفی، این تلاش باید ادامه پیدا كند و در جهت آسانتر و سریعتر نمودن كاربرد ابزارهای ویژه، روشها و فنون مدیریت كیفیت، حركت كنیم.

معیارهای ارزیابی و سؤالاتی كه بایستی بوسیله استفاده كننده پاسخ داده شوند:

۱. صحت و درستی(شامل گستردگی و دقیق و درست بودن اطلاعات).

- آیا مؤلف منبع اطلاعات را ذكر نموده است؟

- آیا امكان آزمودن و چك نمودن صحت منابع وجود دارد؟

- آیا حوزه تخصصی مؤلف با موضوع تحت پوشش همخوانی دارد؟

- آیا مؤلف روش تحقیق و فرایند گردآوری دادهها را به روشنی بیان كرده است؟

۲. صلاحیت(میزان اعتبار مؤلف در رشته تخصصی خود).

- آیا مؤلف شناخته شده است؟

- درباره مؤلف چه اطلاعاتی دارید(برای مثال زمینه كاری، موقعیت، علائق، انتشارات و غیره)

- آیا تعیین میزان مهارت و اعتبار مؤلف برای شما ممكن است؟

۳. پوشش موضوعی(گستردگی و میزان پوشش موضوعاتی كه مشاهده، تحلیل و گزارش شدهاند)

- آیا تمامی موضوعات وبسایت عمیقاً بازبینی شدهاند؟

- آیا همه پیوندهای مرتبط به صورت مناسب جامع و در عمل فعال هستند؟

- اطلاعات موجود در سایت چقدر برای شما از خصوصیات جامعیت و مرتبط بودن برخوردار است؟

۴. تراكم- فشردگی(میزان اطلاعات مربوط و جامع كه در هر صفحه از سایت به نمایش گذاشته میشود).

- در هر صفحه از سایت مفاهیم غالب هستند یا تصاویر؟

- آیا اطلاعات نمایش داده شده در هر صفحه شامل تصاویر و متنها برای شما به اندازه كافی جامع است؟

- آیا اطلاعات نمایش داده شده در هر صفحه برای شما كافی است؟

- چه مقدار اطلاعات تبلیغاتی و آگهیهای تجاری در هر صفحه از سایت وجود دارد

۵. تازگی(میزان تازگی و بهروز بودن اطلاعات منتشر شده در سایت)

- سایت چه وقت ایجاد شده و آخرین زمان بازنگری و ویرایش آن چه وقت بوده است؟

- آیا تاریخ حق مؤلف نمایش داده شده است؟

- آیا تمامی منابع ذكر شده، قابل دسترس هستند؟.

- آیا كلیه سایتهای مرتبط و آدرسهای اینترنتی درست عمل می كنند؟

۶. تعامل(تأثیر متقابل یا میزان عملكرد ارتباط دو طرفه بین استفاده كننده و مؤلف).

- آیا یافتن حداقل یك پیوند (Link) برای ارتباط از طریق پست الكترونیكی با مؤلف وبسایت یا مسؤل سایت امكان پذیر است؟

- آیا پیوند فعال است؟

- آیا پیوند سریع عمل می كند؟

- آیا به پیغامهایی كه شما فرستادهاید، پاسخی داده شده است

۷. هدف (میزان عینیتگرایی مؤلف در مقابل ذهنیتگرایی او).

- هدف واقعی سایت چیست؟

- هدف واقعی مؤلف سایت چیست؟

- آیا شما به اندازه كافی از بی طرفی مؤلف مطمئن هستید؟

۸.. سرعت(مدت زمان مورد نیاز برای فراخوانی سایت و نمایش صفحه وبسایت).

- آیا آدرس الكترونیكی(URL) سایت به سرعت و بدون درنگ صفحه وبسایت را پیدا می كند؟

- آیا تغییر فوری صفحه نمایش ممكن است؟

- آیا ارتباط شما با تمامی پیوندهای فراهم شده بدون تأخیر میسّر میشود؟[۱۱]

جستجوی وبسایتها یا جستجو در انتشارات كتابخانهای؟

به نظر میرسد جستجوی اطلاعات وب سایتها، برای انجام یك طرح، كارایی و سودمندی بیشتری نسبت به روشهای جستجوی سنتی مبتنی بر كتابخانه داشته باشد. اما آیا این یك انتظار واقع گرایانه است؟ به نظر بنده جستجو در وب و كتابخانه مكمل همدیگرند. شبكه جهانی وب منبع بسیار خوبی برای مشاهده سریع اطلاعات است و وجود كتابخانه هم برای تجزیه و تحلیل عمیق مطالب، ضروری است.

یافتن اطلاعات مربوط به یك پژوهش در كتابخانه، موفقیت طرح ما را تضمین میكند. از نتایج یك جستجو ممكن است محصولات و نظریات غیر منتظرهای كسب شود كه برای ارزیابی مجدد فرضیات دانشمندان و حتی برای طرحهای پژوهشی آینده محققین سودمند باشد. در ارزیابی وسیع كیفیت اطلاعات، ما احتمالاً نكات گوناگونی برای مشاهده می یابیم و رویكردهای انتقادی و واكنشها بیشتر از جستجو در وب است، كه با ظاهری جذاب از روایی كمتری برخوردار است. از طرف دیگر جستجوی اطاعات در وبسایتها، برای همان پژوهش فوق، از طریق موتورهای كاوش مختلف انجام میگیرد. جستجوگرهای قوی و راهنماها به منظور یافتن فقرههای اطلاعاتی كه از فرضیهها پشتیبانی میكنند، فعال میشوند. حتی ممكن است یافتههای نادرست هم بازیابی شوند، هر چند این مورد به ندرت اتفاق میافتد. بهرحال، شبكه جهانی وب برای مطالعه چكیدهها و كسب سریع اطلاعات درباره یك موضوع بسیار عالی است.

نتیجه

ما به عنوان یك راهنما، دوست داریم دانشجویان شیوههای جستجوی اطلاعات را یاد بگیرند و همه انواع پیچیدگیها و تفاوتهای موجود در این فرایند را تشخیص دهند. اما ما همچنین به مهارت در حداقل یك زمینه نیاز داریم. برای ما به عنوان آموزش دهنده، انتخاب از میان شیوههای سنتی یا نوین یادگیری یك چالش است. بهرحال به منظور ایجاد توانایی عملی در این زمینه، ما باید قبل از هر چیز شیوههای ارزیابی انتقادی كیفیت اطلاعات موجود در وبسایتها را بیاموزیم.

منبع:

* DRAGULANESCU, NICOLAE-GEORGE. Website Quality Evaluations: Criteria and Tools. (۲۰۰۲), Intl. Inform. & Libr. Rev.V. ۳۴, pp. ۲۴۷-۲۵۴. Available online at http://www.idealibrary.com on ideal

نوشته: نیكلای جورج دراگولانسكو۱

ترجمه: غلام حیدری

كارشناس ارشد علوم كتابداری و اطلاع رسانی

منبع : مركز اطلاعات و مدارك علمی ایران

همچنین مشاهده کنید

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

pameranian.com

پیچ و مهره پارس سهند

خرید میز و صندلی اداری

خرید بلیط هواپیما

گیت کنترل تردد

ایران پاکستان مجلس شورای اسلامی رئیسی ایران و پاکستان سید ابراهیم رئیسی حجاب دولت مجلس دولت سیزدهم رهبر انقلاب رئیس جمهور

تهران آتش سوزی سازمان هواشناسی بارش باران شهرداری تهران پلیس سیل سلامت قتل وزارت بهداشت حج عمره آموزش و پرورش

بانک مرکزی قیمت خودرو ایران خودرو خودرو قیمت دلار بازار خودرو قیمت طلا سایپا دلار بورس مالیات تورم

ترانه علیدوستی تلویزیون سینمای ایران سریال کتاب سینما نمایشگاه کتاب معماری تئاتر سعدی فیلم سینمایی

دانشجویان دانش بنیان دانشگاه آزاد اسلامی کنکور ۱۴۰۳

رژیم صهیونیستی اسرائیل آمریکا غزه روسیه جنگ غزه فلسطین ترکیه عملیات وعده صادق چین حماس اوکراین

فوتبال پرسپولیس استقلال فوتسال باشگاه پرسپولیس بازی رئال مادرید بارسلونا سپاهان باشگاه استقلال لیگ برتر دیوید تیلور

هوش مصنوعی ایلان ماسک ژاپن همراه اول تلگرام ناسا تبلیغات اپل فناوری موبایل سامسونگ گوگل

پیری یبوست کاهش وزن دمنوش صبحانه