سه شنبه, ۴ اردیبهشت, ۱۴۰۳ / 23 April, 2024

مجله ویستا

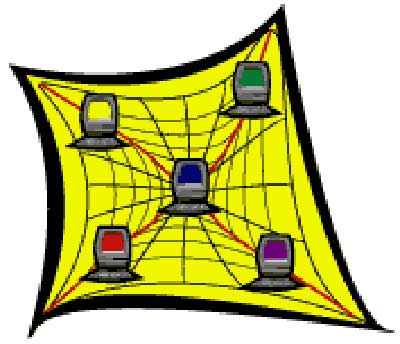

توپولوژی های فایروال

●سناریوی اول : یک فایروال Dual-Homed

در این توپولوژی که یکی از ساده ترین و در عین حال متداولترین روش استفاده از یک فایروال است ، یک فایروال مستقیما" و از طریق یک خط Dial-up ، خطوط ISDN و یا مودم های کابلی به اینترنت متصل می گردد. در توپولوژی فوق امکان استفاده از DMZ وجود نخواهد داشت.

برخی از ویژگی های این توپولوژی عبارت از :

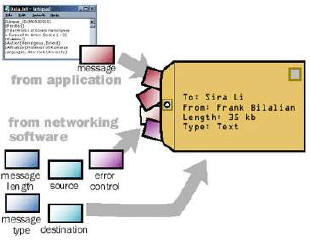

▪فایروال مسئولیت بررسی بسته های اطلاعاتی ارسالی با توجه به قوانین فیلترینگ تعریف شده بین شبکه داحلی و اینترنت و برعکس را برعهده دارد.

▪فایروال از آدرس IP خود برای ارسال بسته های اطلاعاتی بر روی اینترنت استفاده می نماید .

▪دارای یک پیکربندی ساده بوده و در مواردی که صرفا" دارای یک آدرس IP معتبر ( Valid ) می باشیم ، کارساز خواهند بود.

▪برای اتصال فایروال به اینترنت می توان از یک خط Dial-up معمولی ، یک اتصال ISDN و مودم های کابلی استفاده نمود.

▪سناریوی دوم : یک شبکه Two-Legged به همراه قابلیت استفاده از یک ناحیه DMZ

در این توپولوژی که نسبت به مدل قبلی دارای ویژگی های پیشرفته تری است ، روتر متصل شده به اینترنت به هاب و یا سوئیچ موجود در شبکه داخلی متصل می گردد.

برخی از ویژگی های این توپولوژی عبارت از :

▪ماشین هائی که می بایست امکان دستیابی مستقیم به اینترنت را داشته باشند ( توسط فایروال فیلتر نخواهند شد ) ، به هاب و یا سوئیچ خارجی متصل می گردند.

▪فایروال دارای دو کارت شبکه است که یکی به هاب و یا سوئیچ خارجی و دیگری به هاب و یا سوئیچ داخلی متصل می گردد. ( تسهیل در امر پیکربندی فایروال )

▪ماشین هائی که می بایست توسط فایروال حفاظت گردند به هاب و یا سوئیچ داخلی متصل می گردند.

▪به منظور افزایش کارآئی و امنیت شبکه ، می توان از سوئیچ در مقابل هاب استفاده نمود.

▪در توپولوژی فوق امکان استفاده از سرویس دهندگانی نظیر وب و یا پست الکترونیکی که می بایست قابلیت دستیابی همگانی و عمومی به آنان وجود داشته باشد از طریق ناحیه DMZ فراهم می گردد.

▪در صورتی که امکان کنترل و مدیریت روتر وجود داشته باشد ، می توان مجموعه ای دیگر از قابلیت های فیلترینگ بسته های اطلاعاتی را نیز به خدمت گرفت . با استفاده از پتانسیل های فوق می توان یک سطح حفاظتی محدود دیگر متمایز از امکانات ارائه شده توسط فایروال ها را نیز پیاده سازی نمود.

▪در صورتی که امکان کنترل و مدیریت روتر وجود نداشته باشد ، ناحیه DMZ بطور کامل در معرض استفاده عموم کاربران اینترنت قرار خواهد داشت . در چنین مواردی لازم است با استفاده از ویژگی ها و پتانسیل های ارائه شده توسط سیستم عامل نصب شده بر روی هر یک از کامپیوترهای موجود در ناحیه DMZ ، یک سطح مناسب امنیتی را برای هر یک از آنان تعریف نمود .

▪پیکربندی مناسب ناحیه DMZ به دو عامل متفاوت بستگی خواهد داشت : وجود یک روتر خارجی و داشتن چندین آدرس IP

▪در صورتی که امکان ارتباط با اینترنت از طریق یک اتصال PPP ( مودم Dial-up ) فراهم شده است و یا امکان کنترل روتر وجود ندارد و یا صرفا" دارای یک آدرس IP می باشیم ، می بایست از یک راهکار دیگر در این رابطه استفاده نمود . در این رابطه می توان از دو راه حل متفاوت با توجه به شرایط موجود استفاده نمود :

راه حل اول ، ایجاد و پیکربندی یک فایروال دیگر در شبکه است . راه حل فوق در مواردی که از طریق PPP به شبکه متصل می باشیم ، مفید خواهد بود . در توپولوژی فوق ، یکی از ماشین ها به عنوان یک فایروال خارجی ایفای وظیفه می نماید ( فایروال شماره یک ) . ماشین فوق مسئولیت ایجاد اتصال PPP و کنترل دستیابی به ناحیه DMZ را بر عهده خواهد داشت و فایروال شماره دو ، مسئولیت حفاظت از شبکه داخلی را برعهده دارد . فایروال شماره یک از فایروال شماره دو نیز حفاظت می نماید.

راه حل دوم، ایجاد یک فایروال Three Legged است که در ادامه به آن اشاره خواهیم کرد .

●سناریوی سوم : فایروال Three-Legged

در این توپولوژی که نسبت به مدل های قبلی دارای ویژگی های پیشرفته تری است ، از یک کارت شبکه دیگر بر روی فایروال و برای ناحیه DMZ استفاده می گردد . پیکربندی فایروال بگونه ای خواهد بود که روتینگ بسته های اطلاعاتی بین اینترنت و ناحیه DMZ با روشی متمایز و متفاوت از اینترنت و شبکه داخلی ، انجام خواهد شد.

برخی از ویژگی های این توپولوژی عبارت از :

▪امکان داشتن یک ناحیه DMZ وجود خواهد داشت.

▪برای سرویس دهندگان موجود در ناحیه DMZ می توان از آدرس های IP غیرمعتبر استفاده نمود.

▪ کاربرانی که از اتصالات ایستای PPP استفاده می نمایند نیز می توانند به ناحیه DMZ دستیابی داشته و از خدمات سرویس دهندگان متفاوت موجود در این ناحیه استفاده نمایند.

▪یک راه حل مقرون به صرفه برای سازمان ها و ادارات کوچک است.

▪برای دستیابی به ناحیه DMZ و شبکه داخلی می بایست مجموعه قوانین خاصی تعریف گردد و همین موضوع ، پیاده سازی و پیکربندی مناسب این توپولوژی را اندازه ای پیجیده تر می نماید.

▪در صورتی که امکان کنترل روتر متصل به اینترنت وجود نداشته باشد ، می توان کنترل ترافیک ناحیه DMZ را با استفاده از امکانات ارائه شده توسط فایروال شماره یک انجام داد.

▪در صورت امکان سعی گردد که دستیابی به ناحیه DMZ محدود شود.

مرجع : سخاروش

منبع : سایت اطلاع رسانی امنیت اطلاعات ایران

همچنین مشاهده کنید

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

pameranian.com

پیچ و مهره پارس سهند

خرید میز و صندلی اداری

خرید بلیط هواپیما

گیت کنترل تردد

ایران پاکستان مجلس شورای اسلامی رئیسی سید ابراهیم رئیسی عملیات وعده صادق ایران و پاکستان حجاب دولت مجلس رئیس جمهور دولت سیزدهم

تهران سیل پلیس هواشناسی بارش باران وزارت بهداشت شهرداری تهران فضای مجازی قتل سلامت سازمان هواشناسی آتش سوزی

بانک مرکزی خودرو قیمت خودرو ایران خودرو قیمت دلار قیمت طلا بازار خودرو دلار سایپا بورس تورم مالیات

کتاب تلویزیون سریال رادیو سینمای ایران محمدرضا گلزار نمایشگاه کتاب فیلم سینما تئاتر فیلم سینمایی معماری

کنکور ۱۴۰۳ دانشجویان دانشگاه آزاد اسلامی دانش بنیان بنیاد ملی نخبگان

رژیم صهیونیستی اسرائیل غزه روسیه فلسطین جنگ غزه چین ترکیه اتحادیه اروپا اوکراین حماس طوفان الاقصی

فوتبال پرسپولیس استقلال باشگاه پرسپولیس اوسمار ویرا باشگاه استقلال رئال مادرید بارسلونا بازی سپاهان فوتسال لیگ برتر

گوگل همراه اول ایلان ماسک اپل شیائومی مایکروسافت هوش مصنوعی تبلیغات فناوری تلگرام سامسونگ ناسا

افسردگی یبوست پیری صبحانه