سه شنبه, ۴ اردیبهشت, ۱۴۰۳ / 23 April, 2024

مجله ویستا

استانداردهای امنیت ـ آشنایی با استاندارد BS۷۷۹۹

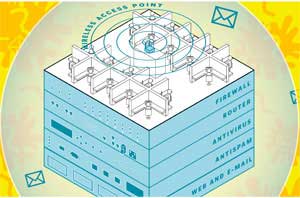

برای پیاده سازی امنیت در حوزههای فوق، علاوه بر ایمنسازی سختافزاری شبكه، نیاز به تدوین سیاستهای امنیتی در حوزه فناوری اطلاعات در یك سازمان نیز می باشد. در این راستا لازم است از روالهای استانداردی استفاده شود كه به واسطه آنها بتوان ساختار یك سازمان را برای پیاده سازی فناوری اطلاعات ایمن نمود. استاندارد BS۷۷۹۹ كه در این شماره قصد معرفی آن را داریم به چگونگی پیاده سازی امنیت در همه ابعاد در یك سازمان می پردازد.

● تاریخچه استاندارد

منشاء استاندارد British Standard BS۷۷۹۹ به زمان تاسیس مركز CommercialComputerSecurityCenter و شكلگیری بخش Industry (DTI) UK Department of Trade and در سال ۱۹۸۷برمی گردد. این مركز به منظور تحقق دو هدف تشكیل گردید. اول تعریف معیارهایی بین المللی برای ارزیابی میزان امنیت تجهیزات تولیدشده توسط سازندگان تجهیزات امنیتی، به منظور ارائه تاییدیه های مربوطه بود و دوم كمك به كاربران برای این منظور مركز CCSC در سال ۱۹۸۹ اقدام به انتشار كدهایی برای سنجش میزان امنیت نمود كه به “Users Code of Practice” معروف گردید.

چندی بعد، اجرایی بودن این كدها از دیدگاه كاربر، توسط مركز محاسبات بین المللی NCC و یك كنسرسیوم از كاربران كه به طور كلی از صاحبان صنایع در انگلستان بودند مورد بررسی قرار گرفت. اولین نسخه این استاندارد به عنوان مستندات راهبری PD ۰۰۰۳ در انگلستان منتشر گردید. در سال ۱۹۹۵ این استاندارد با عنوان BS۷۷۹۹ منشر گردید و قسمت دوم آن نیز در فوریه سال ۱۹۹۸ به آن اضافه گردید. این قسمت مفهوم سیستم مدیریت امنیت اطلاعات (Information Security Management System (ISMS را بهوجود آورد. این سیستم ISMS به مدیران این امكان را می دهد تا بتوانند امنیت سیستم های خود را با حداقل نمودن ریسكهای تجاری كنترل نمایند.

نسخه بازنگری شده این استاندارد در سال ۱۹۹۵ به عنوان استاندارد ISO ثبت گردید. در مجمعی كه رای موافق به ثبت این استاندارد به عنوان استاندارد ISO داده بودند، كشورهایی نظیر استرالیا و نیوزلند با اندكی تغییر، آن را در كشور خود با عنوان AS/NZS۴۴۴۴ منتشر نمودند. طی سالهای ۱۹۹۹ تا ۲۰۰۲ بازنگریهای زیادی روی این استاندارد صورت پذیرفت. در سال ۲۰۰۰ با افزودن الحاقیههایی به استاندارد BS۷۷۹۹ كه به عنوان یك استاندارد ISO ثبت شده بود، این استاندارد تحتعنوان استاندارد ISO/IEC۱۷۷۹۹ به ثبت رسید.

نسخه جدید و قسمت دوم این استاندارد در سال ۲۰۰۲ به منظور ایجاد هماهنگی بین این استاندارد مدیریتی و سایر استانداردهای مدیریتی نظیر ۹۰۰۱ ISO و ۱۴۰۰۱ ISO تدوین گردید. این قسمت برای ارزیابی میزان موثربودن سیستم ISMS در یك سازمان مدل (Plan-Do-Check-Act (PDCA را همانگونه كه در شكل یك نشان داده شده است ارائه می نماید.

● نحوه عملكرد استاندارد BS ۷۷۹۹

در راستای تحقق دومین هدف پیدایش این استاندارد كه به آن اشاره شد، یعنی كمك به كاربران سرفصلهایی برای نحوه پیاده سازی امنیت در یك سازمان كه در حقیقت یك كاربر سیستم های امنیتی می باشد، تعیین شده است كه عبارتند از:

▪ تعیین مراحل ایمن سازی و نحوه شكل گیری چرخه امنیت

▪ جزییات مراحل ایمن سازی و تكنیكهای فنی مورد استفاده در هر مرحله

▪ لیست و محتوای طرح ها و برنامه های امنیت اطلاعات مورد نیاز سازمان

▪ ضرورت و جزییات ایجاد تشكیلات سیاستگذاری، اجرایی و فنی تامین امنیت

▪ كنترلهای امنیتی مورد نیاز برای هر یك از سیستم های اطلاعاتی و ارتباطی

▪ تعریف سیاستهای امنیت اطلاعات

▪ تعریف قلمرو سیستم مدیریت امنیت اطلاعات و مرزبندی آن متناسب با نوع نیازهای سازمان

▪ انجام و پذیرش برآورد مخاطرات، متناسب با نیازهای سازمان

▪ پیش بینی زمینه ها و نوع مخاطرات بر اساس سیاستهای امنیتی تدوین شده

▪ انتخاب هدفهای كنترل و كنترلهای مناسب كه قابل توجیه باشند، از لیست كنترلهای همه جانبه

▪ تدوین دستورالعمل های عملیاتی

● مدیریت امنیت شبكه

به منظور تعیین اهداف امنیت، ابتدا باید سرمایههای مرتبط با اطلاعات و ارتباطات سازمان، شناسایی شده و سپس اهداف تامین امنیت برای هریك از سرمایهها، مشخص شود.سرمایههای مرتبط با شبكه سازمان عبارتند از: سخت افزار، نرمافزار، اطلاعات، ارتباطات، كاربران.

اهداف امنیتی سازمانها باید به صورت كوتاهمدت و میانمدت تعیین گردد تا امكان تغییر آنها متناسب با تغییرات تكنولوژیها و استانداردهای امنیتی وجود داشته باشد.

▪ عمده اهداف كوتاه مدت در خصوص پیادهسازی امنیت در یك سازمان عبارتند از:

- جلوگیری از حملات و دسترسیهای غیرمجاز علیه سرمایه های شبكه

- مهار خسارتهای ناشی از ناامنی موجود در شبكه

- كاهش رخنه پذیری

▪ اهداف میانمدت نیز عمدتاً عبارتند از:

- تامین صحت عملكرد، قابلیت دسترسی برای نرمافزارها و سختافزارها و محافظت فیزیكی صرفاً برای سخت افزارها

- تامین محرمانگی، صحت و قابلیت دسترسی برای ارتباطات و اطلاعات متناسب با طبقه بندی آنها ازحیث محرمانگی و حساسیت

- تامین قابلیت تشخیص هویت، حدود اختیارات و پاسخگویی، حریم خصوصی و آگاهیرسانی امنیتی برای كاربران شبكه، متناسب با طبقهبندی اطلاعات قابل دسترس و نوع كاربران

● تهدیدهای امنیتی

تهدیدهای بالقوه برای امنیت شبكههای كامپیوتری به صورت عمده عبارتند از:

▪ فاش شدن غیرمجاز اطلاعات در نتیجه استراقسمع دادهها یا پیامهای در حال مبادله روی شبكه

▪ قطع ارتباط و اختلال در شبكه به واسطه یك اقدام خرابكارانه

▪ تغییر و دستكاری غیر مجاز اطلاعات یا یك پیغام ارسالشده برای جلوگیری از این صدمات باید سرویسهای امنیتی زیر در شبكههای كامپیوتری ارائه شود و زمانی كه یكی از سرویسهای امنیتی نقص شود بایستی تمامی تدابیر امنیتی لازم برای كشف و جلوگیری رخنه در نظر گرفته شود:

ـ محرمانه ماندن اطلاعات

ـ احراز هویت فرستنده پیغام

ـ سلامت دادهها در طی انتقال یا نگهداری

ـ كنترل دسترسی و امكان منع افرادی كه برای دسترسی به شبكه قابل اعتماد نمی باشد.

ـ در دسترس بودن تمام امكانات شبكه برای افراد مجاز و عدم امكان اختلال در دسترسی

● مراحل پیاده سازی امنیت

برای پیادهسازی یك سیستم امنیتی مناسب مراحل زیر بایستی انجام گردد:

۱) برآورد نیازهای امنیتی شبكه

بر اساس نوع شبكه طراحی شده، نوع استفاده از آن و كاربردهای مختلف آن نیازهای امنیتی شبكه بایستی بررسی گردد. این نیازها بر اساس انواع سرویسهایی كه شبكه ارائه میدهد گسترش می یابد.

۲) اتخاد سیاستهای امنیتی لازم

در این مرحله سیاستها و تدابیر امنیتی لازم اتخاذ می شود. این تدابیر برای پاسخ به نیازهایی خواهد بود كه در مرحله قبل برای شبكه برآورد شده است.۳) ارائه طرح امنیتی شبكه

بر اساس نیازها و سیاستهای برآورده كننده آنها، طرحی از سیاست كلی شبكه ارائه می شود، بهطوری كه تمامی نیازهای شبكه برآورده شود و در طرح جامع و مانعی كه تهیه شده است هیچ تداخلی وجود نداشته باشد.

۴) پیاده سازی و تست

در این مرحله تجهیزات و سیستم های لازم برای طرح انتخاب میشود. تنظیمات كلیه سیستمها پس از تجزیه و تحلیل كافی استخراج میشوند. برای تست طرح پیاده سازی شده، دسترسیها و امكانات رخنه تستشده و در صورت خطا راهكارهای پیشگیری بهكار گرفته می شود.

۵) مدیریت امنیت

این مرحله كه پس از اتمام پیادهسازی انجام میشود شامل تمامی مسائل مدیریتی امنیت شبكه میباشد. در این مرحله روشهای مقابله با تهاجم با روش جدید باید بهكار گرفته شود و تغییراتی را كه در اثر گذشت زمان در امنیت شبكه روی میدهند تحت كنترل گرفته شوند.

● اجرای سیستم امنیتی

به منظور اجرای یك سیستم امنیتی شبكه و ارائه قابلیتهای بروز امنیتی درشبكه، روال های زیر بایستی توسط سازمان به صورت مداوم در شبكه اعمال شود:

▪ تعیین سیاستهای امنیتی شبكه

در این قسمت تمامی فرامین و دستورات امنیتی لازم برای فایروالها و سیستم های تشخیص تهاجم توسط ابزارهای خاص استخراج می گردد.

▪ اعمال سیاستهای امنیتی شبكه

دستورات امنیتی تهیهشده برای استفاده در تجهیزات و سرویسهای ارائه شده برای امنیت در شبكه پیاده سازی میشوند.

▪ بررسی بلادرنگ وضعیت امنیت شبكه

پس از پیادهسازی سیاستهای امنیتی، با استفاده از سیستم های بلادرنگ تهاجم (IDS) و یا سیستمهای آنالیز فایلهای Log و تشخیص Offline تهاجم، كلیه دسترسیهای غیرمجاز انجام شده به شبكه و عبور از سیستم امنیتی تشخیص دادهشده و در فایلهای Log خروجی ذخیره میشوند.

▪ بازرسی و تست امنیت شبكه

در این قسمت با استفاده از ابزارهای امنیتی، كلیه پورتها و سرویسهای شبكه و یا محلهای رخنه به شبكه بازرسی شده و اطلاعات مربوطه در فایل Log مربوطه قرار میگیرند. همچنین در این قسمت با استفاده از یك سری از ابزارها، به تحلیل اطلاعات پرداخته میشود و نتایج حاصل از آنها برای مرحله بعدی نگهداری می شود.

▪ بهبود روشهای امنیت شبكه

به منظور بهبود عملكرد سیستم امنیتی شبكه، از نتایج حاصل از دو قسمت قبل استفاده میشود و تغییراتی كه از این بررسیها نتیجه میشود، در سیاستهای امنیتی شبكه اعمال می گردد.

● تشكیلات اجرائی امنیت

برای پیاده سازی یك سیستم امنیتی پویا، وجود تشكیلات امنیتی متناسب با نیازهای امنیتی سازمان لازم و ضروری می باشد. گروههای كاری لازم برای اینكه امور امنیتی یك شبكه به نحو احسن اداره شود عبارتند از:

▪ سیاست امنیت

وظایف این قسمت تدوین سیاست امنیتی و بازنگری و اصلاح سیاست امنیتی در صورت پیشنهاد گروه مدیریت امنیتی میباشد. قسمت سیاست امنیتی هماهنگی تشكیل جلسات گروه سیاستگذاری امنیتی را از قسمت مدیریت امنیتی دریافت كرده و طبق آن عمل می كند و نتایج حاصله را به مدیریت امنیتی تحویل می دهد.

▪ مركز هماهنگی واطلاع رسانی

مركز هماهنگی تمامی گزارشها را از بخشهای مختلف جمع آوری كرده و در واقع نقش رابط بین قسمتها را بازی میكند. این مركز بیشتر مانند واسط اصلی بین قسمتها و بخش مدیریتی عمل می كند و تغییرات و پیشنهادات گروه مدیریتی را به گروههای كاری منعكس میكنند. وظایف این قسمت دریافت اطلاعات و گزارش از گروههای پائینتر، پردازش و دستهبندی آنها، ثبت اطلاعات، ارسال نتایج به گروه مدیریت امنیتی، دریافت تغییرات (تغییر سیاست امنیتی) از گروه مدیریت امنیتی، ثبت اطلاعات و ارسال آن برای گروههای پائینتر، تشكیل بانكاطلاعاتی حاوی آسیبپذیریها و پیكربندی امن تجهیزات و سرویسهای شبكه، نگهداری آمار و گزارش حملات انجام شده و واكنش گروههای مرتبط و ارائه مشاوره در زمینه خرید تجهیزات، آنالیز ریسك و ... می باشد.

▪ تشخیص و مقابله باحوادث

وظیفه این قسمت شناسایی و مقابله با حملات و دسترسیهای غیرمجاز میباشد و دارای بخش آمادهسازی به منظور تعیین روند و سیاست سازمانی جهت شناسایی، تعیین منابع اطلاعاتی جهت شناسایی تهاجم، تهیه بانكاطلاعاتی حاوی الگوهای حملات شناخته شده ، مدیریت مكانیزم های ثبت اطلاعات، پشتیبانی سیستم و دریافت گزارشات و توصیههای گروه هماهنگی و اطلاع رسانی، بخش كشف تهاجم به منظور نظارت بر فعالیتهای شبكه، نظارت بر فعالیتهای سیستم، بازرسی فایلها و دایركتوریها، جستجوی اتصالات غیرقانونی به شبكه، بازرسی منابع فیزیكی و دریافت و پردازش گزارشات كاربران، بخش پاسخگویی به تهاجم به منظور آنالیز گزارش، انتقال اطلاعات حادثه و روند آن به بخشهای لازم، بهكارگیری سریعترین راهكارها جهت قطع حمله، جلوگیری از وقوع دوباره حمله، بازیابی سیستم به حالت عادی و تعیین خسارت و در انتها بخش تحقیقات به منظور شناخت انواع حملات، دریافت گزارش مقابله ناموفق و تشخیص و مقابله با ویروسها میباشد.

▪ تشخیص و مقابله با حوادث خاص

این قسمت با اجزای آمادهسازی، كشف و پاسخگویی وظایف مقابله با خطرات ناشی از حوادث و پیشگیری از برخی حوادث محتمل را به عهده دارد. این قسمت گزارشهای مربوط به مقابله با تهاجم یا ویروس یا حادثه خاص را به قسمت مركز هماهنگی برای ارسال به قسمت مدیریتی منتقل میكند و سیاست ها و موارد اضافهشده در برابر حوادث را به عنوان نتیجه دریافت مینماید.

▪ بازرسی امنیتی

بخش بازرسی امنیتی وظایف بازرسی تجهیزات امنیتی، بازبینی logها و پیغامها و سیستمهای پشتیبان و بازرسی شبكه برای ایجاد امنیت در شبكه را برعهده دارد. در این نوع بازرسیها باید اجزا و شبكه به صورت خودكار مورد بررسی قرار گیرند.

▪ نصب و پیكربندی

این قسمت وظایف پیكربندی امن تجهیزات و سرویسهای شبكه و نصب و پیكربندی سیستم امنیتی شبكه را به عهده دارد.

▪ نگهداری و پشتیبانی

این قسمت وظایف محافظت و پشتیبانی از كلیه تجهیزات و اطلاعات امنیتی، نگهداری و ثبت تجهیزات، گزارش هشدارهای خودكار، عیبیابی شبكه و ارائه سرویس لازم و آمارگیری شبكه را بهعهده دارد.

● آینده استاندارد BS۷۷۹۹

استاندارد ۱۷۷۹۹ ISO/IEC كه در سال ۲۰۰۰ به عنوان یك استاندارد معتبر توسط ISO پذیرفته شد، در حال بازنگری است و تخمین زده شده كه تا اواسط سال ۲۰۰۵ این بازنگری تكمیل خواهد شد. اصلیترین تغییری كه انتظار میرود در آن انجام گیرد، تغییر در ساختار كنترلها میباشد. این تغییرات به منظور توصیف بهتر سیستمهای كنترلی، نحوه عملكرد آنها و روابط بین سیستمهای امنیت اطلاعات، صورت میپذیرد. نمودار زیر میزان استفاده از این استاندارد را تا سال ۲۰۰۴ در جهان نشان میدهد.

● آیا قسمت سومی برای استاندارد ۷۷۹۹ BS تدوین خواهد شد؟

اگر قرار است قسمت سومی برای این استاندارد تدوین گردد، این قسمت شامل چه مواردی می باشد؟ نكته قابل اشاره در این زمینه مقایسه این استاندارد با استاندارد ISO۹۰۰۰ میباشد. قسمت سوم استاندارد BS۷۷۹۹ در حقیقت توسعه سیستم ISMS میباشد. درست مانند تغییرات ایجاد شده در استاندارد ISO۹۰۰۴ در مقایسه با نسخه های قبلی آن.

● نتیجهگیری

این نوشته قصد داشت كه BS۷۷۹۹ را به عنوان استانداردهای جهانی برای ایمنسازی شبكهها معرفی كند و توجه خواننده را به این موضوع جلب نماید كه برقراری امنیت در سازمان، بایستی در همه ابعاد آن صورت گیرد. توجه به چنین استانداردی و شناخت آن، باعث میشود كه بحث موضوعات پیشرفتهتری نظیر برپایی مراكز امنیت شبكه (Security Operating Center:SOC) ملموستر و دست یافتنیتر به نظر برسند.

افسانه دشتی

منبع : ماهنامه شبکه

همچنین مشاهده کنید

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

pameranian.com

پیچ و مهره پارس سهند

خرید میز و صندلی اداری

خرید بلیط هواپیما

گیت کنترل تردد

ایران پاکستان مجلس شورای اسلامی رئیسی سید ابراهیم رئیسی حجاب دولت مجلس رئیس جمهور سپاه پاسداران انقلاب اسلامی رهبر انقلاب دولت سیزدهم

سازمان هواشناسی تهران قتل شهرداری تهران بارش باران قوه قضاییه سیل پلیس فضای مجازی سلامت وزارت بهداشت آتش سوزی

قیمت خودرو قیمت دلار ایران خودرو خودرو بازار خودرو سایپا قیمت طلا بانک مرکزی دلار بورس مالیات تورم

ترانه علیدوستی عربستان سینمای ایران تلویزیون حج سینما سریال سعدی تئاتر

دانشجویان دانش بنیان اینترنت دانشگاه آزاد اسلامی کنکور ۱۴۰۳

اسرائیل رژیم صهیونیستی غزه آمریکا روسیه جنگ غزه فلسطین ترکیه چین عملیات وعده صادق حماس اوکراین

پرسپولیس فوتبال استقلال باشگاه پرسپولیس فوتسال رئال مادرید بارسلونا بازی سپاهان باشگاه استقلال لیگ برتر دیوید تیلور

ایلان ماسک هوش مصنوعی تبلیغات اپل تلگرام ناسا باتری فناوری سامسونگ همراه اول

افسردگی پیری یبوست دمنوش صبحانه فشار خون