پنجشنبه, ۶ اردیبهشت, ۱۴۰۳ / 25 April, 2024

مجله ویستا

چگونه میتوان شبکه تسخیر شده توسط نفوذگران و هکرها را تشخیص دهیم

یکی از مهم ترین نکاتی که شما به عنوان مدیر شبکه یک سازمان باید مدنظر داشته باشید این است که چگونه می توان فهمید ماشینی مورد نفوذ قرار گرفته است.

روشهای زیادی برای تشخیص این که ماشینی مورد نفوذ قرار گرفته است وجود دارد ولی متاسفانه فقط تعداد کمی از این روشها دارای قابلیت اطمینان در حد قابل قبول میباشند.

در این نوشتار قصد داریم نگاهی به قابلیت اطمینان روشهای کشف ماشینهای تسخیر شده در سازمان بیندازیم. در واقع نکته کلیدی و مهم در این جا قابلیت اطمینان است.

● یک ماشین، تسخیر شده

ابتدا ببینیم به چه ماشینی تسخیر شده میگویند. یک ماشین، تسخیر شده گفته میشود اگر:

۱) به طور موفقیت آمیز توسط نفوذگر و با استفاده از کدهای مخرب تحت کنترل درآمده و مورد استفاده قرار گیرد.

۲) یک درپشتی یا دیگر ابزارهای مخرب بدون اطلاع صاحب ماشین، بر روی آن اجرا شود.

۳) ماشین بدون اطلاع صاحب آن بهگونهای پیکربندی شود که به افراد غیرمجاز اجازه دسترسی بدهد.

● چگونه یک ماشین، تسخیر می شود

برخی از مواردی که ممکن است در دنیای واقعی رخ دهد به شرح زیر است:

۱) یک سیستم که توسط یک کرم (worm) آلوده شده و سپس شروع به ارسال مقادیر زیادی ترافیک مخرب به بیرون میکند و سعی میکند آلودگی را در سازمان و خارج از آن گسترش دهد.

۲) امتیازات دسترسی سیستم به یک سرور FTP بدون حفاظ مورد سوءاستفاده قرار گرفته وسپس توسط نفوذگران برای ذخیره کردن و به اشتراک گذاشتن تصاویر پورنو، نرمافزارهای غیرمجاز و ... استفاده شود.

۳) یک سرور که توسط نفوذگران تسخیر شده و روی آن rootkit نصب شده است. برای ایجاد کانالهای پنهان بیشتر به منظور دسترسی راحتتر نفوذگر، بر روی چندین سیستم، تروجان نصب شده است. همچنین یک IRC bot نصب شده است که از یک کانال مشخص برای اجرای دستورات استفاده می شود.

ممکن است با خواندن مثالهای فوق، فکر کنید که "خوب، در این موارد میدانم چگونه سیستمهای تسخیر شده را تشخیص دهم" ولی ما مساله را در حالت کلی بررسی خواهیم کرد نه برای چند مثال خاص.

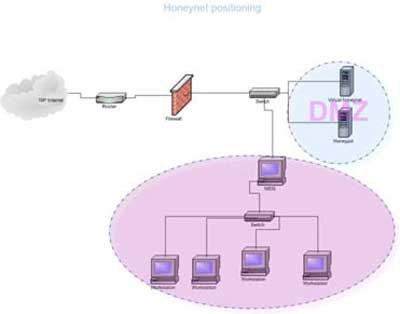

● چگونه سیستمهای تسخیر شده را تشخیص دهم

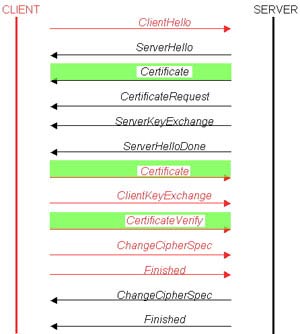

ابتدا نگاهی میاندازیم به تکنولوژیهای موجود برای تشخیص فعالیت نفوذگران. سیستمهای تشخیص حمله (که از آنها به عنوان سیستمهای تشخیص نیز یاد میشود) وجود دارد که جستجوها و تلاشها برای حملات گوناگون را تشخیص میدهد. سپس سیستمهای تشخیص نفوذ قرار دارند که روشهای نفوذ شناخته شده مورد استفاده نفوذگران را تشخیص میدهد. البته در اینجا ما در مورد روش های قابل اطمینان تشخیص ماشین های تسخیر شده صحبت میکنیم: تشخیص ماشینهایی که مورد حمله قرار گرفتهاند، مورد نفوذ قرار گرفتهاند و اکنون توسط نفوذگران یا دستیاران خودکارشان (aids) استفاده میشوند.

همانگونه که اشاره شد، قابلیت اطمینان تشخیص مهم است. هشدارهایی که تولید میکنیم برخلاف سیستمهای تشخیص نفوذ بر مبنای شبکه کاملا کاربردی و عملیاتی است. به عنوان مثال به جای هشدار "به نظر میرسد کسی در حال حمله به سیستم شما است. اگر تمایل دارید با دقت بیشتری آن را بررسی کنید." از هشدار "ماشین شما مورد نفوذ قرار گرفته و در حال استفاده توسط نفوذگران است، به آنجا بروید و این کارها را انجام دهید"

● چگونه میتوانیم تشخیص دهیم که ماشینی واقعا تسخیر شده است؟

پاسخ این سوال تا حد زیادی به این که چه اطلاعات و ابزارهایی با توجه به موقعیت کاربر در دسترس است، بستگی دارد. این که فقط توسط اطلاعات مربوط به فایروال بخواهیم ماشین تسخیر شده را تشخیص دهیم یک چیز است و این که دسترسی کامل به سختافزار، سیستمعامل و برنامههای کاربردی ماشین داشته باشیم مساله ای کاملا متفاوت است.

بدیهی است تحقق بخشیدن به این اهداف نیازمند داشتن افراد متخصص با مهارت computer forensics در سازمان و صرف زمان کافی است.

برای پیشزمینه به طور خلاصه برخی فعالیتهایی که توسط نفوذگران روی سیستمهای تسخیر شده انجام میشود را بررسی میکنیم. البته واضح است که این فعالیتها توسط نفوذگران بیرونی است نه نفوذگران درون سازمان.

۱) یک daemon درپشتی توسط نفوذگر روی یک درگاه با شماره بالا به کار گرفته میشود یا یک daemon موجود به تروجان آلوده میشود. این مورد در اغلب حالتهای تسخیر شده مشاهده میشود.

۲) یک انتخاب مرسوم نفوذگران، نصب یک IRC bot یا bouncer است. چندین کانال IRC توسط یک گروه خاص برای ارتباط با سروری که تسخیر شده اختصاص مییابد. این مورد نیز در خیلی از حالت ها مشاهده میشود.

۳) در حال حاضر برای انجام حملات DDoS و DoS، معمولا از تعداد زیادی ماشین تسخیر شده برای ضربه زدن به مقصد استفاده می شود.

۴) بسیاری از نفوذگران از ماشین های تسخیر شده برای پویش آسیب پذیری های دیگر سیستم ها به طور گسترده استفاده میکنند. پویشگرهای استفاده شده قادر به کشف آسیب پذیری ها و نفوذ به تعداد زیادی سیستم در زمان کوتاهی میباشند.

۵) استفاده از یک ماشین تسخیر شده، برای یافتن یک ابزار یا نرمافزار غیرمجاز، فیلم و ... خیلی معمول است. روی سرورهای با پهنای باند بالا، افراد قادرند در هر زمانی با سرعتی در حد گیگابایت download و upload کنند. قابل توجه این که اغلب لازم نیست کسی برای ذخیره دادهها، سروری را exploit کند زیرا به اندازه کافی سرورهایی وجود دارند که به علت عدم پیکربندی صحیح اجازه دسترسی کامل را میدهد.

۶) بهدستآوردن مقدار زیادی پول با دزدیدن اطلاعات کارتهای اعتباری یکی دیگر از فعالیتهایی است که نفوذگران انجام میدهند و در سال های اخیر رشد فزاینده ای داشته است.

۷) یکی دیگر از فعالیتهای پولساز فرستادن هرزنامه یا واگذارکردن ماشین های تسخیرشده به ارسال کنندگان هرزنامه ها در ازای دریافت پول است.

۸) یکی دیگر از این نوع فعالیتها، استفاده از ماشین تسخیر شده برای حملات phishing است. نفوذگر یک سایت بانک جعلی (مشابه سایت اصلی) میسازد و با فرستادن email ای که ظاهرا از طرف بانک فرستاده شده است، کاربر را وادار به وارد کردن اطلاعات دلخواه خود می کند.

حتی اگر اعلام شود که سیستم شما دارای کدهای مخرب است، ممکن است همه چیز سر جایش باشد و واقعا هیچ خطری وجود نداشته باشد. دلیل آن خیلی ساده است: هشدارهای نادرست (و به طور خاص نوع مشهورتر آن یعنی false positiveها)

توجه داشته باشید که حتی آنتی ویروس هم ممکن است دارای هشدارهای false positive باشد. بنابراین حتی اگر آنتی ویروس هشدار داد که سیستم شما دارای درپشتی یا تروجان است ممکن است یک هشدار نادرست باشد.

دقت کنید که بسیاری از موارد فوق با ارتباط دادن داده های NIDS با داده های دیگر (مثل داده های دیواره آتش، داده های میزبان، یا داده های یک NIDS دیگر) تسهیل می شود و از طریق خودکار کردن بر مبنای rule این ارتباط می توان نتیجه گرفت که ماشین موردنظر تسخیر شده است. هم چنین تکنولوژی ارتباط می تواند با در نظر گرفتن دیگر فعالیت های مرتبط که در زمان حمله رخ می دهد، فرایند تحقیق و بررسی را خودکار کند. در نتیجه با این روش می توان با قابلیت اطمینان بیشتری سیستم های تسخیر شده را تشخیص دهیم در مقایسه با زمانی که فقط از داده های یک NIDS استفاده می کنیم. حتی اگر یک موتور ارتباط خوب وجود نداشته باشد، هنوز هم تحلیل گر می تواند این مراحل را به طور دستی انجام دهد هر چند این کار بلادرنگ نباشد.

● چگونه روش های امنیتی را در محیط عملیاتی به کار گیریم

حال به این مساله می پردازیم که چگونه روش های فوق را در محیط عملیاتی به کار گیریم. روش ایدهآل به کارگرفتن راهنماییهای فوق به طور خودکار که شامل استفاده از رخدادها، هشدارها و logهای ابزارهای امنیتی مختلف نصب شده و سپس اعمال قوانین مشخص به این داده ها (شامل داده هایی که از قبل روی سیستم ذخیره شده اند و داده های بلادرنگ)

● سخن آخر

اگر سازمان شما بودجه چندانی برای امنیت ندارد می توانید خودتان با استفاده از ابزارهای متن باز این کار را انجام دهید. روش های چندی برای کشف ماشین های تسخیر شده وجود دارد که یک ابزار سودمند برای مقابله با نفوذگران با سطوح مختلف مهارت فراهم می کند.

بر خلاف آن چه که اکثر افراد فکر می کنند، برای انجام این کار همیشه نیاز به سرویس های پی جویی گران نیست و می توان با اطلاعات جمع آوری شده از شبکه، logهای سیستم، ... این کار را انجام داد.

منبع : وب سایت آژانس امنیت شبکه پرشین هک

نویسنده: مدیر وبسایت

تاریخ انتشار: ۲۳ شهریور ماه ۱۳۸۵

عنوان اصلی مقاله : شناسایی ماشین تسخیرشده

لینک مستقیم مقاله اصلی : http://www.persianhack.com/show.aspx?id=۸۶۲

http://yazdit.mihanblog.com/More-۱۱۴۰.ASPX

نویسنده: مدیر وبسایت

تاریخ انتشار: ۲۳ شهریور ماه ۱۳۸۵

عنوان اصلی مقاله : شناسایی ماشین تسخیرشده

لینک مستقیم مقاله اصلی : http://www.persianhack.com/show.aspx?id=۸۶۲

http://yazdit.mihanblog.com/More-۱۱۴۰.ASPX

همچنین مشاهده کنید

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

pameranian.com

پیچ و مهره پارس سهند

خرید میز و صندلی اداری

خرید بلیط هواپیما

گیت کنترل تردد

ایران سریلانکا حجاب کارگران رهبر انقلاب مجلس شورای اسلامی پاکستان رئیسی سید ابراهیم رئیسی رئیس جمهور دولت سیزدهم ایران و پاکستان

کنکور سیل هواشناسی تهران شهرداری تهران فضای مجازی پلیس سلامت اصفهان قتل فراجا وزارت بهداشت

قیمت خودرو قیمت طلا خودرو قیمت دلار دلار بازار خودرو بانک مرکزی ایران خودرو قیمت سکه سایپا بورس تورم

رسانه نوید محمدزاده تلویزیون ترانه علیدوستی سریال کتاب سینمای ایران تئاتر شعر سینما مهران مدیری

کنکور ۱۴۰۳

اسرائیل جنگ غزه آمریکا رژیم صهیونیستی غزه فلسطین روسیه چین طوفان الاقصی عملیات وعده صادق ترکیه اتحادیه اروپا

فوتبال پرسپولیس استقلال فوتسال بازی باشگاه پرسپولیس تراکتور باشگاه استقلال والیبال بارسلونا رئال مادرید تیم ملی فوتسال ایران

هوش مصنوعی فیلترینگ وزیر ارتباطات عیسی زارع پور تبلیغات همراه اول ایلان ماسک اپل ناسا نخبگان

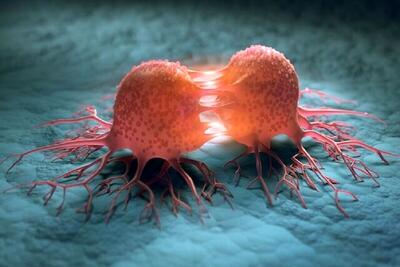

سلامت روان داروخانه فروش اینترنتی دارو پیری سرکه سیب