پنجشنبه, ۳۰ فروردین, ۱۴۰۳ / 18 April, 2024

مجله ویستا

بررسی نفوذ در شبکه و اینترنت با تاکتیک مهندسی اجتماعی Social Engineering

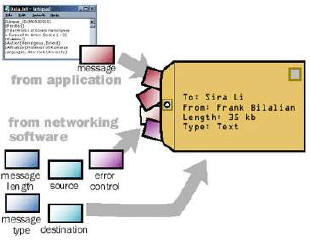

در این مقاله قصد داریم که درباره بعضی از تاکتیک های مهندسی اجتماعی (Social Engineering ) ، که بسیار با اهمیت نیز می باشد بحث کنیم. در این مقاله نحوه محافظت از نفوذگرانی که به وسیله سوءاستفاده از افراد و فریب آنها خیلی سریعتر در شبکه ما نفوذ می کنند ، بحث خواهد شد.

در دنیای امنیت کامپیوتر به نحوه گرفتن این کلید رمز ، «مهندسی اجتماعی» می گویند. مهندسی اجتماعی نیازی به مسایل تکنیکی ندارد و بیشتر یک امر فردی می باشد که بستگی زیادی روی مهارت های فردی دارد. نفوذگر با استفاده از فریب و نیرنگ و یا ارعاب ، شخص را قانع می کند که پسورد و یا هر اطلاعات مفید دیگری را در اختیار او قرار دهد.

اگر کاربری از سازمان شما که دسترسی مجازی روی شبکه دارد فریب بخورد و کلمه عبور خود را در اختیار یک کاربر غیر مجاز بگذارد ، آنگاه تمامی روشهای محافظت در برابر حملات بی فایده خواهد بود.

● مهندسی اجتماعی Social Engineering چیست

هر سارقی می داند که برای وارد شدن به یک ساختمان ، داشتن یک کلید ، خیلی بهتر از شکاندن قفل با دیلم و یا وارد شدن به زور از پنجره است.

در دنیای امنیت کامپیوتر به نحوه گرفتن این کلید رمز ، «مهندسی اجتماعی» می گویند. مهندسی اجتماعی نیازی به مسایل تکنیکی ندارد و بیشتر یک امر فردی می باشد که بستگی زیادی روی مهارت های فردی دارد. نفوذگر با استفاده از فریب و نیرنگ و یا ارعاب ، شخص را قانع می کند که پسورد و یا هر اطلاعات مفید دیگری را در اختیار او قرار دهد.Kevin Mitnick که یکی از ماهرترین نفوذگران در این زمینه بود ( که به همین دلیل نیز دستگیر شد) ، کتابی دارد به نام Controlling the Human of Security که در آن به این موضوع پرداخته است.

● تاکتیک مهندسی اجتماعی

مهندسی اجتماعی به صورت زیر تعریف می شود:

نوعی از دخول سرزده غیر تکنیکی که وابستگی زیادی به نحوه ارتباط افراد دارد و اغلب نیز با حیله گری انجام می شود و باعث می گردد که بعضی از مسایل امنیتی در سازمان شکسته شود و یا لو رود.

بعضی از سناریو های مهندسی اجتماعی به صورت زیر می باشد

به یکی از کاربران تلفن بزنید و بگویید که من یکی از مدیران بخش شبکه هستم و برای حل بعضی از مشکلات بخش شبکه، نیاز به نام کاربری و کلمه رمز شما دارم.

به یکی از شرکت های بخش آی تی زنگ بزنید و وانمود کنید که یکی از مدیران شرکت می باشید و نام کاربری و کلمه رمز خود را گم کرده اید و خیلی فوری به آن احتیاج دارید.

با یکی از کارمندان بخش کامپیوتر سازمان طرح دوستی بریزید و در یک مکالمه عشقی از او اطلاعات بخش امنیتی شرکت را دریافت کنید.

وقتی که نفوذگر مهارت های مهندسی اجتماعی و مهارت های کامپیوتری را با هم دارد به راحتی می تواند در هر شبکه ای نفوذ کند.

بیشتر درخواستهایی که از طریق اینترنت و به خصوص پست الکترونیکی دریافت می شود که در آن از جانب مدیر و یا یکی از کارمندان بانک و یا شرکت های کارت اعتباری از کاربر خواسته شده است که به فلان سایت بروند و در آنجا اطلاعات کاربری خود را وارد کنند ،( در سایتی که مربوط به هکر می باشد) این نیز یکی از روشهای مهندسی اجتماعی می باشد.

● آشغال گردی (dumpster diving )

بعضی از مهندسی های اجتماعی ، روی مطالب تحقیقاتی شرکت ها می باشد. چنین فعالیت هایی به نام آشغال گردی (dumpster diving ) معروف هستند( یعنی در آشغالها و کاغذ های کاری دور انداخته شده یک شرکت به دنبال اطلاعات مفید گشتن) که این هم می تواند نوعی مهندسی اجتماعی باشد.

بعضی از هکر ها هم به صورت ماهرانه ای وانمود می کنند که مثلا آنها مسوول تعمییرات ساختمان هستند و یا اینکه به عنوان یک سرایدار در شرکت شما استخدام شوند ، از آنجاییکه بیشتر کارمندان کارهای خودشان را از راه دور انجام می دهند بنابراین هیچگاه به کسی اجازه ندهید که به محل فیزیکی سایت کامپیوتر شما نزدیک شود. یک هکر مصمم ممکن است که روزها و یا هفته ها را صرف کند تا اعتماد یک کارمند را به دست آورد که از راههای مختلفی این کار می تواند انجام شود مخصوصا برای ما ایرانی ها که هر روز با یک نفر در یاهو مسنجر دوست می شویم!

مهندسی اجتماعی معکوس نیز یکی روشهایی می باشد که در آن نفوذگر بعضی از مشکلات را برای کامپیوتر کاربر ایجاد می کند و خودش هم برای کمک می آید ( مانند اینکه یک نفر آتشی درست کند و خودش هم برای خاموش کردن آن کمک کند) . همین امر باعث می شود که اعتماد کاربر را سریع تر جلب کند و اطلاعات لازم را سریع تر از او بگیرد. برای مثال مهندس اجتماعی (نفوذگر) ممکن است که میلی به همراه تروجانی که به آن ضمیمه شده است برای کاربر مورد نظرش ارسال کند و چون کاربر ، مهندس را می شناسد و به آن اعتماد دارد بدون اینکه درباره فایل ضمیمه احتیاط کند به راحتی فایل ضمیمه شده را اجرا می کند و یا حتی آن را برای دیگران نیز ارسال می کند.

● چگونه شما می توانید در مقابل مهندسی اجتماعی ایمن شوید؟

دفاع در برابر مهندسی اجتماعی باید به اندازه تمام تکنولوژیهای امنیتی که برای محافظت از شبکه اتان به کار می برید ، اهمیت داشته باشد. اما متاسفانه معمولا این نوع دفاع از طرف مدیران شبکه رد می شود. اینگونه فرض نکنید که کاربران خودشان بهتر می دانند که نباید پسورد خود را به کس دیگری بدهند. علاوه بر آموزش کارمندان جزء ، حتی اعضای تیم IT خود را که روی امنیت سیستم های شما کار می کنند نیز باید آموزش ببینند.بیش از نیمی از کارمندان ، هیچ دلیلی نمی بینند که به فردی که به نظر وجهه خوبی دارد پاسخ ندهند. حتی حرفه ای ها هم وقتی به یک فرد خشمگین برخورد می کنند که مدعی هست از مدیران رده بالای شرکت می باشد و به سرعت نیاز به اطلاعاتی دارد ، دو دل هستند که از فرد بخواهند کارت شناسایی خود را نشان دهد.

● محافظت شبکه ها در برابر حملات مهندسی اجتماعی

محافظت شبکه ها در برابر حملات مهندسی اجتماعی در درجه نخست ، به یک سری سیاستهایی نیاز دارد که باید بین تمامی افراد سازمان اجرا گردد. این سیاستها و روالها ، یک سری قوانینی برای پاسخگویی به سوالات مهم را به وجود می آورد. البته فقط ابلاغ کردن این سیاستها کافی نمی باشد . موارد زیر نیز باید در نظر گرفته شود:

▪ همه اعضای مدیریت باید این سیاستها را بپذیرند و این را بفهمند که در هنگام خواستن کلمه عبور و یا اطلاعات مهم دیگر ، به طرز مناسبی ابتدا هویت خود را معرفی کنند.

▪ این سیاستها باید توسط تمامی اعضای شبکه اجرا شود و به صورت مناسبی به آنها آموزش داده شود و دلایل اجرای این سیاستها نیز به آنها تفهیم گردد.

▪ باید با متخلفین و کسانی که از این سیاستها سرپیچی می کنند برخورد کرد و مجازاتهایی برای این تخلفات قرار داد.

● سیاستهای امنیتی مقابله با مهندسی اجتماعی

سیاستهای امنیتی شما باید شفاف باشد و موارد زیر را نیز باید شامل گردد:

▪ سیاستهای کلمات رمز محکم

طول کوتاه، تغییرات کلمه رمز در طول یک مدت مشخص ، عدم استفاده از کلمات موجود در لغتنامه ها، کلمات رمز قابل حدس مانند شماره تلفن ، شماره شناسنامه و یا تاریخ تولد و ...

▪ ممنوع کردن لو دادن پسورد

برای گرفتن کلمات عبور یکی از اعضای سازمان ، البته فقط برای کسی که به طور واقع به آن احتیاج دارد، روالی در نظر گرفته شود .

کاربران هنگامی که از کامپیوتر خود به مدت طولانی استفاده نمی کنند و یا آن را ترک می کنند ، سیستم خود را log off کنند و از Screensaver هایی که به وسیله کلمات عبور محافظت می شود ، استفاده کنند.

یک مقداری هم امنیت فیزیکی در نظر گرفته شود تا مهمانان و بیگانگانی که وارد شرکت می شوند ، به سیستم های داخلی دسترسی نداشته باشند.

یک روالی برای معرفی هویت کاربران به گروه IT و کارکنان بخش IT به کاربران معمولی مشخص گردد.

سیاستهای مدیریتی انهدام کاغذهای کاری (تکه تکه کردن ، خرد کردن، سوزاندن و ... ) ، دیسکها و دیگر رسانه هایی که اطلاعاتی را نگهداری می کنند قرار داده شود زیرا که این اطلاعات می تواند به یک نفوذگر برای به دست گرفتن سیستم های ما کمک کند.

▪ سیاهه محافظت و پیشگیری در برابر مهندسی اجتماعی

برای اینکه از موفقیت یک مهندس اجتماعی در دستیابی به اطلاعاتی که به آنها نیاز دارد جلوگیری کنیم و یا اینکه وقوع یک مهندسی اجتماعی را کشف کنیم موارد زیر را می توان در نظر گرفت:

ـ ابزارهای شبکه و کامپیوترهای خود را به صورت فیزیکی محافظت کنید

ـ سیاستهای امنیتی را در تمامی کارکنان سازمان گسترش دهید و به صورت جزیی روشهای مهندسی اجتماعی را به آنها معرفی کنید.

ـ به تمامی کارکنان سازمان نحوه شناختن مهندسان اجتماعی را آموزش دهید

ـ تمامی کاغذهای اداری و رسانه های مغناطیسی را که اطلاعات محرمانه ای را نگهداری می کنند در جای مناسبی بایگانی کنید و پس از مدتی که غیر قابل استفاده شدند ، آنها را نابود کنید.

● یک تمرین خوب!!!

یک تمرین خوب برای ایجاد یک پایگاه داده از انواع این گونه حملات این می باشد که تمامی حملات مهندسی اجتماعی که در سازمان شما رخ داده است را در جایی بایگانی کنید و مکانی را برای هماهنگی و پاسخگویی و جمع آوری این گونه حملات در سازمان ایجاد کنید. برای مثال اگر به یکی از منشی ها تلفنی زده می شود از طرف فردی که وانمود می کند مدیر بخش IT می باشد ، باید جایی وجود داشته باشد تا این منشی گزارش این تلفن را به آنجا ابلاغ کند. این کار به شما امکان می دهد که با الگوهای اینگونه حملات آشنا شوید و خودتان را برای آینده قوی تر کنید و همین امر باعث می شود که شما بفهمید ، افرادی وجود دارند که به اطلاعات شبکه شما نیاز دارند و قصد دست یافتن بدانها را دارند.

● خلاصه

مهندسی اجتماعی یکی از ساده ترین و عمومی ترین راههای نفوذ در شبکه های می باشد. سازمانهای بسیاری وجود دارند که برای امنیت شبکه خود پولهای فراوانی خرج می کنند ولی هنوز حاضر نیستند برای مقابله با « سوءاستفاده از فاکتورهای انسانی» پولی خرج کنند.

ابتدا باید برای پیشگیری از این گونه حملات، سیاستهایی را تدوین و اجرا کرد. اما مهمترین مرحله برای پیشگیری، آموزش کارکنان سازمان می باشد.

امنیت اطلاعات باید برای تمامی شرکتهایی که به نوعی از شبکه های کامپیوتری استفاده می کنند ، بخش مهمی از برنامه های آنان باشد. باید مراقب تمامی حملاتی باشیم که علیه شبکه های ما اتفاق می افتد به خصوص اگر به صورت «مهندسی اجتماعی» باشد.

منبع : وب سایت آژانس خبری هک پرشین هک persianhack.com

نویسنده: مدیر وبسایت

تاریخ انتشار: بیست و نهم خرداد ماه ۱۳۸۵

http://www.yazdit.mihanblog.com/More-۱۱۲۴.ASPX

نویسنده: مدیر وبسایت

تاریخ انتشار: بیست و نهم خرداد ماه ۱۳۸۵

http://www.yazdit.mihanblog.com/More-۱۱۲۴.ASPX

همچنین مشاهده کنید

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

pameranian.com

پیچ و مهره پارس سهند

خرید میز و صندلی اداری

خرید بلیط هواپیما

گیت کنترل تردد

ایران اسرائیل گشت ارشاد ایران و اسرائیل دولت سفر استانی ارتش جمهوری اسلامی ایران وعده صادق دولت سیزدهم جنگ ایران و اسرائیل جنگ جمهوری اسلامی ایران

سیل قوه قضاییه هواشناسی سیلاب تهران قتل پلیس شهرداری تهران سازمان هواشناسی وزارت بهداشت محیط زیست آموزش و پرورش

قیمت خودرو قیمت دلار قیمت طلا خودرو بازار خودرو ایران خودرو بانک مرکزی بورس دلار قیمت سکه مالیات مسکن

تلویزیون فضای مجازی سینمای ایران تبلیغات سریال تئاتر کتاب دفاع مقدس موسیقی ژیلا صادقی

دانشگاه تهران دانشگاه آزاد اسلامی

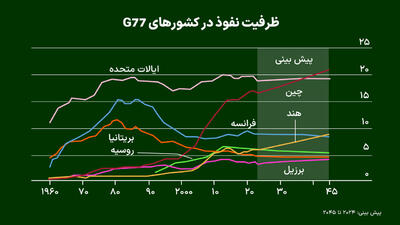

رژیم صهیونیستی فلسطین غزه عملیات وعده صادق حمله ایران به اسرائیل آمریکا جنگ غزه روسیه چین اسراییل طوفان الاقصی حماس

فوتبال پرسپولیس استقلال لیگ قهرمانان اروپا رئال مادرید منچسترسیتی بارسلونا کشتی فرنگی بازی تراکتور لیگ برتر پاری سن ژرمن

هوش مصنوعی تلگرام سامسونگ دوربین اپل عیسی زارع پور ایلان ماسک ناسا وزیر ارتباطات

سلامت چاقی دیابت پزشک درمان و آموزش پزشکی مغز کاهش وزن