پنجشنبه, ۶ اردیبهشت, ۱۴۰۳ / 25 April, 2024

مجله ویستا

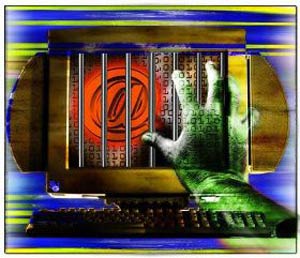

مروری بر تاریخچه و روند شکل گیری جرائم رایانه ای

در خلال دهه های ۶۰ و ۷۰ میلادی ، کاخ سفید، ارتش ایلات متحده را مامور انجام پروژه ای کرد که هدف اصلی آن افزایش ضریب امنیت اطلاعات نظامی و محرمانه این کشور در مقابل مخاطرات ناشی از حملات هسته ای روسیه بود .

طراحان این پروژه که آرپانت نام داشت ، اقدام به ایجاد شبکه ای کامپیوتری بین مراکز حساس نظامی و امنیتی امریکا کردند . با از بین رفتن تمرکز اطلاعات ، در صورت نابودی یکی از مراکز مذکور اطلاعات مربوط به آن بخش در بخش های دیگر این شبکه قابل دسترسی بود . پس از این اتفاق چند دانشگاه نیز برای انجام تحقیقات نظامی به شبکه آرپانت پیوستند و ظرف کمتر از دو دهه پای تجار ، مردم عادی و بنگاه های سخن پراکنی و آژانس های خبری هم به این طرح محرمانه نظامی باز شد . در واقع این آغازی بود بود سایبر اسپیس و شکل گیری پدیده ای به نام جرائم رایانه ای و شبکه ای .

در اواخر دهه ۹۰ بسیاری از فرایند های اقتصادی و بازرگانی و فعالیت های روزمره مردم به درون شبکه تارعنکبوتی اینترنت که شکلی تکامل یافته از طرح آرپانت ارتش امریکا بود ، منتقل شدند . حالا دیگر نه تنها اطلاعات شخصی و مالی مردم امریکا و سازمانهای آن، بلکه اطلاعات شهروندان اروپایی ، آسیایی و سایر جوامع بر روی این شبکه عظیم قرار داشت و دسترسی به آنها می توانست برای تبهکاران و باند های جنایت کار یک فرصت طلایی به حساب بیاید .

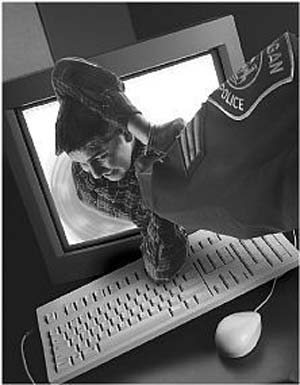

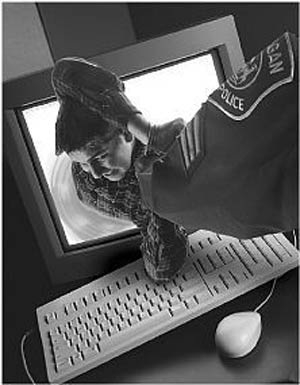

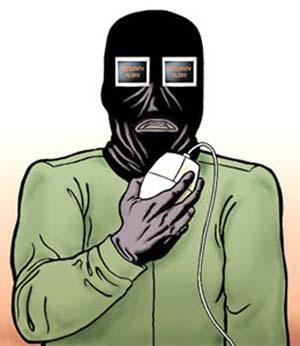

به همین جهت درآستانه سال ۲۰۰۰ ، ترس از مشکل رایانه ها در هزاره جدید که به Y۲K موسوم بود و اقدامات خرابکارانه کسانی که از آنها به عنوان نفوذگر ( Hacker ) نام برده می شد ، خواب مردم جهان را آشفته کرد . مشکل سال ۲۰۰۰ ، علی رغم جنجال پرسروصدایی که در تمام جهان به راه انداخته بود ، پس از گذشت چند ماه از هزاره جدید ، به دست فراموشی سپرده شد . اما بیم از اقدامات نفوذگران هنوز هم یکی از بزرگترین معضلات بشر قرن بیست و یکم است .

● نفوذگران ، از دیروز تا امروز

فعالیت های مخرب نفوذگران ، سابقه ای طولانی دارد ، بر اساس آنچه که در اسناد و مدارک تاریخی مربوط به این قبیل فعالیت ها وجود دارد ، اولین نمونه چنین اعمالی برای اولین بار در اواخر قرن نوزدهم اتفاق افتاد . جریان از این قرار بود که چند نوجوان باهوش به دلایل نامشخصی موفق شدند یک سیستم تلفنی کاملأ جدید را از کار بیندازند .

● اولین قربانی

دومین حمله این افراد در دهه ۶۰ قرن بیستم و به یک آزمایشگاه مجهز به سیستم های رایانه ای در ماساچوست صورت گرفت . ( تا پیش از این اتفاق واژه نفوذگر به کسانی اطلاق می شد که به دلیل مهارت های حرفه ای در استفاده از رایانه قادر به باز کردن قفل برنامه های رایانه ای بودند .

این افراد معمولا برای انجام امور خاصی توسط ماموران قانون به خدمت گرفته می شدند .) اما آزمایشگاه هوش مصنوعی ماساچوست برای اولین بار قربانی نفوذگرانی شد که برای آسیب رساندن و تخریب دست به این اعمال می زدند . در اوایل دهه ۷۰ شخصی به نام « جان دراپر » با نفوذ به سیستم امنیتی ارائه دهندگان خدمات تلفن راه دور ، توانست به صورت رایگان و البته غیر قانونی از خدمات این مراکز استفاده نماید . او بعد ها از این طریق امرار معاش می کرد و بارها به جرم ایجاد اختلال در سیستم های تلفنی ، با عنوان « کاپیتان کرانچ » بازداشت و روانه زندان شد .

پس از وی جنبش اجتماعی «هیپی ها » با مرکزی به نام YIPL/TAP کار خود را با عنوان حامی نفوذگران تلفنی آغاز کرد و به انها کمک می کرد تا به استفاده رایگان از خدمات تلفنی راه دور بپردازند و متعاقب این جریان دو تن از اعضای باشگاه رایانه ای «هوم برو » جعبه های آبی رنگی را تولید و توزیع کردند که در آن شیوه اخلال و نغوذ در سیستم های تلفنی اموزش داده می شد . نکته جالب توجه اینجاست که این دو نفر که با نام های مستعار « برکلی بلو و تیوبارک »دست به این اقدامات می زدند ، بعدها به چهره های شناخته شده صنعت رایانه مبدل شدند . این دو نفر« استیو جابز و استیو زنیاک » بودند که شرکت رایانه ای معروف « اپل مکینتاش »را تاسیس کردند !

یک دهه پس از این اتفاقات نویسنده ای به نام ویلیام گیبسون در کتاب علمی تخیلی خود ( new romonser ) برای اولین بار واژه « سایبر نتیک » را به کار برد و همزمان با انتشار این کتاب سلزمان امنیت ایلات متحده اقدام به دستگیری کسترده نفوذگران و انهدام ۴۱۴ پایگاه آنها در میلواکی نمود . اعضای این پایگاه ها متهم به نفوذ در ۶۰ رایانه مربوط به مرکز سرطان سلوان کترینگ و آزمایشگاه ملی لوس آنجلس و دسترسی به اطلاعات آنها بودند . در همین زمان پارلمان آمریکا قانونی را به تصویب رساند که بر اساس آن تجاوز به محیط سایبر نتیک افراد حقیقی و حقوقی جرم و عمل جنایتکارانه تلقی می شد و متجاوزان را تحت پیگرد جدی قضایی قرار می داد .

از دیگر رویدادهای قابل توجه در این دهه شکلگیری دو گروه از نفوذگران به نام های «هنگ مجازات » و « باشگاه هرج و مرج طلبان رایانه ایی » در کشور آلمان بود . همچنین در همین دوره در فصلنامه ای موسوم به ۲۶۰۰ که توسط گروهی از نفوذگران منتشر می شد اطلاعات محرمانه ای در مورد چگونگی نفوذ به سیستم های تلفن و رایانه به چاپ می رسید .

بغرنج شدن موضوع جرائم رایانه ای باعث شد تا در اواخر دهه ۸۰ گروهی با نام « پاسخگویان به فوریت های رایانه ای » که در دانشگاه کارنگی پیتزبورگ مستقر بودند ، در دل تشکیلات دفاعی امریکا شکل بگیرد . وظیفه این کروه تحقیق و بررسی روزانه حملات نفوذگران به شبکه های رایانه ای بود . با این حال اقدامات مخرب نفوذگران هر روز شدت و حدت بیشتری می یافت . « کوین میت نیک » ۲۵ ساله که یک از نفوذگران کهنه کار بود با نفوذ به شبکه پست الکترونیک شرکت « MSI» و تجهیزات دیجیتالی دفاتر محرمانه آنها خسارات سنگینی را به این شرکت وارد کرد و به همین دلیل نیز برای مدت یکسال پشت میله های زندان قرار گرفت .

متعاقب این ماجرا بانک ملی شیکاگو مورد حمله رایانه ای قرارکرفت و مبلغ ۷۰ میلیون دلار از آن به سرقت رفت . به فاصله کوتاهی از این سرقت جنجالی ، یک نفوذگر ایتالیایی که خود را « YONG MAN» می نامید دستگیر شد و پس از او شخص دیگری در اتلانتا دستگیر شد که «عضو گروه « هنگ مجازات » بود .

● خشم قانون

پس از آنکه در اوایل دهه ۱۹۹۰ بخش ارتباطات راه دور تلفنی شرکت AT&T در روز یادبود مارتین لوترکینگ در اثر حمله نفوذگران از کار افتاد ، مجریان قانون با خشم و شدت عمل بیشتری نسبت به گذشته برای تادیب و مقابله با این افراد وارد عمل شدند . اداره فدرال سنت لوییز به سرعت یکی از نفوذگران خطرناک به نام « شوالیه رعد وبرق » را بازداشت کرد و در نیویورک نیز گروه موسوم به «استادان فریب» دستگیر شدند . اما خشم مردان قانون نیز مانع گسترش فعالیت نفوذگران شود . در همین زمان و به فاصله کمی از این بازداشت های اینچنینی ، گروه ویژه ای از نفوذگران عملیاتی تحت عنوان « شیطان خورشید » را برعلیه سرویس اطلاعات محرمانه ایالات متحده اغاز کردند . در این عملیات اطلاعات سری ۱۲ شهر بزرگ ، از جمله میامی به سرقت رفت و « کوین لی پولسن » که به « دانته سیاه » مشهور بود موفق شد اطلاعات و اسناد نظامی را برباید و یک واحد جنایی از اداره امنیت ملی آمریکا را به مدت ۱۷ ماه سرگرم تعقیب خود نماید .

از دیگر اتفاقات مهم این دهه ، شکسته شدن قفل بانک اطلاعات نیروی هوایی « گریفیث » ، وارد شدن به رایانه های « نا سا » ( سازمان فضانوردی آمریکا ) و نفوذ به پژوهشگاه تحقیقات اتمی کره جنوبی بود که هر کدام از این حملات به نوبه خود بحث برانگیز و جنجالی بودند . کوین میت نیک که پس از ازادی از زندان مجددأ واردعمل شده بود ،با کمک یک متخصص ژاپنی رایانه به نام « سوتوموشیمورا» در مرکز رایانه ای « سان دیگو » ردیابی و در برای بار دوم در نیویورک دستگیر شد

دهه پایانی قرن بیستم ، یعنی از سال ۱۹۹۰ به این سو ، دنیای شبکه ای رایانه ها شدیدأ توسط نفوذگران و سارقان رایانه ای تهدید شد . به ویژه سالهای پایانی این دهه بسیار پر حادثه بود و امار حملات اینترنتی و شبکه ای به حدی بالا گرفته بود که مسؤلان امنیتی ترجیح می دادند برای حفظ آرامش جامعه از ارائه اعداد و ارقام واقعی آنها خودداری نمایند . با این وجود بخش حفاظت اداره کل حسابداری ایالات متحده تعداد حملات اینترنتی ، فقط در سال ۱۹۹۸ را بالغ بر۲۵۰ هزار مورد گزارش کرد .در همین سال بود که دفتر فدرال کاریابی امریکا مورد حمله یک هکر قرار گرفت و در وب سایت صندوق کودکان سازمان ملل نیز پس از اینکه فقل این سایت شکسته شد تهدیدی جدی مبنی بر کشتار جمعی قرار داده شد آنها هدف از این اقدامات خود را آزادی « میت نیک » اعلام کرده بودند و تهدید کردند که در صورت عدم توجه به خواسته آنها ، نرم افزار محرمانه مربوط به ماهواره نظامی آمریکا را که از شبکه پنتاگون به سرقت برده اند به تروریست ها خواهند فروخت .

● نفوذگران چه اهدافی را دنبال می کنند ؟

در پی این سالها یک سؤال مهم ذهن تمام مسؤلان امنیتی ، مدیران شبکه های اطلاعاتی و مراکز حساس نظامی و غیره را به خود معطوف کرده است : هکرها از این اقدامات مخرب خود چه هدفی دارند؟

مارک راجرز ، پژوهشگر علوم رفتاری از دانشگاه « منی توبا » کانادا معتقد بود یکی از مشخصه های این افراد ، کوچک شمردن و بد تفسیر کردن پیامد های رفتاری و فعالیت هایی است که انجام می دهند .شاید بیشتر هکرها با این توجیه که رفتاری « رابین هودی » را پیشه کرده اند دست به چنین اقداماتی می زدند .راجرز عقیده داست که نفوذگران را می توان به چهار گروه مشخص دسته بندی کرد .

گروه اول ، نفوذگران قدیمی مدرسه ای بودند که بعدها به انها عنوان کلاه سفید داده شد . این افراد که عمدتا از دانشگاه استانفورد و انستیتو فناوری ماساچوست بیرون آمده بودند از عنوان نفوذگری خود با افتخار یاد می کردند و عمدتا ، اعمال انها ربطی به فعالیت های مجرمانه و خرابکارانه نداشت ، بلکه بیشتر به عنوان تحلیلگر سیستم ها اقدام به شناسایی و معرفی سوراخ های امنیتی در آنها می کردند .

منبع : مرکز توسعه و تبادل دانش فناوری اطلاعات

همچنین مشاهده کنید

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

pameranian.com

پیچ و مهره پارس سهند

خرید میز و صندلی اداری

خرید بلیط هواپیما

گیت کنترل تردد

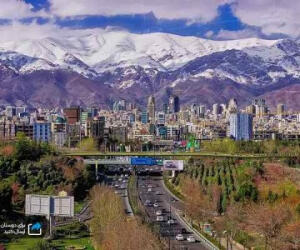

ایران توماج صالحی پاکستان سریلانکا حجاب دولت کارگران رهبر انقلاب مجلس شورای اسلامی رئیسی سید ابراهیم رئیسی رئیس جمهور

کنکور هواشناسی سیل تهران سازمان سنجش زنان شهرداری تهران پلیس اصفهان فراجا قتل سازمان هواشناسی

قیمت خودرو قیمت دلار قیمت طلا خودرو دلار بانک مرکزی بازار خودرو ارز قیمت سکه ایران خودرو تورم سایپا

ترانه علیدوستی تلویزیون فیلم سینمای ایران گردشگری سحر دولتشاهی مهران مدیری کتاب بازیگر تئاتر سینما شعر

کنکور ۱۴۰۳ علوم انسانی

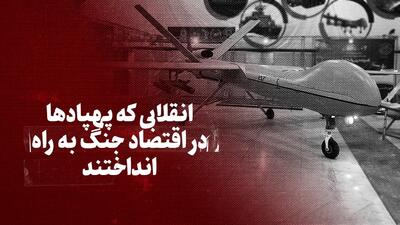

اسرائیل غزه فلسطین رژیم صهیونیستی آمریکا روسیه جنگ غزه اوکراین حماس طوفان الاقصی اتحادیه اروپا ترکیه

فوتبال پرسپولیس استقلال بارسلونا بازی ژاوی باشگاه استقلال باشگاه پرسپولیس تراکتور فوتسال تیم ملی فوتسال ایران والیبال

هوش مصنوعی همراه اول تسلا فیلترینگ فناوری تبلیغات ایلان ماسک اپل

استرس سلامت روان افسردگی داروخانه پیری هندوانه دوش گرفتن