شنبه, ۸ اردیبهشت, ۱۴۰۳ / 27 April, 2024

مجله ویستا

چگونه از شبکه خود در برابر « مهندسی اجتماعی » دفاع کنیم

در این مقاله قصد داریم كه درباره بعضی از تاكتیك های مهندسی اجتماعی (Social Engineering ) ، كه بسیار با اهمیت نیز می باشد بحث كنیم. در این مقاله نحوه محافظت از نفوذگرانی كه به وسیله سوءاستفاده از افراد و فریب آنها خیلی سریعتر در شبكه ما نفوذ می كنند ، بحث خواهد شد.اگر كاربری از سازمان شما كه دسترسی مجازی روی شبكه دارد فریب بخورد و كلمه عبور خود را در اختیار یك كاربر غیر مجاز بگذارد ، آنگاه تمامی روشهای محافظت در برابر حملات بی فایده خواهد بود.هر سارقی می داند كه برای وارد شدن به یك ساختمان ، داشتن یك كلید ، خیلی بهتر از شكاندن قفل با دیلم و یا وارد شدن به زور از پنجره است.

در دنیای امنیت كامپیوتر به نحوه گرفتن این كلید رمز ، «مهندسی اجتماعی» می گویند. مهندسی اجتماعی نیازی به مسایل تكنیكی ندارد و بیشتر یك امر فردی می باشد كه بستگی زیادی روی مهارت های فردی دارد. نفوذگر با استفاده از فریب و نیرنگ و یا ارعاب ، شخص را قانع می كند كه پسورد و یا هر اطلاعات مفید دیگری را در اختیار او قرار دهد.Kevin Mitnick كه یكی از ماهرترین نفوذگران در این زمینه بود ( كه به همین دلیل نیز دستگیر شد) ، كتابی دارد به نام Controlling the Human of Security كه در آن به این موضوع پرداخته است.

● مهندسی اجتماعی

مهندسی اجتماعی به صورت زیر تعریف می شود:

نوعی از دخول سرزده غیر تكنیكی كه وابستگی زیادی به نحوه ارتباط افراد دارد و اغلب نیز با حیله گری انجام می شود و باعث می گردد كه بعضی از مسایل امنیتی در سازمان شكسته شود و یا لو رود.

بعضی از سناریو های مهندسی اجتماعی به صورت زیر می باشد:

▪ به یكی از كاربران تلفن بزنید و بگویید كه من یكی از مدیران بخش شبكه هستم و برای حل بعضی از مشكلات بخش شبكه، نیاز به نام كاربری و كلمه رمز شما دارم.

▪ به یكی از شركت های بخش آی تی زنگ بزنید و وانمود كنید كه یكی از مدیران شركت می باشید و نام كاربری و كلمه رمز خود را گم كرده اید و خیلی فوری به آن احتیاج دارید.

▪ با یكی از كارمندان بخش كامپیوتر سازمان طرح دوستی بریزید و در یك مكالمه عشقی از او اطلاعات بخش امنیتی شركت را دریافت كنید.وقتی كه نفوذگر مهارت های مهندسی اجتماعی و مهارت های كامپیوتری را با هم دارد به راحتی می تواند در هر شبكه ای نفوذ كند.

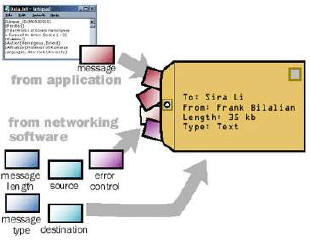

بیشتر درخواستهایی كه از طریق اینترنت و به خصوص پست الكترونیكی دریافت می شود كه در آن از جانب مدیر و یا یكی از كارمندان بانك و یا شركت های كارت اعتباری از كاربر خواسته شده است كه به فلان سایت بروند و در آنجا اطلاعات كاربری خود را وارد كنند ،( در سایتی كه مربوط به هكر می باشد) این نیز یكی از روشهای مهندسی اجتماعی می باشد.

بعضی از مهندسی های اجتماعی ، روی مطالب تحقیقاتی شركت ها می باشد. چنین فعالیت هایی به نام آشغال گردی (dumpster diving ) معروف هستند( یعنی در آشغالها و كاغذ های كاری دور انداخته شده یك شركت به دنبال اطلاعات مفید گشتن) كه این هم می تواند نوعی مهندسی اجتماعی باشد.

بعضی از هكر ها هم به صورت ماهرانه ای وانمود می كنند كه مثلا آنها مسوول تعمییرات ساختمان هستند و یا اینكه به عنوان یك سرایدار در شركت شما استخدام شوند ، از آنجاییكه بیشتر كارمندان كارهای خودشان را از راه دور انجام می دهند بنابراین هیچگاه به كسی اجازه ندهید كه به محل فیزیكی سایت كامپیوتر شما نزدیك شود.

یك هكر مصمم ممكن است كه روزها و یا هفته ها را صرف كند تا اعتماد یك كارمند را به دست آورد كه از راههای مختلفی این كار می تواند انجام شود (مخصوصا برای ما ایرانی ها كه هر روز با یك نفر در یاهو مسنجر دوست می شویم! )مهندسی اجتماعی معكوس نیز یكی روشهایی می باشد كه در آن نفوذگر بعضی از مشكلات را برای كامپیوتر كاربر ایجاد می كند و خودش هم برای كمك می آید ( مانند اینكه یك نفر آتشی درست كند و خودش هم برای خاموش كردن آن كمك كند) . همین امر باعث می شود كه اعتماد كاربر را سریع تر جلب كند و اطلاعات لازم را سریع تر از او بگیرد. برای مثال مهندس اجتماعی (نفوذگر) ممكن است كه میلی به همراه تروجانی كه به آن ضمیمه شده است برای كاربر مورد نظرش ارسال كند و چون كاربر ، مهندس را می شناسد و به آن اعتماد دارد بدون اینكه درباره فایل ضمیمه احتیاط كند به راحتی فایل ضمیمه شده را اجرا می كند و یا حتی آن را برای دیگران نیز ارسال می كند.

● چگونه شما می توانید در مقابل مهندسی اجتماعی ایمن شوید؟

دفاع در برابر مهندسی اجتماعی باید به اندازه تمام تكنولوژیهای امنیتی كه برای محافظت از شبكه اتان به كار می برید ، اهمیت داشته باشد. اما متاسفانه معمولا این نوع دفاع از طرف مدیران شبكه رد می شود. اینگونه فرض نكنید كه كاربران خودشان بهتر می دانند كه نباید پسورد خود را به كس دیگری بدهند. علاوه بر آموزش كارمندان جزء ، حتی اعضای تیم IT خود را كه روی امنیت سیستم های شما كار می كنند نیز باید آموزش ببینند.بیش از نیمی از كارمندان ، هیچ دلیلی نمی بینند كه به فردی كه به نظر وجهه خوبی دارد پاسخ ندهند. حتی حرفه ای ها هم وقتی به یك فرد خشمگین برخورد می كنند كه مدعی هست از مدیران رده بالای شركت می باشد و به سرعت نیاز به اطلاعاتی دارد ، دو دل هستند كه از فرد بخواهند كارت شناسایی خود را نشان دهد.

محافظت شبكه ها در برابر حملات مهندسی اجتماعی در درجه نخست ، به یك سری سیاستهایی نیاز دارد كه باید بین تمامی افراد سازمان اجرا گردد. این سیاستها و روالها ، یك سری قوانینی برای پاسخگویی به سوالات مهم را به وجود می آورد. البته فقط ابلاغ كردن این سیاستها كافی نمی باشد . موارد زیر نیز باید در نظر گرفته شود:

همه اعضای مدیریت باید این سیاستها را بپذیرند و این را بفهمند كه در هنگام خواستن كلمه عبور و یا اطلاعات مهم دیگر ، به طرز مناسبی ابتدا هویت خود را معرفی كنند.این سیاستها باید توسط تمامی اعضای شبكه اجرا شود و به صورت مناسبی به آنها آموزش داده شود و دلایل اجرای این سیاستها نیز به آنها تفهیم گردد.باید با متخلفین و كسانی كه از این سیاستها سرپیچی می كنند برخورد كرد و مجازاتهایی برای این تخلفات قرار داد.

▪ سیاستهای امنیتی شما باید شفاف باشد و موارد زیر را نیز باید شامل گردد:

۱) سیاستهای كلمات رمز محكم:

طول كوتاه، تغییرات كلمه رمز در طول یك مدت مشخص ، عدم استفاده از كلمات موجود در لغتنامه ها، كلمات رمز قابل حدس مانند شماره تلفن ، شماره شناسنامه و یا تاریخ تولد و ...

۲) ممنوع كردن لو دادن پسورد :

برای گرفتن كلمات عبور یكی از اعضای سازمان ، البته فقط برای كسی كه به طور واقع به آن احتیاج دارد، روالی در نظر گرفته شود.كاربران هنگامی كه از كامپیوتر خود به مدت طولانی استفاده نمی كنند و یا آن را ترك می كنند ، سیستم خود را log off كنند و از Screensaver هایی كه به وسیله كلمات عبور محافظت می شود ، استفاده كنند.

یك مقداری هم امنیت فیزیكی در نظر گرفته شود تا مهمانان و بیگانگانی كه وارد شركت می شوند ، به سیستم های داخلی دسترسی نداشته باشند.یك روالی برای معرفی هویت كاربران به گروه IT و كاركنان بخش IT به كاربران معمولی مشخص گردد.

سیاستهای مدیریتی انهدام كاغذهای كاری (تكه تكه كردن ، خرد كردن، سوزاندن و ... ) ، دیسكها و دیگر رسانه هایی كه اطلاعاتی را نگهداری می كنند قرار داده شود زیرا كه این اطلاعات می تواند به یك نفوذگر برای به دست گرفتن سیستم های ما كمك كند.

● سیاهه محافظت و پیشگیری در برابر مهندسی اجتماعی

برای اینكه از موفقیت یك مهندس اجتماعی در دستیابی به اطلاعاتی كه به آنها نیاز دارد جلوگیری كنیم و یا اینكه وقوع یك مهندسی اجتماعی را كشف كنیم موارد زیر را می توان در نظر گرفت:

▪ ابزارهای شبكه و كامپیوترهای خود را به صورت فیزیكی محافظت كنید

▪سیاستهای امنیتی را در تمامی كاركنان سازمان گسترش دهید و به صورت جزیی روشهای مهندسی اجتماعی را به آنها معرفی كنید.

▪ به تمامی كاركنان سازمان نحوه شناختن مهندسان اجتماعی را آموزش دهید

▪ تمامی كاغذهای اداری و رسانه های مغناطیسی را كه اطلاعات محرمانه ای را نگهداری می كنند در جای مناسبی بایگانی كنید و پس از مدتی كه غیر قابل استفاده شدند ، آنها را نابود كنید.

یك تمرین خوب برای ایجاد یك پایگاه داده از انواع این گونه حملات این می باشد كه تمامی حملات مهندسی اجتماعی كه در سازمان شما رخ داده است را در جایی بایگانی كنید و مكانی را برای هماهنگی و پاسخگویی و جمع آوری این گونه حملات در سازمان ایجاد كنید. برای مثال اگر به یكی از منشی ها تلفنی زده می شود از طرف فردی كه وانمود می كند مدیر بخش IT می باشد ، باید جایی وجود داشته باشد تا این منشی گزارش این تلفن را به آنجا ابلاغ كند.

این كار به شما امكان می دهد كه با الگوهای اینگونه حملات آشنا شوید و خودتان را برای آینده قوی تر كنید و همین امر باعث می شود كه شما بفهمید ، افرادی وجود دارند كه به اطلاعات شبكه شما نیاز دارند و قصد دست یافتن بدانها را دارند.

نویسنده : امیر حسین شریفی

ناشر: مشورت

ناشر: مشورت

همچنین مشاهده کنید

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

pameranian.com

پیچ و مهره پارس سهند

خرید میز و صندلی اداری

خرید بلیط هواپیما

گیت کنترل تردد

ایران مجلس شورای اسلامی حجاب مجلس دولت دولت سیزدهم رئیسی رئیس جمهور گشت ارشاد سیدابراهیم رئیسی جمهوری اسلامی ایران پاکستان

تهران شهرداری تهران قتل هواشناسی سیل پلیس کنکور وزارت بهداشت سلامت زنان سازمان سنجش پایتخت

قیمت دلار خودرو قیمت خودرو بازار خودرو دلار بانک مرکزی قیمت طلا سایپا مسکن ارز ایران خودرو تورم

سینمای ایران سریال سینما تلویزیون سریال پایتخت کیومرث پوراحمد موسیقی رهبر انقلاب قرآن کریم فیلم ترانه علیدوستی کتاب

کنکور ۱۴۰۳ اینترنت عبدالرسول پورعباس

اسرائیل رژیم صهیونیستی آمریکا فلسطین غزه جنگ غزه روسیه چین حماس اوکراین ترکیه ایالات متحده آمریکا

پرسپولیس فوتبال استقلال جام حذفی آلومینیوم اراک تیم ملی فوتسال ایران بازی فوتسال تراکتور باشگاه پرسپولیس بارسلونا لیورپول

هوش مصنوعی گوگل نخبگان سامسونگ مدیران خودرو اپل فناوری آیفون ناسا بنیاد ملی نخبگان ربات دانش بنیان

کاهش وزن روانشناسی بارداری مالاریا افسردگی آلزایمر