یکشنبه, ۹ اردیبهشت, ۱۴۰۳ / 28 April, 2024

مجله ویستا

مقدمه ای بر نفوذ به سرور از داخل سازمان

یك « نفوذ داخلی » (Internal Breach) رامی توان به این شكل تعریف نمود كه هر نوع نفوذ یا رخنه امنیتی به درون یك شبكه كه در آن ، هكر یا كراكر برخی دسترس ها را داشته باشد و با استفاده از یك حساب معتبر كاربری و یا بعنوان عضوی از آن شبكه مسئول نگهداری شبكه باشد و با استفاده از این موقعیت سعی در نفوذ به سرور را داشته باشد .

چه شما قربانی باشید و یا مرتكب یك نفوذ داخلی شده باشید این موضوع را بدانید كه : كاربران مجاز (Authorized) مجوز دسترسی به مقادیر زیادی از اطلاعات را دارند و كاربران راه دور (و كاربران غیر مجاز) و كراكرها سخت تلاش می كنند تا به این اطلاعات دست پیدا نمایند . برای مثال ، ساخت یك لیست از كاربران سیستم یونیكس تنها ، تعدادی كلید زده شده (Keystrokes) است كه به هر كاربر مجاز مربوط می شود . این كار را به صورتی بسیار ساده می توان به شكل زیر انجام داد :

Ypcat passwd"cat/etc/passwd"sed_e s/: .*//!

این دستور را با ساختمان یك لیست نام كاربری قابل اطمینان از خارج مقایسه نمائید . این كار مستلزم نوشتن یك اسكریپت است كه معمولاً فرامین finger و ruser را صادر نموده ، داده ها را با یك فایل خارجی (outfile) مقایسه كرده و مواد گول زننده (dupes) را نادیده می گیرد . حتی اگر شبكه ای كه هدف شماست كوچك باشد ، باز هم می بایستی مدت زمان زیادی را صرف كنید تا یك لیست مرتب و منظم را بدست آورید . در عوض ، شبكه های بزرگتر ، مثل یك ISP (فراهم كننده خدمات اینترنت) ممكن است صدها نام را در یك لحظه به شما تحویل دهد . این كار بستگی به این دارد كه چقدر سرپرست آن سیستم تنبل می باشد . اگر سرپرست سیستم در نصب یك دامون (Daemon) فینگر (finger) هك شده شكست بخورد و یا در محدود ساختن دسترسی finger چه به طور جزئی و یا به طور كامل موفق نباشد ، یك لیست كاربری بسیار بزرگ را می توان فقط با یك خط فرمان بدست آورد .

بنابراین می گوییم : حتی اگر كاربران محلی حتی محدود هم شده باشند ولیكن دسترسی مجاز می تواند یك مقدار اندك اطلاعات درباره كاربران بدست بدهد . بعلاوه ، آنها به ابزاری دسترسی دارند كه برای كاربران غیر مجاز راه دور غیر قابل دسترسی می باشند .

اما اینكه دقیقاً این ابزار چه هستند بستگی به سیستم دارد ، ولیكن در اكثر محیط های مبتنی بر یونیكس ، این ابزار حداقل شامل دسترسی به زبان پوسته (shell) و احتمالاً زبان پرل (perl) می باشند .

اگر شبكه مورد نظرتان یك ISP باشد ، احتمالاً دسترسی به كامپایلر زبان C را نیز در خود دارد . اگر آن ISP ، از لینوكس استفاده كند ، شانس زیادی وجود دارد كه یك لیست از كامپایلرها را در خود داشته باشد . بیشتر سرپرستان سیستم كه از لینوكس استفاده می كند ، شانس زیادی وجود دارد كه یك لیست از كامپایلرها را در خود داشته باشد . بیشتر سرپرستان سیستم كه از لینوكس استفاده می كنند اگر نگوئیم تمام آن ها را ، لااقل اكثر سیستم های توسعه را نصب می نمایند .

مطمئناً ، TCL قابل دسترس خواهد بود و این به احتمال زیاد همراه با gcc و g++ ، یك بسته توسعه Basic و شاید پاسكال ، پیتون (Python) ، Fortran و تعدادی دیگر از ابزار خواهد بود .

آیا لینوكس و GNU شگفت آور نیستند ؟

با این اوصاف ، زبان های پوسته (shell) به تنهائی كفایت می كنند . اینها همراه با awk و sed یك محیط برنامه نویسی نیرومند را بدست می دهند ، و اینها هیچكدام ، منحصراً برای یونیكس بكار نمی روند . در اینجا تعدای از ابزارهای توسعه قدرتمند را كه می توانند به یك كاربر شبكه ها یا بسترهای (Platform) دیگر قدرت زیادی بدهند لیست كرده ام :

ـ C و C++

ـ Qbasic ، BASIC یا VB

ـ Envelop

ـ Pascal

ـ Assembly

ـ Perl

در حقیقت ، دستیابی كاربران به این ابزار برنامه نویسی در محیط ویندوز ۹۵ حتی پیامدهای وخیم تری به همراه دارد . در ویندوز NT ، با نصب دقیق و درست ، می توان به كنترل دسترسی قدرتمندتری رسید .

این كنترل حداقل به قدرت بیشتر پیاده سازی های یونیكس ناموثق (non_trusted) نزدیك است . در عوض ویندوز ۹۵ هیچ كنترل دسترسی ای ندارد . به همین دلیل ، یك كاربر محلی می تواند این بسته های توسعه (Development Packages) را در هر زمانی روی ایستگاهش نصب نماید . اكثر این ابزار هم اكنون چه از طریق GNU و یا دیگر سازمان ها یا فروشندگان و چه بصورت رایگان قابل تهیه می باشند .

حتی مفسرهای (Interpreters) TCL برای ویندو ۹۵ وجود دارند . از این رو كاربر نیازی ندارد كه پول زیادی برای یك بسته توسعه خرج نماید . این مورد را با محیط های NT و UNX مقایسه كنید . كاربر محلی ای كه چنین بسته هایی را روی یك ایستگاه نصب می كند می توانند كاربران را از اجرای برنامه ها در یك دایركتوری خاص محروم گردانند . همچنین سهمیه های استفاده از دیسك غالباً بر روی چنین شبكه هایی در نظر گرفته می شود . از این رو یك كاربر تنها (برای مثال) ۸ مگابایت از فضای خود را می تواند استفاده نماید .

این موراد جلوی همه را می گیرند ، اما كامپایلرهای كوچك و حتی نصب آنها می توانند با مهارت این محدودیت ها را دور بزنند . اگر یك توزیع كامل از نرم افزار Office قابل دسترسی باشد و هیچ نرم افزار كنترل دسترسی ثالثی (third_party) نصب نشده باشد ، كاربر محلی لااقل به WordBasic یا ابزاری دیگر دسترسی دارد و گرچه این ابزار كاملاً ابزار توسعه كاملی نیستند ولیكن می توانند سطوح زیادی از دسترسی و كنترل را به وی ببخشند . البته اگر چه امكاناتی را كه در صورت نصب Java ممكن است ارائه شوند را در نظر نگیریم .

بعلاوه ، كاربران محلی یك مسیر مستقیم به شبكه دارند . بنابراین آنها اولین كاندیدائی هستند كه یك وسیله شناسایی (sniffer) را روی یك درایو و یا چند درایو قرار می دهند . همان طور كه در بخش های قبلی بحث شد ، این وسیله شناسایی (اسنایفر) به آنها (كاربران) اجازه می دهد تا (حداقل) اسامی كاربران و رمزهای عبورشان را از آن محل هایی كه اسنایفر قرار دارد بدست آورند .

فواید دیگری نیز برای ك كاربر محلی وجود دارند . یك مورد ساده آن این است كه شما مجاز هستید تا در آنجا باشید . به عبارت ساده تر ، یك كاربر محلی با حق دسترسی مجاز ( كه قصد افزایش سطوح دسترسی اش را دارد ) می تواند در هر زمانی به شبكه اش وارد شود . اگر چه ممكن است عجیب به نظر برسد كه كسی در اواسط شب به سیستم وارد شود ، ولیكن فعالیت كاربر معمولی در طول روز قابل قبول می باشد . در عوض اگر یك كراكر بخواهد سعی كند تا یك دسترسی ساده جهت نفوذ به سیستم را بدست آورد مجبور است تادر زمان كمتری كارش را در شبكه انجام دهد و اگر بخواهد مجوز های ریشه (root) را بدست آورد ، پیوسته تحت فشار قرار دارد و امكان دارد تا فعالیت هایش لو رود . در عوض یك كاربر مجاز محلی می تواند با خیال آسوده شبكه را كراك نماید و عجله ای ندارد كه بسرعت كارش را انجام دهد . در واقع او می تواند فعالیتش را در اوقاتی از ماه صورت دهد .

بعلاوه ، كاربران محلی قادرند از تكنیك های بی ضرری استفاه كنند تا اطلاعات مربوط به سیستم را بدست آورند . یك كاربر می تواند به سرعت فرامین netstat ، arp ، ifconfig ، و پرس و جوهای دیگر را بدون اینكه كسی به وی شك كند اجرا نماید . از این رو وی می تواند از ساختمان یك بانك اطلاعاتی (Knowledge Base) بزرگ درباره سیستم با استفاده از تكنیك هائی كه احتمالاً هرگز گزارش و ثبت نمی شود استفاده نماید . سرپرست سیستمی كه كار رسیدگی به این نوع نفوذها (breaching) در سیستم را بعهده دارد فقط می تواند امیدوار باشد كه این پرس و جوها به یك فایل بیرونی (outfile) وارد شود و یا به شواهد ملموس تر دیگری دست پیدا نماید .

می توان گفت كه كاربر محلی بودن ، معایب خاص خودش را نیز به همراه دارد ، برای مثال خرابكاری (cracking) تحت یك حساب مجاز ، كه كاربر در موقعیتی توافق شده آن را انجام دهد ، در صورت بروز مشكلی كه باعث افشای آن شود ، سبب می شود تا سرپرست سیستم بتواند بسادگی معلوم كند كه چه كسی خرابكاری را انجام داده است . اگر خرابكاری (cracker) متوجه نشود كه فعالیت هایش لو رفته است ( و سرپرست سیستم این فعالیت ها را ثبت می كند ) باعث می شود تا وی باز هم با خیال آسوده به خرابكاری هایش ادامه دهد . بدنبال آن ، شهادت همكاران این فرد حداقل باعث می شود تا همه بگویند وی تمام مدت روز را پشت میز كارش نشسته بود . بعلاوه ، كاربر محلی تحت فشار زیادی است تا شواهد و نشانه هایی از خودش بجا نگذارد .

ولیكن كاربر راه دور نگران این چیزها نیست . برای مثال یك كاربر راه دور می تواند از روی سیستمش دستور finger را صادر كند و اطلاعات را به یك فایل هدایت نماید . هیچ كس دایركتوری های كاربر راه دور را جستجو نمی كند تا چنین فایل هایی را پیدا نماید . در عوض كاربر محلی نمی تواند باخیال راحت این اطلاعات را بر روی درایوش بجا بگذارد . حتی اگر بخواهد بعداً این فایل ها را حذف نماید . تكنیك های بازیابی اطلاعات مواردی هستند كه حتی پس از حذف این فایل ها توسط كاربر محلی امكان پیدا كردن و برگرداندن آنها را بوجود می آورند .

در چنین حالاتی ، كراكرهای محلی باهوش حداقل قبل از این كه اطلاعات را دور بریزند آنها را به رمز در می آورند . ولیكن حتی این كار هم ممكن است فایده ای نداشته باشد . و این می تواند به خاطر سیستم عامل ، نسخه ، نوع فایل و موارد دیگر باشد .

محل مراجعه : آیا تاكنون چیزی درباره Microzap شنیده اید ؟ اگر نه ، می بایستی با آن آشنا شوید . این وسیله ، جهت حذف رد فایل هایی بكار می رود كه آنها را پاك كرده اید . برای كسب اطلاعات بیشتر در این باره به آدرس http://www.govtech.net/ مراجعه نمائید .

برای مثال ، در شركت یكه چند كارمند خطا كار در آن كار می كردند مقداری از اطلاعات به طور غیر قانونی خارج شده بود . این افراد پس از این كار ، كل درایو كامپیوتر مورد نظرشان را فرمت كردند . پس از مدتی مسئولین شركت درایو مورد نظر را به یك شركت بازیابی اطلاعات بنام بردند و از آنها خواستند تا اطلاعات را برگردانده و افراد خاطی مسبب نابودی این داده های با ارزش را معرفی نمایند حاصل كار ، لو رفتن كارمندان خطا كار شد . از این رو ، بجا نگذاشتن ردپا كار بسیار مهمی می باشد . باری یافتن جزئیات بیشتر درباره این موضوع می توانید به آدرس زیر مراجعه نمائید :

http://www.liextra.com/securitynet/articles/۱۲۱۷۹۶S۲.html

● تشریح كامل یك خرابكاری محلی

همان طور كه قبلاً توضیح دادیم ، انواع شكاف ها و رخنه ها برای ورود به یك سیستم وجود دارند و اینكه چه مشكلات امنیتی شدیدی در اینترنت بوجود می آورند . اگر بخاطر داشته باشید شكاف های محلی خیلی بیشتر از شكاف های راه دور عمومیت دارند . شكاف های (Holes) راه دور موضوعات بسیار نگران كننده ای هستند . در واقع وقتی یك شكاف راه دور بروز می كند خرابكاران (crackers) مجبور می شوند بسرعت دست بكار شوند تا ظرف روزهای اول كشف این شكاف ها كارشان را انجام دهند . یعنی در همان روزهای آغازین گزارش شدن این شكاف ها و رخنه های ورود به سیستم . اگر خرابكاران نتوانند بسرعت دست بكار شوند ممكن است این روزنه ها بسرعت بسته شوند و مانع سوء استفاده بعدی توسط آنها شوند . بعلاوه ، برنامه نویسان در زمان نوشتن برنامه های راه دور چه در حالت مشتری و جه در حالت سرور به شدت هوشیار هستند . فروشندگان بزرگ نیز هوشیار هستند زیرا برنامه هایی كه به نوعی دسترسی راه دور را ارائه می دهند ، به تهدید جدی در اینترنت تبدیل می شوند . اگ این برنامه ها موثق نباشند ، اینترنت كاملاً مسدود شده و از كار خواهد افتاد .

در آخر این كه ، چون برنامه های راه دور بسیار مورد توجه هستند (بخصوص توسط خرابكارانی كه از نواحی دوردست و مرزها قصد خرابكاری دارند ) به ندرت می توان شكاف های راه دوری (remote hole) را یافت كه مجبور دسترس ریشه (root) و اختیاراتی از این دست را در اختیارتان قرار دهد . در عوض ، برنامه های داخلی ممكن است گاهی مورد رخنه و نفوذ قرار بگیرند . این موضوع به كم توجهی برنامه نویسی كه این برنامه ها را می نویسد ربطی ندارد بلكه در عوض این برنامه نویسان وظایف سخت تری بر دوش دارند . برای مثال برنامه های سرور / مشتری عموما در قلمروشان محدود می شوند .

درست است كه گاهی این برنامه ها . روال های دیگری را صدا می زنند ، اما قلمروشان (scipe) معمولاً به مجموعه كوچكی از عملیات محدود می شود كه خارج از روابط محیط سرور / مشتری روی می دهند . در مقابل ، برنامه های داخلی محلی (Local Internal Applications) ممكن است نیاز به محاوره با یك دوجین از ابزار و پردازش های سیستمی داشته باشند . بسیاری از افراد انتظار ندارند كه این ابزار و پردازش ها مفاهیم امنیتی در خود داشته باشند .در نهایت ، این كه برنامه های داخلی می توانند توسط هر كس كدنویسی شوند . فروشندگان ثالی (third_party) مقدار زیادی از این برنامه های داخلی محلی را در اختیار دارند . در عوض فقط تعداد اندكی از فروشندگان ، سیستم های مجهز سرور را برای پلتفرم های مورد نظرشان تهیه می نمایند . در جامعه یونیكس از این دست برنامه ها به وفور یافت می شود . چه تعداد سرور HTTP برای یونیكس وجود دارند ؟ این تعداد را با ویرایشگرهای متن . یوتیلیتی های CDROM ، و ابزار چاپ مقایسه كنید . این تعداد برای خانواده مكینتاش و سیستم های سازگار با IBM خیلی كمتر است . ولیكن این گروه ها (Communities) هنوز مشكلات دیگری دارند . برای مثال در ویندوز ۹۵ ، یك كراكر بدخواه می تواند بسادگی سیستم بانك اطلاعاتی درحال استفاه شما را فقط با حذف تعداد اندكی از فایل های كلیدی از كار بیاندازد . بنابراین می بینید كه هنوز هم هیچ آسودگی خاطری وجود ندارد .

● جمع آوری اطلاعات

كاركر داخلی مجبور نیست كه خود را با تكنیك های پیچیده ای مثل اسكن نمودن و ابزار خاص درگیر نماید . فقط كافی است كه او سیستم و شكاف هایش را بشناسد و این موضوع بغرنجی نیست . بسیاری از این موارد مشروط بر نوع شبكه ای است كه وی قصد خرابكاری در آن را دارد . اما یك چیز صرف نظر از پلتفرمی كه استفاه می كنید عمومیت دارد و آن شناخت شكاف ها می باشد . برای اطلاع از این شكاف ها ، كراكر ممكن است مجبور شود تا مقدار كمی تحقیق و جستجو صورت دهد .

برای اطلاع از شكاف های داخلی (و از دور) BUGTRAQ منبع عظیمی است . سطح تكنیكی این اطلاعات غالباً بسیار بالاست . بعلاوه ، غالباً تجزیه و تحلیل مفصلی از ابزار و تكنیك ها برای یك گستره متنوع از پلتفرم ها وجود دارد . یك مثال كامل از این دست ، در سپتامبر سال ۱۹۹۶ توسط یك مهندس كامپیوتر از ایندینا ارسال شد . او نامه ارسالی خود را با موارد زیر آغاز كرد :

من با موفقیت این حمله را بر علیه یك سرور ۳.۱۲ پیاده كردم ، سوء استفاده بر روی صفحه وب من و در بخش ناول قرار داشت . مختصری از حمله در پی می آید ...

پروتكل ورود Netware از سه تبادل پاكت (Packet Exchange) میان سرور و مشتری تشكیل شده است . ابتدا مشتری تقاضائی برای یك كلید ورود (Login ley) ارسال كرد ، سرور یك مقدار ۸ بایتی تصادفی تولید كرده و آن را برای مشتری فرستاد . سپس مشتری تقاضائی برای ID كاربری كاربر وارد شده فرستاد ، سرور در بایندری (Bindery) بدنبا ID ی كاربر گشت و آن را برای مشتری ارسال كرد .

محل مراجعه : سطر قبلی از مقاله ای با عنوان " An Attack Against the Netware Login Protocot" به قلم G.Miller گلچین شده است . برای بدست آوردن متن كامل آن به آدرس زیر سری بزنید .

http://geek_girl.com/bugtraq/۱۹۹۶_۳/۰۵۳۰.html

نامه ارسال شده ، در سه صفحه ، ماشین شده بود و به طور كامل همراه با دیاگرام های مربوط به نمایش روش هائی كه كلید ها در ورود به ناول نت ور مبادله می شوند آورده شده بود . در پایان این مرسوله ، نویسنده آدرس صفحه اینترنتی اش را ذكر كرده بود كه هر كس می توانست ابزار دیگری را جهت تست (یا مختل كردن) امنیت شبكه از آن بخواند .

دو تا از این ابزار یكی بوكشی (Spoofing) میلر و دیگری منبعی به زبان C وی است كه برای حمله به روال ورود Novell بكار می رود .

آنچه درباره این داستان شگفت آور می باشد این است كه فرستنده ، یوتیلیتی ، كد منبع و روش های نفوذ را به دقت شرح داده است و این خود می تواند به دیگران رهنمود لازم جهت یك خرابكاری را بدهد .

اما حقیقت دیگری نیز در این مطلب ارسال شده وجود دارد و آن اینكه BUGTRAQ به شكاف های حاشیه ای اشاره می كند كه می تواند توسط كاربران محلی مورد استفاده قرار بگیرند . پی گیری این موضوع توسط مشاورین می تواند سودمند باشد .

فرض كنید برای مثال ما HP_UX را داشته باشیم . یك جستجو از طریق یوتیلیتی BUGTRAQ می تواند اطلاعات جالبی به ما بدهد .

نكته : یك مشورت خالص (Pure Advisory) یا شكاف عبارت از هر مجموعه پستی سطح بالا می باشد و منظور اشاره كلمه كلمه به نشانه آن شكاف بخصوص است . تهدیدات بعدی نیز می توانند با ارزش باشند ، اما در اینجا بسادگی فقط طبیعت داده نشان داده شده نه ارزش (Value) آن .

نگاهی به چند لیست زیر داشته باشید :

در دسامبر سال ۱۹۹۶ ، مشاورین مؤسسه CERT گزارشی ارسال كردند كه نشان می داد یوتیلیتی Passwd در HP_UX آسیب پذیر بوده و دارای ضعف سرریزی بافر (Buffer Overflow) می باشد .

همان گزارش نشان داد كه دو برنامه دیگر (fpkg۲swpkg و newgrp) نیز همان اشكالات را دارند . آخر خط چیست ؟ آسیب پذیری (Vulnerabilities) ممكن است به كاربران محلی اجازه گرفتن امتیازات ریشه را بدهد .

• نوامبر سال ۱۹۹۶ : Bulletin H_۰۳ CIAC گزارشی را منتشر ساخت كه تعدادی از برنامه ها در HP_UX دستور Suid ریشه (ID سرپرست سیستم یا SU) را اجرا می كنند . با استفاده از این آسیب پذیری هر كاربر معمولی می تواند خرابكاری كرده و مجوز ریشه (منظور سرپرست سیستم یونیكس و سیستم های مشابه ) را جهت دسترسی به سیستم بدست آورده و یا بتواند فایل های دیگران را نابود نماید .

در اكتبر ۱۹۹۶ : فردی اسامی ۱۱۹ برنامه را كه امكان اجرای فرمان suid ریشه ، تحت HP_UX را بدست می داد افشا نمود و اظهار داشت كه اكثر این برنامه ها ریسك های امنیتی بالائی دارند ( برای مثال ، اگر هر كدام از آنها مشكل سرریزی بافر (Buffer Overflow) داشته باشند به كراكر محلی اجازه دسترسی به ریشه را می دهند ) . این مطلب را می توان در آدرس زیر پیدا كرد .

http://geek_girl.com/bugtraq/۱۹۹۶_۴/۰۰۰۴.html

• اكتبر سال ۱۹۹۶ : Bulletin G_۴۵ CIAC ضعفی را در HP_VUE كه عبارت از یك سیستم پنجره ای مورد استفاده در HP_UX است گزراش نمود . نتیجه چه شد ؟ با سوء استفاه (Exploting) از این اسیب ها یك كاربر محلی می توانست دسترسی ریشه را بدست آورند این برنامه را می توان از آدرس زیر بدست آورد :

http://geek_girl.com/bugtraq/۱۹۹۶_۳/۰۵۰۶.html

این نوع رایزنی ها همه روزه منتشر می شوند . بسیاری از آن ها صریحاً دستور العمل های لازم جهت آزمایش حالات آسیب پذیر سیستمتان را توضیح می دهند .

این دستوران معمولاً كد منبع یا كد پوسته (shell code) را در بر دارند . یك كراكر محلی نیازی ندارد كه برای بهره برداری و سوء استفاده از این اطلاعات نابغه باشد . در واقع اگر خرابكاری عضو BUGTRAQ (و شاید یك دوجین از لیست های پستی امنیتی عمومی دیگر) باشد . حتی نیازی به جستجوی اطلاعات ندارد . به محض این كه یك آسیب پذیری روی خط دیده شود ، به طور خودكار برای تمام اعضای لیست ارسال می شود . اگر خرابكار در لیست باشد ، این اطلاعات را به دست آورده و در این حالت می تواند با این دانش ، نفوذ به سیستم را در دو طبقه یا گروه صورت دهد :

• خرابكاری فرصت طلبانه (The crack of opportunity)

• خرابكاری متوسط (The average crack)

خرابكاری فرصت طلبانه

● خرابكاری فرصت طلبانه

این نوع خرابكاری ناگهان اتفاق می افتد . در اینجا كراكر درحال مشاهده كردن (مانیتورینگ) بوده و یا حداقل مشورت های امنیتی را به طور منظم دریافت می كند . این فرد یك روز مرورگرش را آماده می كند تا از این نقطه ضعف بدست آمده استفاده كند . این وضعیت بسیار مرسوم تر است .

● خرابكاری متوسط

اگر یك خرابكاری متوسط یا عادی در شبكه تان روی دهد . علتش خطای شماست نه كراكر . و این بخاطر این است كه خرابكاری عادی مستلزم سوء استفاده از آسیب پذیری شناخته شده می باشد . این موضوع باعث نگرانی ما می شود . اما یك آسیب پذیری شناخته شده چیست ؟ و در چه دوره های زمانی ای سرپرست سیستم یا پرسنل امنیتی می بایستی از آن آگاه شوند ؟

یك آسیب پذیری شناخته شده ، عبارت از هر آسیبی است كه منتشر شده باشد . از نظر فنی یك آسیب پذیری نبایستی جدی پنداشته شود مگر این كه بعضی از منابع معتبر آن را تائید كرده باشند . مثالی از منابع معتبر و توانایی CERT ، CIAC یا فروشنده محصول می باشند . گاهی اوقات فروشندگان ناگزیرند تا آن را مخفی نگه دارند . آنها ممكن است از وجود این شكاف ها خبر داشته باشند اما تا وقتی وصله بر طرف كننده آن را پیدا نكرده باشند چیزی درباره اش نمی گویند .

وضعیت های دیگی نیز ممكن است روی دهد بدین صورت كه این شكاف آشكار شود و سرپرستی كه سایتش مورد حمله قرار گرفته این موضوع را به گروه های خبری (News group) و یا یك لیست امنیتی اطلاع دهد و از دیگران بپرسد كه آیا كس دیگری با این مشكل مواجه شه است . بطور كلی كی سرپرست خوب می بایستی به طور مرتب به آسیب ها و شكاف های گزارش شده مراجعه نماید تا بتواند سیستمش را ایمن نگه دارد و اگر گزارشی كه بیش از یكسال از اعلامش می گذرد باعث خرابی سیستم شما شود ، واقعاً مقصر هستید .

● كاربران محلی افراطی : ملاحظات سخت افزاری

بسیاری از شركت ها ، توجه كافی به ملاحظات سخت افزاری ندارند . اگر ماشینی دارید كه آن را به این طریق در جائی گذاشته اید یك كاربر محلی می تواند به آن ناخنك بزند . بنابراین انتظار دردسر را داشته باشید . فرض كنید كه از یك سیستم عامل ساختگی بنام BOG استفاده می كنید و فرض كنید كه در این مثال ، یك سرور و دو ایستگاه وجود داشته باشند . شكل زیر ساختار این OS قلابی را نشان می دهد . حال در نظر بگیرید سیستم عامل BOG كنترل دسترسی قدرتمندی دارد و كنترل دسترسی قدرتمندی كه اجازه می دهد تا كاربر ایستگاه شماره ۲ (كه امتیازات دسترسی سطح بالائی دارد) بتواند فایل هایی را روی درایو دستگاه شماره یك قرار دهد . این فایل ها تنها توسط ایستگاه ۲ یا ریشه (root) قابل دسترسی می باشند ، به عبارت دیگر بخشی از درایو ایستگاه ۱ ، متعلق به root یا ایستگاه شماره ۲ می باشد . برای مثال ایستگاه شماره ۱ ، بر روی یك درایو SCSI عمل می كند ، به آداپتور مربوطه اش متصل می شود . سرپرست سیستم نرم افزاری نصب كرده كه اجازه بوت كردن از طریق فلاپی دیسك را نمی دهد . دیسك SCSI از طریق یك دستگاه قفل كننده به میز كار متصل شده است (این كار مرسوم است ، برای مثال تعداد زیادی از آنها را بر یك شبكه های Mac دیده می شوند) . سیستم عامل BOG مستقیما با یك اعلان ورود (Login Prompt) بوت می شود و رمز عبور كاربر محلی نیز غیر فعال شده است . این كار یك نوع نصب عالی و محكم می باشد .

حال فرض كنید كه ایستگاه شماره ۱ در اتاقی مخصوص قرار داشته باشد . خوب بعد چه خواهد شد ؟ تمام معیارهای امنیتی بی ارزش خواهند بود . كاربر می تواند با استفاده از تجهیزاتی بدون اینكه از لو رفتن واهمه داشته باشد به سیستم ناخنك بزند . تا وقتی كه كاربری بتواند یك دیسك دیگر را به آداپتور SCSI وصل نماید ، قادر است این نوع ایمنی را به خطر بیاندازد . ممكن است او نتواند این كار را با استفاده از دیسكی كه از طریق سیستم عامل BOG لود شده انجام دهد ، ولیكن امكان دار مجبور شود از دیسك دیگری استفاده نماید .برای روشن شدن ماجرا ، بیائید این طور در نظر بگیریم كه ایستگاه ۱ ویندوز NT را اجرا می كند . حال فرض كنید كاربری یك دیسك SCSI داشته باشد كه با لینوكس لود شود و شماره های شناسائی SCSI (SCSIID) را عوض نماید . طوری كه آداپتور ابتدا دیسك لینوكس را در اختیار بگیرد . هیچ تلاش دیگری نبایستی انجام شود . دیسك لینوكس به یك اعلان ورود (Login Prompt) بوت خواهد شد و كاربر بعنوان root وارد می شود . در زمان بوت ، لینوكس پارتیشن دیگری را خواهد گرفت . كاربر فقط می بایستی پارتیشن NT را در دایركتوری محلی (لینوكس) انتخابی اش سوار و یا نصب (Mount) نماید . كاربر لینوكس در نهایت root خواهد بود و قادر است هر كاری انجام دهد . یك داستان واقعی : سرپرست سیستم یك شبكه Windows Workgroups for یا برنامه ای فرعی (ثالث =third-party) كه كنترل دسترسی ها را بعهده داشت با مشاهده تغییراتی در سیستم فایل گیج شده بود . او از یك یوتیلیتی گزارش گیری نیز استفاده می كرد ولیكن این گزارشات روزانه (Logs) فعالیتی بسیار اندك را كه می توانست مشكوك باشد نشان می داد . بعد از چند هفته ، سرپرست سیستم یك فایل بانك اطلاعاتی جعلی را در یك دایركتوری قرار دارد و منتظر ماند تا خرابكار را به دام بیاندازد . فایل بانك اطلاعاتی حاوی برای بخش دیگری از شبكه بود ، جائی كه چند ماشین قدیمی و خسته Netware در آنجا قرار داشت . در كادر ناول آن شبكه ، سرپرست سیستم ، به سختی توانست وارد شود . علت مسئله معلوم شد و آن این بود كه شخصی با استفاده از یك شناسه (ID) قلابی وارد شده بود . اما به هر دلیلی ،سرپرست سیستم نمی توانست هویت این كاربر را مشخص كند .

این موضوع وضعیت خوبی برای مطالعه است . بعد از چند ساعت سعی و تلاش مشكل پیدا شد و آن اینكه یك دایركتوری مخفی روی یكی از ماشین ها قرار داشت . در آن دایركتوری چندین فایل قرار داشت از جمله ، gzip.exe و rewrite و یك فایل دسته ای (batch file) مخفی نیز در آن دایركتوری وجود داشت . در فایل دسته ای (batch) فرامینی وجود داشت كه سیستم فایل لینوكس را اجرامی كرد . كاربر خرابكار به حد كافی وقت داشت تا در پوش را بلند كندو هارد دیسك IDE دوم را نصب نماید . طبیعی بود كه ویندوز این هارد دوم را نشناسد زیرا سیستم فایل آن برایش عجیب و غریب بود (حداقل برای ویندوز ناشناخته بود) . در طول اوقات روز ، كاربر لینوكس را لود می كرد و شروع به پرسه زنی می كرد . عجیب است نه ؟ .

بنابراین مراقب كارمندانتان باشید تا از فایل های شما سوء استفاده نكنند . داشتن یك دیسك قابل بوت ، مثل یك سلاح مرگبار عمل می كند . هر نوع نرم افزاری كه بتواند امنیت سیستم شما را به خطر بیاندازد را می توان به طریقی در كنار سیستمتان قرار داد تا عمل نفوذ را انجام دهد .

برای مثال فكر می كنید كه برداشتن فلاپی درایو می تواند جلوی اجرای نرم افزاری را بگیرد ؟ جواب منفی است . زیر اگر OS شما درایو هایی محلی (Native) در خود داشته باشد كه بتواند چندین دستگاه را شناسائی نماید ، شما مشكل خواهید داشت . شاید درایو اسكازی دیگری را بتوان معرفی كرد و یا شاید یك دستگاه ZIP رابتوان در سیستم معرفی نمود .

نكته : منظور از Native یا بومی این است كه آن سیستم عامل هر چیزی مثل درایور ، توابع ، API و غیره را در خود دارد و نیازی به نصب آنها از جای دیگر ندارد . بنابراین اصطلاحاً می گویند آن درایور محلی یا بومی است یعنی در درون سیستم عامل وجود دارد .

نكته : در شبكه هایی كه از شكلی از DOS استفاده می كنند ، Plan۹ احتمالاً به یك OS مخفی تبدیل خواهد شد . این OS مخصوصاً از این توزیع های اولیه آن كه خیلی كوچك هستند . این OS بزودی معروف خواهد شد . زیرا عجیب بنظر می رسد و كاربران معمولی نمی توانند براحتی آن را مورد دستكاری قرار دهند . حتی اگر به طور تصادفی از كنار آن رد شود . اكثر كاربران PCها نمی دانند كه دنبال چه می گردند . لیكن یك خرابكار اگر بخواهد اینكار را انجام دهد یا باید هارد دیسك دومی رامعرفی نماید و یا Plan۹ را زمانی كه ایستگاه را برپا می كند معرفی نماید (برای مثال زماین كه نصب DOS در حال انجام است ) . امكان دیگر این است كه وی فضای كافی داشته باشد تا محتویات درایو را هنگامی كه درحال نصب Plan۹ و یا پارتیشن بندی مجدد است به طور موقت انتقال دهد . بسته به سرعت شبكه ، درایوها و پردازنده این كار ممكن است مقدار قابل توجهی وقت بگیرد . یافتن این مشكل وقتی سخت تر می شود كه كراكر بسیار ماهر باشد . مطمئن ترین راه این است كه جدول پارتیشن ( Partition Rable) را كنترل كرده و یا اندازه دیسك را با مقدار واقعی آن مقایسه نمود .

اگر درایورهای محلی (Native) وجود نداشته باشند اما كاربرانتان امكان دسترسی به اینترنت را داشته باشند ، می توانند نرم افزارها و درایورهای مربوطه را پیدا كرده و بر روی سیستم نصب نمایند . مثلاً سایت شركت Iomega ، درایورهای انواع دستگاه های Zip را ارائه می كند . اینجاست كه حتی وجود یك پورت سریال نیز می تواند خطرات امنیتی را بدنبال داشته باشد .

دسترسی به اینترنت توسط كاربران محلی ، مشكلات امنیتی زیادی بوجود می آورد و حل این مشكلات نیز كار آسانی نیست . امنیت در این حالت ، یك جاده دو طرفه می باشد . از اینرو وظیفه خطیری بر دوش شما قرار دارد .

در اینجا مثالی می آوریم كه داستان یك نقض امنیتی است . این روایت توسط سرپرست سیستمی به آدرس پستی fieawalls@GreatCircle.com ارسال شده بود . نویسنده كه مسئول امنیت اطلاعات سیستم بود در تاریخ ۲۸ مارس سال ۱۹۹۶ این طور نوشت : من مدت ۵ ماه بر روی چیزهایی از راه دور از طریق فایروال ما دریافت می شد كار كردم . نتیجه كار این بود كه حدود ۴۰۰۰۰ خط از متن اصلی برنامه ای كه دارای حقوق مالكیت بود از طریق فایروال دزدیده شده بود . تمام كسانی كه در داخل شركت كار می كردند ، دارای حق دسترس قانونی بودند . قرار بود كه امنیت سیستم Unit به دسترسی برقرار باشد . اما كسی مراقب این موضوع نبود كه دزدان و كاربران ناآگاه داخلی اطلاعات را به خارج ایمیل نمایند . بلی مسئله این بود كه افرادی از داخل اجیر شده بودند تا اطلاعات حساس را به خارج انتقال دهند .

برای كراكرها ، اینترنت وسیله بسیار خوبی است . بهترین راهی كه بتوان از طریق فایروال به اطلاعاتی دست یافت این است كه شخصی از داخل این اطلاعات حساس را به خارج ارسال نماید . بسیاری از افراد دیده شده اند كه رمزهای ورود و دیگر اطلاعات ارزنده را به این طریق از شركت ها خارج می سازند . برای نمونه ، شخصی یك قرارداد كاری با این شركت ها می بندد و بعد اطلاعاتی را كه نمی توان براحتی از طریق فایروال ها بدست آورد به بیرون می فرستد .

یكی از چیزهایی كه می تواند جلوی خلاف های این دزدان داخلی را بگیرد (Secure Computing Corporation s Secure Network SNS Server) شركت محاسبات ایمن می باشد . (SNS) . آژانس امنیت ملی آمریكا (National Security Agency) ماژول های فیلتر كننده نام های الكترونیكی یا Email را مورد تصویب قرار داده است .

سیستم فن آوری اختصاصی را بكار می گیرد و بر اساس اسناد و مدارك تهیه شده توسط شركت SCC (شركت فوق) این سیستم یك امنیت چند سطحی (MLS=Multilevel Security) برپا می كند و اجازه تبادل اطلاعات طبقه بندی نشده و یا SBU را بین شبكه های ایمن و SBU و یا شبكه های ایمن و شبكه های طبقه بندی نشده می دهد .

فیلترینگ SNS و قابلیت امضای دیجیتالی FORTEZZA به شما اطمینان می دهد كه ایمیل های معتبر فقط از طریق محیط های محافظت شده ارسال خواهند شد .

در واقع مشكلاتی وجود دارند كه حتی اگر كاربران محلی تان به طور فعال درصدد خرابكاری در سیستمتان نباشند باز هم بروز می كنند . ممكن است كاربرانی كه در شبكه هستند فقط قصد استفاده و گردش در آن را داشته باشند و هرگز اطلاع نداشته باشند كه چه اطلاعات ارزشمندی ممكن است در این سیر و سیاحت به طور غیر عمدی لو بروند . برای مثال بحث برنامه Shockwave را می توان مطرح كرد . افرادی كه از این برنامه اطلاع دارند می توانند به سیستم نفوذ كرده و اعمالی چون مورد زیر را انجام دهند :

یك طراح می تواند از Shockwave برای دستیابی به دایركتوری نامه ها در Netscape استفاده نماید . این كار با حدس زدن نام و مسیر جعبه پستی (Mailbox) در هارد سیستم كاربر انجام می پذیرد . برای مثال اسامی ای چون Inbox ، Outbox ، Sent و Trash اسامی پیش فرض برای پوشه های پستی هستند ، مسیر پیش فرض برای Inbox در ویندوز ۹۵/NT در دایركتوری :

C://program files/netscape/navigator/mail/inbox قرار دارد .

بنابراین طراح می تواند از فرمان GETNETTEXT در Shockwave استفاده كند تا مرورگر Navigator را صدا بزند و از طریق فولدر پستی را برای یك پیام پستی مورد پرس و جو قرار دهد . نتایج این فراخوانی را می توان در یك متغیر قرار داده و بعداً پردازش كرده و به سروری ارسال نمود .

محل مراجعه : موضوع فوق را می توان از آدرس : http://www.webcomics.com/shockwave/ و یا آدرس : http://www.ntsecurity.net/ به طور مفصل تر مطالعه نمود .

● كاربران محلی راه دور (Remote Local Users)

یك كاربر محلی راه دور ، عبارت از كاربری است كه حسابی را از سیستم شما متصرف شود (در اختیار گرفته) بدون اینكه هیچ دسترسی فیزیكی ای به آن داشته باشد . از بعضی لحاظ ، تمام ما ، كاربران محلی راه دور هستیم زیرا حساب هایی داریم كه در دفاتر ISPی مان قرار دارند .

از این جهت ما كاربر محلی محسوب می شویم كه به سیستم آنها وارد می شویم و یك رمز ورود و شناسه (ID) كاربری داریم ولیكن از نظر فیزیكی از كادر ورودمان (Login box) فاصله داریم بنابراین كاربر محلی راه دور محسوب می شویم .

این موضوع هم اكنون برای شبكه های خصوصی عمومیت بیشتری پیدا كرده است و دیگر مختص ISPها و مؤسسات توسعه نرم افزار نمی باشد . مردم در تمام یك كشور و یا حتی در دنیا همه كارشان را در خانه و یا جاده ها انجام می دهند و حضور فیزیكی در دفاتر كار كاهش پیدا كرده . در حال حاضر شركت های بزرگ كارمندانشان را بدون نیاز به حضور فیزیكی فرد و بر اساس اصولی منظم از راه دور استخدام نموده و بكار می گیرند نموده و به كار می گیرند . برای مثال شركت AT&T در سال ۱۹۹۴ گزارش داده كه بالغ بر ۲۲۵۰۰ كارمندش در خانه كار می كنند .

اخیراً گزارشی تحت عنوان « دو سال دیگر ، یك گزارش درباره كار از راه دور (Telecommuting) » در این باره منتشر شده است . یك مثال از بین حداقل۱۳ شركت Fortune ۵۰۰ نشان می دهد توافقات رسمی كار از خانه (Telecommuting) میان شركت های بزرگ و كارمندان بشدت در حال عمومیت یافتن می باشند . تعداد یازده شركت از ۱۳ شركت Fortune ۵۰۰ برنامه هایی جهت پیاده سازی قراردادهایی برای كار از راه دور در دست دارند . دو شركت مسئول اداره شركت های دیگر بوده و تعداد ۵ شركت برنامه هایی دارند كه ظرف چهار سال آینده قابل اجرا می باشند .

محل ارجاع : جهت كسب اطلاعات بیشتر درباره چگونگی استخدام و كار كردن از راه دور به آدرس زیر مراجعه نمائید :

http://www.svi.org/PROJECTS/TCOMMUTE/telrpt.pdf● پردازش (Process)

خواه یك كاربر محلی باشید و خواه یك كاربر محلی راه دور ، اصول حمله تا حدی مشابه به یكدیگر می باشند . تنها برتری ماهرانه ای كه یك كاربر محلی دارد این است كه وی می تواند سخت افزار را دست كاری كند و شاید دسترسی به ابزاری داشته باشد كه یك كاربر محلی راه دور نتواند این ابزار را از راه دور استفاده نماید . مثال هایی از این ابزار می توانند هر برنامه كاربردی X باشند . گرچه برنامه های X را یم توان به خوبی از طریق اینترنت برقرار نمود ولیكن این كار در عمل بندرت قابل انجام می باشد . اول اینكه این كار یك ریسك امنیتی در پی دارد ، دوم اینكه سرعت انتقال مشتری معمولاً كافی نیست ( اگر كاربر راه دور از یك مودم ۲۸.۸ استفاده نماید) . همین موضوع را می توان برای اجرای ویندوز یا ویندوز NT در اینترنت مطرح كرد .

مگر اینكه در دو طرف خط حداقل یك ارتباط ISDN وجود داشته باشد كه در این صورت باز هم به زحمتش نمی ارزد . واقعیت این است كه بعضی برنامه ها به طور مثال آنهایی كه توسط میكروسافت طراحی شده اند فقط داده هائی را انتقال می دهند كه همراه با خود موضوعات گرافیكی را نیز در بر داشته باشند ، ولیكن بخش بزرگتری از برنامه ها جوری طراحی شده اند كه اینگونه عمل نكنند .

توجه : میزان دوری كاربر به هیچ وجه قابلیتش را در استفاده از ابزار توسعه ای كه از یك CLI پشتیبانی می كنند تغییر نمی دهد .

اكثر چیزها به توپولوژی شما بستگی دارد و بعد اینكه كراكر چه می كند . وضعیتهای خاصی وجود دارند كه در آن حتی موقعیت كاربر خرابكار (cracker) ممكن است نتواند به او كمك كند تا یك مسیر مستقیم و سر راست را بدست آورد (یك مسیر مستقیم یا direct route عبارت از قرارداشتن خرابكاری در سیستم موجود در محل كارش و گشت زنی از آن نقطه در سرتاسر شبكه می باشد) . در چنین مواقعی حتی یك كاربر نیمه مجاز نیز ممكن است با استفاده از همان تكنیك هایی وارد شود كه یك مهاجم بدون حساب كاربری وارد می شود . اصولاً این اتفاق وقتی روی می دهد كه خرابكار دنبال راهی برای دسترسی به بخشی از شبكه كه به آنجا تعلق ندارد می گردد .

مهم نیست كه بستر منظور سیستم عامل و تجهیزات مربوطه مورد استفاده شما چه باشد . تنها راه علاج این قبیل ورودهای سرزده (intrusions) ثبت دقیق وقایع (Log) می باشد . از آنجائیكه این قبیل كاربران برخی از سطوح دسترسی را دارند ، این شانس خوب برایشان وجود دارد كه شما نتوانید به آسانی حملات را تشخیص دهید . بیاد بیاورید كه در ابتدای مقاله چه گفتم ، این افراد یك دلیل و یك مجوز برای بودن در آنجا دارند . در ادامه تعدادی از ابزار و برنامه هایی را كه شناسائی ورودهای غیر مجاز و ممانعت از آن ها را انجام می دهند شرح خواهیم داد .

● برنامه Kane Security Monitor

Kane Security Monitor (از این پس باختصار KSM) برای ویندوز NT می باشد ولیكن یك برنامه خواهر برای ناول نیز محسوب می شود سیستم Kane برنامه ای بسیار انعطاف پذیر است و به سرپرستان سیستم امكان تعیین و تعریف وقایع امنیتی شان را می دهد . بدین شكل كه می توانید موارد مهمی را به محدوده وسیعی از روایدادهای واگذار كنید یعنی همان چیزهایی كه به عقیده شما یك نفوذ و رخنه امنیتی را سبب می شوند (این موضوع به چند طریق انجام می شود ، معادل مدل هشدار كنترل دسترسی كه در VMS وجود دارد) .

طبق گزارشی كه توسط شركت Intrusions Detection كه نرم افزار را طراحی كرده آمده :

یك سرپرست شبكه می تواند بسادگی یك سیستم هشداردهی برپا كند تا در زمان روی دادن وقایع امنیتی اخطار لازم را بدهد . برای مثال ، ممكن است سرپرست بخواهد زمانی كه یك حساب سرپرستی ایجاد و یا حذف می شود با خبر شود . و با این كه اگر ID كاربری رد وارسی ها (Audit Erail) را خاموش كرده ، رمز عبور را عوض كرده یا میز كار CEO (CEO Desktop) را مورد دسترسی قرار داده و چندین فایل حساس را كپی كرده سرپرست مطلع شود . منظور از ردگیری وارسی ها (Audit Erail) تنظیماتی است كه شما با استفاده از پیكربندی درست آنها برای هر رویداد خاص می توانید تغییرات آن رویداد یا شیء را زیر نظر بگیرید مثلاً اگر رد وارسی را برای دسترسی به دایركتوری خاصی تنظیم كرده باشید اگر كاربری قصد انجام عملیاتی مثل دستیابی به آن دایركتوری را داشته باشد . شما از این موضوع باخبر می شوید و در حقیقت با وارسی این موراد آنها را ردیابی می كنید . و نیز منظور از میز كار یا صفحه كار همان صفحه روبروی شماست كه بعنوان میز كارتان (Desktop) تلقی می شود .

محل ارجاع : جهت مطالعه وسیع تر در مورد پاراگراف فوق می توانید به آدرس زیر مراجعه نمائید :

http://www. Intrusion.com/Ksm.html

جهت دستیابی به نسخه آزمایشی این برنامه می توانید آن را از آدرس زیر بخوانید :

ftp:// intrusions.com/pub/ntev۴۰۲.exe

● تحلیل گر پروتكل NetXRay و نرم افزار مانیتور كردن شبكه

آیا از ویندوز ۹۵ و ۹۸ استفاده می كنید ؟ بنابراین NetXRay از شركت CINCO را امتحان كنید . این برنامه اجازه مشاهده (Monitoring) چندین سگمنت شبكه را داده و از چندین نمونه جهت مشاهده و گرفتن هر نوع بسته (پاكت) شبكه ای كه فكرش را بكنید پشتیبانی می كند . دیگر اینكه می توانید از آن برای تست كردن یك درایو استفاده كنید . برای اینكار مرورگرتان را وادارید تا آدرس زیر را باز كند :

http://www.cinco.com/register.html

● تحلیل گر شبكه LAN Watch برای DOS

برنامه LAN Watch Network Analyzer for DOS یك یوتیلیتی بخوبی كدنویسی شده است كه بیش از ۴۰۰ فیلتر مجزا را برای ترافیك شبكه LAN فراهم می آورد . بعلاوه صفحه این برنامه یك كدگذاری رنگی برای تمام وقایع و آمارها بدست می دهد . این برنامه امكاناتی برای مشاهده مداوم وبلادرنگ رویدادها دارد و می تواند تصاویر فوری از بررسی های دقیق یك رویداد خاص تهیه نماید .این یوتیلیتی نیازهای اندكی دارد و تنها به ۵۱۲ كیلوبایت جا و DOS نسخه ۳.۳ دارد . این برنامه وسیله ای ایده آل برای مدیریت شبكه های مبتنی بر DOS است وی ا برای هر كسی كه سعی دارد تا ابزاری برای اجرا تحت یك شبكه بنویسد . اگر در حال نوشتن برنامه ای سفارشی برای شبكه تحت DOS هستید می توانید با استفاده از LAN Watch كدتان را در عمل مشاهده كنید . اطلاعات مربوط به LAN Watch را می توانید از آدرس زیر بدست آورید :

http://www.guesswork.com/lwhome.html

● برنامه inftp_pl

inftp_pl اسكریپتی به زبان Perl است كه برای ثبت جلسات ftpها وارده بكار می رود . این برنامه توسط آقای استفان نورث كات كه سرپرست سیستم در یك شبكه نظامی است نوشته شده است . با این برنامه (و شاید همراه با برنامه inpattern.pl) می توانید صریحاً ترافیك (نقل و انتقالات در شبكه) FTP را ثبت نمائید . تركیب این دو یوتیلیتی الگوها یا وقایع خاص را با ثبت كردن به تله می اندازد . این اسكریپت ها را می توان از آدرس زیر بدست آورد :

http://pokey.nswc.navy.mil/docs/intrusion.html

● یوتیلیتی SWATCH

برنامه SWATCH (این نام از كلمات مراقب سیستم یا System Watcher گرفته شده) وسیله ای سودمند است كه می تواند سیستم های زیادی را اداره نماید . این برنامه روش سریع و بی درد سر برای یكپارچه كردن تركیبی از داده ها كه از ابزار Syslog چندین ماشین بدست آمده در اختیارتان قرار می دهد . یوتیلیتی SWATCH را می توان از آدرس زیر بدست آورد :

ftp://coast.cs.purdue.edu/pub/tools/unix/swatch

برای اینكه ببینید واقعاً چه چیزهایی توسط SWATCH ثبت می شود می بایستی به سایت استفان نورث كات كه در زیر آمده بروید :

http://pokey.nswc.navy.mil/SRN/intru_example.html

● مركز مستقیم عملیات شبكه NOCOL (NOCOL Network Operations Center Online)

NOCOL كه برای سیستم های یونیكس است ، ترافیك درون شبكه را Monitor می نماید . این برنامه ، بسته بزرگی است و از این رو ویژگی های زیادی دارد . این برنامه از یك رابط استاندارد مبتنی بر Curses استفاده می كند ، اما از ماژول های Perl اضافی كه توسط كاربر نوشته شده پشتیبانی می كند (حتی رابط Perl را دراد و مناسبت دارد كه آن را Perl NOCOL بنامند) . نصب این برنامه قدری پیچیده بود و برای هر رابط (Interface) یك مانیتور (اعلان كننده) مجزار دارد . این برنامه را می توانید از آدرس زیر مورد بررسی قرار دهید :

ftp://ftp.navya.com/pub/vikas/nocol.tar.gz

● برنامه NeTraMer

یوتیلیتی NeTraMer برنامه بسیار جالبی است كه بسیار عالی كار می كند و هم از PC ها و هم از SunOS پشتیبانی می نماید . توزیع این برنامه همراه با كد منبع SunOS و IRIX می باشد و علاوه بر آن در DOS نیز قابل اجرا است . البته می توانید كد منبع (Source) آن را برای PC ها نیز بدست آورید . این برنامه ، وسیله ای جهت آنالیز و فیلتر كردن قاعده مند می باشد . آگاه باشید كه مستندات آن با Post Script است بنابراین مفسر مربوطه را به همراه داشته باشید . این برنامه را از آدرس زیر بخوانید :

ftp://ftp.fc.ul.pt/pub/networking/snmp/ NeTraMer/

● خلاصه

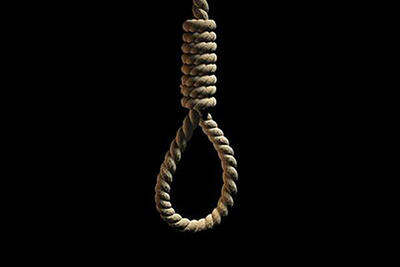

نفوذهای شبكه داخلی ، بسیار عمومی تر از آن هستند كه شما فكرش را بكنید . مشكل این نوع حملات این است كه به همان دقتی كه دیگر انواع خرابكاری ها را گزارش می كنید آنها را وارسی نمی كنید . این مسئله اساساً بخاطر نیازمندی در رازداری شركت می باشد . بسیاری از خرابكاران مستقر در خانه ها ، دستگیر گشته و براحتی پس از هیاهوی اندكی مرخص می شوند . در سال های گذشته ، امنیت داخلی شبكه ، تنها برای مؤسسات و شركت های بزرگ موضوع قابل اهمیتی بودند . ولیكن افزایش روز افزون كامپیوترهای شخصی این حال و هوا را عوض كرد . امروزه ، اكثر شركت های تجاری به نوعی از شبكه استفاده می كنند . این این رو ، حتی اگر شركت كوچكی داشته باشید ، ممكن است بخواهید سیاست های امنیتی كامپیوترهایتان را مجدداً ارزیابی نمائید .كاركنان ناراضی درصد بالائی از خرابی های داخلی و دزدی اطلاعات را رقم می زنند .

بنابرانی شما می بایستی شكلی از حفاظت را در نظر بگیرید و در صورت امكان طرحی برای بازیابی اطلاعات حین خرابی داشته باشید .

منبع : مرکز اطلاع رسانی خانواده شمیم

همچنین مشاهده کنید

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

pameranian.com

پیچ و مهره پارس سهند

خرید میز و صندلی اداری

خرید بلیط هواپیما

گیت کنترل تردد

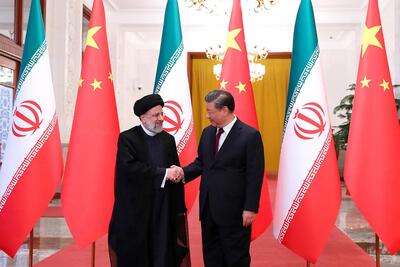

ایران مجلس شورای اسلامی مجلس شورای نگهبان حجاب دولت دولت سیزدهم جمهوری اسلامی ایران گشت ارشاد افغانستان رئیسی رئیس جمهور

تهران هواشناسی شورای شهر دستگیری پلیس شهرداری تهران سیل قتل وزارت بهداشت کنکور سلامت سازمان هواشناسی

قیمت دلار مالیات خودرو دلار بانک مرکزی قیمت خودرو بازار خودرو قیمت طلا سایپا مسکن ایران خودرو تورم

تئاتر سریال وزارت فرهنگ و ارشاد اسلامی تلویزیون سریال حشاشین ازدواج سینمای ایران قرآن کریم سینما فیلم موسیقی مهران مدیری

سازمان سنجش کنکور ۱۴۰۳ خورشید

فلسطین رژیم صهیونیستی اسرائیل غزه آمریکا جنگ غزه روسیه چین اوکراین حماس ترکیه نوار غزه

فوتبال پرسپولیس فوتسال تیم ملی فوتسال ایران بازی باشگاه پرسپولیس جام حذفی آلومینیوم اراک تراکتور استقلال سپاهان رئال مادرید

اپل فناوری همراه اول ایرانسل آیفون تبلیغات سامسونگ ناسا اینترنت بنیاد ملی نخبگان دانش بنیان

خواب بارداری دندانپزشکی کاهش وزن آلزایمر مالاریا