جمعه, ۷ اردیبهشت, ۱۴۰۳ / 26 April, 2024

مجله ویستا

از دادههای خود در مقابل تهدیدات داخلی محافظت کنید

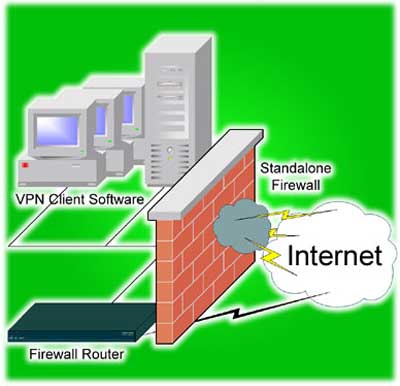

هنوز بسیاری از متخصصان امنیت همچنان متکی بر نسل اول و دوم محصولات ITM (مدیریت تهدیدات درونی) هستند. معمولا، اینها به مانیتورینگ کانالهای ارتباطی عمده از قبیل ایمیل و مرور وب محدود میباشند.

اما، راهکارهای امروزی تقریبا هر چیزی که بر روی شبکه شما سیر میکند را پوشش میدهند. علاوه بر این، آنها اغلب دستکاری دادهها را حس میکنند – از قبیل تغییر فایلها – و استفاده نامناسب از رسانه شامل درایوهای USB و CDها در دسکتاپ را پیگیری مینمایند. سایر راهکارها، دادههای در معرض خطر مستقر بر روی اینترانتها و اشتراکهای فایل ناامن را مانیتور میکنند. در نهایت، هنگامی که در هر یک از این حوزهها مشکلاتی رخ میدهد، محصولات هشدارهای فوری را ارائه مینمایند که به دنبال آنها چارهجویی خودکار صورت خواهد گرفت.

با توجه به این مطلب، من نسخههای ارتقا یافته دو محصول اسکن شبکه را تست کردم که – InfoWorld ماه ژوئن گذشته آنها را مورد بررسی قرار داده بود، به همراه دو رویکرد جدید مبتنی بر agent.

تکامل در gatewayهای Reconnex iGuard ۲.۱ و Vontu ۵.۰ شبکه خودنمایی میکند. اکنون iGuard ویژگی گزارشگیری داشبورد بهتری را ارائه میکند که دربردارنده سفارشیسازیهای کاربر، کارآیی سریعتر و ابزارهای بیشتری برای بازرسان است. Vontu که به صورت سنتی در عرضه خط مشیهای انطباق کامل و دقت بالا قدرتمند است، اکنون دادههای غیر فعال را اسکن میکند؛ این شرکت همچنین در مد نظر قرار دادن استانداردهای جهانی حریم خصوصی کارمندان پیشرو است.

تکنولوژی agent دقیقا شش ماه قبل توسعه یافت. Oakley Networks پس از موفقیت در سازمانهای دولتی ایالات متحده، اکنون تکنولوژی SureView خود را به مشتریان تجاری ارائه مینماید. ممکن است آن هنوز راهی را برای پیمودن در عرصه مدیریت خط مشی در پیش داشته باشد، اما agent ها یک کار قابل ستایش را در متوقف ساختن نقضها بر روی دسکتاپ انجام میدهند.

Tablus همچنان بر روی Content Alarm ۳.۰ خود کار میکند، که انتظار میرود امسال عرضه شود. این راهکار دو تکنولوژی مبتنی بر agent و gateway شبکه را در هم میآمیزد. پس از بررسی یک بتای زودهنگام، من به این نتیجه رسیدم که Tablus میتواند با رویکرد جامع و یکپارچه خود یک تهدید جدی برای رقبای خود به حساب آید. در عین حال، شرکت همچنین یک راهکار agent کمینه بنام Content Sentinel ۱.۰ عرضه نموده که فایلهای دارای مشکلات بالقوه انطباق (compliance) را بر روی دسکتاپها و فایلهای اشتراکی مییابد. دو نام آشنای دیگر در این عرصه، Verdasys و Orchestria، از مشارکت در این تست سر باز زدند.

● Oakley Networks SureView ۳.۳

شما احتمالا تا همین اواخر چیز زیادی در مورد تکنولوژی حفاظت داخلی Oakley Networks نشنیده بودید، اما دلیل خوبی برای این امر وجود دارد: این شرکت مشغول ایمنسازی دادههای حیاتی برای پروژههای سری با همکاری وزارت دفاع ایالات متحده و سایر سازمانهای دولتی بوده است. این تجربه اعتبار زیادی را برای Oakley به عنوان یک تامین کننده راهکارهای ITM برای سازمانهای تجاری به ارمغان آورده است.

ویژگیهای متعددی SureView را از رقبای خود متمایز میکند. هر چند که ایده agent شرکت انحصاری نیست، اما Oakley دارای گزینههای بسیار جامع خطمشی تهدید و مدیریت قوانین است. این، کشف بهتر، تشخیصهای اشتباه کمتر، و انعطافپذیری بیشتر را در پی دارد. برای مثال، شما میتوانید یک قاعده را به گونهای تنظیم کنید که فقط یک ایمیل که با یک ضمیمه با استفاده از رمزنگاری به یک دریافت کننده خارجی ارسال شده است موجب اعلام هشدار شود. SureView یک راهکار خوب برای محافظت در برابر افشا شدن اطلاعات، تبانی، فریب، و نقض انطباق میباشد.

Web Operator Interface زبانهای SureView کار تعیین خطمشیها و انجام بازرسیها را تسهیل مینماید. به شکلی مشابه، agent ها با استفاده از ابزارهای معمول مدیریت از قبیل Microsoft SMS یا Altiris به سرعت پیادهسازی میشوند. نمایندگان Oakley نشان دادهاند که بسیاری از تعهدات آنها با نظارت بر فعالیتهای کارمندان آغاز میشود، نه با متوقف ساختن فوری تهدیدات. منطقی که پشت این موضوع است آن است که پس از آنکه شما تمایلات استفاده را تشخیص دادید، دقیقتر میتوانید به تنظیم خطمشیها بپردازید تا مانع اعمال قانونی نشوند.

برای تست این فرایند، من ابتدا SureView را به گونهای تنظیم نمودم که همواره تمامی دادهها را گردآوری کند. سپس، در چندین ایستگاه کاری، من به مرور وب پرداختم، اطلاعات خصوصی را با پیغامرسان فوری ارسال نمودم، و فایلهای محرمانه را تغییر دادم.

در Operator Console، من یک بازرسی را اجرا کردم و دادههای خام گردآوری شده را بازبینی نمودم. SureView مجموعههایی از قبیل وب و IM را گروهبندی میکند که این امر به تشخیص تمایلات وسیع کمک میکند. من سپس وارد sessionها شدم و یک بایگانی دقیق از فعالیت ها را بازپخش نمودم. از روی این بازبینیهای اولیه، مسئولان امنیتی باید الگوهای سوءاستفاده را تشخیص دهند.

برای تستهای بعدی، من فرض را بر این گرفتم که کارمندان از Webmail برای انتقال اطلاعات داخلی استفاده میکنند و دادههای محرمانه کلاینت را با استفاده از ایمیل سازمانی ارسال مینمایند. پس از ایجاد خط مشیهایی برای آگاهی از این فعالیتها، من قواعد را نقض نمودم. سیستم دقیقا هنگامی که این موارد مهار شدند اقدام به تولید هشدار نمود. در کنار ارتباطات شبکهای استاندارد، SureView انتقال داده (مانند کپی کردن به clipboard)، استفاده از رسانه (حافظه USB، نوشتن بر روی CD، و چاپ)، و ارتباطهای رمزنگاری شده را مانیتور میکند. در مورد آخر، سیستم پیش-رمزنگاری و پس-رمزنگاری محتوا را پیگیری میکند.

Oakley ابزارهای غنی را برای ایجاد خطمشیهای تعریف شده توسط کاربر ارائه مینماید، که با استفاده از ویزاردPolicy Builder ایجاد میشوند. برای نمونه، شما میتوانید برای یافتن کلمههای کلیدی، الگوها، یا متادادههای معین جستجو کنید. من رفتار را نیز به این مجموعه افزودم، شامل فعالیت خاص سیستم – از قبیل تغییر سند – در طی یک زمان خاص. هنگامی که این خصوصیات با استفاده از قواعد با یکدیگر ترکیب میشوند، احتمال این که کاربران و بازرسان دچار دردسرهای ناشی از هشدارهای نادرست شوند کمتر خواهد بود. اما، چیزی که مفید واقع میشود خطمشیهای خارج از چارچوبی است که مطابقت با قوانین معمول را مد نظر قرار میدهند، از قبیل شرایط HIPAA و یا SEC. (Oakley قصد دارد در سه ماه نخست ۲۰۰۶ خطمشیهای از پیش تعریف شده مختص صنعت و دولت را در محصول بگنجاند.)

پس از مواجهه با موارد نقض خطمشی، SureView قابلیتهای بروز واکنش بسیاری را ارائه میکند. فراتر از هشدارها بر روی کنسول، مدیران میتوانند هشدارهای ایمیلی دریافت نمایند. با بسط یافتن این، فعالیتها میتوانند بلوک شوند، دسترسی کاربران میتواند به یک ایستگاه کاری غیر ممکن گردد، و یک سیستم میتواند حتی shut down شود.

SureView همچنین قابلیتهای قانونی خوبی دارد، شرایطی که بازرسان (investigator ها) میتوانند جستجوهای کاملا متنی ارتباطهای اخیرا ذخیره شده بر روی سرور و همچنین دادههایی که درون پایگاه داده سیستم ذخیره گردیدهاند را اجرا کنند.

در نهایت، این راهکار بسطپذیری قابل قبولی دارد. هر چند که هر یک از ابزارها ۵۰۰ کاربر را اداره میکنند، اما آنها میتوانند کلاستربندی شوند. خطمشیهای این ابزارها به صورت متمرکز مدیریت میشود. به علاوه، یک مخزن واحد برای تمامی دادهها وجود دارد، که این امر موجب تسهیل شدن کار بازرسی میشود.

Oakley Networks SureView ۳.۳ به صورت کلی امنیت و راحتی و سادگی را متوازن مینماید. آن خط مشیها را بر روی منبع اعمال و پیادهسازی میکند و دادهها را گردآوری مینماید. سیستم تمامی کانالهای ارتباطی شامل رسانههای قابل جابجایی را مانیتور میکند. یک مساله که من دوست دارم بهتر مد نظر قرار گیرد حریم خصوصی است، به خصوص که ثبت و بازپخش ارتباطات بسیار کامل است و میتواند مورد سوءاستفاده قرار گیرد.

● Reconnex iGuard ۲.۱

Reconnex مفتخر به نمایاندن مشکلات امنیتی به سازمانها است. iGuard این کار را با بازبینی و ردهبندی تمامی اشیاء محتوایی که بر روی شبکه شما میبیند – با سرعت خط گیگابیت – و با ارسال فوری هشدارهایی در مورد هر گونه نقض خطمشی به مسئولان امنیت به این افتخار نائل آمده است.

در عین حال، سختافزار ۶۴ بیتی که به آسانی مهیا گردیده است تمامی عناصر را در Reconnex File System با کارآیی بالا ذخیره میکند در حالی که متادادههای در مورد هر انتقال درون یک پایگاه دادهی SQL ذخیره میشود. دو مزیت در اینجا حاصل میشود. گزارشها با استفاده از مجموعههای قواعد از پیش تعریف شده یا دلخواه شما، پایگاه داده را مورد پرس و جو قرار میدهند و نشان میدهند که شما چگونه در جهتی مطابق با شرایط نظارتی کار میکنید، شامل Sarbanes-Oxley و GLBA (Gramm-Leach-Bliley Act). علاوه بر این، بازرسان میتوانند جستجوهای forensic فوری پایگاه داده را انجام دهند و به صورت مستقیم با فایل یا متن در سوال، لینک برقرار کنند. این به دستاندکاران امنیت امکان یافتن رخنهها را میدهد قبل از آن که دادهها به دست افراد بیصلاحیت برسد.

در تست قبلی، من دریافتم که iGuard میتواند اندکی سادهتر و سریعتر کار کند، و آن میتواند وظایف (role) انعطافپذیرتری داشته باشد – حوزههایی که iGuard ۲.۱ آنها را مد نظر قرار داده است.

داشبوردها جامعتر هستند، به گونهای که اکنون لیستهای خلاصهای از رویدادها، کاربران، مکان، ریسک، و ترافیک شبکه فراهم میآورند. علاوه بر این، Executive Summary به شکلی اجمالیتر مشکلات عمده را نشان میدهد، مشکلاتی از قبیل این که کدام خطمشیها بیش از سایرین نقض شدهاند.

مدیران، Network Summary را در کسب آگاهی از هر گونه مورد خلاف قاعده (anomaly) مفید خواهند یافت. برای نمونه، پس از مشاهدهی یک افزایش ترافیک در یک زمان مشخص طی چندین روز، من یک جستجوی برنامهریزی نشده را بر روی داده ذخیره شده انجام دادم تا ایستگاه کاری مظنون را بیابم.

به شکلی مشابه، Location Summary تمامی آدرسهای IP خارجی را به یک منطقه جغرافیایی معین resolve مینماید. اگر شما شاهد خروج دادهها از شبکهتان باشید و خواهان آگاهی از این مطلب باشید که آیا جریان دادهها به یک کشور خاص وارد میشوند این ویژگی برای شما ارزشمند خواهد بود.من به راحتی عمل پیمایش را از این گزارشهای سطح بالا شروع کردم، این کار را بر روی لیستهای رویدادها ادامه دادم و در نهایت بر روی جزئیات یک نقض قاعده خاص به این پیمایش خاتمه دادم. علاوه بر نشان دادن اطلاعات متای مرتبط با رویداد، iGuard اکنون رشتههای صحیحی را که منطبق هستند مشخص مینماید. این به بررسی کنندگان در تصمیمگیری در مورد این مطلب که آیا رویداد یک تشخیص اشتباه است یا به یک تحلیل کاملتر نیاز دارد یاری میرساند. اگر مورد دوم لازم باشد، یک صفحه جزئیات همه واقعیتهای مورد نیاز را ارائه میدهد، شامل لینکهایی به ضمیمههای ایمیل در عین مشخص نمودن تمامی خطمشیها و مجموعه قواعدی که نقض شدهاند.

به علاوه، این نسخه با سرورهای DHCP ارتباط برقرار میکند، که رویدادها را به یک نام ماشین خاص مرتبط میسازد؛ معمولا این صرفا با استفاده آدرسهای IP دشوار است چون آنها به صورت مکرر تغییر مییابند.

خطمشیهای انطباق پیشساخته و قواعدی که نحوه بکارگیری این خطمشیها را تعریف میکنند از نسخه قبلی به نسخه جدید انتقال یافتهاند. هر دو به سادگی تغییر مییابند یا تازه ساخته میشوند. مثلا، من میتوانم یک قاعده برای اطلاعات حساب بانکی ایجاد کنم که اگر رهنمودهای California SB۱۳۸۶ یا GLBA در یک پیغام ایمیل نقض شدند یک هشدار جدی را ارسال نماید. علاوه بر این، قواعد امکان تنظیم آستانهها را برای من فراهم میآورند، که به کاهش تعداد تشخیصهای نادرست کمک میکنند.

هر چند که این تعامل خوب است، اما Reconnex قصد دارد پیشرفتهای بیشتری را به وجود آورد، شامل جستجو و فیلترینگ از خلاصهها (summaries)، به علاوهی پیوند با مدیریت حالت.

یک دغدغه اصلی که در مورد تمامی محصولات تهدیدهای داخلی وجود دارد حفاظت از حریم خصوصی کارمندان است. iGuard ۲.۱ با استفاده از حسابهای کاربری و گروهی از عهده این کار برآمده است. اینها امکان محدودسازی مشاهده و ویرایش خطمشیها را برای من فراهم آوردند – به اضافه نوع رویدادهایی که در داشبورد هر تحلیلگر ظاهر میشود. اما، Vontu ۵.۰ کنترل بیشتری را بر روی چیزی که هر کاربر ثبت شده میتواند مشاهده کند فراهم میآورد.

سیستم عامل ۶۴ بیتی iGuard و سختافزاری که به طرز خاصی مهندسی شده است در اسکن نمودن پروتکلهای شناخته شده شبکه برای ارتباطهای مشکوک بسیار عالی عمل کرد. آنها دقیقا همه رویدادهایی که با یک خطمشی انطباق داشتند را ثبت نمودند در عین حالی که امکان ایجاد یک پنجره زمان rolling برای نگهداری بقیه ترافیک را در اختیار من قرار دادند. این توان پردازش جدید، همچنین امکان انجام اسکن real-time نوعهای پیچیده سند از قبیل PDF را که پیش از این امکانپذیر نبود فراهم مینماید.

Reconnex به بهبود بخشیدن به iController ادامه میدهد، یک سیستم برای ثبت اطلاعات محرمانه و سپس جستجو برای این اسناد – به طور کلی یا در چندین بخش – بر روی شبکه. هر چند که این دقت را افزایش میدهد، یافتن داده در حالت غیر فعال یک ویژگی ارزشمند خواهد بود.

در پایان، همچنان یک نقطه ضعف برای دسترسی به همهی این دادهها وجود دارد: تلاش در جهت یافتن بخش خاصی از اطلاعات به منظور resolve کردن یک بازرسی قانونی. نسخه ۲.۱ یک زبان پرس و جوی قدرتمند را به همراه تکمیل خودکار فراهم مینماید که من را به آسانی قادر به ایجاد یک پرس و جوی جستجو نمود. تنها ظرف چند ثانیه من محتوای خاصی که با استفاده از SMTP در طی یک محدوده زمانی خاص فرستاده شده بود را یافتم.

Reconnex iGuard ۲.۱ از جنبههای متعددی بهبود یافته است، شامل قابلیت استفاده، کارآیی، و میزان هوشمندی فراهم شده برای رویدادها. شما به ندرت راهکاری را خواهید یافت که هم ترافیک خروجی و هم ترافیک ورودی را تحلیل کند. به علاوه، این راهکار به خوبی باز است، و با سیستمهای مدیریت امنیت از قبیل ArcSight Enterprise Security Manager یکپارچه میشود.

● Tablus Content Alarm ۳.۰ Beta

نسل دوم محصول Content Alarm NW متعلق به Tablus یک اسکنر قابل ستایش شبکه است، که رخنههای داده و نقضهای امنیتی بسیاری را مییابد. این شرکت دریافته است که راهکارهای امنیتی سنتی معمولا ناکافی میباشند. به علاوه موثرترین محصولات آنهایی هستند که برای موارد نقض انطباق، حدس را فراتر از مانیتورینگ به کار میبرند. به نظر من بر مبنای یک قضاوت زودهنگام، این نیازها در مجموعه Content Alarm ۳.۰ که در راه است برآورده خواهند شد.

همانند محصولات Vontu و Reconnex، عرضهی جدید Tablus مجهز به یک داشبورد اجرایی مبتنی بر وب است که گزارشهای Top ۱۰ را شامل میشود. به نوبه خود، یک مدیر نقاط مشکلدار را با یک نگاه میبیند، و میتواند به راحتی جزئیات رویداد را مشاهده کند. خطمشیها حفاظت خارج از چارچوب را در مقابل سرقت هویت و موارد نقض انطباق با قواعد فراهم میآورند.

مدیریت رویداد سازمانی در Content Alarm ۳.۰ ویژگی جدیدی محسوب میگردد. در این حوزه، Tablus امکان دسترسی به رویدادها را تنها بر یک مبنای نیاز-به-دانستن فراهم میسازد. برای مثال، بازرسان مالی نمیتوانند رویدادهای منابع انسانی را ببینند. به علاوه، دسترسی هر گروه به اطلاعات معینی محدود شده است.

هشدارهای real-time در Tablus مدیران را در مورد مشکلات در تمام روز، به روز نگاه میدارند. یک قابلیت غیر معمول، اعلانهای رویداد را از طریق کانالهای بسیاری شامل ایمیل، پیغامرسان فوری، و feedهای RSS ارسال مینماید.

در گام بعدی، جریان کاری درونی امکان گشودن و بستن رویدادها، تغییر اولویت، و نسبت دادن موارد به سایر تحلیلگران را در اختیار بازرسان قرار میدهد. این به Tablus در رقابت با رقبا کمک میکند.

Content Alarm DT، قسمت agent جدیدی که کنترل بر روی اطلاعات محرمانه را در دسکتاپ فراهم میآورد، یک مزیت را برای شرکت در پی دارد. در شیوه معمول agent، مدیران از اعمالی همچون کپی و paste، چاپ، یا انتقال فایلها به درایوهای USB ممانعت به عمل میآورند.

اما چیزی که متفاوت است، این است که سازمانها به صورت متمرکز اقدام به تعریف نمودن خطمشیها در کل مجموعه میکنند، که این امر باید زحمت مدیریت را کاهش دهد. من همچنین خطمشیهای تطبیقپذیر سیستم را میپسندم، که به صورت real-time بر مبنای مورد کاربرد تغییر مییابند. برای مثال، اگر Content Alarm مطلع شود که یک شخص اقدام به دانلود یا آپلود فایلهای بزرگ مینماید، آنگاه آن کاربر میتواند قرنطینه شود. به علاوه، فقط برنامههای قابل اعتماد مجاز به تعامل با دادههای محرمانه هستند، که باید یک لایه اضافی از حفاظت در مقابل wormها و ویروسها ارائه نمایند.

بخش دسکتاپ همچنین معماری توزیع شده Content Alarm و متوازنسازی load آن را بکار میبرد، آن باید برای پیادهسازیهای بزرگ استفاده شود.

در نهایت، Tablus دارای استراتژی صحیح و مناسب است: محافظت از شبکه و دسکتاپ با مانیتورینگ فعالیتها و ممانعت از خروج داده از سازمان در کلیه مرزها. پیادهسازی، مدیریت و نگهداری این طراحی ساده است. اکنون دیگر با Tablus است که این استراتژی را به اجرا درآورد.

● Vontu ۵.۰

آخرین باری که من به بررسی راهکارهای ممانعت از نابودی دادهها پرداختم Vontu ۴.۰ یک benchmark دشوار را انجام داده بود؛ آن به شکلی عالی در محافظت از دادههای مشتری، ممانعت از افشای اطلاعات، و تضمین انطباق با قوانین دولتی تست شده بود. Vontu ۵.۰ یک قطعه مفقود را به این مجموعه میافزاید: Vontu Discover اشتراک فایلها، سرورهای محتوای وب، و دسکتاپها را برای دادههای محرمانه افشا شده اسکن میکند، که این امر ریسک سازمانها را هر چه بیشتر کاهش میدهد.

به علاوه، این نسخه به روز رسانی شده نیازهای جهانی برای حفظ حریم خصوصی در محل کار را مد نظر قرار میدهد. برای مثال، این سیستم فقط دادههایی که خطمشی شرکت را نقض میکنند گردآوری مینماید – بدون فاش کردن هویت کارمند -- تا با شرایط قانونی اتحادیه اروپا مطابقت داشته باشد. کنترلهای دسترسی مبتنی بر وظیفه مانع از این میشود که بازرسان حاضر در یکی از واحدهای سازمان رویدادهای رخ داده در قسمت دیگری از سازمان را مشاهده نمایند. در ترکیب با دقت بالا، خطمشیهای از پیش تعریف شده، و توسعهپذیری، Vontu ۵.۰ استاندارد دیگری را تنظیم میکند.

Vontu برخی اعمال را تغییر نام داده و Version ۵.۰ را ماژولارتر نموده است، که انعطافپذیری پیادهسازی بیشتری را برای سازمانها به ارمغان میآورد. اما معماری دو لایهای زیرین حفظ شده و با توسعهپذیری این راهکار همسو است. Vontu Enforce که در یک LAN سازمانی ایمن قرار میگیرد سرور مدیریت اصلی است. در اینجا همچنین Vontu Discover قرار دارد. در لایه دیگر، Vontu Monitor ترافیک شبکه را اسکن میکند در حالی که Vontu Prevent با gatewayهای نامه برای مسدود ساختن نقل و انتقالات دادههای محرمانه یکپارچه میشود.

مهمتر این که Vontu Enforce امکان تعریف و پیادهسازی متمرکز خطمشیها در میان چندین سیستم Discover، Monitor، و Prevent را فراهم میآورد. رابط کاربر عالی Vontu نیز دسترسی آسان به گزارشگیری و اعمال چارهجویی را فراهم مینماید.

همانند گذشته، Vontu ۵.۰ هم قالبهای پیشساخته – بیش از ۵۰ قالب برای قوانین صنعت و دولت -- و هم یک سازنده خطمشی با کاربرد آسان را ارائه میکند. قالبهای فراهم شده برای HIPAA، GLBA، CA ۱۳۸۶، و Visa PCI (Payment Card Industry) صرفهجویی زمانی زیادی را برای من به ارمغان آورد و احتمالا من را از اشتباهات زیادی باز داشت زیرا آنها کاملا خارج از چارچوب هستند. من هیچ مشکلی برای تطبیق دادن این خطمشیهای استاندارد به منظور ایجاد قواعد خاص شرکت نداشتم.در عرصه کشف، Vontu هم دادههای ساختیافته و هم دادههای غیر ساختیافته را اداره میکند. این سیستم متکی بر کلمههای کلیدی، لیست کلمات، انطباق الگو، انطباق سند ایندکس شده – برای fingerprinting یا قطعات سند – و انطباق داده دقیق (برای اداره پایگاههای داده اطلاعات مشتری، بیمار، و کارمند به صورت دقیق) است. Vontu در هنگام استفاده شدن به صورت ترکیبی، در کشف رویدادهای نابودی دادهها اندکی مشکل داشت. البته تعداد بسیار کمی تخشیص نادرست وجود داشت.

اسکن شبکه Vontu Monitor که به صورت real-time انجام میشود برای تمامی پروتکلهای شبکه عمدهای که من مورد آزمایش قرار دادم عمل نمود، و آن نقل و انتقالهای FTP، IM و Webmail را بدون هیچ مشکلی مورد بررسی قرار داد.

به علاوه، هنگامی که Enforce یک مورد نقض خطمشی را مییابد، این سیستم گزینههای بسیاری را در اختیار سازمانها قرار میدهد. در سطح حداقل، من به آنهایی که یک خطمشی را نقض کرده بودند اخطار دادم؛ این به تنهایی میتواند رفتار کارمند را تغییر دهد و به پیادهسازی انطباق با قوانین کمک کند. Vontu سپس هر رویداد را بر اساس سختی دستهبندی مینماید.

در مقایسه با نسخه قبلی، داشبوردهای real-time ارائه شده در Vontu ۵.۰ بصیرت بهتری را نسبت به رویدادها به مسئولان اجرایی میدهد، همچون رویدادها بر اساس واحد سازمانیشان. این نیازمند هیچ سفارشیسازی خاصی نیست زیرا Vontu با دایرکتوری فعال یکپارچه میشود و به حقوق کنترل دسترسی پایبند است.

دسترسی مبتنی بر وظیفه در سراسر سیستم بسط مییابد – امنیت و انعطافپذیری که در مقایسه با سایر محصولات بهتر است. برای نمونه، من یک وظیفه را به گونهای تنظیم کردم که بازرسان معین فقط بتوانند رویدادهایی که خطمشیهای داده مشتری را نقض کردهاند بررسی کنند، وظیفهی دیگری را برای نقض خطمشیهای منابع انسانی، و یک وظیفه سوم "مدیر" را به نحوی تنظیم نمودم که رویدادهایی را که منشا آنها تحلیلگر اصلی است دریافت کند.

درون برخی از این وظایف من دسترسی به صفات رویداد را محدود کردم، از قبیل پنهان ساختن هویت فرستنده، که برای محافظت از حریم خصوصی کارمند حیاتی است. با این حال در هر وضعیت، تحلیلگران اطلاعات لازم برای مشاهده دلیل وقوع رویداد در ارتباطات را دریافت نمودند، در عین حال که روند کاری Vontu تضمین میکند که آن توسط شخص مناسب اداره شود.

هنگامی که من Vontu Prevent را به مجموعه افزودم، آن به صورت خودکار، و با دقت، ارتباطهای ایمیل و وبی را که حاوی دادههای محرمانه بودند مسدود نمود. در عوض، Prevent بر اساس خطمشیهایی که من ایجاد کردم پیغامها را برای انتقال ایمن به یک gateway رمزنگاری فرستاد.

Discover خطمشیهای امنیت داده و تکنیکهای کشف Vontu را برای سرورهای شبکهبندی شده و سایر نقاطی که اسناد در آنجا ذخیره شدهاند به کار میبرد. Discover بدون نصب کردن هر گونه agent، اشتراکهای فایل متعدد، مخازن مدیریت سند و دسکتاپهای مختلف را به سرعت اسکن کرد.

Vontu همچنان در کشف و کاهش خطرات امنیت داخلی، استاندارد را حفظ کرده است. سازمانها میتوانند این راهکار را به شیوههای مختلف پیادهسازی کنند – از بازرسیهای ساده برای قرار دادن یک گزارش ریسک مرجع در اختیار شما تا مسدودسازی کامل ارتباطات. پیشرفتهای این نسخه در حفاظت حریم خصوصی افراد، یافتن دادههای غیر فعال ناسازگار، و دقت بالا یک ترکیب متقاعد کننده را ارائه مینماید.

● جمعبندی

متوقف نمودن رخنه داده دیگر یک پروژه کم اهمیت برای دپارتمان امنیت سازمان محسوب نمیگردد. آن یکی از ۱۰ چالش اول مدیران ارشد اجرایی در سال ۲۰۰۶ خواهد بود و باید مد نظر همه کارکنان قرار داشته باشد.

هر چند که هیچ تکنولوژی قادر نیست برآوردن نیازها را ۱۰۰ درصد تضمین کند، اما این چهار فروشنده نشان دادهاند که آنها راهکار کاهش تهدیدات داخلی را میدانند. محصولات آنها قابلیت رویت و کنترل قدرتمندی را بر روی اطلاعات محرمانه موجود در شبکههای شما فراهم میآورند – و اکنون بر روی دسکتاپ و سرورهای داخلی. علاوه بر این، به همراه این کنترل عالی شاهکار دیگری نیز ارائه شده است: حفظ حریم خصوصی اشخاص.

Content Alarm ۳.۰ که برای تشخیص و حفاظت در مقابل رخنهها عمل مانیتورینگ را انجام میدهد اهداف بلندپروازانه حفاظت شبکه و دسکتاپ را محقق میسازد. در حالی که، Tablus Content Sentinel همه تلاش خود را در راه یافتن دادههای غیر فعال افشا شده به کار میبندد.

من Oakley SureView را به خاطر مدل پیادهسازی ساده و قواعد انعطافپذیر آن دوست دارم. اندکی جلوتر Reconnex قرار دارد، به دلیل قابلیتهای بهبود یافته گزارشگیری و forensic.

هر چند که راهاندازی Vontu ممکن است کمی پیچیدهتر باشد، اما آن هیچ نقطه خروجی را بدون پوشش نمیگذارد. چیز دیگری که این راهکار را پیشرو میسازد حفظ حریم خصوصی و عدم وجود شکافهای کارکردی قابل توجه است.

نویسنده: Mike Heck

InfoWorld

مترجم: امین ایزدپناه

InfoWorld

مترجم: امین ایزدپناه

منبع : علم الکترونیک و کامپیوتر

همچنین مشاهده کنید

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

pameranian.com

پیچ و مهره پارس سهند

خرید میز و صندلی اداری

خرید بلیط هواپیما

گیت کنترل تردد

ایران حجاب رئیس جمهور دولت رئیسی افغانستان گشت ارشاد پاکستان توماج صالحی کارگران رهبر انقلاب سریلانکا

کنکور سیل سردار رادان هواشناسی قم سیستان و بلوچستان سازمان سنجش فضای مجازی خراسان جنوبی شهرداری تهران سلامت پلیس

خودرو تهران قیمت خودرو دلار قیمت دلار قیمت طلا بازار خودرو ارز بانک مرکزی ایران خودرو سایپا مسکن

خانواده تلویزیون موسیقی فیلم سریال پایتخت ترانه علیدوستی سینمای ایران مهران مدیری بازیگر شعر تئاتر

کنکور ۱۴۰۳ عبدالرسول پورعباس

فلسطین رژیم صهیونیستی غزه اسرائیل آمریکا جنگ غزه روسیه حماس طالبان اوکراین ایالات متحده آمریکا طوفان الاقصی

فوتبال آلومینیوم اراک جام حذفی استقلال فوتسال تیم ملی فوتسال ایران بازی بارسلونا لیگ برتر انگلیس باشگاه پرسپولیس باشگاه استقلال تراکتور

هوش مصنوعی سامسونگ همراه اول ناسا بنیاد ملی نخبگان تسلا تیک تاک فیلترینگ

مالاریا کاهش وزن زوال عقل سلامت روان داروخانه