یکشنبه, ۹ اردیبهشت, ۱۴۰۳ / 28 April, 2024

مجله ویستا

از داده های خود محافظت کنید

داشبوردها جامع تر هستند، به گونه ای که اکنون لیست های خلاصه ای از رویدادها، کاربران، مکان، ریسک، و ترافیک شبکه فراهم می آورند. علاوه بر این، Executive Summary به شکلی اجمالی تر مشکلات عمده را نشان می دهد، مشکلاتی از قبیل این که کدام خط مشی ها بیش از سایرین نقض شده اند.مدیران، Network Summary را در کسب آگاهی از هر گونه مورد خلاف قاعده (anomaly) مفید خواهند یافت. برای نمونه، پس از مشاهده یک افزایش ترافیک در یک زمان مشخص طی چندین روز، من یک جستجوی برنامه ریزی نشده را بر روی داده ذخیره شده انجام دادم تا ایستگاه کاری مظنون را بیابم.به شکلی مشابه، Location Summary همه آدرس های IP خارجی را به یک منطقه جغرافیایی معین resolve می نماید. اگر شما شاهد خروج داده ها از شبکه تان باشید و خواهان آگاهی از این مطلب باشید که آیا جریان داده ها به یک کشور خاص وارد می شوند این ویژگی برای شما ارزشمند خواهد بود. من به راحتی عمل پیمایش را از این گزارش های سطح بالا شروع کردم، این کار را بر روی لیست های رویدادها ادامه دادم و در نهایت بر روی جزئیات یک نقض قاعده خاص به این پیمایش خاتمه دادم. علاوه بر نشان دادن اطلاعات مرتبط با رویداد، iGuard اکنون رشته های صحیحی را که منطبق هستند مشخص می نماید. این به بررسی کنندگان در تصمیم گیری در مورد این مطلب که آیا رویداد یک تشخیص اشتباه است یا به یک تحلیل کامل تر نیاز دارد یاری می رساند. اگر مورد دوم لازم باشد، یک صفحه جزئیات همه واقعیت های مورد نیاز را ارائه می دهد، شامل لینک هایی به ضمیمه های ایمیل در عین مشخص نمودن همه خط مشی ها و مجموعه قواعدی که نقض شده اند. به علاوه، این نسخه با سرورهای DHCP ارتباط برقرار می کند، که رویدادها را به یک نام ماشین خاص مرتبط می سازد؛ معمولاً این صرفاً با استفاده آدرس های IP دشوار است چون آنها به صورت مکرر تغییر می یابند. خط مشی های انطباق پیش ساخته و قواعدی که شیوه بکارگیری این خط مشی ها را تعریف می کنند از نسخه قبلی به نسخه جدید انتقال یافته اند. هر دو به سادگی تغییر می یابند یا تازه ساخته می شوند. مثلاً، من می توانم یک قاعده برای اطلاعات حساب بانکی ایجاد کنم که اگر رهنمودهای California SB۱۳۸۶ یا GLBA در یک پیغام ایمیل نقض شدند یک هشدار جدی را ارسال نماید. علاوه بر این، قواعد امکان تنظیم آستانه ها را برای من فراهم می آورند، که به کاهش تعداد تشخیص های نادرست کمک می کنند. هر چند که این تعامل خوب است، اما Reconnex قصد دارد پیشرفت های بیشتری را به وجود آورد، شامل جستجو و فیلترینگ از خلاصه ها (summaries)، به علاوه پیوند با مدیریت حالت.یک دغدغه اصلی که در مورد همه محصولات تهدیدهای داخلی وجود دارد حفاظت از حریم خصوصی کارمندان است۲./۱ iGuard با استفاده از حساب های کاربری و گروهی از عهده این کار برآمده است. این ها امکان محدودسازی مشاهده و ویرایش خط مشی ها را برای من فراهم آوردند به اضافه نوع رویدادهایی که در داشبورد هر تحلیلگر ظاهر می شود.

اما، ۵/۰ Vontu کنترل بیشتری را بر روی چیزی که هر کاربر ثبت شده می تواند مشاهده کند فراهم می آورد. سیستم عامل ۶۴ بیتی iGuard و سخت افزاری که به طرز خاصی مهندسی شده است در اسکن نمودن پروتکل های شناخته شده شبکه برای ارتباط های مشکوک بسیار عالی عمل کرد. آنها دقیقاً همه رویدادهایی که با یک خط مشی انطباق داشتند را ثبت نمودند در عین حالی که امکان ایجاد یک پنجره زمان rolling برای نگهداری بقیه ترافیک را در اختیار من قرار دادند. این توان پردازش جدید، همچنین امکان انجام اسکن real-time نوع های پیچیده سند از قبیل PDF را که پیش از این امکان پذیر نبود فراهم می نماید. Reconnex به بهبود بخشیدن به iController ادامه می دهد، یک سیستم برای ثبت اطلاعات محرمانه و سپس جستجو برای این اسناد به طور کلی یا در چندین بخش بر روی شبکه. هر چند که این دقت را افزایش می دهد، یافتن داده در حالت غیر فعال یک ویژگی ارزشمند خواهد بود. در پایان، همچنان یک نقطه ضعف برای دسترسی به همه این داده ها وجود دارد: تلاش در جهت یافتن بخش خاصی از اطلاعات به منظور resolve کردن یک بازرسی قانونی. نسخه ۲/۱ یک زبان پرس و جوی قدرتمند را به همراه تکمیل خودکار فراهم می نماید که من را به آسانی قادر به ایجاد یک پرس و جوی جستجو نمود. فقط ظرف چند ثانیه من محتوای خاصی که با استفاده از SMTP در یک محدوده زمانی خاص فرستاده شده بود را یافتم.Reconnex iGuard ۱/۲ از جنبه های متعددی بهبود یافته است، شامل قابلیت استفاده، کارآیی و میزان هوشمندی فراهم شده برای رویدادها. شما به ندرت راهکاری را خواهید یافت که هم ترافیک خروجی و هم ترافیک ورودی را تحلیل کند. به علاوه، این راهکار به خوبی باز است و با سیستم های مدیریت امنیت از قبیل ArcSight Enterprise Security Manager یکپارچه می شود.

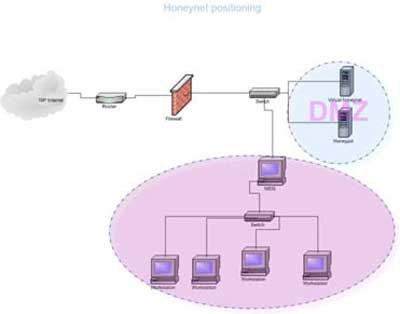

نسل دوم محصول Content Alarm NW متعلق به Tablus یک اسکنر قابل ستایش شبکه است، که رخنه های داده و نقض های امنیتی بسیاری را می یابد. این شرکت دریافته است که راهکارهای امنیتی سنتی معمولا ناکافی می باشند. به علاوه موثرترین محصولات آنهایی هستند که برای موارد نقض انطباق، حدس را فراتر از مانیتورینگ به کار می برند. به نظر من بر مبنای یک قضاوت زودهنگام، این نیازها در مجموعه ۳/۰ Content Alarm که در راه است برآورده خواهند شد. همانند محصولات Vontu و Reconnex، عرضه جدید Tablus مجهز به یک داشبورد اجرایی مبتنی بر وب است که گزارش های Top ۱۰ را شامل می شود. به نوبه خود، یک مدیر نقاط مشکل دار را با یک نگاه می بیند، و می تواند به راحتی جزئیات رویداد را مشاهده کند. خط مشی ها حفاظت خارج از چارچوب را در مقابل سرقت هویت و موارد نقض انطباق با قواعد فراهم می آورند. مدیریت رویداد سازمانی در۳/۰ Content Alarm ویژگی جدیدی محسوب می گردد. در این حوزه، Tablus امکان دسترسی به رویدادها را فقط بر یک مبنای نیاز-به-دانستن فراهم می سازد. برای مثال، بازرسان مالی نمی توانند رویدادهای منابع انسانی را ببینند. به علاوه، دسترسی هر گروه به اطلاعات معینی محدود شده است.

هشدارهای real-time در Tablus مدیران را در مورد مشکلات در تمام روز، به روز نگاه می دارند. یک قابلیت غیر معمول، اعلان های رویداد را از طریق کانال های بسیاری شامل ایمیل، پیغام رسان فوری، و feedهای RSS ارسال می نماید. در گام بعدی، جریان کاری درونی امکان گشودن و بستن رویدادها، تغییر اولویت، و نسبت دادن موارد به سایر تحلیلگران را در اختیار بازرسان قرار می دهد. این به Tablus در رقابت با رقبا کمک می کند. Content Alarm DT، قسمت agent جدیدی که کنترل بر روی اطلاعات محرمانه را در دسک تاپ فراهم می آورد، یک مزیت را برای شرکت در پی دارد. در شیوه معمول agent، مدیران از اعمالی همچون کپی و paste، چاپ، یا انتقال فایل ها به درایو های USB ممانعت به عمل می آورند. اما چیزی که متفاوت است، این است که سازمان ها به صورت متمرکز اقدام به تعریف نمودن خط مشی ها در کل مجموعه می کنند، که این امر باید زحمت مدیریت را کاهش دهد. من همچنین خط مشی های تطبیق پذیر سیستم را می پسندم، که به صورت real-time بر مبنای مورد کاربرد تغییر می یابند. برای مثال، اگر Content Alarm مطلع شود که یک شخص اقدام به دانلود یا آپلود فایل های بزرگ می نماید، آنگاه آن کاربر می تواند قرنطینه شود.

به علاوه، فقط برنامه های قابل اعتماد مجاز به تعامل با داده های محرمانه هستند، که باید یک لایه اضافی از حفاظت در مقابل wormها و ویروس ها ارائه نمایند. بخش دسک تاپ همچنین معماری توزیع شده Content Alarm و متوازن سازی load آن را بکار می برد، آن باید برای پیاده سازی های بزرگ استفاده شود. در نهایت، Tablus دارای استراتژی صحیح و مناسب است: محافظت از شبکه و دسک تاپ با مانیتورینگ فعالیت ها و ممانعت از خروج داده از سازمان در کلیه مرزها. پیاده سازی، مدیریت و نگهداری این طراحی ساده است. اکنون دیگر با Tablus است که این استراتژی را به اجرا درآورد.

jonoobiha.com

منبع : روزنامه ابرار اقتصادی

همچنین مشاهده کنید

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

pameranian.com

پیچ و مهره پارس سهند

خرید میز و صندلی اداری

خرید بلیط هواپیما

گیت کنترل تردد

حجاب دولت سیزدهم دولت مجلس شورای اسلامی مجلس جمهوری اسلامی ایران رئیس جمهور گشت ارشاد رئیسی امام خمینی سیدابراهیم رئیسی جنگ

تهران وزارت بهداشت آتش سوزی قتل شهرداری تهران پلیس سیل کنکور فضای مجازی زنان پایتخت سازمان سنجش

خودرو بازار خودرو هوش مصنوعی قیمت دلار قیمت خودرو قیمت طلا بانک مرکزی سایپا مسکن ارز تورم ایران خودرو

سریال تلویزیون مهران مدیری سینمای ایران سینما کیومرث پوراحمد موسیقی سریال پایتخت فیلم ترانه علیدوستی قرآن کریم کتاب

اینترنت کنکور ۱۴۰۳

غزه اسرائیل فلسطین آمریکا جنگ غزه روسیه چین حماس اوکراین ترکیه ایالات متحده آمریکا یمن

فوتبال پرسپولیس استقلال بازی جام حذفی فوتسال آلومینیوم اراک تیم ملی فوتسال ایران سپاهان تراکتور باشگاه پرسپولیس لیورپول

تبلیغات ناسا اپل سامسونگ فناوری نخبگان بنیاد ملی نخبگان آیفون ربات

کاهش وزن روانشناسی بارداری مالاریا آلزایمر زوال عقل