شنبه, ۸ اردیبهشت, ۱۴۰۳ / 27 April, 2024

مجله ویستا

امنیت شرط اطمینان

آیا به راستی برای امنیت سازمان یا شرکت خود چه کرده اید؟ آیا پس از نابود شدن اطلاعات و یا رسوخ افراد بیگانه به سیستم اطلاعاتی سازمان و به تاراج بردن اطلاعات به یاد ایمن سازی خواهید افتاد؟ آیا فکر نمی کنید پیشگیری بهتر از درمان است؟

BS۷۷۹۹ استانداری مطمئن برای ایمن سازی اطلاعات شرکت شماست. این استاندارد از مدل PDCA تبعیت می کند.PDCA الگویی با چهار مرحله زیر است.

▪ PLAN

این فاز در واقع مرحله مشخص شدن تعاریف اولیه پیاده سازی ISMS می باشد. تهیه سیاست های امنیتی ،مقاصد ،تعریف پردازش های مختلف درون سازمانی و روتین های عملیاتی و . . . در این مرحله تعریف و پیاده سازی می شوند.

▪ DO

پیاده سازی و اجرای سیاست های امنیتی ،کنترل ها و پردازش ها در این مرحله انجام می شوند. درواقع این مرحله اجرای کلیه تعاریف فاز اول را طلب می کند.

▪ Check

این مرحله را می توان فاز ارزیابی نیز نامید. در این مرحله ارزیابی موفقیت پیاده سازی سیاست های مختلف امنیتی، همچنین تجربه های عملی و گزارش های مدیریتی گردآوری خواهند شد. مرور نتایج ما را در جهت پیدا کردن دیدی بهتر رهنمون می سازد.

▪ ACT

اجرای موارد ترمیمی و بازنگری در نحوه مدیریت اطلاعات،همچنین تصحیح موارد مختلف در این فاز انجام می شود.

پس از پایان عملیات فاز چهار دوباره به فاز اول یعنی مرحله PLAN بازگشته و با تعریف سیاستهای جدید مورد نیاز مراحل بعدی را پی می گیریم. باتوجه به تعریفی که در بالا ملاحظه می شود عملیات فوق پروسه ای چرخشی و پویا می باشد که با تغییرات درون سازمانی امکان تصحیح در مدیریت اطلاعات همواره وجود دارد.

● ISMS چیست؟

سیستم مدیریت امنیت اطلاعات یا Information Security Management System سیستمی برای پیاده سازی کنترل های امنیتی می باشد که با برقراری زیرساخت های مورد نیاز ایمنی اطلاعات را تضمین می نماید. مدل PDCA ساختاری است که در پیاده سازی ISMS بکار برده می شود و ISMS زیربنای BS۷۷۹۹ می باشد.

BS۷۷۹۹ حفاظت از اطلاعات را در سه مفهوم خاص یعنی قابل اطمینان بودن اطلاعات (Confidentiality) و صحت اطلاعات (Integrity) و در دسترس بودن اطلاعات (Availability) تعریف می کند.

▪ Confidentiality : تنها افراد مجاز به اطلاعات دسترسی خواهند یافت.

▪ Integrity : کامل بودن و صحت اطلاعات و روشهای پردازش اطلاعات مورد نظر هستند.

▪ Availability : اطلاعات در صورت نیاز بطور صحیح در دسترس باید باشد.

استاندارد BS۷۷۹۹ دارای ۱۰ گروه کنترلی می باشد که هرگروه شامل چندین کنترل زیرمجموعه است بنابراین در کل ۱۲۷ کنترل برای داشتن سیستم مدیریت امنیت اطلاعات مدنظر قراردارد. این ده گروه کنترلی عبارتند از :

۱) سیاستهای امنیتی

۲) امنیت سازمان

۳) کنترل و طبقه بندی دارایی ها

۴) امنیت فردی

۵) امنیت فیزیکی

۶) مدیریت ارتباط ها

۷) کنترل دسترسی ها

۸) روشها و روالهای نگهداری و بهبود اطلاعات

۹) مدیریت تداوم کار سازمان

۱۰) سازگاری با موارد قانونی

در زیر چند زیرکنترل از کنترل شماره A.۹.۴ استاندارد BS۷۷۹۹ آورده شده است.زیر کنترل های مذکور تماما مربوط به اجرای موارد امنیتی مورد نیاز در شبکه های کامپیوتری می باشند.

▪ مشخص کردن سیاست های امنیتی در استفاده از شبکه (A.۹.۴.۱)

کاربران تنها به سرویس های مورد نیازشان در شبکه دسترسی داشته باشند و دسترسی آنها به سایر قسمت ها باید محدود و یا حتی ممنوع شود. با انجام اینکار منابع مختلف سازمان کلاسه بندی شده و سطح دسترسی افراد به این منابع تعیین می شوند.

▪ مشخص کردن مسیرهای مختلف جهت استفاده راه دور از اطلاعات (A.۹.۴.۲)

مسیرهای مختلف ترمینال کردن و دسترسی راه دور به سرورها نظیر خطوط Leased Line و خطوط تلفنی و . . . مشخص شده و محدودیتهای لازم بر روی آنها اعمال خواهد شد.

▪ احراز هویت کاربران خارج از سازمان (A.۹.۴.۳)

دسترسی کاربران خارج از سازمان توسط تعریف نام کاربری و کلمه عبور مشخص و محدود می شود لذا لیست کاربران خارج از سازمان خود را تهیه کرده و با مشخص کردن نام کاربری و کلمه عبور دسترسی آنها را محدود نمایید.

▪ احرار هویت تعریف نام کاربر و کلمه عبور جهت دسترسی به منابع خارج سازمان(A.۹.۴.۴)

دسترسی کاربران درون سازمان به منابع خارج سازمان نظیر سرور در یکی از شعب شرکت شما نیازمند تعیین یک سری محدودیت ها می باشد. لذا برای این منظور با مشخص کردن اینگونه منابع و تعیین افراد مجاز به آنها ایمنی اطلاعات خارج از سازمان را نیز بهبودبخشید.

▪ حفاظت از پورت های شاخص شبکه در دستور کار قرار گیرد(A.۹.۴.۵)

با توجه به اینکه ۹۹% از شبکه ها از پروتکل TCP/IP برای ارتباطات کامپیوتری خود استفاده می کنند لزوم اعمال کنترل های امنیتی برای دسترسی به این پورت ها را در دستور خود قرار دهید . به عنوان مثال FTP یا File Transfer Protocol پروتکلی برای انتقال اطلاعات روی شبکه های کامپیوتری می باشد که از پورت های ۲۰ و ۲۱ استفاده می کند. اگر انتقال اطلاعات از طریق این پورت ها در سازمان شما صورت نمی گیرد و این پورت ها روی سرور شبکه شما باز می باشند اقدام به بستن این پورت ها نمایید زیرا با باز بودن اینگونه پورت ها امکان سوء استفاده از منابع سازمانتان همواره وجود دارد.

▪ تفکیک و کلاسه کردن در شبکه (A.۹.۴.۶)

تفکیک سرویس های مختلف اطلاعاتی ، کاربران و سیستم اطلاعات و درنتیجه آن تعیین دسترسی به هریک از گروه های اطلاعاتی و سرویس های تفکیک شده از جمله اقداماتی است که برای بهبود وضعیت ایمنی اطلاعات شبکه انجام می شود.

▪ کنترل ارتباطهای شبکه (A.۹.۴.۷)

امکان ارتباط کاربران به منابع به اشتراک گذارده شده شبکه کامپیوتری مستقر در سازمان با تعیین و تعریف سیاست های کنترلی دسترسی افراد و محدود کردن این دسترسی ها برای گروه های کاری مختلف از جمله اقداماتی هستند که مدنظر قرار می گیرند.

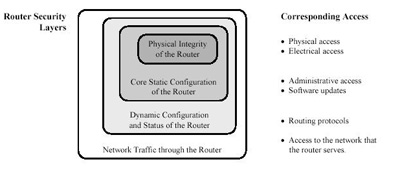

▪ کنترل های مسیر یابی شبکه (A.۹.۴.۸)

Routerهای مختلف در سازمان هاو تعیین مسیرهای شبکه و تبدیل آدرس های مختلف شبکه برای ایجاد ارتباط Segment ها امری روزمره و طبیعی است.با کنترل مسیرهای مختلف منتهی به منابع اطلاعاتی قادر به محدود کردن و ایجاد ایمنی بیشتر خواهید شد.

http://yosafy.blogsky.com/

همچنین مشاهده کنید

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

pameranian.com

پیچ و مهره پارس سهند

خرید میز و صندلی اداری

خرید بلیط هواپیما

گیت کنترل تردد

حجاب دولت حماس ایران رئیس جمهور پاکستان رئیسی گشت ارشاد دولت سیزدهم کارگران رهبر انقلاب سریلانکا

کنکور خانواده سردار رادان تهران سیل قم سازمان سنجش فضای مجازی اصفهان شهرداری تهران پلیس زنان

خودرو یارانه دلار قیمت خودرو آفریقا تورم قیمت دلار قیمت طلا بازار خودرو سایپا ایران خودرو ارز

پایتخت سریال پایتخت تلویزیون موسیقی سریال ترانه علیدوستی فیلم سینمای ایران مهران مدیری کتاب سحر دولتشاهی

هوش مصنوعی کنکور ۱۴۰۳ عبدالرسول پورعباس

غزه فلسطین رژیم صهیونیستی اسرائیل آمریکا جنگ غزه روسیه طالبان ایالات متحده آمریکا اوکراین ترکیه طوفان الاقصی

پرسپولیس فوتبال آلومینیوم اراک جام حذفی استقلال فوتسال بازی بارسلونا تیم ملی فوتسال ایران باشگاه پرسپولیس باشگاه استقلال تراکتور

همراه اول ناسا الماس تسلا سامسونگ فیلترینگ

مالاریا آلزایمر پیری کاهش وزن سلامت روان زوال عقل