سه شنبه, ۱۱ اردیبهشت, ۱۴۰۳ / 30 April, 2024

مجله ویستا

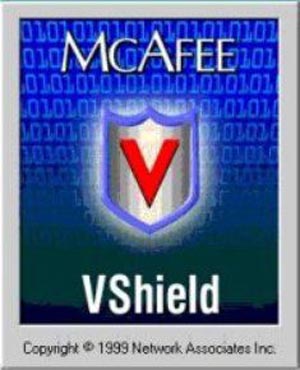

علل بروز مشکلات امنیتی

▪ ضعف سیستم عامل:

با این که هر سیستم عاملی دارای ضعف های امنیتی مختص به خود است، ولی عمومیت و رواج یک سیستم عامل می تواند زمینه شناسایی و سوءاستفاده از ضعف های امنیتی آن را تسریع نماید. شاید به همین دلیل باشد که ضعف های ویندوز شرکت مایکروسافت سریع تر از سایر سیستم های عامل بر همگان آشکار می شود چرا که اکثر کاربران روی کامپیوتر خود از یکی از نسخه های ویندوز این شرکت استفاده می نمایند. شاید بتوان گفت که لینوکس و یا یونیکس نسبت به ویندوز دارای ضعف های امنیتی کمتری می باشند ولی سیستم های عامل فوق نیز دارای ضعف امنیتی مختص به خود می باشند که به دلیل عدم استفاده عام از آنها تاکنون کمتر شناسایی شده اند.

▪ ضعف تجهیزات شبکه ای:

همه تجهیزات شبکه ای نظیر سرویس دهندگان، روترها، سوییچ ها و نظایر آن دارای برخی ضعف های امنیتی ذاتی می باشند. با تبعیت از یک سیاست تعریف شده مناسب برای پیکربندی و نصب تجهیزات شبکه ای می توان به طرز کاملاً محسوسی آثار و تبعات این نوع ضعف های امنیتی را کاهش داد. نصب و پیکربندی هر گونه تجهیزات شبکه ای باید مبتنی بر اصول و سیاست های امنیتی تعریف شده باشد.

▪ ضعف پیکربندی

ضعف در پیکربندی، نقش عوامل انسانی در بروز مشکلات امنیتی را به خوبی نشان می دهد. مدیران شبکه و سایر کارشناسانی که مسئولیت نصب و پیکربندی تجهیزات شبکه ای و غیر شبکه ای در یک سازمان را برعهده دارند، می توانند باعث بروز ضعف در پیکربندی شوند. متأسفانه، در اغلب موارد مدیران شبکه تجهیزات شبکه ای را با پیکربندی پیش فرض استفاده می نمایند و اقدامات لازم در جهت ایمن سازی پارامترهای تأثیرگذار در این رابطه نظیر ایمن سازی account مدیر شبکه را انجام نمی دهند. عوامل متعددی باعث بروز ضعف در پیکربندی می شوند:

▪ استفاده غیرایمن از account کاربران:

استفاده از account پیش فرض administrator بدون رمزعبور، عدم کنترل و نظارت صحیح و مستمر روی شبکه بستر و شرایط لازم برای بروز مشکلات امنیتی و انجام حملات در یک شبکه کامپیوتری را فراهم می نماید. در صورتی که از یکی از نسخه های ویندوز سرویس دهنده استفاده می نمایید، باید account مربوط به administrator تغییر نام یابد. با انجام این کار، این اطمینان اولیه ایجاد خواهد شد که مهاجمان برای نفوذ به شبکه به زمان بیشتری جهت تشخیص account مدیر شبکه نیاز خواهند داشت. همچنین باید بر اساس سیاست های تعریف شده به هر یک از کاربران متناسب با نیاز آنان، مجوزهایی واگذار گردد و هرگز به آنان مجوزهایی بیش از آن چیزی که برای انجام کار به آن نیاز دارند، واگذار نگردد.

بد نیست به این نکته مهم نیز اشاره نمائیم که اسامی و رمز عبور کاربران عموماً به طور غیرایمن در طول شبکه حرکت می نماید. مدیران شبکه می بایست سیاست های لازم در خصوص شیوه تعریف و حفاظت از رمز عبور را تدوین و آن را به کاربران شبکه آموزش دهند. استفاده از system account که رمز عبور آنها به سادگی قابل تشخیص است:یکی دیگر از روش هایی که می تواند مشکلات امنیتی در یک شبکه را به دنبال داشته باشد، نسبت دادن رمزهای عبور به system account است که امکان تشخیص آنها به سادگی وجود دارد. برای پیشگیری از بروز این چنین مسائل امنیتی، مدیران شبکه می بایست سیاست ها یی را روی سرویس دهندگان در شبکه تعریف نمایند که صرفاً اجازه تعریف انواع خاصی از رمزهای عبور را فراهم نماید و هر رمز عبور دارای یک تاریخ اعتبار معتبر باشد تا پس از اتمام تاریخ مصرف، امکان استفاده از آن وجود نداشته باشد.

در این رابطه لازم است که کاربران به طور شفاف نسبت به این موضوع توجیه گردند که نمی بایست از نام خود، نام فرزند، تاریخ تولد، شماره شناسنامه و مواردی از این قبیل به عنوان رمز عبور استفاده نمایند. به کاربران آموزش داده شود که برای تعریف یک رمز عبور مناسب می بایست از ترکیب حروف بزرگ، کوچک و حروف ویژه استفاده نمایند. رعایت موارد فوق، شبکه شما را در مقابل حملاتی نظیر brute-force که از فایل های دیکشنری برای حدس رمزهای عبور استفاده می نمایند، مقاوم می نماید. عدم پیکربندی صحیح سرویس های اینترنت: برخی سازمان ها همچنان از آدرس های IP واقعی برای آدرس دهی هاست ها و سرویس دهندگان موجود بر روی شبکه استفاده می نمایند. با استفاده از امکانات ارائه شده توسط NAT (برگرفته از Network Address Translation) و PAT (برگرفته از Port Address Translation)، دلیلی وجود ندارد که از آدرس های IP واقعی استفاده گردد. در مقابل، شما می توانید از آدرس های IP خصوصی استفاده نمائید. بدین ترتیب، سازمان ها می توانند از مجموعه ای از آدرس های IP که بر روی اینترنت بلاک شده اند استفاده نمایند. رویکرد فوق، باعث بهبود وضعیت امنیت در سازمان مورد نظر خواهد شد چراکه فقط آدرس IP واقعی روی روتر مرزی امکان روتینگ بر روی اینترنت را خواهد داشت. غیرایمن بودن تنظیمات پیش فرض در برخی محصولات:

این یک واقعیت انکار ناپذیر است که تعداد بسیار زیادی از محصولات بدون رمز عبور و یا رمزهای عبور ساده به بازار عرضه می گردند تا مدیران شبکه بتوانند پیکربندی دستگاه را به سادگی انجام دهند. برخی دستگاه ها به صورت plug and play می باشند. مثلاً سوئیچ های سیسکو به صورت plug-and-play می باشند تا بتوان به سرعت آنها را جایگزین هاب در شبکه نمود.به منظور افزایش امنیت، می بایست روی سوئیچ یک رمز عبور مناسب را تعریف تا مهاجمان نتوانند به سادگی به آن دستیابی داشته باشند. شرکت سیسکو به منظور افزایش امنیت در خصوص به کارگیری این نوع تجهیزات شبکه ای تمهیدات خاصی را اندیشیده است. به عنوان نمونه، روترها و سوئیچ های سیسکو اجازه ایجاد یک telnet session را بدون انجام یک پیکربندی خاص login روی دستگاه نخواهند داد. فرآیند نصب و پیکربندی هر دستگاه در شبکه می بایست تابع یک سیاست امنیتی مدون باشد.

▪ نبود پیکربندی صحیح تجهیزات شبکه ای:

نبود پیکربندی مناسب تجهیزات شبکه ای یکی دیگر از دلایل بروز مشکلات امنیتی است. رمزهای عبور ضعیف، وجود نداشتن سیاست های امنیتی و غیر ایمن بودن account کاربران جملگی می توانند به عنوان بخشی از سیاست های عدم پیکربندی مناسب تجهیزات شبکه ای در نظر گرفته شوند. سخت افزار و پروتکل هائی که روی تجهیزات شبکه ای اجرا می شوند، می توانند حفره های امنیتی را در شبکه شما ایجاد نمایند. در صورت وجود نداشتن یک سیاست مدون به منظور تشریح سخت افزار و پروتکل هایی که می بایست بر روی هر یک از تجهیزات شبکه ای اجرا شوند، مهاجمان قادر خواهند بود به شبکه شما نفوذ نمایند. به عنوان مثال، در صورتی که شما از پروتکل SNMP (برگرفته شده از Simple Network Management Protocol) به همراه تنظیمات پیش فرض استفاده نمائید، حجم بالایی از اطلاعات مربوط به شبکه شما می تواند به سادگی و به سرعت رمزگشائی گردد. بنابراین، می بایست در صورتی که به پروتکل فوق نیاز نمی باشد آن را غیرفعال و در صورت ضرورت استفاده از آن، تنظیمات پیش فرض خصوصاً community strings را تغییر داد. رشته های فوق به منزله رمز عبوری برای جمع آوری و دریافت داده مربوط به SNMP می باشند.

● ضعف سیاست ها

سیاست های امنیتی در یک شبکه، شیوه و زمان پیاده سازی امنیت در شبکه را تشریح می نمایند. به عنوان نمونه، در سیاست های امنیتی تعریف شده می بایست اطلاعات لازم در خصوص شیوه پیکربندی ایمن دستگاه های شبکه ای دقیقاً مشخص گردد. تدوین نکردن یک سیاست امنیتی مدون می تواند زیرساخت فناوری اطلاعات و ارتباطات یک سازمان را با مشکلات امنیتی متعددی مواجه نماید. بدین منظور می بایست روی محورهای مختلفی متمرکز گردید: وجود نداشتن یک سیاست امنیتی مکتوب: در صورتی که یک مدیر شبکه و یا هر شخص دیگر، نمی داند که در ابتدای یک کار چه انتظاری از آن وجود دارد، آنان صرفاً خود را با وضعیت موجود هماهنگ و یا بهتر بگوئیم همراه می نمایند. تفکر فوق هرج و مرج در شبکه را به دنبال داشته و آن را مستعد انواع حملات می نماید. بدین منظور لازم است که تدوین یک سیاست امنیتی در دستور کار قرار گیرد. برای شروع می توان از کاربران و تبین وظایف آنان در زمان استفاده از زیرساخت فناوری اطلاعات و ارتباطات کار را آغاز نمود و به دنبال آن سیاست امنیتی در خصوص رمزهای عبور و دستیابی به اینترنت را تدوین نمود.

در ادامه می توان سیاست های امنیتی در خصوص پیکربندی سخت افزار شبکه شامل همه دستگاه ها (کامپیوترهای شخصی، سرورها، روترها و سوئیچ ها) را تدوین نمود. این موضوع صرفاً به پیکربندی ختم نمی شود و می بایست در این رابطه سیاست های امنیتی در خصوص حفاظت از آنها نیز تدوین گردد.

▪ سیاست های سازمانی:

سیاست های سازمانی دارای یک نقش کلیدی در هر یک از بخش های سازمان می باشند. ارتباط سیاست های تعریف شده در یک سازمان با سیاست های امنیتی در خصوص استفاده از زیرساخت فناوری اطلاعات و ارتباط می بایست به دقت مشخص گردد. در این رابطه لازم است که دقیقاً تعریف امنیت از منظر مدیران ارشد سازمان مشخص شود.

شاید برداشت یک مدیر از امنیت و اهداف آن با برداشت یک مدیر دیگر متفاوت باشد. بدیهی است که در مرحله نخست باید ا ستراتژی و سیاست های امنیتی سازمان که متأثر از اهداف سازمان و نگرش مدیران (یک برداشت مشترک)، تدوین یابد. رها کردن مدیریت امنیت شبکه به حال خود: ایجاد یک سیاست امنیتی قابل قبول در سازمان که شامل مانیتورینگ و بررسی امنیت شبکه نیز می باشد کار مشکلی به نظر می آید. بسیاری از افراد بر این باور هستند که همه چیز در حال حاضر خوب کار می کند و ضرورتی ندارد که ما درگیر پیاده سازی سیستمی برای مانیتورینگ و ممیزی شویم. در صورت عدم مانیتورینگ و ممیزی منابع سازمان ممکن است استفاده از منابع موجود چالش های خاص خود را به دنبال داشته باشد. وجود ضعف در مدیریت امنیت ممکن است یک سازمان را با مسائل مختلفی نظیر برخوردهای قانونی مواجه نماید (افشای اطلاعات حساس مشتریان در یک سازمان که به دلیل ضعف در مدیریت امنیت ایجاد شده است). مدیران شبکه باید بر اساس سیاست های امنیتی تعریف شده به طور مستمر و با دقت وضعیت شبکه را مانیتور کرده تا بتوانند قبل از بروز فاجعه در مرحله اول با آن برخورد و یا ضایعات آن را به حداقل مقدار ممکن برسانند. نصب و انجام تغییرات مغایر با سیاست های تعریف شده. نصب هرگونه نرم افزار و یا سخت افزار باید تابع سیاست های تعریف شده باشد. نظارت بر هر گونه نصب (سخت افزار و یا نرم افزار) و انطباق آن با رویه های تعریف شده در سیاست امنیتی از جمله عملیات مهم به منظور ایمن سازی و ایمن نگاهداشتن زیرساخت فناوری اطلاعات و ارتباطات است. نصب هر گونه تجهیزات سخت افزاری و نرم افزاری تأیید نشده، عدم پیکربندی مناسب تجهیزات نصب شده منطبق بر سیاست های امنیتی و در مجموع انجام هر گونه تغییرات غیرمجاز می تواند به سرعت حفره هایی امنیتی را در شبکه شما ایجاد نماید. عدم وجود برنامه ای مدون جهت برخورد با حوادث غیرمترقبه: شاید شما نیز از جمله افرادی باشید که فکر می کنید همواره حادثه برای دیگران اتفاق می افتد. بپذیریم که حوادث چه بخواهیم و چه نخواهیم اتفاق خواهند افتاد و ما نیز می توانیم هدف این حوادث باشیم. زمین لرزه، آتش سوزی، خرابکاری، خرابی سخت افزار نمونه هایی در این زمینه می باشند. بدین منظور لازم است که هر سازمان دارای یک سیاست امنیتی مشخص به منظور پیشگیری و مقابله با حوادث باشد. در صورتی که با این موضوع در زمان خاص خود برخورد نگردد، پس از بروز حادثه مدیریت آن غیرممکن و یا بسیار مشکل خواهد بود.

www.srco.ir

منبع : روزنامه ابرار اقتصادی

همچنین مشاهده کنید

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

pameranian.com

پیچ و مهره پارس سهند

خرید بلیط هواپیما

ایران مجلس شورای اسلامی بابک زنجانی مجلس خلیج فارس دولت سیزدهم دولت لایحه بودجه 1403 حجاب شورای نگهبان مجلس یازدهم محمدباقر قالیباف

قوه قضاییه تهران هواشناسی سیل شهرداری تهران بارش باران فضای مجازی آموزش و پرورش سلامت دستگیری شورای شهر تهران پلیس

خودرو قیمت دلار قیمت خودرو کارگران سایپا دلار ایران خودرو بازار خودرو قیمت طلا مالیات بانک مرکزی تورم

تلویزیون رسانه سریال مقام معظم رهبری سینمای ایران سینما تئاتر موسیقی فیلم بازیگر رسانه ملی کتاب

ناسا سازمان سنجش شورای عالی انقلاب فرهنگی

رژیم صهیونیستی اسرائیل غزه فلسطین آمریکا جنگ غزه حماس روسیه نوار غزه عربستان اوکراین ترکیه

فوتبال پرسپولیس استقلال سپاهان تراکتور تیم ملی فوتسال ایران فوتسال باشگاه استقلال بازی وحید شمسایی باشگاه پرسپولیس لیگ برتر

هوش مصنوعی اینترنت تبلیغات اپل فناوری همراه اول ماه آیفون گوگل روزنامه ایرانسل

داروخانه ویتامین کاهش وزن دیابت خواب طول عمر چاقی سلامت روان فروش اینترنتی دارو بارداری