یکشنبه, ۱۶ اردیبهشت, ۱۴۰۳ / 5 May, 2024

مجله ویستا

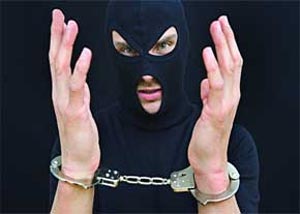

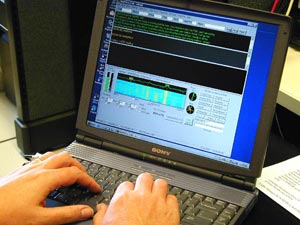

چه کسی روی شبکه شماست؟

▪ شبکه IDS – سیستم آشکارکننده متجاوز - (Intrusion Detection System) شرکت Cisco Systems مشکل Williamson را حل خواهد کرد. زمانیکه شبکه با ویروسی مواجه میشود و یا مورد حمله یک هکر قرار میگیرد، IDS مدیریت مرکزی را از آن مطلع میسازد. اگر عملیات خرابسازی خیلی جدی باشد، سیستم بصورت اتوماتیک کاربران IT را چک کرده و دسترسی کسی را که احتمال میدهد از جانب آن، این مشکلات پدپد آمده باشد قطع مینماید و حتی توانایی شناسایی اتاقی را که هکر در خوابگاه از آنجا وارد شبکه شده است را نیز دارد و سپس سیستم امنیتی دانشکده را از این خرابکاری مطلع میسازد.

● IDS چیست؟

بسیاری از سازمانها، شبیه دانشگاه ایالتی آرکانزاس به دنبال چنین سیستمهایی میگردند. چرا که سیاستهای شناسایی و تعیین هویت کاربران و نرمافزارهای ضدویروس برای امنیت شبکه کافی نمیباشند.

فعالیت شرکتهایی چون Cisco Systems، EnteraSys Networks، Internet Security Systems در این زمینه نشان از رشد بازار تکنولوژی آشکارسازی متجاوز دارد. شرکتهای جدیدی که در این زمینه شروع به فعالیت کردهاند عبارتند از IntruVert، One Secure و Resource Technologies (Resource به تازگی توسط شرکت Symantec خریداری شده است) و حتی I DSهایی از طرف منابع آزاد چون Snort نیز معرفی شدهاند.

در سادهترین حالت سیستم آشکارکننده متجاوز، وضعیت امنیتی کار کاربران را شناسایی نموده و آن را ثبت میکند. مثلا اگر کسی در حال اسکن کردن پورتهای سرور و یا تلاش برای lo g i n شدن به شبکه با استفاده از اسم رمزی تصادفی باشد، را شناسایی میکند. البته آن جایگزین کلیه موارد امنیتی شبکه نمیباشد. به گفته S tuart McClure مدیر آموزشی و مشاوره امنیتی Foundstone در کالیفرنیا و Misson Viejo، IDS مشابه یک دوربین ویدیویی که در بانک و یا یک فروشگاه بکار گرفته میشود، میباشد.

چنین دوربین ویدیویی جایگزین سیستم امنیتی و یا قفل درها نمیباشد، اما اگر کسی کار خلافی انجام دهد و به نحوی از سیستم امنیتی بکار گرفته شده عبور نماید، دوربین از آن یک رکورد تهیه کرده که در شناسایی مجرم و یا رفع اشکال سیستم امنیتی بکار رفته میتواند موثر باشد.

سیستمهای آشکار کننده متجاوز به چند روش کار میکنند. IDS مبتنی بر شبکه شامل سنسورهایی میباشد که پکتها (Packet) را ضمن عبور از شبکه نظارت میکند. بطور نمونه یک IDS مبتنی بر شبکه سنسورهایی را در نقاط ورود به شبکه (برای مثال در کنار فایروالها) یا در مرز بین زیر شبکهها با سطوح امنیتی مختلف (مثلا بین شبکه LAN و مرکز دیتا) قرار میدهد.

IDS مبتنی بر میزبان (Host-based) با شفافیت و وضوح فعالیت بر روی سرورهای خاص را بررسی میکند. میزبانهای main frame به دنبال فایلهای بحرانی میگردند و حتی سیستم عاملهای خاصی را بررسی میکنند (مثلا به دنبال پیامهای خطای مشکوک و یا پردازشهای غیرمتعارف سرور میگردند.)

IDS مبتنی بر میزبان و شبکه (Network & host Based) مشابه اسکنر ویروس به اسکن کردن امضاها پرداخته و به دنبال نشانههایی که حاکی از انواع حملهها میباشند میگردد. ضعف چنین سیستمهایی آن است که امضاها باید مرتبا و با توجه به پیشرفت تکنیکهایی که هکرها بکار میبرند، به هنگام شوند. برای پیدا کردن این خرابکاریها، بعضی از سیستمهای آشکار کننده متجاوز به دنبال هرگونه فعالیت شبکهای خارج از حیطه تعریف شده فعالیتهای مجاز میگردند. این نوع عملکرد به عنوان آشکارسازی چیزهای غیرمعمول شناخته شده ملهای خاصی را بررسی می شبکه (برای مثال در کنار فایروالها) یا در مرز بین زیر شبکه از آن یک رکورد تهیه کرده که داست.

مشکل تمام سیستمهای آشکار کننده متجاوز آن است که Plug & Play نبوده و احتمالا در آینده نیز نخواهند بود. برخلاف فایروالها، اغلب سیستمهای آشکار کننده متجاوز، برای نصب و راهاندازی به افراد متخصص و وارد به کار نیاز دارند. مسئله مهمتر سیستم آلارم آنها جهت کنترل و مدیریت شبکه میباشد. هر IDS زمانیکه به فعالیت مشکوکی برخورد میکند، هشداری را تولید مینماید. از آنجائیکه شبکهها یکسان نمیباشند. کامپیوترها در بیان این شبکهها نمیتوانند به خوبی عمل نمایند. مثلا کامپیوتر نمیتواند بین یک فایل ویروسی با عنوان “I Love You” و یک پیام email با همین موضوع تفاوت قائل شود. به عنوان نتیجه میتوان گفت که اغلب سیستمهای آشکار کننده متجاوز مرتبا پیام هشدار میفرستند و در نتیجه پیامهای خطای زیادی، شاید بیش از هزاران پیام خطا در روز و در زمینههای مختلف تولید میشوند.

Lioyd Hession سرپرست بخش امنیتی Radianz، در شهر نیویورک که فراهم کننده سرویسهای شبکه IP برای صنایع مالی است میگوید: "هر فروشندهای برای نمایش کار محصولات خود روشی دارد". به گفته Hession: "مدیران موفق IT با توده انبوهی از اضافه بار اطلاعاتی مواجه شدهاند. هر کدام از این هشدارها با ارزش میباشند و مسئول امنیتی شبکه مجبور به ارزیابی آن به منظور تعیین اینکه آیا استفاده از آن قانونی و یا یک حمله غیرقانونی میباشد، است.

به علاوه مسئول رسیدگی و کنترل IDS باید نحوه تشخیص حملههای واقعی از هشدارهای خطا را بیاموزند و آنها باید نحوه تنظیم IDS به منظور کاهش هشدارهای خطا را نیز یاد بگیرند.

Williamson از دانشگاه ایالتی آرکانزاس میگوید: "کارمندانش در روز ۳۰ الی ۴۰ پیام خطا را که توسط IDS شبکه تولید میشد، دریافت میکردند. بعد از اینکه سیستم برای چند ماهی استفاده شد تعداد پیامهای خطا به ۲ الی ۳ اشتباه در روز رسید.

Michael Rusmussen مدیر پژوهشی امنیت اطلاعات در Mass Based Giga کمبریج میگوید: "شاید شش ماه طول بکشد تا تمام پیامهای خطایی را که IDS تولید مینماید، برطرف کنید.

وحیده رحمانی خراسانی

منبع : آموزش فناوری اطلاعات

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

pameranian.com

پیچ و مهره پارس سهند

تعمیر جک پارکینگ

خرید بلیط هواپیما

حسین امیرعبداللهیان سازمان همکاری اسلامی بنگلادش دولت انتخابات گامبیا حجاب مجلس شورای اسلامی جنگ دولت سیزدهم مجلس افغانستان

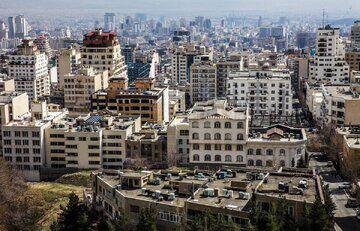

تهران سیل شهرداری تهران هواشناسی بارندگی سازمان هواشناسی باران یسنا فضای مجازی آتش سوزی هلال احمر سامانه بارشی

سلامت یارانه هوش مصنوعی خودرو قیمت خودرو قیمت دلار تورم قیمت طلا مسکن دلار بازار خودرو بانک مرکزی

تلویزیون دفاع مقدس صدا و سیما مهران غفوریان موسیقی صداوسیما سریال سینمای ایران سازمان صدا و سیما

اینترنت

غزه رژیم صهیونیستی فلسطین جنگ غزه روسیه آمریکا ترکیه امیرعبداللهیان اوکراین انگلیس نوار غزه ایالات متحده آمریکا

فوتبال پرسپولیس رئال مادرید استقلال سپاهان لیگ برتر باشگاه پرسپولیس بازی بارسلونا باشگاه استقلال علی خطیر جواد نکونام

اینستاگرام اپل ناسا عکاسی تبلیغات گوگل کولر

کبد چرب