سه شنبه, ۱۱ اردیبهشت, ۱۴۰۳ / 30 April, 2024

مجله ویستا

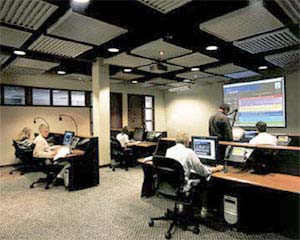

مرکز عملیات امنیت شبکه

مركز عملیات امنیت كجاست؟

مركز عملیات امنیت شبكه، (SOC) مكانی جهت مانیتورینگ و كنترل ۲۴ ساعته ورود و خروج اطلاعات در شبكه می باشد. به طور كلی هر مركز SOC به سه سطح عمده تقسیم می شود كه هر یك وظایف خاصی را بر عهده دارند. این سطوح عبارتند از: سطح یكم، نقطه تماس Clientها و مسئول پاسخ گویی به اخطارهای دریافتی ازClient هاست. در این سطح به كلیه اخطارهایی كه از پیچیدگی پایینتری برخوردارند، پاسخ داده میشود.

سطح دوم، در حقیقت مكمل سطح یكم است و مسئول پاسخگویی به مشكلات پیچیده تر در سیستمهای امنیتی شبكه میباشد. برای اخطارهایی كه از اهمیت بالایی برخوردارند، سیستم های سطح دوم به طور كامل درگیر میشوند.

سطح سوم، در این سطح كارشناسان ارشد و مشاوران امنیتی شبكه قرار دارند. این سطح در حقیقت پشتیبان دو سطح پایینتر است. در صورتی كه به اشكالات امنیتی در دو سطح پایین پاسخ داده نشود، كارشناسان و سیستمهای این سطح، درگیر میشوند. كلیه تدابیر امنیتی و مدیریت امنیت شبكه، در این سطح اندیشیده میشود.

در طراحی مراكز امنیت شبكه، متدولوژیهای مختلفی مطرح میباشد. با این حال پایه همه متدولوژیها براساسِ تركیب تكنولوژی، نیروی انسانی، فرآیندها در هسته فعالیت مركز امنیت شبكه و احاطه آن توسط فرآیندهای اجرایی میباشد. این فرآیندها شامل برنامهریزی، طراحی، پیادهسازی، عملیاتی نمودن و توسعه مركز امنیت شبكه میباشد. لایه بعدی در طراحی مركز SOC، شامل ابزارها و معیارهایی است كه از طریق آنها خدمات ارائه شده ارزیابی میگردند. این ابزارها و معیارها شامل چشمانداز، منابع، زمان، هزینه، ارتباطات و ریسكهای موجود در راه اندازی SOC میباشد.

نكته قابلتوجه در طراحی یك SOC، انعطافپذیریِ متدولوژی طراحی آن است كه به واسطه آن میتوان برای هر یك از مشتریان مطابق سرویسهای مورد نیازشان راه حل خاصی برای مدیریت امنیت شبكه ارائه نمود.

در هر یك از سطوح مطرحشده، ابزاری برای مدیریت سیستمهای امنیتی در نظر گرفته می شود. این ابزارها امنیت شبكه را از دو دیدگاه درونسازمانی و برونسازمانی مورد بررسی قرار میدهند. برای این منظور، هر SOC دارای یك

سری تجهیزات در داخل شبكه و یك سری تجهیزات در خود مركز می باشد. همه سرویسهایی كه از مراكز SOC ارائه میگردند، مانیتورینگ و مدیریتشده هستند. دیگر سرویسهایی كه از طریق این مراكز قابلارائه میباشند، سرویسهای پیشرفتهای به شرح زیر میباشد:

- توسعه سیاستهای امنیتی

- آموزش مباحث امنیتی

- طراحی دیوارههای آتش

- پاسخگویی آنی

- مقابله با خطرات و پیادهسازی

سرویسهایی كه از طریق این مراكز ارائه میگردند، عبارتند از سرویسهای مدیریت شدهای كه از تجهیزات و ارتباطات مركز SOC محافظت مینمایند. این سرویسها از متدولوژی و ابزارهای نرمافزاری و سخت افزاری قدرتمندی برای مدیریت امنیت استفاده مینمایند. اجزای سختافزاری كه در شبكهها توسط سیستمهای مدیریتشده برای اعمال سیاستهای امنیتی مورد استفاده قرار میگیرند، عبارتند از: سیستمهای كشف و رفع حملات (Intrusion Detection System)، سیستمهای فایروال و سیستمهای مدیریت امنیت در شبكههای خصوصی مجازی.

نیاز به سرویسهای مدیریت شده

حملات چه از طریق منابع داخلی چه از طریق منابع خارجی، در هر لحظه شبكه و برنامههای كاربردی ارائه شده از طریق آن را تهدید مینماید. هكرها در جاهای مختلف دنیا در هر لحظه كل تجهیزات امنیتی شبكه را مانیتور مینمایند و در صورتی كه یكی از تجهیزات به طور دقیق فعالیت خود را انجام ندهد، از آن نقطه، یك ورودی برای خود ایجاد خواهند نمود. به منظور جلوگیری از نفوذ هكرها به شبكه، لازم است سیستم امنیتی در SOC از قابلیت اطمینان بالایی برخوردار باشد.

برای ایجاد یك سیستم امنیتی با ویژگیهای مناسب برای مدیریت یك شبكه با برنامههای كاربردی متنوع، پرسنل كارآمدی لازم است كه بتوانند كلیه سیستم های امنیتی از ضد ویروس ها تا شبكههای خصوصی مجازی را بدون وابستگی به محصول خاص و یا تكنولوژی مشخص مدیریت نمایند.سیستمهایی كه در SOC جهت مدیریت امنیت شبكه نصب و راهاندازی میگردند، دارای مكانیزمهای بررسی تجهیزات شبكه به صورت خودكار می باشند. تجهیزاتی كه توسط این سیستم موردبررسی قرار میگیرند، محدود به سیستمهای امنیتی نیستند، بلكه كلیه تجهیزات زیرساختی شبكه نیز توسط این سیستم مدیریت امنیت یكپارچه مورد بررسی قرار میگیرند. این سیستم درحقیقت الگوهای ترافیكی ارسالی از كلیه تجهیزات شبكه از جمله سرورها، مسیریابها، فایروالها و سیستمهای امنیتی فیزیكی را مورد بررسی قرار داده و هركدام از آنها كه توان ایجاد یك ریسك امنیتی را دارند مشخص میسازد و راه نفوذ به آن سیستم را میبندد. هر الگوی ترافیكی غیرعادی مشاهده شده، توسط زیرسیستمهای آنالیزكننده مورد بررسی قرار میگیرد و متناسب با نوع خطای تشخیص دادهشده، اخطارهای لازم در شبكه برای هر یك از تجهیزات مربوطه ارسال میگردد. در حالت عادی نیز با توجه به برنامه Polling در نظر گرفته شده، كلیه سیستمها در شبكه مانیتور میگردند و با توجه به Profile های امنیتی موجود برای هر سیستم، حملههای احتمالی تشخیص داده شده و دفع میگردند.

انواع سرویس های مدیریت شده در SOC

● دیواره آتش (Firewall)

فایروالها اولین سد ورودی بین اطلاعات محرمانه در یك شبكه و دنیای خارج از آن می باشند. در یك مركز SOC ، لازم است این تجهیزات به طور مداوم از نظر امنیتی بررسی گردند. برای اطمینان كامل از امنیت این تجهیزات، به طور معمول از ماركهای مختلف فایروالها در شبكه استفاده میگردد. به طور مثال در یك شبكه كه چندین فایروال وجود دارد، معمولاً این تجهیزات را از سازنده های مختلف انتخاب میكنند و با استفاده از یك مدیریت متمركز، آنها را كنترل مینمایند.

برای مدیریت امنیت این تجهیزات مراحل زیر پیموده می گردد:

- بررسی عملكرد Firewallها

- پاسخ به اخطارها پس از اعلام شدن

- بررسی log های ثبت شده در فایروال

- بررسی نرم افزار و سخت افزارهای مربوط به فایروال

● سیستم های تشخیص حملات (IDS)

سیستمهایی نظیر IDSها در یك شبكه به كارآمدی كلیه تجهیزات، فرآیندها و كاركنانی وابسته میباشند كه در مواقع لزوم به رخدادها پاسخ میدهند. با توجه به این نكته كه حسگرهای IDS در هر زمان تعداد زیادی اخطار تولید میكنند و در شبكه امكان پاسخگویی به همه آنها وجود ندارد، لازم است حساسیت IDSها را به گونهای تنظیم نمود كه فقط تهدیدات اساسی را اعلام نمایند. اما این كار باعث میشود تعدادی از حملهها تشخیص دادهنشود. برای جلوگیری از بروز اشكال، میتوان هر یك از IDSها را برای یك Application خاص تخصیص داد.

با استفاده از ویژگیهای مختلف این سیستمها، میتوان از طریق مركز SOC حملات را كنترل نمود. در مراكزSOC از ویژگیهای IDSها نظیر كمترنمودن False Positives ، Stateful Signature كه یك فرم پیشرفته تشخیص حملهها با استفاده از Signatureها میباشد،Protocol Anomaly Detection كه قابلیت تحلیل ترافیك و اطمینان از عدم وجودPacketهای غیر قانونی با استفاده از مقایسه Protocol portion را دارد، میباشد،Traffic Anomaly Detection جهت مقایسه ترافیكهای نرمال و غیرنرمال برای مقابله طبیعی و غیرطبیعی با حملات، استفاده میشود. در مراكزSOC با تركیبكردن تكنولوژیهای Stateful Signature Detection و Protocol Anormaly ، Traffic Anomaly Detection قابلیت تشخیص حملهها افزایش داده میشود.

● امكان فیلتر كردن محتوا

یكی از اصلی ترین سرویسها در مراكز SOC ، امكان فیلتركردن محتوای ورودی به سرورها میباشد. فیلتر كردن محتوا در SOC با هدف جلوگیری از دسترسی به سایتهای غیرلازم، جلوگیری از دسترسی به انواع خاصی از فایلها و محدود كردن حملات ویروسها، Wormها و Trojanها (بسیاری از ویروسهای خطرناك مانند Nimda وCodeRed به عنوان برنامههای اجرایی با استفاده از HTTP و یا پروتكلهای رایج دیگر كه Firewallها به آنها اجازه ورود میدهند، وارد شبكه میشوند. در نتیجه كاربران به صورت ناآگاهانه این محتویات را از سایتهای ایمنDownload میكنند.) صورت میپذیرد.

نرم افزار URL Filtering كلیه Page ها را در گروههای ازپیشتعیینشده دستهبندی میكند و برطبق آن دستهبندیها، دسترسی به یك Page را ممكن و یا غیرممكن میسازد. همچنین قادر است لیستی از سایتهایی كه كاربران میتوانند به آنها دسترسی داشته باشند، تهیه نماید. به طور عمده لازم است این نرمافزار قادر باشد دسترسی به محتویات دستهبندیشده را فیلتر كند. همچنین لازم است بتواند استثناهایی برای سیاست خاص خود بر مبنای فاكتورهای مختلفی از جمله گروه كاربران، موقعیت كاربران، ساعت استفاده و... قائل شود.

نرم افزارهایی كه در این مراكز برای فیلتر كردن مورد استفاده قرار میگیرند، باید از متدهای مناسبی جهت جلوگیری از دسترسی، دسته بندی پایگاه های اطلاعاتی و لیستهای كنترلی برخوردار باشند. همچنین بروزرسانیها باید با فواصل كوتاه انجام شوند و بهتر است به طور كامل صورت پذیرند نه به صورت تفاضلی. بروزرسانیها نباید سیستمهای عملیاتی را دچار وقفه سازند.

● امكان تشخیص ویروس

ویروسها بیشتر توسطEmai l و ترافیك اینترنتی منتقل میشوند. بنابراین، دفاع در خط مقدم یعنی Internet Gateway بهترین راه مقابله با آنها میباشد. با افزودن قابلیت Virus Scanning برروی Cache ها، میتوان با اعمال روشهای مختلف ویروسیابی، اقدامات مناسبی جهت از بین بردن آنها در Internet Gateway انجام داد. مركز SOC، عملیات كنترل و اسكن ویروسها را با بهرهگیری از نرمافزارهای مناسب برعهده دارد.● سرویسهای AAA

در مركز SOC برای تعریف و كنترل دسترسی به تجهیزات و سرویسهای شبكه از AAA استفاده میشود. AAA سرورها در مراكز مختلف و برای سرویسهای گوناگون به كار گرفته میشوند و مدیران شبكه و كاربران نیز از طریق آن اجازه دسترسی به منابع شبكه را در سطوح مختلف كسب میكنند. یكی از روشهایی كه در مراكز SOC برای تشخیص هویت كاربران و اعمال سیاستهای امنیتی به كار میرود، استفاده از CA یا Certificate Authority است.CAها، كلیدعمومی یك شخص یا یك سازمان را به همراه دیگر مشخصات تشخیص هویت در گواهینامه دیجیتال قرار داده و سپس آن را امضا مینمایند. این كار صحت اطلاعات موجود در آنرا اعلام و تأیید مینماید. گواهینامههای دیجیتال، فایلهایی هستند كه در اصل به عنوان نوعی گذرنامه عمل مینمایند و توسط CAها صادر میشوند. نقش CA در این پروسه، تأیید فردی است كه یك گواهینامه به آن اختصاص داده شده است. در واقع همان كسی است كه خود شخص اظهار می دارد.

با قرار دادن CA در یك مركز SOC، میتوان محدوده وسیعی از Applicationها را با ایمنی بالاتری نسبت به امنیتی كه توسط نام كاربری و رمز عبور فراهم می شود، پشتیبانی كرد.

پیاده سازی امنیت در مركز SOC

با بهره گیری از ابزارهای مختلف امنیت شبكه در SOC، حملات به شبكه در سه رده و از جهات مختلف مورد بررسی قرار میگیرد. این سه رده عبارتند از: Visibility ، Verification و vulnerability كه با ادغام عملیاتی كه در هر رده انجام میپذیرد، میتوان امكان كنترل و مدیریت امنیت را در شبكه ایجاد نمود. در هر یك از این ردهها فعالیتهای خاصی انجام میگیرد كه به واسطه آنها از نفوذ به داخل شبكه جلوگیری میشود و در صورت ورود نیز از پیشروی آنها جلوگیری به عمل میآید. در هر یك از این ردهها، تجهیزاتی وجود دارند كه میتوانند متناسب با وظایفشان از شبكه محافظت نمایند.

● Vulnerability

تجهیزاتی كه در این رده مورد استفاده قرار میگیرند، به محض اینكه نصب و راهاندازی میشوند، باید Update گردند. فاكتورهایی كه از طریق این تجهیزات Update میگردند، شامل پیكربندی سرورها، برنامههای كاربردی، پكیجهای نرمافزارهای امنیتی مرتبط با سیستمعاملها میباشند كه با توجه به سرعت رشد راههای نفوذ، به سرعت از درجه اعتبار ساقط میگردد. با در نظر گرفتن این نكته، این رده كمترین تاثیر را در برخورد با حملات دارد.

● Visibility

با استفاده از تجهیزات این سطح كه عمدتاً شامل فایروالها میباشند، میتوان امنیت كلیه تجهیزات شبكه را مانیتورینگ نمود. در این قسمت كلیه امكانات مربوط به دیوارههای آتش Update میشود و پیكربندی آنها متناسب با عملكردشان در شبكه، تغییر میكند. این تغییرات بدون زمانبندی خاص و در ازای تغییر مكانیزمها و روند حملات به شبكه اعمال میگردند. مشكلاتی كه در رابطه با تغییر پیكربندی فایروالها بهوجود میآیند، منحصر به تكنولوژی نیست. هر بار كه پیكربندی این تجهیزات توسط پرسنل Update میگردد، امكان دارد كه با یك اشتباه در پیكربندی راه نفوذی برای هكرها ایجاد گردد.

با توجه به حجم و ابعاد شبكهها و پورتهایی كه از طریق آدرسهای IP سرویس داده میشوند، تعداد نقاطی كه باید اسكن گردند مشخص میشود. برای برقراری سطوح امنیتی متناسب با نیازهای هر كاربر، این پورتها به گروههای مختلف دستهبندی میگردند. به این ترتیب پورتهایی كه از اهمیت بالایی برخوردارند، توسط سیستمهای مربوطه در فواصل زمانی كوتاه (معمولاً هر ۵ دقیقه یكبار) اسكن می شوند. با توجه به حجم بالای اطلاعاتی كه در هر بازه زمانی تولید میشود، باید مكانیزمهایی در SOC وجود داشته باشد تا به واسطه آن این حجم بالای اطلاعات پردازش گردد و گزارشهای مورد نیاز استخراج شود.

● Verification

اصلی ترین و البته مشكل ترین قسمت در یك مركز SOC، حصول اطمینان از امنیت قسمتهایی است كه كنترل مستقیمی بر آنها وجود ندارد. برای این منظور باید ابزاری بهكار گرفته شود كه از طریق آن بتوان به صورت غیرمستقیم تجهیزات مربوطه را كنترل نمود. در حقیقت باید راه نفوذ از طریق آن تجهیزات را مسدود ساخت.

سرویس های پیشرفته در مراكز SOC

سرویسهای پیشرفتهای كه از طریق این مراكز قابلارائه میباشد، درحقیقت سرویسهایی است كه به واسطه آن میتوان سیاستهای امنیتی را مطابق با نیازها پیشبینی نمود. در مراكز SOC علاوه بر مدیریت امنیت تجهیزات شبكه، زیرساختهای اطلاعاتی نیز از لحاظ امنیتی پشتیبانی میشوند. این زیرساختها به طور كلی شامل پرسنل، فرآیندها و روالهای كاری در شبكه میباشند. در استانداردهای تدوینشده برای امنیت نظیر استانداردهای BS۹۹۷۷ نحوه پیادهسازی روالهای مدیریت امنیت در شبكهها مشخص شده است.

در بخش مدیریت امنیت فرآیندها در مركز SOC مراحل مختلفی طی میشود تا بهواسطه آن یك روال در شبكه از هر لحاظ ایمن گردد. مرحله اول مرحله سیاستگذاری است. پس از تدوین سیاستها و تطبیق آنها با استانداردهای موجود در زمینه امنیت شبكه، روالهای استخراجشده جهت پیادهسازی به مسئولان تحویل میشوند. نكته دیگری كه در این زمینه قابلبررسی است، آگاهی پرسنل SOC از تهدیدات امنیتی است. باتوجه به وجود طیف وسیعی از سختافزارهای امنیت شبكه، كه هر كدام متناسب با شركت سازنده خود نیاز به مهارتهای خاصی برای استفاده دارند، و همچنین تغییرات سریع تكنولوژی و نحوه حمله به تجهیزات شبكه، نیاز است پرسنل SOC از مهارتهای خاصی برخوردار بوده و همواره به كسب اطلاعات جدید مشغول باشند. برای بروز نگهداشتن اطلاعات پرسنل از كلاسهای آموزشی جهت تشخیص حملات جدید و نحوه برخورد با آنها استفاده میشود. با توجه به حساسیت وظایف در مراكز SOC، پرسنل این مراكز اهمیت بالایی دارند. به این ترتیب حفظ منافع و رضایت خاطر پرسنل از مهمترین مسئولیتهای صاحبان SOC میباشد.

افسانه دشتی

منبع : ماهنامه شبکه

همچنین مشاهده کنید

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

pameranian.com

پیچ و مهره پارس سهند

خرید بلیط هواپیما

ایران مجلس شورای اسلامی مجلس خلیج فارس دولت سیزدهم بابک زنجانی دولت حجاب لایحه بودجه 1403 بودجه شورای نگهبان مجلس یازدهم

قوه قضاییه هواشناسی سیل تهران شهرداری تهران فضای مجازی شورای شهر تهران سلامت شورای شهر پلیس قتل وزارت بهداشت

قیمت دلار خودرو قیمت طلا سایپا قیمت خودرو ایران خودرو دلار بازار خودرو بانک مرکزی مالیات تورم مسکن

تلویزیون محمدرضا گلزار سینما رسانه سینمای ایران فیلم سریال تئاتر رسانه ملی موسیقی بازیگر سریال پایتخت

سازمان سنجش انتخاب رشته بنیاد ملی نخبگان آموزش عالی

رژیم صهیونیستی آمریکا فلسطین غزه اسرائیل جنگ غزه حماس روسیه عربستان نوار غزه اوکراین ترکیه

فوتبال استقلال پرسپولیس سپاهان تراکتور باشگاه استقلال تیم ملی فوتسال ایران فوتسال وحید شمسایی بازی باشگاه پرسپولیس لیگ برتر

هوش مصنوعی اینترنت تبلیغات اپل خودرو برقی همراه اول آیفون گوگل روزنامه سامسونگ ناسا

داروخانه سازمان غذا و دارو ویتامین خواب کاهش وزن دیابت طول عمر پرستار سلامت روان بارداری دندانپزشکی