یکشنبه, ۹ اردیبهشت, ۱۴۰۳ / 28 April, 2024

مجله ویستا

Honeypotها

قدم اول در فهم اینكه Honeypot چه می باشند بیان تعریفی جامع از آن است. تعریف Honeypotمی تواند سخت تر از آنچه كه به نظر می رسد باشد. Honeypot ها از این جهت كه هیچ مشكلی را برای ما حل نمیكنند شبیه دیواره های آتش و یا سیستمهای تشخیص دخول سرزده نمی باشند. در عوض آنها یك ابزار قابل انعطافی می باشند كه به شكلهای مختلفی قابل استفاده هستند.آنها هر كاری را می توانند انجام دهند از كشف حملات پنهانی در شبكه های IPv۶ تا ضبط آخرین كارت اعتباری جعل شده! و همین انعطاف پذیریها باعث شده است كه Honeypot ها ابزارهایی قوی به نظر برسند و از جهتی نیز غیر قابل تعریف و غیر قابل فهم!!

البته من برای فهم Honeypot ها از تعریف زیر استفاده می كنم:

یک Honeypot یك منبع سیستم اطلاعاتی می باشد كه با استفاده از ارزش کاذب خود اطلاعاتی از فعالیتهای بی مجوز و نا مشروع جمع آوری می کند.

البته این یك تعریف كلی می باشد كه تمامی گونه های مختلف Honeypot ها را در نظر گرفته است. ما در ادامه مثالهای مختلفی برای Honeypot ها و ارزش امنیتی آنها خواهیم آورد. همه آنها در تعریفی كه ما در بالا آورده ایم می گنجند ، ارزش دروغین آنها برای اشخاص بدی كه با آنها در تماسند. به صورت كلی تمامی Honeypot ها به همین صورت كار می كنند. آنها یك منبعی از فعالیتها بدون مجوز می باشند. به صورت تئوری یك Honeypot نباید هیچ ترافیكی از شبكه ما را اشغال كند زیرا آنها هیچ فعالیت قانونی ندارند. این بدان معنی است كه تراكنش های با یك Honeypot تقریبا تراكنش های بی مجوز و یا فعالیتهای بد اندیشانه می باشد. یعنی هر ارتباط با یك Honeypot می تواند یك دزدی ، حمله و یا یك تصفیه حساب می باشد. حال آنكه مفهوم آن ساده به نظر می رسد ( و همین طور هم است) و همین سادگی باعث این هم موارد استفاده شگفت انگیز از Honeypot ها شده است كه من در این مقاله قصد روشن كردن این موارد را دارم.

● فواید Honeypot ها

Honeypot مفهوم بسیار ساده ای دارد ولی دارای توانایی های قدرتمندی می باشد.

۱. داده های كوچك دارای ارزش فراوان: Honeypot ها یك حجم كوچكی ار داده ها را جمع آوری می كنند. به جای اینكه ما در یك روز چندین گیگابایت اطلاعات را در فایلهای ثبت رویدادها ذخیره كنیم توسط Honeypot فقط در حد چندین مگابایت باید ذخیره كنیم. به جای تولید ۱۰۰۰۰ زنگ خطر در یك روز آنها فقط ۱ زنگ خطر را تولید می كنند. یادتان باشد كه Honeypot ها فقط فعالیتهای ناجور را ثبت می كنند و هر ارتباطی با Honeypot می تواند یك فعالیت بدون مجوز و یا بداندیشانه باشد. و به همین دلیل می باشد كه اطلاعات هر چند كوچك Honeypot ها دارای ارزش زیادی می باشد زیرا كه آنها توسط افراد بد ذات تولید شده و توسط Honeypot ضبط شده است. این بدان معنا می باشد كه تجزیه و تحلیل اطلاعات یك Honeypot آسانتر (و ارزانتر) از اطلاعات ثبت شده به صورت كلی می باشد.

۲. ابزار و تاكتیكی جدید : Honeypot برای این طراحی شده اند كه هر چیزی كه به سمت آنها جذب می شود را ذخیره كنند. با ابزارها و تاكتیكهای جدیدی كه قبلا دیده نشده اند.

۳. كمترین احتیاجات: Honeypot ها به كمترین احتیاجات نیاز دارند زیرا كه آنها فقط فعالیتهای ناجور را به ثبت می رسانند. بنابراین با یك پنتیوم قدیمی و با ۱۲۸ مگابایت RAM و یك شبكه با رنج B به راحتی می توان آن را پیاده سازی كرد.

۴. رمز كردن یا IPv۶ : بر خلاف برخی تكنولوژیهای امنیتی (مانند IDS ها ) Honeypot خیلی خوب با محیطهای رمز شده و یا IPv۶ كار می كنند. این مساله مهم نیست كه یك فرد ناجور چگونه در یك Honeypot گرفتار می شود زیرا Honeypot ها خود می توانند آنها را شناخته و فعالیتهای آنان را ثبت كنند.

● مضرات Honeypot ها

شبیه تمامی تكنولوژیها ، Honeypot ها نیز دارای نقاط ضعفی می باشند. این بدان علت میباشد كه Honeypot ها جایگزین تكنولوژی دیگری نمی شوند بلكه در كنار تكنولوژیهای دیگر كار میكنند.

۱- محدودیت دید : Honeypot ها فقط فعایتهایی را می توانند پیگیری و ثبت كنند كه به صورت مستقیم با آنها در ارتباط باشند. Honeypot حملاتی كه بر علیه سیستمهای دیگر در حال انجام است را نمی توانند ثبت كنند به جز اینكه نفوذگر و یا آن تهدید فعل و انفعالی را با Honeypot داشته باشد.

۲- ریسك : همه تكنولوژیهای امنیتی دارای ریسك می باشند. دیوارهای آتش ریسك نفوذ و یا رخنه كردن در آن را دارند. رمزنگاری ریسك شكستن رمز را دارد، IDS ها ممكن است نتوانند یك حمله را تشخیص دهند. Honeypot ها مجزای از اینها نیستند. آنها نیز دارای ریسك می باشند. به خصوص اینكه Honeypot ها ممكن است كه ریسك به دست گرفتن كنترل سیستم توسط یك فرد هكر و صدمه زدن به سیستمهای دیگر را داشته باشند. البته این ریسكها برای انواع مختلف Honeypot ها فرق می كند و بسته به اینكه چه نوعی از Honeypot را استفاده می كنید نوع و اندازه ریسك شما نیز متفاوت می باشد.ممكن است استفاده از یك نوع آن ، ریسكی كمتر از IDSها داشته باشد و استفاده از نوعی دیگر ریسك بسیار زیادی را در پی داشته باشد.ما در ادامه مشخص خواهیم كرد كه چه نوعی از Honeypot ها دارای چه سطحی از ریسك می باشند.

چگونگی و شیوه به كار بردن Honeypot ها میباشد كه ارزش و فواید و مضرات آنها را مشخص میكند.

● انوع Honeypot ها

Honeypot ها در اندازه و شکلهای مختلفی هستند و همین امر باعث شده است که فهم آنها کمی مشکل شود. برای اینکه بتوان بهتر آنها را فهمید همه انواع مختلف آنها را در دو زیر مجموعه آورده ایم:

۱- Honeypot های کم واکنش

۲- Honeypot های پرواکنش

این تقسیم بندی به ما کمک می کند که چگونگی رفتار آنها را بهتر درک کنیم. و بتوانیم به راحتی نقاط ضعف و قدرت آنها و توانایی ها یشان را روشن تر کنیم. واکنش در اصل نوع ارتباطی که یک نفوذگر با Honeypot دارد را مشخص می کند.

Honeypot های کم واکنش دارای ارتباط و فعالیتی محدود می باشند.آنها معمولا با سرویسها و سیستم های عامل را شبیه سازی شده کار می کنند. سطح فعالیت یک نفوذگر با سطحی از برنامه های شبیه سازی شده محدود شده است. به عنوان مثال یک سرویس FTP شبیه سازی شده که به پورت ۲۱ گوش می کند ممکن است فقط یک صفحه login و یا حداکثر تعدادی از دستورات FTP را شبیه سازی کرده باشد . یکی از فواید این دسته از Honeypot های کم واکنش سادگی آنها می باشد.

نگهداری Honeypot های کم واکنش بسیار راحت و آسان است و خیلی راحت می توان آنها را گسترش داد و ریسک بسیار کمی دارند. آنها بیشتر درگیر این هستند که چه نرم افزارهایی باید روی چه سیستم عاملی نصب شود و همچنین می خواهید چه سرویسهایی را برای آن شبیه سازی و دیده بانی (Monitor ) کنید.

همین رهیافت خودکار و ساده آنها است که توسعه آن را برای بسیاری از شرکت ها راحت می کند. البته لازم به ذکر است که همین سرویسهای شبیه سازی شده باعث می شود که فعالیت های فرد نفوذگر محدود شود و همین امر باعث کاهش ریسک می گردد. به این معنی که نفوذگر نمی تواند هیچگاه به سیستم عامل دسترسی پیدا کند و به وسیله آن به سیستم های دیگر آسیب برساند.

یکی از اصلی ترین مضرات Honeypot های کم واکنش این است که آنها فقط اطلاعات محدودی را می توانند ثبت کنند و آنها طراحی می شوند که فقط اطلاعاتی راجع به حملات شناخته شده را به ثبت برسانند.همچنین شناختن یک Honeypot کم واکنش برای یک نفوذگر بسیار راحت می باشد. نگران این نباشید که شبیه سازی شما چه اندازه خوب بوده است زیرا که نفوذگران حرفه ای به سرعت یک Honeypot کم واکنش را از یک سیستم واقعی تشخیص می دهند. از Honeypot های کم واکنش می توان Spector , Honeyd و KFSensor را نام برد.

Honeypot های پر واکنش متفاتند. آنها معمولا از راه حل های پیچیده تری استفاده می کنند زیرا که آنها از سیستم عاملها و سرویسهای واقعی استفاده می کنند. هیچ چیزی شبیه سازی شده نیست و ما یک سیستم واقعی را در اختیار نفوذگر می گذاریم.

اگر شما می خواهید که یک Honeypot لینوکس سرور FTP داشته باشید شما باید یک لینوکس واقعی به همراه یک سرویس FTP نصب کنید. فایده این نوع Honeypot دو چیز است. شما می توانید یک حجم زیادی از اطلاعات را به دست آورید. با دادن یک سیستم واقعی به فرد نفوذگر شما می توانید تمامی رفتار او از rootkit های جدید گرفته تا یک نشست IRC را زیر نظر بگیرید. دومین فایده Honeypot های پرواکنش این است که دیگر جای هیچ فرضیه ای روی رفتار نفوذگر باقی نمی گذارد و یک محیط باز به او می دهد و تمامی فعالیتهای او را زیر نظر می گیرد. همین امر باعث می شود که Honeypot های پرواکنش رفتارهایی از فرد نفوذگر را به ما نشان دهند که ما انتظار نداشته ایم و یا نمی توانسته ایم حدس بزنیم!!

بهترین جا برای استفاده از این نوع Honeypot ها زمانی است که قصد داریم دستورات رمز شده یک در پشتی را روی یک شبکه غیر استاندارد IP به دست بیاریم. به هر حال همین امور است که ریسک اینگونه Honeypot ها را افزایش می دهد زیرا که نفوذگر یک سیستم عامل واقعی را در اختیار دارد و ممکن است به سیستم های اصلی شبکه صدمه بزند. به طور کلی یک Honeypot پرواکنش می تواند علاوه بر کارهای یک Honeypot کم واکنش کارهای خیلی بیشتری را انجام دهد.

برای فهم بهتر اینکه Honeypot کم واکنش و پرواکنش چگونه کار می کنند بهتر است دو مثال واقعی در این زمینه بیاوریم. با Honeypot های کم واکنش شروع می کنیم.

▪ Honeyd : یک Honeypot کم واکنش

Honeyd یک Honeypot کم واکنش است که توسط Niels Provos ساخته شده است. Honeyd به صورت کد باز می باشد و برای مجموعه سیستم عاملهای یونیکس ساخته شده است.(فکر کنم روی ویندوز هم برده شده است ) . Honeyd بر اساس زیر نظر گرفتن IP های غیر قابل استفاده بنا شده است. هر چیزی که قصد داشته باشد با یک IP غیر قابل استفاده با شبکه ارتباط برقرار کند ارتباطش را با شبکه اصلی قطع کرده و با نفوذگر ارتباط برقرار می کند و خودش را جای قربانی جا می زند.

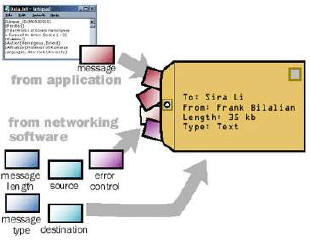

به صورت پیش فرض Honeyd تمامی پورتها TCP و یا UDP را زیر نظر گرفته و تمامی درخواستهای آنها را ثبت می کند. همچنین برای زیر نظر گرفتن یک پورت خاص شما می توانید سرویس شبیه سازی شده مورد نظر را پیکربندی کنید مانند شبیه سازی یک سرور FTP که روی پروتکل TCP پورت ۲۱ کار می کند.وقتی که نفوذگر با یک سرویس شبیه سازی شده ارتباط برقرار می کند تمامی فعالیتهای او را با سرویسهای شبیه سازی شده دیگر ثبت کرده و زیر نظر می گیرد. مثلا در سرویس FTP شبیه سازی شده ما می توانیم نام کاربری و کلمه های رمزی که نفوذگر برای شکستن FTP سرور استفاده می کند و یا دستوراتی که صادر می کند را به دست آوریم و شاید حتی پی ببریم که او به دنبال چه چیزی می گردد و هویت او چیست !

همه اینها به سطحی از شبیه سازی بر می گردد که Honeypot در اختیار ما گذاشته است. بیشتر سرویسهای شبیه سازی شده به یک صورت کار می کنند. آنها منتظر نوع خاصی از رفتارهای هستند و طبق راههایی که قبلا تعیین کرده اند به این رفتارهای واکنش نشان می دهند.

اگر حمله A این را انجام داد از این طریق واکنش نشان بده و اگر حمله B این کار را کرد از این راه واکنش نشان بده!

محدودیت این برنامه ها در این است که اگر نفوذگر دستوراتی را وارد کند که هیچ پاسخی برای آنها شبیه سازی نشده باشد. بنابراین آنها نمی دانند که چه پاسخی را باید برای نفوذگر ارسال کنند. بیشتر Honeypot های کم واکنش - مانند Honeyd - یک پیغام خطا نشان می دهند. شما میتوانید از کد برنامه Honeyd کل دستوراتی که برای FTP شبیه سازی کرده است را مشاهده کنید.▪ Honeynet ها : یک Honeypot پر واکنش

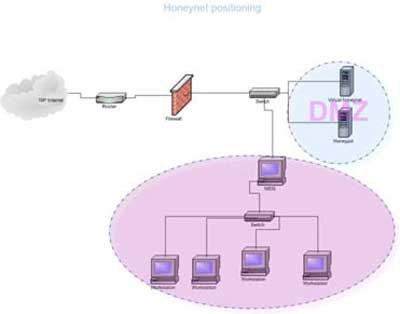

Honeynet یک مثال بدیهی برای Honeypot های پرواکنش می باشد. Honeynet ها یک محصول نمی باشند. آنها یک راه حل نرم افزاری که بتوان روی یک کامپیوتر نصب شوند نمی باشد. Honeynet ها یک معماری می باشند . یک شبکه بی عیب از کامپیوترهایی که طراحی شده اند برای حملاتی که روی آنها انجام می گیرد. طبق این نظریه ما باید یک معماری داشته باشیم که یک کنترل بالایی را روی شبکه ایجاد کند تا تمامی ارتباطات با شبکه را بتوان کنترل کرد و زیر نظر گرفت.

درون این شبکه ما چندین قربانی خیالی در نظر می گیریم البته با کامپیوترهایی که برنامه های واقعی را اجرا می کنند. فرد هکر این سیستم ها را پیدا کرده و به آنها حمله می کند و در آنها نفوذ می کند اما طبق ابتکار و راهکارهای ما ! یعنی همه چیز در کنترل ما می باشد. البته وقتی آنها این کارها را انجام می دهند نمی دانند که در یک Honeynet گرفتار شده اند. تمامی فعالیت های فرد نفوذگر از نشست های رمز شده SSH گرفته تا ایمیل ها و فایلهایی که در سیستم ها قرار می دهند همه و همه بدون آنکه آنها متوجه شوند زیر نظر گرفته و ثبت می شود. در همان زمان نیز Honeynet تمامی کارهای نفوذگر را کنترل می کند. Honeynet ها این کارها را توسط دروازه ای به نام Honeywall انجام می دهند. این دروازه به تمامی ترافیک ورودی اجازه می دهد که به سمت سیستم های قربانی ما هدایت شوند ولی ترافیک خروجی باید از سیستم های مجهز به IDS عبور کند. این کار به نفوذگر این امکان را می دهد که بتواند ارتباط قابل انعطاف تری با سیستم های قربانی داشته باشد اما در کنار آن اجازه داده نمی شود که نفوذگر با استفاده از این سیستم ها به سیستم های اصلی صدمه وارد کند.

● جایگاه Honeypot ها

حال كه آشنایی ابتدایی با هر دو نوع Honeypot داریم لازم است كه ارزش و جایگاه آنها را در دنیای امنیتی بیان كنیم ، به خصوص در ادامه بیان خواهیم كرد كه چگونه باید از Honeypot استفاده كنیم.

همانطور كه قبلا اشاره كردیم دو دسته Honeypot داریم كه برای اهداف و تحقیقات ما مورد مطالعه قرار می گیرند. وقتی از Honeypot ها به صورت محصولات تولید شده برای محافظت از سازمان ها استفاده می كنیم می توانند ما را در موارد مختلفی محافظت كنند از جمله می توان محافظت ، كشف و پاسخ مناسب به یك حمله را بیان كرد. وقتی آنها را در جهت امور تحقیقاتی به كار می بریم Honeypot ها اطلاعات لازم را برای ما جمع آوری می كنند. البته این اطلاعات برای سازمانهای مختلف فرق می كند. عده ای شاید بخواهند دشمنان بیرونی خود را شناسایی كنند ، یا كارمندان و خریداران خرابكار خود را بشناسند این سازمانها نیز می توانند از این دسته Honeypot ها استفاده كنند.

اگر بخواهیم به صورت كلی بیان كنیم Honeypot های كم واكنش به عنوان محصولات تولیدی به كار می روند در صورتیكه Honeypot های پرواكنش برای عملیاتهای تحقیقاتی روی شبكه به كار گرفته می شوند. البته هر كدام از آنهامی توانند در اهداف دیگر نیز به كار روند .

Honeypot های تولیداتی می توانند ما را در سه رده زیر كمك كنند:

۱- پیشگیری (Prevention )

۲- ردیابی یا كشف( Detection)

۳- پاسخ ( Response )

كه در ادامه به صورت عمیق تری روی آنها بحث می كنیم.

Honeypot ها از راههای مختلفی می توانند ما را از حملات حفظ كنند. ابتدا حملاتی كه به صورت اتوماتیكی انجام می شود مثل كرمها و یا Auto-rooter ها . این حملات به این صورت كار می كنند كه نفوذگران با استفاده از بعضی از ابزارها یك رنجی از شبكه ها را پویش كرده تا آسیب پذیری سرورهای موجود در این شبكه را پیدا كنند این ابزارها پس از پیدا كردن آسیب پذیریهای موجود ، به این سیستم ها حمله می كنند. (مانند كرم ساسر كه وقتی سیستمی را آلوده می كرد به صورت اتوماتیك و به وسیله یك آدرس IP تصادفی ، سیستم دیگری را نیز آلوده می كرد). روشی كه Honeypot ها برای محافظت شبكه ما از این گونه حملات استفاده می كنند این است كه می توانند سرعت اینگونه حملات را كند كنند و یا حتی آنها را متوقف كنند! به این دسته از Honeypot ها Honeypot های چسبنده (Sticky ) می گویند. در این راه حل Honeypot ها ، آن دسته از آدرس هایی را كه در شبكه استفاده نمی شوند ، در نظر می گیرند و به آنها واكنش نشان می دهند. یعنی هنگامیكه یك برنامه مخرب یا نفوذگر قصد پویش رنجی از آدرس ها را دارد ، Honypot به آن دسته از آدرس هایی كه در شبكه موجود نمی باشند واكنش نشان می دهد برای مثال با استفاده از پیغامهای TCP روند این گونه حملات را آهسته تر می كند. (برای نمونه، با دادن پیغام پنجره صفر ، نفوذگر را در یك گودال هل می دهد تا نتواند بسته های دیگر را ارسال كند) این امر برای آهسته كردن سرعت انتشار و یا محافظت در برابر كرمهایی كه شبكه داخلی ما را مورد هجوم قرار می دهند بسیار مناسب است. LaBrea جزو این دسته از Honeypot ها می باشد.

Honeypot های چسبنده اغلب به عنوان یك Honeypot كم واكنش شناخته می شوند. (البته شما می توانید آنها را Honeypot های بدون واكنش بنامید زیرا كه آنها فقط سرعت نفوذ یك نفوذگر را در شبكه كند می كنند)

Honeypot همچنین می توانند سازمان شما را از اشخاص نفوذگر محافظت كنند. البته این كار فقط حیله ای می باشد كه باعث تهدید و ارعاب نفوذگر می شود. یعنی نفوذگر را گیج و دست پاچه كنیم تا بتوانیم از این طریق وقت او را به وسیله درگیر شدنش با Honeypot بگیریم. در ضمن سازمان شما می تواند با كشف فعالیتهای نفوذگر و داشتن زمان لازم برای پاسخ ، این گونه جملات را متوقف كند.

حتی می توان یك مرحله بالاتر رفت . اگر نفوذگر بداند كه سازمان شما از Honeypot استفاده می كند ولی نداند كه كدام سیستم Honeypot می باشد همیشه یك نگرانی در ذهن خود دارد كه « آیا این یك سیستم حقیقی است یا در یك Honeypot گرفتار شده ام !! » و ممكن است همین نگرانی باعث شود كه هیچگاه به فكر نفوذ در شبكه شما نیفتد. بنابراین Honeypot می توانند نفوذگران را بترسانند. Deception Toolkit یكی از همین نوع Honeypot های كم واكنش می باشد.

راه دومی كه Honeypot ها به محافظت سازمانها كمك می كنند از طریق كشف یا ردیابی است.عمل كشف خیلی بحرانی می باشد كه وظیفه اش شناسایی ناتوانی ها و از كار افتادگی های بخش پیشگیری می باشد. صرف نظر از اینكه امنیت یك سازمان به چه صورت می باشد معمولا اتفاقی برای شبكه های آنها می افتد كه باعث بعضی از شكست ها می گردد. صرف نظر از مشكلات و درگیری هایی كه اشخاص برای كشف یك حمله انجام می دهند، وقتی یك حمله شناسایی شود می توان خیلی سریع به آن واكنش نشان داد و آن را متوقف كرد و یا حداقل اثر آن را كمتر كرد. متاسفانه كشف یك حمله بسیار كار مشكلی می باشد. تكنولوژی هایی مانند IDS ها و فایلهای ثبت وقایع(log) از جهاتی بدون اثر می باشند. آنها داده های فراوانی را تولید می كنند كه خواندن تمامی آنها زمان فراوانی را می طلبد و بسیاری از این داده ها نیز بیهوده و به درد نخور می باشند. همچنین آنها در كشف حملات جدید نیز ناتوان می باشند. حتی نمی توانند با محیط های رمز شده و یا IPV۶ كار كنند. Honeypot ها برای كشف و ردیابی یك حمله نسبت به این تكنولوژیهای قدیمی برتری دارند. Honeypot داده های كم و با قطع و یقین بیشتری جمع آوری می كند كه ارزش بسیار فراوانی دارد.آنها حتی می تواند حملات جدید و یا كدهای چند شكلی را به راحتی كشف كنند و می توانند در محیطهای رمز شده و IPv۶ نیز استفاده شوند.

برای اینكه اطلاعات بیشتری راجع به این دسته از Honeypot كسب كنید می توانید مقاله Honeypot:Simple,Cost Effective Detection را مطالعه كنید. به هر جهت Honeypot های كم واكنش بهترین راه حل برای كشف می باشند. ساخت و نگهداری آنها آسان تر از Honeypot های پر واكنش می باشد و همچنین ریسك كمتری نسبت به آنها دارد.

سومین و آخرین راهی كه honeypot ها سازمانهای ما را محافظت می كنند پاسخ (Response) است. هر زمانی كه یك سازمان یك خطا و مشكلی را در شبكه خود تشخیص داد حال چگونه باید پاسخ دهد؟ همین موضوع می تواند یكی از چالش هایی باشد كه یك سازمان با آن مواجه می باشد. معمولا اطلاعات كمی درباره اینكه نفوذگر چه كسی است! و چه كاری می خواهد انجام دهد!، وجود دارد. در این وضعیت كوچكترین اطلاعات درباره فعالیت های نفوذگر، مهم و حیلاتی است.

معمولا در پاسخ مناسب به یك حمله دو تا مشكل وجود دارد؛ ابتدا اینكه ، بیشتر سیستم هایی كه مورد هجوم قرار گرفته اند را نمی توان برای یك تجزیه و تحلیل مناسب ، از كار انداخت . سیستم های تولیداتی ، مانند سرور پست الكترونیكی برای یك سازمان بسیار مهم و حیاتی می باشند و حتی اگر متوجه بشوند كه سرور آنها هك شده است باز هم حاضر نیستند این سیستم ها را از كار بیاندازند تا تجزیه و تحلیل دقیقی روی آنها انجام شود و پاسخ مناسبی به آن داده شود. در عوض باید در هنگامی كه این سیستم ها در حال كار می باشند آنها را بررسی كرد. همین امر باعث می شود كه نتوان به درستی پی برد كه چه اتفاق افتاده است و چه مقدار خسارت توسط هكر به سیستم وارد شده است و آیا نفوذگر به سیستم های دیگر وارد شده است؟ و یا می تواند وارد شود!؟

مشكل دیگر در اینجا می باشد كه حتی اگر سیستم را نیز از كار بیاندازیم آنقدر داده در سیستم وجود دارد كه نمی توان به درستی متوجه شد كه كدامیك متعلق به نفوذگر است. در عوض Honeypot ها برای چنین كارهایی بسیار عالی می باشند، زیرا كه آنها را می توان به آسانی از كار انداخت تا تجزیه و تحلیل كاملی روی آنها انجام گیرد بدون اینكه به روند كاری سازمان صدمه ای وارد شود. همچنین Honeypot ها تنها فعالیت های غیر قانونی و بد اندیشانه را در خود ذخیره می كنند و به همین دلیل است كه تجزیه و تحلیل یك Honeypot هك شده بسیار آسان تر از یك سیستم واقعی می باشد. هر داده ای كه در Honeypot ذخیره شده است مربوط به فعالیت های فرد نفوذگر می باشد و همین موضوع این امكان را به یك سازمان می دهد كه خیلی راحت به اطلاعات مفیدی درباره نوع حمله و هویت نفوذگر پی برده و پاسخ سریع و موثری را به آن دهد. به صورت كلی Honeypot پرواكنش برای پاسخ بهترین گزینه می باشند. برای پاسخ به یك اخلال ابتدا باید دانست كه اخلال گر قصد چه كاری را داشته است و چگونه توانسته است كه اخلال ایجاد كند، همچنین از چه ابزارهایی استفاده كرده است. پس برای این مرحله نیاز به Honeypot پرواكنش داریم.

آنچه كه مسلم است ، Honeypot ها یك تكنولوژی جدید می باشند و هنوز راه فراوانی را باید بپیمایند تا به تكامل برسند. اما آنها برای بسیاری از اهدافی كه یك سازمان برای مسایل امنیتی نیاز دارد ، مناسب می باشند و ما را برای برای پیشگیری از یك نفوذ ، كشف نفوذ و پاسخ به آن كمك می كنند.

امیر حسین شریفی

www.sgnec.net

www.sgnec.net

منبع : شبگرد

همچنین مشاهده کنید

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

pameranian.com

پیچ و مهره پارس سهند

خرید میز و صندلی اداری

خرید بلیط هواپیما

گیت کنترل تردد

دولت حجاب سیستان و بلوچستان مجلس شورای اسلامی دولت سیزدهم مجلس جمهوری اسلامی ایران رئیس جمهور گشت ارشاد رئیسی امام خمینی سیدابراهیم رئیسی

آتش سوزی پلیس تهران قتل شهرداری تهران وزارت بهداشت سیل کنکور فضای مجازی پایتخت سازمان سنجش خانواده

خودرو دلار هوش مصنوعی قیمت دلار قیمت خودرو بازار خودرو قیمت طلا بانک مرکزی سایپا ارز مسکن تورم

سریال تلویزیون مهران مدیری سینمای ایران سینما کیومرث پوراحمد موسیقی سریال پایتخت فیلم ترانه علیدوستی قرآن کریم کتاب

اینترنت کنکور ۱۴۰۳

اسرائیل غزه فلسطین رژیم صهیونیستی آمریکا جنگ غزه روسیه چین حماس اوکراین ترکیه ایالات متحده آمریکا

فوتبال پرسپولیس استقلال بازی جام حذفی فوتسال آلومینیوم اراک تیم ملی فوتسال ایران تراکتور باشگاه پرسپولیس سپاهان لیورپول

تبلیغات ناسا اپل سامسونگ فناوری نخبگان بنیاد ملی نخبگان آیفون ربات

کاهش وزن روانشناسی بارداری مالاریا آلزایمر زوال عقل