سه شنبه, ۱۱ اردیبهشت, ۱۴۰۳ / 30 April, 2024

مجله ویستا

امنیت مجازی سد ورود به منطقه ممنوعه

با گسترش سازمان ، عوامل متعددی از جمله ظرفیت شبکه سازمان ، ورودی ها و خروجی ها و بازار عرضه نیز افزایش می یابند و در نتیجه نیاز به منابع خارجی عملیاتی در قبال فناوری اطلاعات و استفاده از تجارت غیرمتمرکز و نهایتاً سازمان های مجازی بیشتر می شود تا علاوه بر کاهش هزینه های عملیاتی، موجب تسریع و بهبود روند انتقال اطلاعات شوند. البته باید متذکر شد رعایت قوانین و سیاست های کاری سازمان و شبکه ای که با آن کار می شود نیز در کارایی عملیات بسیار موثر است . نقش سازمان های مجازی را که در برگیرنده عرضه کنندگان و شرکای خارجی هستند نیز از مرحله طراحی محصول گرفته تا توزیع و پشتیبانی های پس از فروش را نباید نادیده انگاشت . عملکرد رقبا و همکاری میان آنها خود موجب تکمیل قابلیت ها و توانایی های سازمان های متعامل می شود.

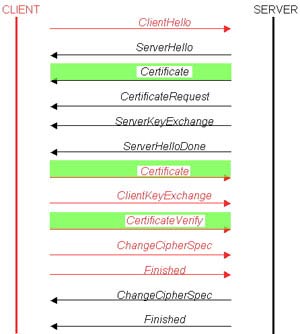

راهکارهای لازم جهت پشتیبانی از نظام تضمین ایمنی اطلاعات چه در داخل و چه در خارج سازمان هریک متکی به روش ها و نرم افزارهای خاصی است که با توجه به اهمیت موضوع در سه گام قابل اعمال است . گام نخست ایمنی، مرزی است که بیانگر ایمنی در سطح شبکه خواهد بود و اعمالی چون ویروس یابی، استفاده از دیوارهای محافظ شبکه ، نرم افزارهای امنیتی، شبکه خصوصی مجازی و پشتیبانی از تکذیب خدمات را در بر می گیرد. گام دوم اثبات هویت کاربر است که شامل نام کاربر و کلمه رمز عبور می شود و اعمالی چون هماهنگ سازی رمز عبور، انتقال کلید عمومی، علائم و پیام های عبور و به کارگیری بیومتریک ها و اجازه یک بار ورود به شبکه را انجام می دهد. آخرین گام نیز اجازه دستیابی بر مبنای هویت را بررسی می کند که شامل اجازه فردی و گروهی، فهرست سازمانی، سرپرستی کاربران سازمان و کنترل دستیابی مبتنی بر قواعد می شود.

اطلاعات در سازمان ها، موسسات پیشرفته و جوامع علمی شاهرگ حیاتی محسوب می شود. دستیابی به اطلاعات و عرضه مناسب و سریع آن، همواره مورد توجه سازمان هایی است که اطلاعات در آنها دارای نقش محوری و سرنوشت ساز است. سازمان ها و موسسات باید یک زیرساخت مناسب اطلاعاتی برای خود ایجاد کنند و در جهت سازماندهی اطلاعات در سازمان خود به حرکتشان ادامه دهند. اگر می خواهیم ارائه دهنده اطلاعات در عصر اطلاعات و نه صرفاً مصرف کننده اطلاعات باشیم، باید امکان استفاده از اطلاعات حیاتی را برای متقاضیان محلی و جهانی در سریع ترین زمان ممکن فراهم کنیم. سرعت در تولید و عرضه اطلاعات ارزشمند یکی از رموز موفقیت در سازمان ها، موسسات و جوامع علمی در عصر اطلاعات است. پس از سازماندهی اطلاعات باید با بهره گیری از شبکه های کامپیوتری زمینه استفاده قانونمند و هدفمند از اطلاعات را برای دیگران فراهم کرد. به موازات حرکت به سمت یک سازمان پیشرفته و مبتنی بر فناوری اطلاعات، باید تدابیر لازم در رابطه با حفاظت از اطلاعات نیز اندیشیده شود.

مهم ترین مزیت شبکه های کامپیوتری، اشتراک منابع سخت افزاری، نرم افزاری و دستیابی سریع و آسان به اطلاعات است. کنترل دستیابی و نحوه استفاده از منابعی که به اشتراک گذاشته شده اند از مهم ترین اهداف یک نظام امنیتی در شبکه است. با گسترش شبکه های کامپیوتری خصوصاً اینترنت، نگرش به امنیت اطلاعات و دیگر منابع به اشتراک گذاشته شده وارد مرحله جدیدی شده است. در این راستا لازم است هر سازمان برای حفاظت از اطلاعات ارزشمند به یک راهبرد خاص پایبند باشد و براساس آن نظام امنیتی را پیاده سازی و اجرا کند.

نبود نظام مناسب امنیتی ممکن است پیامدهای منفی و دور از انتظاری را به دنبال داشته باشد. توفیق در ایمن سازی اطلاعات منوط به حفاظت از اطلاعات و نظام های اطلاعاتی در مقابل حملات است. بدین منظور از سرویس های امنیتی متعددی استفاده می شود. سرویس های انتخابی باید پتانسیل لازم در خصوص ایجاد یک نظام حفاظتی مناسب، تشخیص به موقع حملات و واکنش سریع را داشته باشند. بنابراین می توان محور راهبردی انتخاب شده را بر سه مولفه حفاظت، تشخیص و واکنش استوار کرد که هر سه از جمله مواردی هستند که باید همواره در ایجاد یک نظام امنیتی رعایت کرد.

در حال حاضر تعداد صفحات موجود در وب بیشتر از تعداد آدم های روی زمین است. در این فضا کاربران از پست الکترونیکی برای ارتباط با یکدیگر استفاده می کنند زیرا از نظر زمان و هزینه به صرفه تر است. همچنین ممکن است از تالارهای گفت وگوی اینترنتی، تلفن اینترنتی، بانک های اینترنتی و غیره نیز استفاده شود. در حالی که میزان وابستگی های زندگی روزمره انسان به اینترنت و ابزارهای مجازی بیشتر می شود، باید متوجه این مساله بود که قراردادن اطلاعات در شبکه جهانی باعث می شود هر کس به آن دسترسی داشته باشد. ایمنی و مخفی ماندن اطلاعات، بخشی از طراحی اولیه اینترنت نبوده است و تنها در این روزهاست که جامعه مدنی متوجه خطرات و زیان های احتمالی حفاظت نکردن از خودش در برابر ویروس ها، هرزنامه ها و در حالت های بدتر شنود، هک و سانسور شده است.

بخش ایمنی کامپیوتر و اینترنت می تواند به حجم کل یک لوح فشرده محدود شود چرا که ابزارهای بسیاری برای اینترنت وجود دارند و این ابزارهای نرم افزار به سادگی در یک CD جای می گیرند و شما را در مقابل هرگونه سوءاستفاده آنلاین و مجازی ایمن می کنند.

بزرگ ترین مرکزی که امروزه نرم افزارهای کامپیوتری را تولید و وارد بازار می کند، شرکت مایکروسافت است. این مرکز ادعا می کند با آخرین محصول خود موسوم به سیستم عامل ویندوز ویستا، امکان هرگونه نفوذ ویروس ها به کامپیوتر را غیرممکن خواهد ساخت. با این وجود نویسندگان ویروس های کامپیوتری تاکنون راه های نفوذ فراوانی به این سیستم عامل پیدا کرد ه اند.

کارشناسان ایمنی کامپیوتر در سال ۲۰۰۴ هشدار داده بودند ممکن است ویروس نویسان هسته و مرکز اصلی فرماندهی مایکروسافت را مورد هدف قرار دهند. اگر چه چند سال از آن زمان می گذرد هنوز اتفاق قابل ملاحظه ای در این زمینه رخ نداده است.

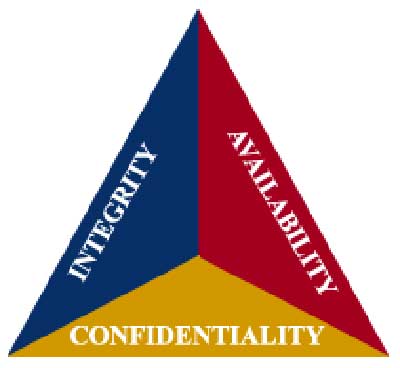

تهدیدات پیش روی امنیت سیستم های اطلاعاتی را می توان به سه دسته اصلی تقسیم کرد که شامل افشای اطلاعات محرمانه، صدمه به انسجام اطلاعات و موجود نبودن اطلاعات می شود. به طور مرسوم، امنیت اطلاعات در وهله اول با تهدید نوع اول همراه است. در دنیای امروز وابستگی ما به سیستم های اطلاعاتی طوری است دستکاری غیرمجاز یا فقدان گسترده اطلاعات پیامدهای ناگواری را موجب خواهد شد. در کار الکترونیکی لازم است همه انواع اطلاعات از طریق شبکه در دسترس باشند بنابراین امنیت اطلاعات شرط ضروری کار الکترونیکی است. در هنگام کارکردن در یک شبکه باز جریان اطلاعات در شبکه در معرض افشا و دستکاری غیرمجاز است. برای حفاظت از محرمانگی و انسجام آن اطلاعات، رمزگذاری قوی ضروری است. کمک غیرمستقیم رمزگذاری برای ما این است که از وجود شبکه های اطلاعاتی اطمینان حاصل کنیم. پس از مقابله موثر با تهدیدات دستکاری و افشای اطلاعات می توان با ایجاد اضافات کافی در شبکه های اطلاعاتی، دردسترس بودن اطلاعات را تحقق بخشید. اینترنت در اصل برای به وجود آوردن همین نوع از اضافات طراحی شد و هنوز هم برای این منظور مناسب است.

به هر حال، کار با اینترنت به پیشرفت خود ادامه می دهد و به عرصه های جدید برنامه های کاربردی گسترش می یابد. کاهش سرانه قیمت محصولات عملاً همه برنامه ها را به استفاده از فناوری اصلی پروتکل های اینترنتی(IP) سوق خواهد داد. اگر جابه جایی پذیری، کیفیت خدمات و امنیت محور اصلی خدمات اینترنت در نسل آینده باشند در آن صورت یک سکوی عمومی جهانی خواهیم داشت تا کار الکترونیکی را روی آن استوار کنیم.

میثم لطفی

منبع:www.cnn.com

منبع:www.cnn.com

منبع : روزنامه سرمایه

همچنین مشاهده کنید

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

pameranian.com

پیچ و مهره پارس سهند

خرید بلیط هواپیما

ایران مجلس شورای اسلامی بابک زنجانی مجلس دولت سیزدهم قوه قضائیه خلیج فارس دولت لایحه بودجه 1403 شورای نگهبان حجاب مجلس یازدهم

تهران هواشناسی قوه قضاییه سیل آموزش و پرورش شهرداری تهران فضای مجازی سلامت پلیس شورای شهر تهران سازمان هواشناسی قتل

خودرو سایپا قیمت طلا قیمت دلار قیمت خودرو کارگران ایران خودرو دلار بازار خودرو چین بانک مرکزی مالیات

تلویزیون سریال سینمای ایران سینما موسیقی دفاع مقدس رسانه تئاتر فیلم زنان رسانه ملی بازیگر

رژیم صهیونیستی اسرائیل غزه فلسطین آمریکا جنگ غزه حماس نوار غزه روسیه عربستان نتانیاهو ترکیه

فوتبال پرسپولیس استقلال سپاهان تراکتور باشگاه استقلال تیم ملی فوتسال ایران لیگ برتر فوتسال بازی باشگاه پرسپولیس وحید شمسایی

هوش مصنوعی اینستاگرام تسلا ناسا اپل فناوری تبلیغات ماه گوگل همراه اول آیفون بنیاد ملی نخبگان

داروخانه مسمومیت دیابت خواب کاهش وزن طول عمر سلامت روان بارداری هندوانه