سه شنبه, ۱۱ اردیبهشت, ۱۴۰۳ / 30 April, 2024

مجله ویستا

امنیت بر پایه CPU

در حالی كه لینوكس، سولاریس و اسپارك چندین سال است كه از این فناوری پشتیبانی میكنند، مایكروسافت، DEP را به همراه XP SP۲ در جولای سال گذشته عرضه كرد.

NX به عبارتی ساده، از بخش سختافزاری پردازنده دستگاه برای خنثی كردن حملات ویروسها و تروجانها استفاده میكند. فعالیتهای انجام شده در زمینه فناوری محافظت از حافظه در XP SP۲، این فرآیند را با تقویت قدرت تشخیص پردازنده میان محیطهای داده و برنامهها ممكن میسازد و بدین شكل از اجرای فرامین مربوط به memory جلوگیری میكند.

اما در مورد برخی از برنامههای قانونی مانند كامپایلرهای جاوا كه همواره كدهای بلادرنگ(real time) تولید كرده و بدین ترتیب فرامین صادر شده از محیطهای اطلاعاتی را اجرا میكنند، بایستی تجدید نظر شود و كماكان مهمترین راه سوءاستفاده از ساختارهای x۸۶ همان مشكل معروف سرریز بافر است؛ چند درخواست سنگین اولیه كه ناحیه ورودی برنامه را لبریز كرده و سپس اجرای كدهای مخرب در این میان.

هنگامی كه سرریز بافر رخ میدهد، حافظه جانبی همراه بافر تخریب شده و اطلاعات جدیدی در آن نوشته میشود. حال اگر این فضا بخشی از پشته یك برنامه باشد، میتواند مسیر اجرای فرامین را تغییر داده و دستورات جدیدی را مانند پاك شدن اطلاعات و یا دانلود كدهای مخرب بیشتر صادر كند.

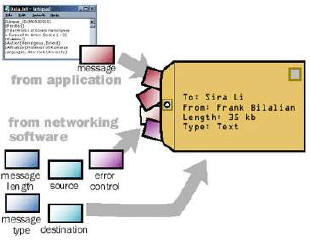

از آنجا كه بسیاری از cpuها تفاوتی میان اجازه خواندن اطلاعات و اجازه اجرای دستورات قائل نیستند، یك برنامه به دلیل محدودیتهای ساخت، هر كد ورودی را از هر فضای حافظهای اجرا میكند. با این وجود پردازندههای AMD ۶۴ از نشانی خاص(attribute) برای شناسایی نواحی non executable در حالتهای ۶۴ بیتی و ۳۲ بیتیِ PAE استفاده میكنند. (بیتِ NX در page table entry)

مود PAE قادر به شناسایی ۴ گیگابایت حافظه (سقف حافظه ممكن در سیستمهای ۳۲ بیتی) بوده و امكانات اضافی موجود در آن برای صفحهبندی (paging) اطلاعات، NX را ممكن میسازد. واضح است كه برخی از برنامههای ۳۲ بیتی بدین ترتیب دچار مشكل خواهند شد اما نصب XP SP۲ این ناسازگاری را با تغییر رفتار قدیمی دسترسی مستقیم به حافظه (DMA) در HAL رفع میسازد؛ SP۲ با آگاهی از بیت NX، به هنگام اجرای یك كد از محیط data page پیغام خطایی صادر كرده(همان پنجره آشنای آبی در ویندوزهای قدیمیتر) و فرآیند اجرا را مسدود میسازد.مایكروسافت پذیرفته است كه گزارش مكرر این مشكلات و متوقف شدن دستگاه و به دنبال آن بررسی كلی سیستم، ظاهری ناهنجار دارد و البته سالهاست كه برای حذف آن میكوشد اما عقیده دارد كه تكرار این پروسهها به كنترلنشدن یك كد مخرب و اجرای آن میارزد. MSBlaster برای مثال، در حضور NX نیز با وجود عدم توانایی در انتشار، باز هم قادر به ادامه حیات و اجرای حملات DoS میباشد.

مهندسان نرمافزار میتوانند به كمك جعبهابزار SP۲ و به طور دلخواه، قابلیت NX را برای برنامههای ۳۲ بیتی غیرفعال سازند و كاربران عادی نیز به وسیله یك control panel جدید(مانند دیوار آتش موجود در SP۲) قادر به فعال و یا غیرفعال كردن NX برای كل سیستم و یا برنامههایی خاص(مانند كامپایلرهای جاوا) خواهند بود.

●NX و سازندگان پردازنده

همانطور كه گفته شد، پردازندههای ۶۴ بیتی Athlon و Opteron از بدو ورود به این فناوری مجهز بودهاند اما این به تنهایی كافی نیست؛ بیت مربوط به NX بدون نصب XP SP۲ توسط پردازنده دستگاه شناخته نمیشود. اینتل هم از آغاز تولید prescottها(اولین پردازندههای ۹۰ نانومتری P۴) به كمك حافظه ۲ مگابایتی لایه ۲ و FSB سریعتر توانست این فناوری را عرضه كند.شركت Transmeta هم پشتیبانی از NX را به تراشههای Efficeon افزود تا تولیدكننده اولین تراشههای كممصرف دنیا و سازگار با این قابلیت ویندوز XP باشد. برای دستیابی به این هدف نیازی به تغییرات سختافزاری پردازندههای Efficeon نیست؛ با ایجاد تغییر در لایه نرمافزاری Code Morphing میتوان دستورات سیستمهای x۸۶ را بلادرنگ به زبان VLIW ترجمه كرد.

روشن است كه NX توانایی متوقف ساختن تمامی ویروسها و تروجانها را ندارد اما تا حدودی از انتشار آنها و همچنین به تله افتادن مرورگرها و كاربران نامههای الكترونیكی جلوگیری خواهد كرد. درست است كه مایكروسافت و سازندگان CPU، مسئولین اصلی بروز اشكالات امنیتی بسیار در ویندوز میباشند ولی به هر ترتیب در فكر انجام فعالیتهایی برای جبران خسارات وارده هستند.

منبع : سایت اطلاع رسانی امنیت اطلاعات ایران

همچنین مشاهده کنید

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

pameranian.com

پیچ و مهره پارس سهند

خرید بلیط هواپیما

ایران مجلس شورای اسلامی بابک زنجانی خلیج فارس مجلس دولت سیزدهم دولت حجاب لایحه بودجه 1403 بودجه شورای نگهبان مجلس یازدهم

قوه قضاییه هواشناسی سیل تهران شهرداری تهران شورای شهر تهران سلامت شهرداری قتل دستگیری پلیس شورای شهر

قیمت دلار خودرو قیمت طلا سایپا قیمت خودرو ایران خودرو دلار بازار خودرو تورم مالیات بانک مرکزی ارز

تلویزیون سینما محمدرضا گلزار سریال سینمای ایران فیلم تئاتر رسانه ملی موسیقی بازیگر دفاع مقدس سریال پایتخت

هوش مصنوعی سازمان سنجش وزارت علوم انتخاب رشته بنیاد ملی نخبگان آموزش عالی

رژیم صهیونیستی آمریکا اسرائیل غزه فلسطین جنگ غزه حماس روسیه عربستان نوار غزه اوکراین ترکیه

فوتبال پرسپولیس استقلال سپاهان تراکتور باشگاه استقلال تیم ملی فوتسال ایران فوتسال وحید شمسایی بازی باشگاه پرسپولیس لیگ برتر

اینترنت تبلیغات اپل گوگل همراه اول آیفون ناسا روزنامه ایرانسل نوآوری

داروخانه سازمان غذا و دارو خواب پرستار کاهش وزن دیابت طول عمر فروش اینترنتی دارو قهوه سلامت روان بارداری