شنبه, ۸ اردیبهشت, ۱۴۰۳ / 27 April, 2024

مجله ویستا

مثلث نفوذ

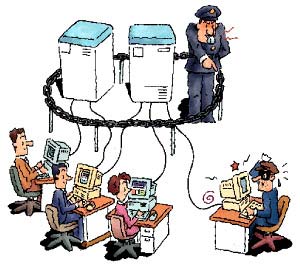

به بیان ساده تر ، زمانی فرایند نفوذ آسیب رسان می گردد که سه ضلع این مثلث کامل گردد .

حال به بررسی مختصر اجزاء ذکر شده می پردازیم :

۱) انگیزه :

نفوذ گر برای نفوذ به شبکه شما نیاز به انگیزه دارد پارامتر های بسیاری به عنوان انگیزه وجود دارد به عنوان مثال ممکن است شخصی صرفا به عنوان تفریح به نفوذ بپردازد و شخصی دیگر در جهت بالا بردن توانائی به این عمل مشغول گردد که البته در شرایط آسیب رسان انگیزه نفوذ می تواند سرقت و یا تخریب اطلاعات باشد ، در نتیجه گام اول تقویت ناوگان دفاعی مستقر در لبه شبکه می باشد که ساده ترین روش استفاده از دیواره آتش ( نرم افزاری ) می باشد و در بهترین حالت استفاده از دو یا چند دیواره آتش ( سخت افزاری ) به صورت Back to Back یا پشت به پشت می باشد ، در این صورت نفوذگر در صورت عبور از یک دیواره آتش نیز به شبکه داخلی دسترسی پیدا نمی کند .

۲) توانایی :

شخص نفوذگر نیازمند به توانایی حمله نیز می باشد که در این صورت افراد نفوذ گر به دو دسته کلی تقسیم می گردند ، دسته اول افرادی که به فن کد نویسی آشنا می باشند و شخصا کد ها و نرم افزار های حمله را طراحی و اجرا می نمایند و دسته دوم افرادی می باشند که قادر به کد نویسی نبوده و از نرم افزار های رایج و موجود استفاده می کنند که در هر دو صورت نیاز به سیستم تدافعی در داخل شبکه محسوس می باشد ، بهترین راهکار قرار دادن سرویس دهنده ها در بخش DMZ ( منطقه حفاظت شده ) و همچنین استفاده از سیستم تشخیص نفوذ ( IDS) و سیستم جلوگیری از نفوذ (IPS) به صورت فعال و سازمان یافته در محیط داخلی شبکه می باشد .

۳) امکان :

نفوذ گر در آخرین قدم ، اقدام به حمله به سرویس دهنده ها و معمولا با استفاده از حفره های امنیتی موجود بر روی پلتفرم ها استفاده می کند ، وجود به اصطلاح باگ های نرم افزاری موجبات دسترسی خطر ساز برای نفوذگر را فراهم می نماید . ساده ترین راهکار به روز رسانی پلتفرم های شبکه و همچنین بستن حفره های امنیتی موجود می باشد .

لازم به ذکر است که نفوذگر در صورت عدم موفقیت در هر یک از مراحل ذکر شده چاره ای به غیر از خدا حافظی با شبکه شما نخواهد داشت ، البته این مسئله به این معنی نیست که تقویت تنها یکی از سه مورد ذکر شده منجر به برقراری امنیت شما می گردد، چراکه نفوذگر انی که با هدف سرقت و یا تخریب اطلاعات اقدام به نفوذ می نمایند اصولا بی گدار به آب نمی زنند و غالبا نفوذگران افرادی توانا می باشند و تنها راه حفاظت در برابر چنین فرد یا افرادی پیاده سازی سیستم های تدافعی به صورت صحیح و کامل می باشد.

ترجمه از امیر فولادوند

فریدون صیدی راد

فریدون صیدی راد

همچنین مشاهده کنید

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

pameranian.com

پیچ و مهره پارس سهند

خرید میز و صندلی اداری

خرید بلیط هواپیما

گیت کنترل تردد

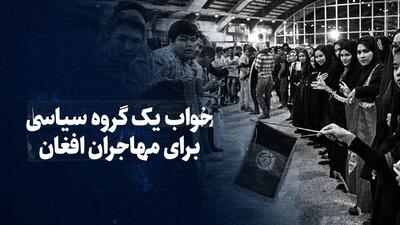

ایران مجلس شورای اسلامی حجاب مجلس دولت دولت سیزدهم رئیسی رئیس جمهور گشت ارشاد سیدابراهیم رئیسی جمهوری اسلامی ایران پاکستان

تهران شهرداری تهران قتل هواشناسی سیل پلیس کنکور وزارت بهداشت سلامت زنان سازمان سنجش پایتخت

قیمت دلار خودرو قیمت خودرو بازار خودرو دلار بانک مرکزی قیمت طلا سایپا مسکن ارز ایران خودرو تورم

سینمای ایران سریال سینما تلویزیون سریال پایتخت کیومرث پوراحمد موسیقی رهبر انقلاب قرآن کریم فیلم ترانه علیدوستی کتاب

کنکور ۱۴۰۳ اینترنت عبدالرسول پورعباس

اسرائیل رژیم صهیونیستی آمریکا فلسطین غزه جنگ غزه روسیه چین حماس اوکراین ترکیه ایالات متحده آمریکا

پرسپولیس فوتبال استقلال جام حذفی آلومینیوم اراک تیم ملی فوتسال ایران بازی فوتسال تراکتور باشگاه پرسپولیس بارسلونا لیورپول

هوش مصنوعی گوگل نخبگان سامسونگ مدیران خودرو اپل فناوری آیفون ناسا بنیاد ملی نخبگان ربات دانش بنیان

کاهش وزن روانشناسی بارداری مالاریا افسردگی آلزایمر