جمعه, ۱۴ اردیبهشت, ۱۴۰۳ / 3 May, 2024

مجله ویستا

رخنه به گوشی تلفن همراه

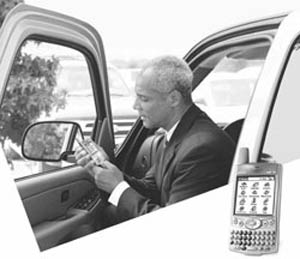

در حملهای كه لوری برای آزمایش ایمنی ارتباط Bluetooth انجام داد، موفق گردید كه گوشی تلفن همراه من را قانع كند كه با كامپیوتر كیفی او ارتباط برقرار كند. اگرچه نام كامپیوتر او در فهرست تجهیزات تایید شده گوشی من وجود نداشت. فناوری Bluetooth به عنوان یك كانال ارتباطی برای انتقال صدا، فایل، سرویسهای چاپ و فكس و موارد دیگر بین دستگاهها عمل میكند و برای اینكار به مجموعهای از پروتكلهای سفارشی موسوم به پروفایلها، متكی است. اگرچه لوری جزییات روش حمله خود را تشریح نكرد، اما توضیح داد كه چگونه توانسته است از نرمافزارهایی كه برای كارهای معمولی همچون پشتیبانگیری از اطلاعات و یا سرویسهای پیام كوتاه (SMS) مورد استفاده واقع میشوند و بهراحتی از طریق اینترنت قابل تهیه هستند، برای استراقسمع خود كمك بگیرد. لوری توضیح میدهد كه در ابتدا اكثر كاربران چندان این موضوع را جدی نمیگیرند. اما بهطور معمول هر كاربری در بین اطلاعات دفترچه تلفنخود، یك یا چند نام مشخص دارد كه تمایلی ندارد كه اشخاص دیگر از آنها مطلع شوند. این مسأله با افزایش ظرفیت تجهیزات و اضافه شدن اطلاعاتی از قبیل نشانیهای الكترونیكی، عكس و تصویر و دیگر انواع دادههای شخصی و تجاری، بیش از هر زمان دیگری اهمیت خواهد یافت. Martin Herfurt محقق دیگری در اتریش تلاش برای تكرار آزمایش لوری، پی به موضوعات بهمراتب وخیمتری برد.BlueBugging نامی است كه او برای حمله خود انتخاب كرده است. Bluebugging نیز از همان روش مرتبط شدن غیر مجاز دو دستگاه Bluetooth استفاده میكند (كه به Bluesnarfing معروف شده است)، با این تفاوت كه پس از برقراری ارتباط با دستگاه هدف، بهجای اتصال به دادههای آن به پروفایل درگاه سریال (serial port) دستگاه متصل میشود. درگاه سریال همان مكانی است كه بهطور معمول مودمها به آن متصل هستند. به این ترتیب یك حملهكننده قادر خواهد بود فرامین AT (فرامین ویژه مودم) را صادر كرده و كنترل دستگاه هدف را بهدست گیرد و از انواع سرویسهای تجاری نظیر شمارهگیری راهدور و نزدیك، ارسال SMS و یا اتصال به اینترنت (كه همگی میتوانند هزینههای بالایی داشته باشند) استفاده كند. حتی در چنین حملهای میتوان گوشی تلفن همراه هدف را وادار كرد كه شماره تلفن دیگری را گرفته و بدین ترتیب شخص حمله كننده خواهد توانست بهطور پنهان به مكالمات اطراف دستگاه هدف گوش كند.تا این زمان چندین تولید كننده نرمافزارهای محصولات Bluetooth خود را اصلاح كردهاند و لوری نیز در حال همكاری با تولید كنندگان Bluetooth برای افزایش امنیت نسل آینده این تجهیزات است. اما مسایل مطرح شده بهخوبی این حقیقت را یكبار دیگر یادآوری میكنند كه حركت از كابل به فناوری بیسیم، یك لایه نامریی دیگر به انواع خطرات امنیتی موجود اضافه میكند.

مقالات مرتبط

نوکیا گوشی های جدید ۱۱۱۰ و ۱۶۰۰ را به بازار ایران معرفی کرد

( گوشی موبایل )

پرفروشترین گوشی های تلفن همراه در فصل دوم سال ۲۰۰۵

( گوشی موبایل )

Bluetooth هنوز جوان است

( Bluetooth )

منبع : ماهنامه شبکه

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

pameranian.com

پیچ و مهره پارس سهند

تعمیر جک پارکینگ

خرید بلیط هواپیما

ایران اسرائیل غزه روسیه مجلس شورای اسلامی نیکا شاکرمی روز معلم معلمان رهبر انقلاب مجلس بابک زنجانی دولت

هلال احمر یسنا آتش سوزی قوه قضاییه پلیس تهران بارش باران سیل شهرداری تهران آموزش و پرورش فضای مجازی سازمان هواشناسی

حقوق بازنشستگان بانک مرکزی قیمت خودرو قیمت طلا قیمت دلار بازار خودرو خودرو دلار سایپا ایران خودرو کارگران تورم

سریال تلویزیون نمایشگاه کتاب مسعود اسکویی عفاف و حجاب سینما سینمای ایران دفاع مقدس موسیقی

رژیم صهیونیستی آمریکا جنگ غزه فلسطین حماس اوکراین چین نوار غزه ترکیه انگلیس ایالات متحده آمریکا یمن

استقلال فوتبال علی خطیر پرسپولیس سپاهان باشگاه استقلال لیگ برتر ایران تراکتور لیگ برتر رئال مادرید لیگ قهرمانان اروپا بایرن مونیخ

هوش مصنوعی تلفن همراه گوگل اپل آیفون همراه اول تبلیغات اینستاگرام ناسا

فشار خون کبد چرب بیمه بیماری قلبی کاهش وزن دیابت داروخانه