چهارشنبه, ۱۹ اردیبهشت, ۱۴۰۳ / 8 May, 2024

مجله ویستا

چگونه یک اساسنامه امنیتی را تدوین کنیم؟

● اجزای اساس نامه امنیتی

اشخاص اغلب به اساس نامه امنیتی شرکت ها فقط به عنوان یک سند جداگانه نگاه می کنند. حتی در اینجا من نیز همین کار را کرده ام. در حقیقت مانند پروتکل های TCP/IP که از چندین پروتکل تشکیل شده است، اساس نامه امنیتی نیز از چندین سیاست(Policy) به خصوص تشکیل شده است؛ مانند سیاستهای دسترسی بیسیم یا سیاستهای فیلترینگ ترافیک ورودی به شبکه. مانند روش شناسی های عمومی اساس نامه امنیتی، برای تمامی آنها اجزای عمومی مشترکی وجود دارد. در این فصل به این اجزا و روش شناسی ها می پردازیم.

● از کجا شروع کنیم ؟

همانطور که در قبل نیز اشاره کردیم، اساس نامه امنیتی در اصل تعریف می کند که در کجا هستیم و به کجا می خواهیم برویم.

در اینجا سه قدم وجود دارد که باید با آنها درگیر شویم :

۱) طراحی اساس نامه امنیتی

۲) پیاده سازی و اجرای اساس نامه امنیتی

۳) نظارت و بازبینی اساس نامه امنیتی

● طراحی اساس نامه امنیتی

اولین قدم در جهت تدوین اساس نامه امنیتی، طراحی آن می باشد. برای تمامی مقاصد و اهداف ما، اولین مرحله از اساس نامه امنیتی فرآیند طراحی آن می باشد. این کار باید توسط کمیته ای انجام شود که روی تمامی سیاستهای استراتژیک سازمان کار می کنند.

اجزای تشکیل دهنده این کمیته، باید نمایندگانی از تمامی بخش های سازمان شما باشند. مدیریت های سطوح بالا و میانی سازمان، کاربران محلی و راه دور، منابع شخصی، حقوقی، تیم تکنولوژی اطلاعات (IT) ، تیم امنیتی سازمان و هر کسی که صاحب داده ای می باشد باید در این کمیته حضور داشته باشند. خواه ما خوشمان بیاید یا نیاید، سیاسی کاری نقش واقعی را در پیشبرد اساس نامه امنیتی بازی می کند. مطمئن باشید اگر هر کسی در طراحی اساس نامه امنیتی، نظری داشته باشد ، از لحاظ سیاسی راحت تر می تواند آنها را در اجرای هر چه بهتر اساس نامه متقاعد کرد.

طراحی اساس نامه امنیتی ابتدا با مروری بر کلیات شروع می شود و سپس با ریز کردن هر بخش به قواعد اصلی آن می رسیم. قبل از اینکه شروع به طراحی اساس نامه امنیتی کنید نکته های زیر را در نظر بگیرید :

▪ شناسایی منابع بحرانی تجاری : برای مثال شما باید سرور ها و شبکه داده های مالی، منابع انسانی و موقعیت آنها را مشخص کنید.

▪ شناسایی سیاستهای تجاری بحرانی : آیا سیاست های حقوقی عمومی موجودند که شما باید به عنوان منابع خود مشخص می کردید ؟

▪ شناسایی خطراتی که منابع را تهدید می کنند: آیا دسترسی غیر مجاز روی منابع شما وجود دارد؟ چه منابعی می توانند دسترسی ها را روی داده های حساس و وابسته به دیگران ایجاد کنند؟ آیا شما در شبکه بیسیم خود نیاز به امنیت دارید و یا به طور اضافه در دسترسی به نرم افزار و سخت افزار بیسیم خود امنیت لازم دارید؟

▪ تعیین نقش و وظیفه افراد کلیدی سازمان: چه کسی درباره منبعی که توسط اساس نامه امنیتی مشخص شده است پاسخگو می باشد؟ چه کسانی کاربران منابعی می باشند که توسط اساس نامه مشخص شده است ؟ چه انتظاری از مدیران دارید ؟ چه انتظاری از کاربران دارید؟

▪ تعیین نوع سیاستهایی که ایجاد می کنید: آیا شما به سیاستهایی در زمینه دسترسی های بیسیم نیاز دارید؟ آیا شما نیازی به سیاستهای دسترسی های راه دور دارید؟

بخش مهمی از طراحی اساس نامه امنیتی ، تجزیه و تحلیل ریسک می باشد. تجزیه و تحلیل ریسک فرآیند تعیین خطرهاییست که اموال با ارزش سازمان شما را مورد تهدید قرار می دهد. همچنین است تعیین شانس پدیدار شدن این خطرها و هزینه های احتمالی برای رفع اینگونه خطرها .

شما باید مکان خطرها را مشخص کنید -خطرات موجود در شبکه، در منابع و در داده ها. تجزیه و تحلیل خطرات به این معنی نیست که شما باید یک هکر باشید و لازم نیست هر روش جزیی حمله که ممکن است منابع ما را مورد حمله قرار دهد، را مشخص کنید. شما نیاز دارید که بخش های جزیی شبکه خود را تعریف کنید و میزان خطر هر بخش را مشخص کنید و سطحی از امنیت را برای آن بخش در نظر بگیرید. البته بیشتر مدیران امنیتی با فهم این موضوع مشکل دارند.

بیشتر روشهای تجزیه و تحلیل ریسک، خطر ها را در سه سطح تعیین می کنند( تخمین تهدید ها) :

▪ ریسک کم (پایین) :

اینها سیستم هایی می باشند که به خطر افتادن آنها باعث در هم گسیختگی سازمان یا زیر شاخه های مالی آن نمی شوند. سیستم های هدف به راحتی بازیابی می شوند و از همه مهمتر دسترسی به اینگونه سیستم ها باعث دستیابی به منابع مهم دیگر نمی شود.در بیشتر مواقع، میزبان ها می توانند در این دسته گنجانده شوند.

▪ ریسک متوسط :

این دسته سیستم هایی می باشند که در صورت به خطر افتادن باعث منقطع شدن برخی کارها در سازمان و مشکلات متوسطی در منابع مالی و قانونی سازمان ایجاد می کند و یا ممکن است باعث ایجاد دسترسی به سیستم ها و منابع دیگر شود. این سیستم ها برای بازیابی به تلاش محدودی نیاز دارند و ممکن است به صورت در هم گسیخته بازیابی شود.

▪ ریسک بالا :

اینها سیستم هایی می باشند که به خطر افتادن آنها باعث در هم گسیختگی و قطع خدمات سازمان می شود و می تواند از لحاظ مالی و حقوقی سازمان را در معرض خطر قرار دهد. در بدترین حالت می تواند امنیت جانی افراد را مورد تهدید قرار دهد. این سیستم ها برای بازیابی نیاز به تلاش زیادی دارند و در بعضی از مواقع باعث شکست و هزینه های بالایی برای شرکت و سازمان می گردد.

هر یک از این سطوح ریسک ها را به یکی از منابع شبکه شامل ابزارهای مرکزی[۱] شبکه، ابزارهای توزیع کننده[۲] شبکه، ابزارهای دسترسی[۳] به شبکه، ابزارهای ناظر [۴]شبکه، ابزارهای امنیتی[۵] شبکه، سیستم های پست الکترونیکی، سرویس دهنده های پرینتر و فایل، سرویس دهندگان برنامه های کاربردی ( شامل DNS و DHCP ) ، سرویس دهندگان برنامه های کاربردی داده ها( شامل Oracle و SQ) ، کامپیوتری های رومیزی و دیگر ابزارهای شبکه که در اینجا نام برده نشد.

وقتی که به یک ابزاری ، سطحی از ریسک را اختصاص می دهید باید به آن ابزار نگاهی از بیرون داشته باشید. برای مثال، سطح خطر یک سرور DHCP که در معرض خطر قرار گرفته است چه می باشد؟ شاید شما بگویید که خیلی بالا نیست. باید اینگونه فرض کنید که نقشه تمامی آدرس های IP شبکه شما و تمامی آدرس های MAC سیستم های موجود در شبکه شما در آن موجود می باشد. مسایل پنهانی می باشند که باعث می شود شما جواب اشتباهی به من بدهید! اگر یک هکر بداند که آدرس های IP و MAC سیستم های حیاتی شما کدام است خیلی راحت تر می تواند داده های شما را در طول شبکه به سرقت برد.

بعد از اینکه شما سطوح ریسک ها را به منابع شبکه خود اختصاص دادید ، کار بعدی آن است که کاربران خود را شناسایی کرده و برای هر یک از آنها سطوح دسترسی را مشخص و تعریف کنید.

به طور معمول پنج نوع کاربر وجود دارد :

۱) مدیران :

برخی از کاربرانی هستند که در شبکه های حق دسترسی ها را مشخص می کنند و در اصل باید در شبکه به عنوان امین شبکه آنها را قرار داد. یادم می آید که یکی از مشتری ها به من می گفت : «چگونه می توانم مدیران شبکه را در بعضی موارد محدود کنم ؟» و من به او گفتم :« بهتر است که این کار را فراموش کنید!» زیرا که آنها مدیران شما هستند. اگر شما به آنها اعتماد نداشته باشید آنها دیگر مدیر شما نیستند!

۲) کاربران داخلی دارای حق ویژه [۶]:

آنها کاربرانی هستند که نیاز به دسترسی های بیشتری دارند (برای مثال کارمندان متخصص و کمکی )

۳) کاربران :

آن دسته از کاربرانی که عمومی ترین دسترسی ها را دارند.

۴) شرکا :

آنها کاربران بیرونی می باشند که نیاز به دسترسی روی برخی منابع شبکه ما دارند. آنها ممکن است نیاز داشته باشند که به برخی سیستم های طرحهای منابع اقتصادی [۷] (ERP) دسترسی داشته باشند.

۵)دیگران :

هر کس دیگر که شما فکر کنید!

هر وقت که شما سطوح تهدیدات را تعریف کردید و آنها را به هر یک از منابع شبکه اختصاص دادید و بعد از آن سطوح دسترسی هر یک از کاربران را روی هر یک از منابع شبکه مشخص کردید آنگاه به نوشتن و ساختن اساس نامه امنیتی روی آنچه که در مورد شبکه خود تهیه کردید اقدام کنید.

● پیاده سازی و اجرای اساس نامه امنیتی

وقتی که اساس نامه امنیتی طراحی شد باید آن را پیاده سازی و اجرا کرد. این آخرین بخش از موفقیت هر اساس نامه امنیتی می باشد. یک اساس نامه امنیتی هنگامی موثر است که به مرحله اجرا در آید که این می تواند شامل کمیته ای باشد که در مقابل عدم وفاداری اعضاء به اساس نامه پاسخ مناسبی به آنها دهد.

امیر حسین شریفی

[۱] - Core Device

[۲] - Distribution Device

[۳]- Access Device

[۴] - Monitoring Device

[۵] - Security Device

[۶] - Privileged Users

[۷] - Enterprise Resource Planing

[۱] - Core Device

[۲] - Distribution Device

[۳]- Access Device

[۴] - Monitoring Device

[۵] - Security Device

[۶] - Privileged Users

[۷] - Enterprise Resource Planing

منبع : سایت اطلاع رسانی امنیت اطلاعات ایران

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

pameranian.com

پیچ و مهره پارس سهند

تعمیر جک پارکینگ

خرید بلیط هواپیما

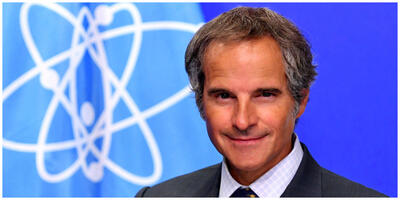

ایران حماس دولت سیزدهم رافائل گروسی دولت رئیس جمهور رهبر انقلاب اصفهان مجلس شورای اسلامی شورای نگهبان مجلس زنان

تهران زلزله پلیس هواشناسی شهرداری تهران بارش باران حجاب قتل آموزش و پرورش فضای مجازی شهرداری وزارت بهداشت

مسکن خودرو قیمت مسکن مالیات سایپا قیمت طلا قیمت دلار ایران خودرو قیمت خودرو بازار خودرو بانک مرکزی حقوق بازنشستگان

نمایشگاه کتاب تئاتر تلویزیون سینما دفاع مقدس سریال سینمای ایران نمایشگاه کتاب تهران موسیقی کتاب صدا و سیما

دانش بنیان اینوتکس دانشگاه آزاد اسلامی

اسرائیل رژیم صهیونیستی غزه فلسطین رفح جنگ غزه روسیه چین نوار غزه ترکیه اوکراین طوفان الاقصی

پرسپولیس فوتبال استقلال لیگ برتر ذوب آهن لیگ قهرمانان اروپا نساجی لیگ برتر فوتبال ایران بازی لیگ برتر ایران سپاهان جواد نکونام

اپل هوش مصنوعی سامسونگ ناسا آیفون گوگل مایکروسافت باتری فضا فضاپیما

بیماران خاص استرس رژیم غذایی کاهش وزن بیمه زیبایی دندانپزشکی فشار خون