شنبه, ۸ اردیبهشت, ۱۴۰۳ / 27 April, 2024

مجله ویستا

هفت نکته برای داشتن شبکه بیسیم امن

● تغییر SSID پیشفرض

پیدا كردن یك Access Point با SSID پیشفرض كارخانه، كار سختی نیست. كافی است یك لپتاپ، یك آنتن با gain مناسب و یك برنامه Netstumbler در اختیار داشته باشید. با زدن چرخی در اطراف، به راحتی APهایی را كه از نام پیشفرض كارخانه استفاده میكنند، كشف خواهید كرد. با داشتن SSID هر كسی میتواند به راحتی با AP ارتباط برقرار كند. با این حال اگر SSID را از حالت پیشفرض كارخانه به یك شناسه دلخواه و غیرقابل حدس تغییر دهید، دیگر كسی نمیتواند با Netstumbler یا فهرستی از SSIDهای معمول (به اینجا سری بزنید. فهرستی از SSIDهای پیشفرض كه معمولاً مورد استفاده واقع میشوند را مشاهده خواهید كرد) بهAPهای شما دسترسی داشته باشد.

● جستوجوی APهای جعلی

APهای جعلی، نقاط دسترسی فریبنده و غیرقابل اعتمادِ شبیهسازی شدهاند. جعل AP مكانیزمی برای فریبدادن قربانیهاست تا بدون اینكه بدانند، به یك AP شبیهسازی شده وصل شوند و از آن استفاده كنند.

راه انداختن یك AP جعلی، كار سادهای است.

با هزینه حدود صد دلار میتوان یك AP خرید و با اتصال آن به شبكه سیمی LAN، در شبكه یك backdoor ایجاد نمود. با داشتن یك لپتاپ، لینوكس، (hostap.epitest.fi) و airsnarf.shmoo.com) Air Snarf) به راحتی میتوان یك AP جعلی ساخت. مهاجمان AP SSID جعلی را با APهای شما همسان در نظر گرفته و اگر كانال كاری آنها را مطابق Access Pointهای شما انتخاب كنند، سرویسگیرندگان به آن دستگاهی وصل خواهند شد كه سیگنال قویتری داشته باشد. پس از اتصال سرویسگیرندهها، مهاجم میتواند تمام ارتباطات و دادهها را زیر نظر گرفته و username و password كاربران را به سرعت سرقت كند.

برای اجتناب از این خطرات باید به دنبالAP های جعلی بگردید. برای این كار میتوانید از kismet ،wellenreiter یاAiro Peek و Wireless Sniffer استفاده كنید. البته در اصل اولین نقطه مبارزه شما با مهاجمان و هكرها، ایجاد یك محیط مناسب برای شبكه است. علاوه بر بهینهسازی مكان APها و تهیه نقشه از شبكه خود، كاربران را با ریسكهای تهدیدكننده و عواقب خرابكاری در شبكه آشنا كنید.

● غیرفعال كردن SNMP

پروتكل Simple Network Management Protocol) SNMP) در ابزارهای مبتنی بر TCP/IP به وفور مورد استفاده قرار میگیرد. اكثر برنامههای مدیریت شبكه مثل Microsoft Network Monitor ،HP Openview، و IBM Tiroli Netview باSNMP مرتبطند و توانایی كار با آن را دارند. یك مرورگر SNMP كه یك ابزار نظارت و مدیریت پركاربرد در شبكه است، با استفاده از پایگاه اطلاعات سلسله مراتبی مدیریتی MIB، با دستگاهها ارتباط برقرار كرده و دادهها را از آنها دریافت میكند. برای مثال، snmp walk یك مرورگر ساده SNMP بوده و میتواند به اجزای شبكه فرامینی را ارسال كرده یا دادهها را از آنها دریافت كند.

پروتكل SNMP خیلی امن نیست و فقط از یك string برای امنیت سطح پایین خود استفاده میكند. این رشته كهcommunity string نامیده میشود، چیزی شبیه رمزهای عبور گروهی است ك افراد زیادی میتوانند از آن مطلع باشند. سه نوع رشته گروهی در SNMP وجود دارد: فقط خواندنی، خواندنی / نوشتنی، و trap؛ كه اولی و دومی برای ارسال و دریافت دادهها بوده و سومی به ندرت مورد استفاده قرار میگیرد.

به هر ترتیب در شبكه جاهای زیادی وجود دارد كه مجبورید در آنها از یك دستگاه مبتنی بر SNMP استفاده كنید. رشتههای فوق كه اكثراً در دفترچه راهنمای محصول آورده شده است، در اختیار همه بوده و در این صورت هر فردی میتواند با Telnet یا HTTP به دستگاه دسترسی داشته باشد.

به همین علت، توصیه میكنیم SNMP را در تجهیزات شبكه خود غیرفعال كنید و اگر هم بر استفاده از آن اصرار دارید، رشتههای دستگاهها را به رشتههایی بلند و غیرقابل حدس تغییر دهید. از گذاشتن نام شركت تولیدكننده،SSID شبكه و حتی كلیدهای WEP جداً پرهیز كنید. با گذاشتن وقت مناسب یك رشته قوی بسازید. این اولین خط دفاع شماست و اگر مهاجم یكی از اجزای شبكه شما را در اختیار داشته باشد، كل شبكه در اختیار او خواهد بود.

اگر از یك AP ساخت سیسكو استفاده میكنید، باید به این نكته توجه كنید كه محصولات سیسكو از Cisco Discorery Protocol) CDP) پشتیبانی میكنند. پس CDP یا هر پروتكل ارتباطی مورد استفاده دستگاه را حتماً غیرفعال كنید.

● قطع منبع تغذیه

فرض كنید در فاصله صد متری از AP خود، سیگنال قوی و مناسبی دریافت میكنید. در این صورت با استفاده از آنتنهایی با gain بالا مثلاً ۱۶ یا ۲۰dbe عملاً میتوانید برد شبكه را تا چند كیلومتر افزایش دهید. این به آن معنی است كه هر كس در این فاصله میتواند با AP شما ارتباط برقرار نماید و با خیال راحت برای نفوذ به شبكه شما تلاش كند. پس حتماً اگر از شبكه استفاده نمیكنید، APها را خاموش كنید.

چون سیگنالهای رادیویی در همه جا منتشر میشوند، اولین كاری كه باید انجام دهید آن است كه یك سری تنظیمات توان مصرفی را برای AP خود در نظر بگیرید تا به این طریق یك سلول با پوشش رادیویی محدود ایجاد كرده باشید. كاهش توان AP، سیگنال منتشره شده را ضعیف میكند و در این صورت ناحیه كوچكتری توسط AP شما پوشش داده خواهد شد.

دومین كاری كه باید انجام دهید آن است كه سیگنالهای ارسالی را در خارج از محیط خود آزمایش كنید. اگر قدرت سیگنالها زیاد بود، مجبورید كمی آنها را تضعیف كنید. میتوانید با نصب یك تضعیف كننده كار را به خوبی انجام دهید. پیدا كردن تضعیفكننده مناسب در فروشگاههای قطعات الكترونیكی كار سختی نیست. راهحلهای خوبی برای اینكار دارد.

نهایتاً اینكه، باید از تكنیك شكل دادن به سیگنال RF استفاده كنید. برای اینكار به جای استفاده از آنتنهای یك جهته،باید از آنتنهای دو جهته یا دو تكه برای جهتدهی به موج رادیویی منتشرشده از APها استفاده كنید.

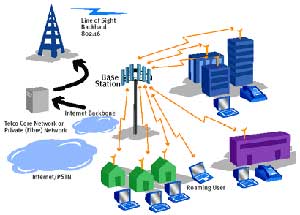

▪ امن كردن Access Pointها با اتصال به فایروال

در نگاه اول این شبكه یك شبكه خوب با ملاحظات امنیتی مناسب به نظر میرسد. به نظر شما مشكل این شبكه چیست؟ درست است، AP پشت فایروال قرار گرفته است. این یعنی وجود یك درِ پشتی به شبكه شما.

این مورد مشكل تازهای نیست. در بسیاری از شركتها كارمندان روی كامپیوترهایشان برنامههای مدیریت از راه دوری مثل PcAnywhere نصب میكنند تا زمانی كه در شركت نیستند، بتوانند با یك خط تلفن به كامپیوتر خود دسترسی داشته باشند.

بدون توجه به دلیل اینكار، میتوان گفت این افراد با ایجاد BackDoor، شبكه را در معرض حمله و نابودی قرار میدهند. در اكثر مواقع هم مدیر شبكه از این روزنهها خبر نداشته و با خیال راحت مشغول تنظیم فایروال برای امنیت بیشتر شبكه هستند. غافل از اینكه اوضاع خرابتر از آن است كه آنها فكر میكنند.

با قرار دادن AP پشت فایروال، یك دسترسی میانبر به پشت فایروال و درون شبكه ایجاد خواهید كرد. برای حل مشكل باید شبكه بیسیم و شبكه سیمی خود را با روش DMZ از هم جدا كنید. توصیه میكنم كه به شبكه خود، بین شبكه داخلی (intranet) و شبكه خارجی (internet) یك DMZ یا یك شبكه بیسیم غربالشده اضافه كنید. در این DMZ میتوانید سرورauthentication، وب سرور، و سرور DNS خود را قرار دهید. با قرار دادن سرور احراز هویت در این قسمت، میتوانید ترافیك بین شبكه خارجی و داخلی را تنظیم كنید.

در این حالت با داشتن امكانات بیسیم، میتوانید APها را از شبكه سیمی جدا كنید و یك راه قابل اعتماد به داخل شبكه خود داشته باشید.

به این روش، تقسیمبندی شبكه میگویند و با آن نقاط بیسیم شبكه خود را به تكههای جدا از هم تقسیم مینمایید و اتصال آنها به دیگر اجزا را با سرور authentication محدود خواهید كرد.

سادهترین تقسیمبندی شبكه با WDMZ است. توجه كنید كه شبكه بیسیم پشت سرور احراز هویت قرار گرفته است كه به صورت یك پراكسی عمل میكند و ساختار داخلی شبكه همچنان مخفی خواهد ماند.

توجه كنید كه در این حالت هم سرویسگیرندهها مجبورند در لایه دوم TCP تأیید هویت شوند، اما با فایروال هم میتوان ترافیك غیرمجاز را بلوكه كرد. فراموش نكنید كه در شبكه بیسیم از WEP یا EAP استفاده كنید.

فقط یك نكته دیگر را به خاطر داشته باشید. APها را همیشه به سوییچ وصل كنید نه هاب. هابها مثلAPها اطلاعات را به كل شبكه منتشر میكنند. لذا هر كسی میتواند دادههای رد و بدل شده را زیر نظر بگیرد. اما سوییچ اطلاعات را فقط به مقصد ارسال كرده و دیگر زیر نظر گرفتن كل ترافیك برای دیگران آسان نخواهد بود.

● محدود كردن دسترسی به شبكه سیمی

ما در مورد امنیت شبكههای بیسیم صحبت میكردیم یا بیسیم؟ قسمت زیادی از شبكه بیسیم را اتصال آن به شبكه سیمی زیرساخت تشكیل میدهد. قبلاً در مورد AccessPointهای جعلی صحبت كردیم.

افرادی كه در یك قسمت عمومی مثل پاركینگ در شركت شما به شبكه سیمی دسترسی دارند، به راحتی میتوانند با یك لپتاپ یك Access Point جعلی بسازند و با Ethereal به دنبال username و passwordهای متنی مبادله شده در شبكه بگردند، با nmap شبكه شما را اسكن كنند و در بهترین حالت با رها كردن آن، به دیگران اجازه استفاده آزاد از آن را بدهند.

پس دسترسی به شبكه سیمی خود را حتماً كنترل كنید و از اینكه هر كسی نمیتواند به راحتی به آن دسترسی داشته باشد، اطمینان حاصل كنید.

● محكم كردن Access Pointها و كلاینتها!

محكم كاریAP ها یك پروسه قدم به قدم برای پیكربندی امنیتی سیستم و محافظت در مقابل دسترسیهای تأیید نشده است. اكثر تولیدكنندگان،APهای تولیدی خود را طوری عرضه میكنند كه به آسانی قابل راهاندازی و عرضه باشد و برای اینكار بسیاری از تنظیمات اولیه امنیتی دستگاه را غیرفعال مینمایند. با فعالسازی و تنظیمكردن بسیاری از قابلیتهای درونی این دستگاهها میتوان از آنها یك نقطه دسترسی امن و قابل اطمینان ساخت. فهرست زیر راههایی برای محكم كاری APها! ارائه میكند:

▪ از آخرین فایروالهای عرضهشده توسط تولیدكننده روی دستگاه استفاده كنید.

▪ SNMP را غیرفعال نمایید یا از رشتههای قوی و بلند استفاده كنید.

▪ از قویترین سطح كدگذاری استفاده كنید.

▪ پروتكلها و قابلیتهای غیرضروری را غیرفعال كنید.

▪ قابلیتهای اضافه برای رمزنگاری و احراز هویت مثل EAP را فعال كنید.

▪ AP را در مكان امن و مناسبی قرار دهید تا از دستكاری و سرقت در امان باشد.

▪ AP را از عوامل محیطی و طبیعی مثل رعد و برق یا باد شدید محافظت كنید.

▪ به صورت دورهای تلاش برای حملات هكرها را با برنامههایی كه در این زمینه وجود دارند كنترل كنید.

پس از محكمكاری APها نوبت به امنسازی كلاینتهاست. آخرین نرمافزارهای امنیتی، آنتیویروسهای بروز شده و فایروالهای شخصی قوی مثل Zone Alarm یا Black ICE را روی آنها نصب كنید.

عرفان نظریفاضل

منبع : گروه علمی نابغه های ایران

همچنین مشاهده کنید

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

pameranian.com

پیچ و مهره پارس سهند

خرید میز و صندلی اداری

خرید بلیط هواپیما

گیت کنترل تردد

ایران مجلس شورای اسلامی مجلس حجاب دولت دولت سیزدهم رئیسی رئیس جمهور سیدابراهیم رئیسی گشت ارشاد توماج صالحی جمهوری اسلامی ایران

تهران قتل شهرداری تهران سیل کنکور هواشناسی وزارت بهداشت پلیس سلامت سازمان سنجش زنان سازمان هواشناسی

قیمت دلار قیمت خودرو خودرو بازار خودرو دلار قیمت طلا مسکن سایپا بانک مرکزی ارز ایران خودرو تورم

سینمای ایران سینما کیومرث پوراحمد سریال پایتخت سریال تلویزیون موسیقی رهبر انقلاب قرآن کریم فیلم ترانه علیدوستی مهران مدیری

کنکور ۱۴۰۳ اینترنت عبدالرسول پورعباس

اسرائیل رژیم صهیونیستی آمریکا فلسطین غزه جنگ غزه روسیه چین حماس اوکراین ترکیه ایالات متحده آمریکا

فوتبال پرسپولیس استقلال جام حذفی آلومینیوم اراک فوتسال بازی تیم ملی فوتسال ایران تراکتور باشگاه پرسپولیس بارسلونا سپاهان

هوش مصنوعی سرطان نخبگان سامسونگ اپل فناوری ناسا الماس بنیاد ملی نخبگان مریخ ربات

سازمان غذا و دارو کاهش وزن بارداری هندوانه مالاریا آلزایمر زوال عقل