جمعه, ۷ اردیبهشت, ۱۴۰۳ / 26 April, 2024

یك قدم به سمت امنیت اطلاعات

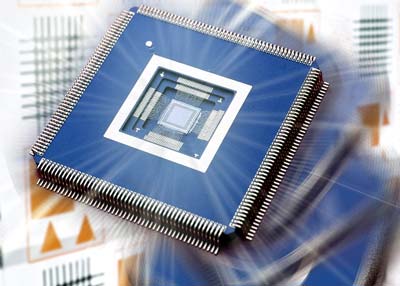

به وجود آمدن خطوط پرسرعت اینترنتی و دسترسی آسان تر به این شاهراه اطلاعاتی توسط خطوط Leased و همچنین ارزان شدن تكنولوژی مبتنی بر ارتباط بی سیم ، شركت ها و سازمان ها را به تدریج مجبور به رعایت نكات مربوط به ایمنی اطلاعات و نیز نصب انواع FireWall ،IDS و همچنین HoneyPot ساخته است. دراین راستا داشتن سیاست امنیتی مؤثر و ایجاد روالهای درست امری اجتناب ناپذیر می نماید.برای داشتن سازمانی با برنامه و ایده آل ، هدفمند كردن این تلاش ها برای رسیدن به حداكثر ایمنی امری است كه باید مدنظر قرار گیرد.استاندارد BS۷۷۹۹ راهكاری است كه اطلاعات سازمان و شركت را دسته بندی و ارزش گذاری كرده و با ایجاد سیاستهای متناسب با سازمان و همچنین پیاده سازی ۱۲۷ كنترل مختلف، اطلاعات سازمان را ایمن می سازد. این اطلاعات نه تنها داده های كامپیوتری و اطلاعات سرور ها بلكه كلیه موارد حتی نگهبان سازمان یا شركت رادر نظر خواهد گرفت.

آیا امنیت ۱۰۰% امكانپذیر است؟

با پیشرفت علوم كامپیوتری و همچنین بوجود آمدن ابزارهای جدید Hack و Crack و همچنین وجود صدها مشكل ناخواسته در طراحی نرم افزارهای مختلف و روالهای امنیتی سازمان ها ، همیشه خطر حمله و دسترسی افراد غیرمجاز وجود دارد. حتی قوی ترین سایتهای موجود در دنیا در معرض خطر افراد غیرمجاز و سودجو قرار دارند. ولی آیا چون نمی توان امنیت ۱۰۰% داشت باید به نكات امنیتی و ایجاد سیاستهای مختلف امنیتی بی توجه بود؟

فوائد استاندارد BS۷۷۹۹ و لزوم پیاده سازی

استاندارد BS۷۷۹۹ قالبی مطمئن برای داشتن یك سیستم مورد اطمینان امنیتی می باشد. در زیر به تعدادی از فوائد پیاده سازی این استاندارد اشاره شده است:

اطمینان از تداوم تجارت و كاهش صدمات توسط ایمن ساختن اطلاعات و كاهش تهدیدها

اطمینان از سازگاری با استاندارد امنیت اطلاعات و محافظت از داده ها

قابل اطمینان كردن تصمیم گیری ها و محك زدن سیستم مدیریت امنیت اطلاعات

ایجاد اطمینان نزد مشتریان و شركای تجاری

امكان رقابت بهتر با سایر شركت ها

ایجاد مدیریت فعال و پویا در پیاده سازی امنیت داده ها و اطلاعات

بخاطر مشكلات امنیتی اطلاعات و ایده های خود را در خارج سازمان پنهان نسازید

مراحل ایجاد سیستم مدیریت امنیت اطلاعات (ISMS)

ایجاد و تعریف سیاست ها:

در این مرحله ایجاد سیاستهای كلی سازمان مدنظر قراردارد. روالها از درون فعالیت شركت یا سازمان استخراج شده و در قالب سند و سیاست امنیتی به شركت ارائه می شود. مدیران كلیدی و كارشناسان برنامه ریز نقش كلیدی در گردآوری این سند خواهند داشت.

تعیین محدوده عملیاتی :یك سازمان ممكن است دارای چندین زیرمجموعه و شاخه های كاری باشد لذا شروع پیاده سازی سیستم امنیت اطلاعات كاری بس دشوار است . برای جلوگیری از پیچیدگی پیاده سازی ، تعریف محدوده و Scope صورت می پذیرد. Scope می تواند ساختمان مركزی یك سازمان یا بخش اداری و یا حتی سایت كامپیوتری سازمان باشد. بنابراین قدم اول تعیین Scope و الویت برای پیاده سازی استاندارد امنیت اطلاعات در Scope خواهد بود. پس از پیاده سازی و اجرای كنترل های BS۷۷۹۹ و اخذ گواهینامه برای محدوده تعیین شده نوبت به پیاده سازی آن در سایر قسمت ها می رسد كه مرحله به مرحله اجرا خواهند شد.

برآورد دارایی ها و طبقه بندی آنها:برای اینكه بتوان كنترل های مناسب را برای قسمت های مختلف سازمان اعمال كرد ابتدا نیاز به تعیین دارایی ها می باشیم. در واقع ابتدا باید تعیین كرد چه داریم و سپس اقدام به ایمن سازی آن نماییم. در این مرحله لیست كلیه تجهیزات و دارایی های سازمان تهیه شده و باتوجه به درجه اهمیت آن طبقه بندی خواهند شد.

ارزیابی خطرات:با داشتن لیست دارایی ها و اهمیت آن ها برای سازمان ، نسبت به پیش بینی خطرات اقدام كنید. پس از تعیین كلیه خطرات برای هر دارایی اقدام به تشخیص نقاط ضعف امنیتی و دلایل بوجود آمدن تهدیدها نمایید و سپس با داشتن اطلاعات نقاط ضعف را برطرف سازید و خطرات و تهدیدها و نقاط ضعف را مستند نمایید.

مدیریت خطرات :مستندات مربوط به خطرات و تهدید ها و همچنین نقاط ضعف امنیتی شما را قادر به اتخاذ تصمیم درست و مؤثر برای مقابله با آنها می نماید.

انتخاب كنترل مناسب :استاندارد BS۷۷۹۹ دارای ۱۰ گروه كنترلی می باشد كه هرگروه شامل چندین كنترل زیرمجموعه است بنابراین در كل ۱۲۷ كنترل برای داشتن سیستم مدیریت امنیت اطلاعات مدنظر قراردارد. با انجام مراحل بالا شركت یا سازمان شما پتانسیل پیاده سازی كنترل های مذكور را خواهد داشت.

این ده گروه كنترلی عبارتند از :

۱- سیاستهای امنیتی

۲- امنیت سازمان

۳- كنترل و طبقه بندی دارایی ها

۴- امنیت فردی

۵- امنیت فیزیكی

۶- مدیریت ارتباط ها

۷- كنترل دسترسی ها

۸- روشها و روالهای نگهداری و بهبود اطلاعات

۹- مدیریت تداوم كار سازمان

۱۰- سازگاری با موارد قانونی

تعیین قابلیت اجرا:

جمع آوری لیست دارایی ها، تعیین تهدیدها ، نقاط ضعف امنیتی و در نهایت ایجاد جدول كنترل ها مارا در به دست آوردن جدولی موسوم به SOA یا Statement Of Applicability یاری می رساند. این جدول لیستی نهایی از كلیه كنترل های مورد نیاز برای پیاده سازی را ارائه می دهد. با مطالعه این جدول و مشخص كردن كنترل های قابل اجرا و اعمال آنها ،سازمان یا شركت خودرا برای اخذ استاندارد BS۷۷۹۹ آماده خواهید ساخت.نتیجه آنكه برای رسیدن به یك قالب درست امنیتی ناچار به استفاده از روال های صحیح كاری و همچنین پیاده سازی استاندارد امنیت هستیم و استاندارد BS ISO/IEC ۱۷۷۹۹:۲۰۰۰ انتخابی درست برای رسیدن به این منظور می باشد.

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

pameranian.com

پیچ و مهره پارس سهند

خرید میز و صندلی اداری

خرید بلیط هواپیما

گیت کنترل تردد

ایران حجاب رئیس جمهور رئیسی دولت دولت سیزدهم توماج صالحی سریلانکا مجلس شورای اسلامی پاکستان رهبر انقلاب کارگران

کنکور تهران سیل هواشناسی سازمان سنجش آتش سوزی فضای مجازی سلامت شهرداری تهران پلیس اصفهان فراجا

قیمت خودرو قیمت طلا خودرو دلار بازار خودرو بازنشستگان قیمت دلار ارز بانک مرکزی مسکن ایران خودرو قیمت سکه

موسیقی ترانه علیدوستی تلویزیون مهران مدیری سینمای ایران سحر دولتشاهی سینما کتاب بازیگر تئاتر

کنکور ۱۴۰۳ عبدالرسول پورعباس

آمریکا اسرائیل رژیم صهیونیستی غزه جنگ غزه فلسطین روسیه چین حماس طوفان الاقصی اوکراین ترکیه

پرسپولیس فوتبال استقلال بارسلونا بازی جام حذفی فوتسال تیم ملی فوتسال ایران لیگ برتر انگلیس باشگاه استقلال تراکتور باشگاه پرسپولیس

تیک تاک ناسا رونمایی مریخ اپل تسلا فیلترینگ

مالاریا کاهش وزن زوال عقل سلامت روان داروخانه