شنبه, ۱۳ بهمن, ۱۴۰۳ / 1 February, 2025

مجله ویستا

مراقب اسبهای تروا (کدهای مخرب اینترنتی) Trojan horses باشید!

● تروجان یک افسانه از اسب تراوا Trojan horses

یک افسانه قدیمی در تاریخی یونان است از شهر تراوا که در قلعه ای سنگی و مستحکم جاداشت؛ سربازن یونان هرگز نتوانستند با محاصره و فشار کمبود غذا تراوا را تسلیم کنند؛ یکی از سرداران یونان به نام میکولوس فارتوس!!!!!! فکر عجیبی کرد؛ یک اسب چوبی بسیار بزرگ به اندازه ای که هزاران سرباز یونان درآن جا بگیرند ساختند و تمام سربازان یونان در آن مخفی شدند ؛ سردار کنار قلعه رفت و اعلام کرد از جنگ و محاصره خسته شده و قرار است بروند و به عنوان یادبود اسب چوبی به شهر تراوا هدیه می دهند ؛ سربازان تراوا اسب عظیم را وارد تراوا کردند ؛ شب هنگام و پس از جشن ؛ سربازان تراوا در خواب بودند که سربازان یونانی از اسب تروجان بیرون آمدند و قلعه را فتح کردند.

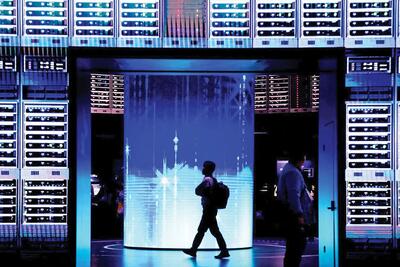

کدهای مخربی هستند که از این کلک و حربه بهره می گیرند در قالب برنامه ها و نرم افزارهای کامپیوتری ؛ عکس یا فایل صوتی و حتی متن ساده و .... و با کمک کاربر در داخل کامپیوتر قربانی وارد می شوند؛ هیچ اتفاقی خواستی نمی افتد ؛ تنها زمانی که شما با خیال راحت در حال کاربری اینترنت و یا آفلاین با کامپیوتر کار می کنید تروجان به تخریب می پردازد که در ادامه مفصل خواهم گفت.

● یک تروجان Trojan horses چیست

هم کلمه trojan همیشه به یاد آورنده برنامه هایی با ظاهر بسیار ساده ولی کارایی های مخفی فوق العاده است. بعنوان مثال شما ممکن است برنامه ای را به گمان اینکه یک «بازی» بیش نیست از اینترنت Download کرده باشید ولی در واقع آن برنامه ای است که مشغول جمع آوری اطلاعات درباره شما و یادر حال غیر فعال کردن عوامل امینی دستگاه شماست تا کار یک نفوذگر (hacker) را ساده تر کند.

این برنامه ها (تحت عنوان Torjans) می توانید به صورت هر نوع برنامه ای ظاهر شوند و فعالیتی کاملاً متفاوت از آن چه از آنها انتظار می رود را انجام دهند. آنها می توانند به صورت بازی، Screen saver ، Update کننده نرم افزارهای مختلف، برنامه های نفوذ (hack) یا حتی برنامه های Anti. Torjan ظاهر شوند و حتی ممکن است به برنامه هایی که هم اکنون در دستگاه شما نصب است و به آن ها اطمینان دارید ضمیمه شوند.

● تروجان Trojan از چه راهی وارد می شوند؟

تا شما اجازه ندهید تروجان وارد سیستم و کامپیوتر شما نمی شود در اصل شما با دانلود؛ بارگذاری و ذخیره یک فایل در قابل هوش ربا؛ عکس، فایل متنی ؛ صوتی و یا ..... تروجان را از اینترنت گرفته و وارد کامپیوتر خود می کنید؛ افسانه اسب چوبی و شهر تراوا را دوباره بخوانید!

Download کردن( بارگذاری – انتقال فایل از اینترنت و ذخیره آن برروی کامپیوتر دانلود یا بارگذاری فایل اطلاق می شود) فایل های آلوده از اینترنت، معمول ترین شیوه قرار گرفتن در معرض خطر است

● راههای معمول حضور تروجان Trojan

ولی trojan ها از راههای زیادی ممکن است به سیستم شما راهیابند از جمله:

▪ ضمیمه شدن به یک e-mail

▪ جاسازی شدن در HTML متن یک برنامه

▪ از طریق دیسکت ها

▪ ضمیمه شدن به یک برنامه

▪ در حال فرستادن یا دریافت فایلی از طریق IM

▪ از طریق یک Hyperlink به یک URL که حاوی متن عجیبی است.

▪ از طریق نفوذ به یک فولدر Share شده

▪ یا اینکه یک Hacker شخصاً اقدام می کند و با وارد کردن یک دیسکت یا CD به کامپیوتر شما، آن را آلوده می کند.

● عبور از سیستم دفاعی کامپیوتر قربانی

در هر یک از حالت های بالا یک چیز قطعی است و آن اینکه یک هکر Hacker یا هرنفوذکننده بالاخره به طریقی از سیستم دفاعی کامپیوتر شما عبور خواهد کرد.

( هکر به افرادی گفته می شوند که با نرم افزارهای مختلف و ترفندهای معمول در شبکه اینترنتی و کامپیوتر قربانی نفوذ نموده و تخریب انجام می دهند در مواردی نفوذ به دلیل سرقت اطلاعات؛ مخاطره انداختن دارایی مجازی یک گروه و یا دلایل مشابه انجام می شود)

● تروجان همیشه هوشیار است

شبکه های کمی به کاربران و دارندگان کامپیوترهای شخصی نیروی دفاعی لازم برای جلوگیری از حملات این چنین را می دهند. وقتی از یک برنامه آلوده استفاده می کنید، قسمت پنهان Trojan خود را در یک قسمت مخفی کپی می کند این موضوع تغییراتی در سیستم شما ایجاد می کند و باعث می شود که هر بار که دستگاهتان را روشن می کنید Trojan هم اجرا شود

● روشهای مخفی شدن تروجان Trojan در کامپیوتر قربانی

تروجان Trojan می تواند به یکی از روش های زیر در یک مکان مخفی شود:

ـ ربودن یک آیکن آشنا

ـ تغییر نام دادن یک فایل

ـ Packaing

ـ Binding

▪ ربودن یک آیکن آشنا

ربودن یک ایکن آشنا یکی از مرسوم ترین شیوه هایی است که برنامه های مخرب به کار می گیرند، وقتی روی آیکن مورد نظر کلیک می کنید، Trojan برنامه را در حالت عادی اجرا می کند تا شما شک نکنید، ولی در همین حال مشغول انجام دادن عملیات خرابکارانه خود است.

▪ تغییر نام دادن یک فایل

راه دیگر تغییر دادن نام فایل هاست، Trojam نام یکی از فایل هایی که بسیار مورد استفاده شماست می گیرد و به خود نامی آشنا چون Dir.exe یا Calc.exe می دهد، کافیست در هنگام اجرای آن Ctrl+Alt+del را فشار دهید، خواهید دید که می تواند حتی به صورت یک تایمر سیستم یا آنتی ویروس ظاهر شود.

▪ Packing

. Packing یک برنامه هم به معنای انجام مراحلی است که باعث شود آن برنامه فضای کمتری در هارد اشغال کند. این کار البته باعث می شود که ساختار برنامه به طور کلی عوض شود. که در نتیجه شناسایی آنها توسط آنتی ویروس ها و Antitrogan ها مشکل می شود.

▪ Binding

Binding هم یعنی ضمیمه کردن کدهای خرابکارانه به برنامه ها در این صورت وقتی برنامه اجرا می شود، همزمان با آن Trojan هم شروع به فعالیت می کند.

● صدمات یک تروجان Trojan

صدماتی که Trojan ها می توانند به سیستم شما وارد کنند:

مهمترین فعالیت آنها این است که امکان دستیابی مستقیم به سیستم شما را فراهم می کنند (در این صورت به نام RAT شناخته می شوند) در اینترنت هزاران RAT وجود دارد که اکثر آنها مجانی هستند و کار با آنها آنقدر ساده است که حتی افرادی که اطلاع کمی در زمینه کامپیوتر دارند می توانند آنها را فعال کنند.

RAT ها می توانند کنترل سیستم شما را بدست گیرند و یک یا چند عمل زیر را انجام دهند:

فایل ها را کپی کنند، نام آنها را تغییر دهند یا آنها را پاک کنند.

نشانگر موس را پنهان کنند.

کامپیوتر شما را Reboot کنند.

کلمات عبور را فاش کنند.

ارتباط شما را به اینترنت وصل یا از آن قطع کنند.

کنترل Web cam شما را به دست گیرند.

e-mail های مختلفی را بفرستند یا دریافت کنند.

و این لیست ادامه می یابد،....

● اما چرا باید کسی علاقمند به در دست گرفتن کنترل کامپیوتر شما باشند؟

اگر شما فقط کاربری با یک PC هستید( پی سی ؛ کامپیوتر شخصی گفته می شود؛ کامپیوتر که الان با آن این گفتار را می خوانید پی سی است) امکان اینکه مورد حمله هکر hacker ها قرار بگیرید چندان زیاد نیست. اما با این حال کافیست یکبار مورد حمله قرار گیرید، پس از آن کامپیوتر شما مثل وسیله ای است که کامپیوترهای دیگر هم از طریق آن می توانند مورد حمله قرار گیرند.

استراتژی آنها این است که ابتدا به کامپیوترهای شخصی حمله می کنند و سپس از آنها در حمله به سیستم های کامپیوتری قوی مثل دانشگاهها یا سازمان ها استفاده می کنند و بعد از پایان یافتن عملیات، تمام ردپاهای خود را از بین می برند، ردیابی حملات غیر مستقیم معمولاً غیر ممکن یا بسیار دشوار است.

● سوال مهم : چگونه از دستگاه خود محافظت کنیم؟

هیچ برنامه یا لیستی به تنهایی نمی تواند جلوی حملات trojan ها را بگیرد بنابراین شما نیازمند استفاده از ترکیبی از تکنیک ها هستید. شما باید به کامپیوتر خود به دید شهری که در معرض حمله دشمن است نگاه کنید پس نیاز دارید:

ـ برای آن دیوار بسازید.

ـ مراقب افرادی که در ارتباط با شهر هستند باشید.

ـ دشمان احتمالی را ریشه یابی کنید.

▪ برای آن دیوار آتش Fairwall بسازید

اولین مرحله دفاع باید توسط تنظیمات امنیتی نرم افزار اینترنت شما باشد (Security setting) شامل email, Messanger, browser . تا آنجا که می توانید در تنظیم آن دقیق باشید، مرحله دوم firewall (دیوار آتش) است تا این جا توانسته اید جلوی قسمت عظیمی از هجوم ها را بگیرید.

▪ مراقب افرادی که در ارتباط با شهر هستند باشید

هربار که فایلی download یاهمان بارگزاری می کنید یا به هر طریقی مثل پست الکترونیکی email به شما می رسد، شما یک تروجان trajan را به کامپیوتر خود دعوت می کنید. عباراتی مثل آزاد “Free” یا “exciting” و جملات وسوسه انگیزی از این قبیل باید فوراً شما را به فکر وادارد.

سایت های غیر قانونی (Warez) ممکن است در نگاه اول جالب به نظر برسند ولی عموماً حاوی ویروس های پر مخاطره ای برای سیستم شما هستند . download کردن فایل از چنین سایت هایی درست مثل کوبیدن یک چکش به هارد دیسک شما عمل می کند.

موارد بسیار زیاد دیگری هم در این ارتباط وجود دارد. مثلاً چیزهایی که ما همواره به آنها اعتماد می کنیم، از تبدیل دیسکتی که یک دوست به ما می دهد. برنامه هایی که سایت ها برای Update کردن ارائه می کنند و هیچ وقت فکر نکنید که نرم افزارهایی که از شرکتهای معتبر تهیه می کنید کاملاً سالم هستند.

▪ همه راههای ووردی فایل ها را چک کنید.

این مقوله کمی تخصصی به نظر می رسد اما قول می دهم در اولین فرصت ممکن راههای ورودی فایلها را برایتان تشریح کنم ؛ مرحله بعد کمکتان می کند.

▪ هر فایلی که برایتان فرستاده می شود را نپذیرید

بارها در تذکر امنیت شبکه گفته ایم و شنیده اید که در پست الکترونیکی برخی موارد فایلهایی به صورت پیوست ارسال می شود؛ سعی کنید این فایلهای پیوست را حتی در کامپیوترتان ذخیره نکنید؛ حتی سعی کنید ایمیلها ناشناخته که نام کاربر ارسالی را نمی دانید باز نکنید؛ ممکن است عمل انتقال تروجان به صورت خودکار با بازکردن ایمیل انجام شود؛ سعی کنید ایمیلها را با وسواس و دقت کار کنید اگر ایمیلی برایتان حیاتی بود در یک کافی نت آن را نگاه کنید که اگر آلوده شدید. البته در اولین فرصت در یک فضا امن ؛ پسورد صندوق پست الکترونیکی خود را عوض کنید!

▪ همه فایل ها را اسکن Scan کنید

در مورد اسکن فایل با آنتی ویروسها مبحث مهم و اساسی است؛ تاکنون بارها تذکر دادیم اما هرگز در مورد آنتی ویروسها نگفتیم ؛ این موضوع هم درآینده دنبال می کنم ، یک نکته سعی کنید همین الان یک آنتی ویروس مناسب نصب کنید؛ تقریبا هر روز به وسیله سایتهای شرکتهای مربوطه آن را به روزرسانی کنید؛ وسعی کنید در هر فرصتی کامپیوتر خود را با یکی آنتی ویروس به روز شده ؛ اسکن و ویروس کشی کنید.( اسکن شامل آنتی تروجانها؛ آنتی اسپروار و ... می شود)

▪ Bios کامپیتر خود ا چک کنید تا از راه فلاپی boot نشود.

باور کنید این بحث سخت افزاری مهمی نیست فقط جهت اطلاع آن را حذف نکردم ؛ درمورد بایوس می توانید در اینترنت مطالبی را مطالعه کنید گرچه خیلی به دردتان نمی خورد وگرنه در وبلاگ درج می کردم.

▪ دشمنان احتمای را ریشه یابی کنید

طراحی Trojan ها طوری است که شناسایی آنها را مشکل می کند و اگر طراح آنها شخص با تجربه ای باشد شما هیچ وقت از وجود آنها مطلع نخواهید شد. ولی یک چیز بین همه آنها مشترک است و آن اینکه آنها تنظیمات دستگاه شما را تغییر می دهد.

● چه باید کرد؟

مراقب همه تغییراتی که در سیستمتان رخ می دهد باشید. نرم افزارهای متعددی وجود دارند که همه تغییرات در تنظیمات(Setting) دستگاهتان را به اطلاعتان می رسانند. یکی از برنامه ها Intergrity Master قابل Download کردن از سایت www.stiller.com است . از دیگر برنامه های مشابه می توان به Inctrl۵ قابل Download از سایت www.celic.it.f۲۵.com/software/incontrol۵.html است. بعد از نصب این برنامه باید هر بار که سیستم خود را روشن می کنید یا نرم افزاری جدیدی را نصب یا اجرا می کنید این برنامه را فعال کنید تا در صورتی که از تغییرات setting دستگاهتان راضی نیستید با backup گرفتن آنها را به صورت قبلی در بیاورید.

▪ جعبه های شنی (sand boxes)

یکی از راههای دیگر هم این است که همه برنامه ها و فایل هایی که می خواهیم در سیستم خود بریزید را قبلاً چک کنید. برای این منظور می توانید از برنامه هایی چون surfingGuard قابل نصب از سایت www.finjan.com/surfinguard استفاده کنید. این برنامه به شما اجازه نصب هر برنامه ای را می دهد ولی در یک محیط کنترل شده(Sand box) تا احتمال وارد شدن هر گونه صدمه ای به دستگاه شما را به حداقل برساند.

شناسایی و پاک کردن trojanها:

بعضی معتقدند بهترین راه پاک کردن hard disk و ریختن دوباره ویندوز است ولی راههای ساده تری هم برای این کار وجود دارد. برنامه های Antivirus مدرن و قوی توانایی پاک کردن اکثر trojan ها را دارند. برای اطمینان بیشتر می توانید از اسکنر Anti-trojan هم استفاده کنید. برای آشنایی با اسکنرهای معروف Trojan ها می توانید به لیستی که در سایت www.hackfix.org آمده نظری بیندازید. یکی از بهترین نمونه های آورده شده در این سایت the cleaner است.

http://www.moosoft.com

شبکه خبری ورلد نیوز

http://www.yazdit.mihanblog.com/More-۶۵۶.ASPX

شبکه خبری ورلد نیوز

http://www.yazdit.mihanblog.com/More-۶۵۶.ASPX

ایران مسعود پزشکیان دولت چهاردهم پزشکیان مجلس شورای اسلامی محمدرضا عارف دولت مجلس کابینه دولت چهاردهم اسماعیل هنیه کابینه پزشکیان محمدجواد ظریف

پیاده روی اربعین تهران عراق پلیس تصادف هواشناسی شهرداری تهران سرقت بازنشستگان قتل آموزش و پرورش دستگیری

ایران خودرو خودرو وام قیمت طلا قیمت دلار قیمت خودرو بانک مرکزی برق بازار خودرو بورس بازار سرمایه قیمت سکه

میراث فرهنگی میدان آزادی سینما رهبر انقلاب بیتا فرهی وزارت فرهنگ و ارشاد اسلامی سینمای ایران تلویزیون کتاب تئاتر موسیقی

وزارت علوم تحقیقات و فناوری آزمون

رژیم صهیونیستی غزه روسیه حماس آمریکا فلسطین جنگ غزه اوکراین حزب الله لبنان دونالد ترامپ طوفان الاقصی ترکیه

پرسپولیس فوتبال ذوب آهن لیگ برتر استقلال لیگ برتر ایران المپیک المپیک 2024 پاریس رئال مادرید لیگ برتر فوتبال ایران مهدی تاج باشگاه پرسپولیس

هوش مصنوعی فناوری سامسونگ ایلان ماسک گوگل تلگرام گوشی ستار هاشمی مریخ روزنامه

فشار خون آلزایمر رژیم غذایی مغز دیابت چاقی افسردگی سلامت پوست