دوشنبه, ۲۲ بهمن, ۱۴۰۳ / 10 February, 2025

مجله ویستا

پنج روز تاخت و تاز در اینترنت

Aliso Viejo ، كالیفرنیا، ۸ اكتبر ۲۰۰۳

یوجی اكای (Yuji Ukai ) به منظور كشف نقاط ضعف و راههای جدید برای نفوذ به پیسی شما استخدام میشود. با وجود سپری شدن مدت زمان طولانی از ساعت كاری عادی شركت EEye Digital Security، جایی كه اُكای در آن روی نرمافزار «مدیریت آسیبپذیری امنیتی» كار میكند (ابزاری كه شركتهای بزرگ جهت حفاظت از شبكههای كامپیوتریشان در برابر نفوذ هكرها از آن استفاده میكنند)، او همچنان پشت كامپیوتر اداریاش نشسته است. او اكنون باید در منزلش باشد، اما در عوض ترجیح داده است كمی تفریح كند. و تفریح از نظر اُكای، به معنای جستجو مانند یك سگ شكاری برای پیدا كردن رخنههای امنیتی در میان میلیونها خط كدهای نرمافزاری است كه رایجترین و پركاربردترین سیستمعامل جهان یعنی ویندوز را تشكیل دادهاند. محصولات شركت EEye بهمنظور پیشبینی راههای نفوذ هكرها به نرمافزارها و مسدود نمودن آنها طراحی و ساخته میشوند. مشتریان این محصولات انتظار دارند EEye تحت هر شرایطی از كامپیوترهایشان محافظت به عمل بیاورد، حتی اگر هنوز راهحل و اصلاحیهای رسمی برای مشكلِ پیش آمده، وجود نداشته باشد. به همین دلیل، محققین و متخصصین حرفهها و تجارتهایی چون EEye، دائماً در حال كاوش و جستجو در ویندوز هستند تا نقاط ضعفی را بیابند كه كسی از آنها خبر ندارد. سوابق شركت، خود گویای همه چیز است. طی تنها ۳۰ روز گذشته، اُكای و هم قطارانش، مایكروسافت را از وجود ۶ نقطه ضعف امنیتی جدید در ویندوز مطلع ساختهاند. اُكای خودش یكی از آنها را پیدا كرده بود. یك فرمان بلاستفاده در بخشی از ویندوز به نام سرویس workstation. چیزی به او میگفت كه بخشهای دیگری از سیستم نیز باید دارای این نقطه ضعف باشند. به این ترتیب برنامه كاری امشبش مشخص میشود. جستجو درون فایلهای dll برای یافتن رخنه موردنظر. كارش را با بررسی سایر سرویسهایی (برنامههایی كه بخشهای مختلفی از سیستمعامل ویندوز را به اجرا در میآورند) كه به طور پیشفرض فعال هستند آغاز میكند. تقریباً بلافاصله، رخنه جدیدی را كشف میكند. آن هم در چه جایی، نزد رئیس بزرگ.سرویس زیر سیستم مسؤول امنیت داخلی یا Local Security Authority Subsystem.

LSASS كلیه جنبههای مرتبط با امنیت داخلی سیستمعامل ویندوز را كنترل میكند. با آنچه یافته است، او اكنون میتواند این سرویس را غیرفعال كند، كه به این ترتیب ویندوز لااقل برای مدت كوتاهی عاری از هرگونه محافظ میگردد. او همچنین میتواند از LSASS برای اجرای هر برنامه دلخواهش استفاده كند، و به این ترتیب، این «گارد امنیتی» ویندوز را به یك عامل درونیِ آماده به خدمت برای خود بدل كند، عاملی كه قادر است كنترل ویندوزهای ۲۰۰۰ و XP را در اختیار بگیرد. هكرها هم چنانچه از این نقطه ضعف امنیتی مطلع میشدند و مهارت لازم را نیز میداشتند، میتوانستند از آن بهرهبرداری كنند. اُكای به رئیسش اطلاع میدهد كه روشی به شكل عجیب، ساده را برای كنترل LSASS یافته است. ظرف چند ساعت، افراد مسؤول در EEye در حال مكالمه تلفنی با مایكروسافت هستند. بخش مهم و عمدهای از كل كامپیوترهای دنیا، دارای یك حفره امنیتی بزرگ میباشند. خوشبختانه، تنها EEye و مایكروسافت (تا آنجایی كه خودشان میدانند) از این مهم آگاهی دارند. اكنون مایكروسافت باید این مشكل را پیش از آنكه دیگران مطلع شوند برطرف سازد. سرویسی كه EEye ارایه میكند، از مشتریانش محافظت به عمل میآورد، ولی همچنین، ۲ دسته از كاربران ویندوز را نیز به وجود میآورد. آنهایی كه در برابر آسیبپذیریهای كشف شده جدید محافظت میشوند (مشتریان EEye)، و بقیه ما، كه باید (شاید ماهها) برای دستیابی به یك Patch یا اصلاحیه صبر كنیم و نسبت به خطرات محتمل و بالقوهای كه پیسیهایمان را در آینده به خطر میاندازد ناآگاه باقی بمانیم.

ردموند، واشنگتن، ۸ اكتبر ۲۰۰۳

در مركز واكنش امنیتی مایكروسافت (MSRC)، یك ساختمان اداری معمولی در قلب محوطه ساختمانسازی غول نرمافزاری جهان، ده نفر از نخبهترین اعضا گروه امنیتی، به مانند پزشكان اتاق اورژانس برای مرمت یك ویندوز زخمی در تلاش و تقلاء هستند. كوین كین (Kevin Kean)، مدیر MSRC میگوید: گروه وی ابتدا گزارش دریافتی را تجزیه تحلیل كرده و مورد مشكل آفرین را بازسازی میكنند. سپس برنامهنویسان و مدیران تولید گروهی موسوم به SWI (گروه ضربت برای ضعفهای امنیتی ویندوز)، را وارد صحنه میكنند كه در نهایت منجر به ایجاد یك اصلاحیه میشود. كین ادامه میدهد: پس از آگاهی از چگونگی اصلاح یك مشكل، MSRC وارد یك پروسه طولانی و دقیق میشود تا اطمینان پیدا كند كه یك اصلاحیه خوب و مطمئن تولید كرده است. موردِ LSASS به سرعت به یك دلمشغولی بزرگ تبدیل میشود. در كمتر از یك هفته، گروه ده نفری آنالیستها، صدها برنامهنویس، مدیر تولید و آزمایشكنندگان عیوب نرمافزاری را وارد گود میكنند.

با وجود احتمال وقوع یك فاجعه، استفان تولوز (Stephan Toulouse)، مدیر برنامه امنیت شركت، قدری اوضاع و احوالش بهتر از گذشته است چرا كه EEye به یك توافقنامه مهم صنعت نرمافزار موسوم به افشاء متعهدانه یا Responsible Disclosure پایبند است. طبق مفاد این توافقنامه غیررسمی، یابنده یك نقطه ضعف امنیتی، پیش از اعلان جزییات فنی آن به عموم، به شركت تولیدكننده نرمافزار برای ارایه راهحل فرصت كافی میدهد. توافقنامه Responsible Disclosure به اینترتیب، موقتاً از استفادهكنندگان نرمافزار پشتیبانی میكند، لااقل در تئوری. اگر EEye بلافاصله جزییات فنی و چندوچون این مورد را روی امنیت منتشر میكرد، گروه MSRC با كابوس ترمیم یك رخنه امنیتی همزمان با تولید و انتشار ویروسها و كرمهای جدید توسط هكرها مواجه میشد. اما مخفی نگاه داشتن جزییات مسأله، ممكن است برداشت اشتباهی از امنیت را نیز سبب شود. در حالی كه مایكرسافت روی اصلاحیه امنیتی كار میكند، یك نفوذگر بدطینت ممكن است رخنه را كشف كرده و پنهانی مورد سوء استفاده قرار دهد. كین میگوید، اكثر محققین امنیتی امروزه از انتشار جزییات فنی یك مورد، پیش از ارایه اصلاحیه برای آن، خودداری میكنند، امری كه در گذشته كاملاً به ندرت صورت میپذیرفت. در نتیجه، مایكروسافت میتواند روی تولید اصلاحیههایی كه مشكلات جانبی ایجاد نمیكنند تمركز كند. اما این پروسه به آزمایش نیاز دارد، و در این مورد خاص به آزمایشهای متعدد و مكرر.

ردموند، ۱۳ آوریل ۲۰۰۴

بیش از ۶ ماه از كشف اُكامی گذشته است. مایكروسافت اصلاحیهاش را، همراه با جزییات مشكلِ LSASS در بولتن امنیتیای كه MS۰۴-۰۱۱ نام میگیرد منتشر میكند. با چنین تأخیری، مایكروسافت عملاً یكی از رهنمودهای توافقنامه Responsible Disclosure را نقص كرده است. شركتهای امنیتی معمولاً توافق میكنند كه اصلاحیهها باید تا ۳۰ روز پس از كشف یك اشكال ارایه شوند. كین توضیح میدهد كه اصلاحیه مذكور، نهتنها نقصی را كه اكای در LSASS پیدا كرده، بلكه ۱۳ مورد آسیبپذیری امنیتی مرتبط دیگر را نیز برطرف میسازد. كاربران ویندوز و اهالی IT باید به سرعت این اصلاحیه را نصب كنند، مبادا كامپیوترها و شبكههایشان در معرض غارت و نابودی قرار بگیرد.گزارش فنی ارایه شده، كه مسؤولین و مدیران سیستمها به منظور ارزیابی بیخطری اجرای این اصلاحیه بر روی كامپیوترهایشان مورد استفاده قرار میدهند، همچنین حاوی اطلاعات فنی است كه یك نفوذگر ماهر برای مهندسی معكوس اصلاحیه و نوشتن برنامههایی برای حمله به پیسیهای بدون patch به آن نیاز دارد.

روسیه، ۲۹ آوریل ۲۰۰۴

دقیقاً ۱۶ روز بعد، ۳ بعدازظهر به وقت محلی، یك هكر روسی به نام Houseofdabus یك به اصطلاح proof-of-concept exploit (برنامهای كه نشان میدهد چگونه میتوان كنترل یك پیسی patch نشده را به دست گرفت) برای رخنه امنیتی LSASS منتشر میكند. قطعه كدی كه Houseofdabus ارایه میكند یك نمونه كار حرفهای و عالی است. نویسنده كد ادعا میكند كه این exploit را روی ده نسخه مختلف روسی و انگلیسی از ویندوزهای XP و۲۰۰۰ با موفقیت آزمایش كرده است. نوشتهای كه در دل این قطعه كد جای گرفته میگوید: «این نمونه به عنوان یك كد از نوع proof-of-concept و صرفاً به مقاصد آموزشی و نیز برای آزمایش توسط افراد مجاز كه مجوز انجام این كار را دارند ارایه شده است.» هیچكس باور نمیكند كه این كد فقط توسط افراد مجاز مورد استفاده قرار خواهد گرفت. برای ویروسنویسان كه معمولاً مهارت كمتری نسبت به exploit نویسان دارند، این كد یك موهبت آسمانی است. دلایل انگیزشی Housofdabus برای انجام چنین عملی مشخص نیستند، اما سارا گوردن متخصص ویروسها، كسی كه تاكنون با چند دوجین ویروسنویس دیدار و گفتگو داشته است، میگوید بیشتر افرادی كه به مبادرت به نوشتن كدهای exploit میكنند، تنبلی و اهمال كاربران پیسیها و شركتها را دلیل تأخیر در به كارگیری اصلاحیههای امنیتی میدانند. آنها براین باورند كه حضور كدهایشان بر روی خط، تلنگری است كه واكنش سریعتر در قبال پوشش حفرههای امنیتی را به دنبال خواهد داشت. در ردموند، كین از ماجرای كد Houseofdabus مطلع میشود و گروه MSRC را به نوعی حالتِ آماده باش به نام «watchful normalcy» فرا میخواند. حالت آماده باشی كه در آن آنالیستها، اینترنت را به دنبال یافتن نشانههایی دال بر سوء استفاده از كد exploit مورد بررسی قرار میدهند.

هلسینكی، فنلاند، ۱ می ۲۰۰۴

در ساعت ۰۲/۷ دقیقه صبح به وقت محلی، تحلیلگران امنیتی شركت فنلاندی تولیدكننده ضدویروس F-secure، متوجه میشوند یك كرم جدید كه نقطه ضعف امنیتی LSASS را مورد بهرهبرداری قرار میدهد سرانجام وارد صحنه شده است. F-Secure یك بیانیه رسمی در مورد این كرم به سایر مراجع و شركتهای تولیدكننده ضدویروسها ارسال میكند و كرم را Sasser مینامد. Sasser به سرعت گسترش مییابد و باعث از كار افتادن یا reboot شدن ناگهانی كامپیوترهای آسیبپذیر میگردد. این كرم ظاهراً آسیب عمومی به سیستمها تحمیل نمیكند، ولی در عمل، پیسیهای آلوده به علت تلاش كرم برای اشباع كردن شبكه محلی و تكثیر خود، غیرقابل استفاده میشوند. هنگامی كه اخبار Sasser به مایكروسافت میرسد، مهندسین كرم را روی یك پیسی آزمایشگاهی مورد بررسی قرار میدهند تا از نحوه انتشار آن مطلع شوند. در همین حال، كین سایر گروههایی را كه باید در ماجرا دخالت داده شوند به دور خود جمع میكند. همچنین افراد تیم Communications wing شركت را، كه وظیفه اطلاعرسانی به عموم و ارایه سایر خدمات اضافه به مشتریان را به عهده میگیرند. كین میگوید: «در چنین شرایطی یك وضعیت ۲۴ در ۷ (۲۴ ساعت شبانهروز و ۷ روز هفته در پشتیبانی ارایه سرویس) پیش میآید. تعدادی اتاق جنگ برپا میكنیم و شیفتهای كاری چرخشی به وجود میآوریم.» حدود ۱۰ ساعت بعد، گونه دومی از Sasser با عنوان Sasser.B، روی صفحه رادار F-Secure ظاهر شده است. Sasser.B آن قدری با نوع اولیه تفاوت دارد كه شركتهای ضدویروس را مجبور به ارایه فایلهای بروزرسانی جدیدی برای كشف و پاكسازیاش كند.ردموند، ۲ ماه مه ۲۰۰۴

تا فرا رسیدن یكشنبه، ظرف تنها ۲۴ ساعت از ظهور Sasser، مایكرسافت تصمیم به انجام فعالیتهای گستردهتر و اضافه بر سازمانی میگیرد كه تا آخر هفته به طول خواهد انجامید. اطلاعرسانی گسترده و به طور خاص ایجاد و هدایت یك Webcast، قرار دادن مرتب و مستمر اطلاعات لازم بر روی وب سایت شركت، اقدام به نصب و برپایی آگهی و ارایه اطلاعات به شركتهای سازنده پیسی و شركای مهم خود، و حتی پرداخت پول به گوگل برای اطمینان از اینكه هرگونه جستجویی جهت كسب اطلاعات در مورد این كرم منجر به دیدن آگهیای میشود كه به سایت Microsoft.com برای دریافت اصلاحیه و سایر ملزومات اشاره میكند، از جمله این اقدامات هستند.با وجود همه این تلاشها، مایكروسافت تنها در حال تقلا برای بازداشتن Sasser از پیشروی است. گزارشهای مربوط به اثرات و عوارض كرم از همه جا سرازیر میشوند.كارهای جاری در شركتهایی چون Goldman Sachs و British Airways متوقف شده است، كامپیوترها در نیمی از ادارات پست تایوان آلوده شدهاند و Sasser، طاعونوار، پیسیهای نمایندگیهای دولت در هنگكنگ و در سكوهای نفتی مقابل ساحل مكزیك را مورد حمله قرار میدهد.اهمیت، بزرگی و دامنه خرابی كه كرم به وجود میآورد، گیجكننده است. تعداد ۵ هزار سیستم كامپیوتری و تجهیزات اشعهایكس وابسته به آنها در یك بیمارستان در Lund سوئد از كار میافتند. ۱۲۰۰ عدد كامپیوتر در اداره مركزی كمیسیون اروپا در بروكسل نمیتوانند به اینترنت متصل شوند و بانك Sun Trust و American Express در ایاالات متحده، برای ساعتها، ارتباطشان را با اینترنت از دست میدهند. با فرا رسیدن غروب یكشنبه، تقریباً ۵/۱ میلیون نفر، ابزار رایگانی را از سایت مایكروسافت دریافت كردهاند كه Sasser را از بین میبرد. اما هنوز خیلی مانده كه كار Sasser به انتها برسد...

وافنسن، آلمان، ۳ مه ۲۰۰۴

در ۹۰۰ نفریwaffensen ، واقع در ۲۱ مایلی شهر برمن در شمال غربی آلمان، چنین شایع است كه

Sven Jaschan، یك دانشآموز دبیرستانی ۱۸ ساله، كل سه ماه اخیر را به نوشتن و ویرایش یك سلسله كرمهای اینترنتی كه خودش Skynet، ولی شركتهای تولیدكننده برنامههای ضدویروس، Netsky مینامندش، گذرانده است. گونههای مختلف این كرم، كه پیش از Sasser ظاهر شده بود، (و یكی از فعالترین و رایجترین كرمها در اینترنت به شمار میآمد) هر ماهه دهها هزار سیستم كامپیوتری را بارها آلوده میساخت. هدف Netsky اما غارت و نابودی كاربران بیگناه نیست، جنگافزاری است برای نبرد علیه كرمهای دیگری (Mydoom و Bagle) كه ماشینهای آلوده را به یك شبكه توزیع اسپم تبدیل كردهاند.Netsky كنترل كامپیوترهای آلوده مذكور را در اختیار میگیرد و كرمهای ارسالكننده اسپم را حذف میكند. - كمی بیش از دو ماه از زمان ظهور اولین كرم Netsky، باز هم چنین گفته میشود كه Jaschan، بیست و نهمین نسخه كرم را كه Netsky.AC نام دارد در شبكه مدرسه منتشر میكند. به مانند نسخههای پیشین، اینگونه جدید نیز حاوی یك پیام مخفی است، اما در این پیام خاص، نویسنده پیام مسؤولیت نوشتن Sasser را برعهده میگیرد... «آهای، شركتهای تولیدكننده ضدویروس، با شما هستم. آیا میدانید كه ما هستیم كه برنامه ویروس Sasser را نوشتیم؟!؟. بله، درسته! چرا اسمش را Sasser گذاشتهاید؟ یك راهنمایی: كد ] مربوط به بخش[ FTP-Server ]ویروس[ را با معادل Skynet.V مقایسه كنید!!! هاهاها ما شبكه آسمانی (اشاره به نام Skynet) هستیم....»

هلسینكی، ۴ ماه مه ۲۰۰۴

شركتهای تولیدكننده برنامههای ضدویروس، صبح روز سهشنبه در حال حاضر بررسی ادعای مطرح شده در پیام مخفی موجود در Netsky.AC هستند. متخصصین تحلیلگر شركت F-Secure، كرمهای Sasser و Netsky را كالبد شكافی میكنند و فلوچارت و روندكاری روالهای Sasser را با جزییات زیاد تهیه مینمایند.

ترسیم و نمایش گرافیكی موارد فوق، این متخصصین را قادر میسازد تا كد و سبك برنامهنویسی خالقش را با كرم مقایسه كنند. و سرانجام، Mikko Hypponen، مدیر تحقیقات بخش ضدویروس شركت F-Secure، در حالی كه به خروجی گرافیكی یاد شده اشاره میكند میگوید: «همان كسی كه Netsky را تولید كرده، Sasser را نوشته است.» شركتهای ضدویروس و مایكروسافت تخمین میزنند هر یك از نسخههای چهارگانه Sasser از نیم میلیون تا چند میلیون كامپیوتر را در سراسر جهان آلوده ساخته است. هر بار حمله و آلودهسازی ویروس، ویندوزهای XP و ۲۰۰۰ را، بدون اخطار قبلی، به شمارش معكوس ۶۰ ثانیهای غیرقابل بازگشتی برای راهاندازی مجدد وامیدارد. هنگامی كه كارمندان صبح روز دوشنبه به سركارشان بازگشتند، پیسیهای آلوده نشده و patch نشدهشان، امواجی از حملات ویروسی را در اینترنت به راه انداخته بودند، حملاتی كه تا فرونشستنشان هنوز زمانی باقی بود و Sasser سریعتر از هر كرم شناخته شده دیگری، پیسیهای سراسر جهان را آلوده میساخت.

وافنسن، ۵ می ۲۰۰۴

در حالی كه داستان Sasser، سوژه داغ رسانههای خبری جهان شده است، FBI به جمع تعقیبكنندگان نویسنده كرم خبرساز میپیوندد.Jaschan، بنا به گفته خودش كه در مجله آلمانی stern چاپ شد، طی نامهای به یكی از دوستان خود، كه تنها به نام MarleB از او یاد میشود، چنین اظهار میكند كه میخواهد از ویروسنویسی دست بكشد و قصد نابودی هارد دیسكش را دارد. ۶ ماه پیش از این، مایكروسافت با تخصیص یك بودجه ۵ میلیون دلاری برای پاداش دادن به افرادی كه اطلاعرسانی و راهنماییشان منجر به دستگیری و محكومیت نویسندگان كدهای مخرب فراگیر شود، تكانی به دنیای ویروسنویسی داده بود. كمی بعدتر در همان روز، MarleB و یكی دیگر از دوستان مدرسهای مرد جوان، با دفتر مركزی مایكروسافت در آلمان تماس میگیرند تا ببینند در صورت معرفی نویسنده Sasser، از سخاوت ۲۵۰ هزاردلاری مایكروسافت بهرهمند میشوند یا نه. تماس تلفنی، به Hemanshu Nigam نماینده شركت مایكروسافت كه مدیریت برنامه پاداش ضدویروس را برعهده دارد ارجاع داده میشود. Nigam میگوید: «به افراد تماس گیرنده گفتیم كه بله. با كمال میل پاداش را پرداخت میكنیم.» نیگام اما توضیح میدهد كه پیش از پرداخت پاداش، آنها باید اطلاعاتی را ارایه كنند كه برای مایكروسافت قابل تجزیه و تحلیل فنی باشد تا صحت ادعای مطرح شده به اثبات برسد. MarelB كد منبع نسخهای از Sasser را ارسال میكند. تاكنون فاش نشده كه MareB چگونه به این كد دست یافته است. نیگام میگوید: «مهندسین امنیت ما پس از آنالیز كردن اطلاعات ارسالی به این نتیجه رسیدند كه مدعیان، حرف بیپایه و اساسی نزدهاند.» مایكروسافت اكنون فكر میكند كه به احتمال قریب به تعیین، مرد مورد نظرش را یافته است Sven Jaschan. این اولینبار خواهد بود كه در یك برنامه پاداشدهی، اطلاعات ارایه شده توسط خبر دهنده، واقعاً منجر به دستگیری فرد موردنظر میشود.

سیاتل، ۷ می ۲۰۰۴

به مجرد دریافت تأیید صحت اطلاعات مربوط به Sasser، نیگام با مأموران تحقیق فدرال تماس میگیرد. یك واحد ویژه FBI در سیاتل، بلافاصله با یك مركز پلیس در استان Lower Saxony آلمان ارتباط برقرار میكند. كمی بعد در همان روز، مأمورین به كلبه محل زندگی Sven Jaschan ۱۸ ساله و خانوادهاش هجوم میبرند و كامپیوتر Jaschan را توقیف میكنند. در جریان بازجوییها، Jaschan به نقشی كه در خلق Sasser، Netsky و دیگر گونههای آنها داشته است اعتراف میكند. تنها ۲ ساعت پس از بازداشت، در حالی كه Jaschan هنوز در توقیف پلیس قرار دارد، پنجمین نسخه Sasser در اینترنت پدیدار میشود. برخی از متخصصین امنیت شك میكنند كه شاید نفوذگران دیگری در حال اشاعه Sasser باشند و یا اینكه Jaschan دست به اعتراف دورغین زده باشد. مراجع آلمانی اما، لااقل تا این لحظه، كماكان مطمئن هستند كه مجرم واقعی را در اختیار دارند. Jaschan احتمالاً Sasser.E را دقایقی پیش از ورود مأمورین به خانهاش منتشر ساخته است. این ادعای مسؤولان آلمانی است.هانوفر، آلمان، ژوئن ۲۰۰۴

با وجود اعتراف Jaschan، یك محاكمه تحت قوانین آلمان باید انجام بگیرد. هلموت تِرِنتمن (Helmut Trentmann) مدعیالعموم Lower Saxony، عهدهدار محاكمه Jaschan میشود. محاكمهای كه باید در یكی از روزهای ژانویه ۲۰۰۵ در هانوفر، مركز استان، به اجرا درآید. ترنتمن، Jaschan را جوانی توصیف میكند كه اوقات فراغتش را بهكار با كامپیوترش میگذراند. او میگوید كه مدعی علیه «یك موجود عجیب و غریب و بسیار باهوش است.» ترنتمن برپایه مدارك و شواهد مایكروسافت و متخصصین كامپیوتر، متقاعد شده است كه Jaschan ویروس Sasser را خلق و منتشر ساخته و این عمل را مغرضانه و با نیت خرابكاری انجام داده است. ترنتمن میگوید: «او Sasser را در چند مرحله روی خط قرار داده! و همه این مراحل را به تنهایی انجام داده است. او، دوستانش را از آنچه انجام میداده مطلع كرده و به این مسأله افتخار میكرده است.» ترنتمن البته توضیح میدهد كه سوءنیت Jaschan باید به اثبات برسد. میگوید: «فكر میكنم جاهطلبی او برای بهتر شدن در برنامهنویسی بوده است. این عمل برایش به مثابه یك مسابقه و رقابت بود. اما در روزهایی كه به دستگیریش ختم شد، ترس برش داشته بود. او از تحقیقات FBI مطلع شده بود. و اكنون كل ماجرا برایش بسیار بزرگ و حاد شده است.» از دیدگاه خود Jaschan، گرچه وضعیت قانونیاش نامشخص باقی میماند، ممكن است این شانس را بیابد كه مهارتهایش را در راه بهتری بهكار بگیرد: یك شركت تولید كننده فایروال آلمانی میخواهد او را به عنوان برنامهنویس استخدام كند.

هانوفر، سپتامبر ۲۰۰۴

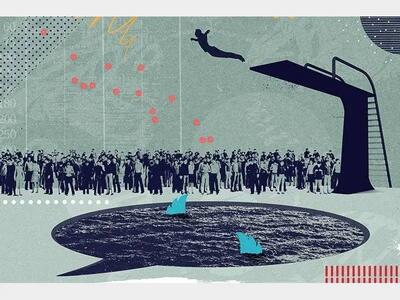

در حالی كه ماهنامه PC World به پوشش خبری ماجرا پرداخته است، ترنتمن از ۵ نفر از منابع خبری تحقیق میكند. ۴ نفر از آنها، هم كلاسیهای Jaschan هستند. ترنتمن و سایر بازجویان، احتمال مشاركت بعضی از این افراد را در انتشار Sasser ممكن میدانند. در همین زمان، ۲ گونه جدید Sasser ظاهر میشوند. شاید همدستان Jaschan هنوز دست از كار نكشیدهاند. در بیستوسوم آگوست، Sasser.G، كه در زمان انعكاس اخبار بازجوییها، جدیدترین گونه كشف شده بود، در اینترنت گشتوگذار میكرد. نسخههای قدیمیتر Sasser هر روز به آلودهسازی سیستمهای Patch نشده ادامه میدهند. و رقیبان مرموز و اسپم دوست Jaschan، یعنی آنهایی كه كرمهای Bagle و MyDoom را خلق كردند نیز همچنان به كار خود مشغول هستند و هر چند روز یكبار گونه جدیدی از محصولشان را ارایه میكنند. همه گروههای درگیر در این ماجرا، مدعی هستند كه اعمال و اقداماتشان به سود دیگران بوده است. كشف EEye و اكای در مورد حفره امنیتی LSASS به مشتریان شركت كمك كرده است، چرا كه اگر یك اخلالگر، زودتر از نقطه ضعف امنیتی مذكور مطلع میشد، امنیت سیستمهای این مشتریان به خطر میافتاد. انتشار اصلاحیه مایكروسافت نیز به مشتریانش كمك كرده كه از بروز مشكل پیشگیری كنند. Houseofdabus اظهار میكند كه exploit ارایه شده توسط وی، تنها مقاصد آموزشی داشته است. Jaschan نیز مدعی میشود او در حال ارایه سرویس به دیگران در مقیاسی بزرگ از طریق اینترنت بوده است. اگر چه گسترش با حداكثر سرعت ممكن، هدف اصلی Sasser بوده است، اما Netsky در نقطه مقابل، به كامپیوترهای آلوده به Bagle و MyDoom حمله میكرد (دو كرمی كه در كنار هم به Spam Zombies معروف بودند) و پیسیهای مذكور را از ارسال هرزنامه به دیگران باز میداشت. اگر همه به فكر آسایش و امنیت ما هستند، پس چرا دائماً در حال ضربه خوردن از ویروسها و كرمهایی هستیم كه اثرات مخربشان هربار شدیدتر میشود، كدهای خطرناكی كه اطلاعاتمان را از بین میبرند، شبكههایمان را فلج میكنند و كامپیوترهایمان را از كار میاندازند؟ واقعیت این است كه در عمل، اصلاحیهها از همه ما محافظت نمیكنند، بلكه كسانی را حفاظت میكند كه به سرعت از اصلاحیه مربوط استفاده میكند. به گفته گرهارد اِشِلبِك (Gerhard Eschelbeck) مدیر شركت امنیتی Qualys، تنها نیمی از كاربران پیسیها، اصلاحیهها را در بازه زمانی سه هفته از تاریخی ارایهشان بهكار میگیرند. این امر، نیمی دیگر از این جمعیت كثیر را در معرض خطر كرمهایی قرار میدهد كه اگر این اصلاحیهها منتشر نمیشدند، شاید اصلاً به وجود نمیآمدند. در ضمن شكی نیست كه نمیتوانیم سیستم اصلاحیه را به سادگی و همین الان دور بیاندازیم. نفوذگران و خرابكاران، حتی بدون كمكهای ناآگاهانه و غیرعمدی مایكروسافت، همواره در حال جستجوی آسیبپذیریهای نرمافزارها خواهند بود. چنین نفوذگران ناپیدایی، ممكن است آسیبهای بسیار مهمتری بهوجود بیاورند زیرا كاربران كامپیوترها در معرض دزدیدهشدن هویت و دادههایشان قرار میگیرند و تجارتها و كسبوكارها در معرض جاسوسی.

راهحل عاجل، تولید نرمافزاری است كه از ابتدا امن باشد. تا آن زمان، بهبود سیستم اصلاحیهنویسی، باید اولویتكاری همه افراد درگیر این مسأله باشد. كاربران، به هرحال، فعلاً یك انتخاب بیشتر ندارند: Patch كردن سیستمهایشان، به موقع و به دفعات.

انتظار تا كی؟

برخی متخصصین امنیت معتقدند زمانی كه شركتهای نرمافزاری صرف تولید یك Patch یا اصلاحیه میكنند، بیش از حد طولانی است، امری كه باعث میشود كامپیوترهای جهان ماهها بدون حفاظ باقی بمانند.

در مورد نقطه ضعف امنیتی LSASS، یوجی اُكای، مهندس نرمافزار ارشد شركت EEye از میزان تأخیری كه مایكروسافت در اصلاح یك خط كد از خود نشان داد گیج و متعجب شده است. وی میگوید: «اصلاحیه LSASS، مورد پیچیدهای نبود، بنابراین قابل درك نیست كه چرا آنها برای ارایه یك اصلاحیه، ۱۸۸ روز وقت صرف كردهاند.» «این یك قانون نانوشته است كه انتظار دارید شركتهای نرمافزاری چنین مشكلی را (مورد LSASS) طی ۳۰ روز و یك مورد پیچیدهتر را طی مدت ۶۰ روز برطرف كنند.» Rob Shively، مدیر Pivx Solutions، شركتی كه نرمافزارهای مدیریت اصلاحیهها و نقطهضعفهای امنیتی تولید میكند، با اكای هم عقیده است. وی میگوید چنانچه Pivx یك حفره امنیتی را با ارایه شواهد و مدارك كافی به شركت مربوطهاش معرفی كند، انتظار دارد كه مشكل در مدت ۱ ماه برطرف شود. او معتقد است، چنانچه نتوان به سرعت یك اصلاحیه تولید كرد، تولیدكننده نرمافزار مشكلآفرین، باید لااقل یك برنامه كمكی از طریق اینترنت در اختیار كاربران قرار دهد، (برنامهای كه معمولاً ویژگی یا بخش مشكلدار برنامه مورد بحث را غیرفعال میسازد) تا لااقل كاربران همچنان در معرض خطر باقی نمانند. در مقام دفاع، كوینكین، مدیر مركز واكنش امنیت شركت مایكروسافت و استفان تولوز، مدیر برنامه امنیت شركت میگویند كه هر حفره امنیتی و هر اصلاحیه، در نوع خود یك چالش منحصر به فرد میباشد.در مورد LSASS، تعداد ۱۳ رخنه امنیتی دیگر نیز باید برطرف میشد. این را تولوز میگوید. كین میگوید مایكروسافت باید میان زمانی كه صرف تولید اصلاحیه میكند و كیفیت آن، تعادل بهوجود بیاورد. «ما نمیخواهیم دست به ریسكی بزنیم كه نتیجه آن عدم اعتماد مشتریان به اصلاحیهها باشد.» اما برخی از كاربران معتقدند اصلاحیهای كه ارایهاش ۶ ماه زمان ببرد، حتی اگر هنگام انتشارش كاملاً آزمایش شده و قابل اعتماد باشد، غیرقابل قبول است. تام كِلِرمن، متخصص ارشد مدیریت امنیت دادهها در بانك جهانی میگوید: «ما به اصلاحیهها، پیش از آنكه خرابكاران به كدهای نفوذ دست یابند احتیاج داریم.» او میافزاید: «از منظر دیگر، كاربران پیسیها نیز مسؤولیت مهمی در این پروسه دارند. كلرمن معتقد است كاربران باید حداكثر پس از ۲۴ ساعت از ارایه اصلاحیه، آن را مورد استفاده قرار دهند. وقتی كسی یك رخنه امنیتی كشف میكند، هكرها بلافاصله آماده حمله میشوند و در حالی كه كاربران در اجرای اصلاحیهها این دست و آن دست میكنند، آنها شبكههای دنیا را مورد هدف قرار میدهند.» Mac Donnell Ulsch مدیرشركت Janus Risk Management میگوید: «اگر قرار باشد روزی مشتریان، نرمافزارهایی دریافت كنند كه از همان ابتدا امن باشند، باید خواستار ایجاد تغییر در روش تولید نرمافزارها در این راستا باشند» و ادامه میدهد كه: «ولی در حال حاضر به نظر میرسد كه هیچ درخواست سازمان یافتهای برای این منظور وجود ندارد.»

منبع : ماهنامه شبکه

ایران مسعود پزشکیان دولت چهاردهم پزشکیان مجلس شورای اسلامی محمدرضا عارف دولت مجلس کابینه دولت چهاردهم اسماعیل هنیه کابینه پزشکیان محمدجواد ظریف

پیاده روی اربعین تهران عراق پلیس تصادف هواشناسی شهرداری تهران سرقت بازنشستگان قتل آموزش و پرورش دستگیری

ایران خودرو خودرو وام قیمت طلا قیمت دلار قیمت خودرو بانک مرکزی برق بازار خودرو بورس بازار سرمایه قیمت سکه

میراث فرهنگی میدان آزادی سینما رهبر انقلاب بیتا فرهی وزارت فرهنگ و ارشاد اسلامی سینمای ایران تلویزیون کتاب تئاتر موسیقی

وزارت علوم تحقیقات و فناوری آزمون

رژیم صهیونیستی غزه روسیه حماس آمریکا فلسطین جنگ غزه اوکراین حزب الله لبنان دونالد ترامپ طوفان الاقصی ترکیه

پرسپولیس فوتبال ذوب آهن لیگ برتر استقلال لیگ برتر ایران المپیک المپیک 2024 پاریس رئال مادرید لیگ برتر فوتبال ایران مهدی تاج باشگاه پرسپولیس

هوش مصنوعی فناوری سامسونگ ایلان ماسک گوگل تلگرام گوشی ستار هاشمی مریخ روزنامه

فشار خون آلزایمر رژیم غذایی مغز دیابت چاقی افسردگی سلامت پوست