چهارشنبه, ۱۲ اردیبهشت, ۱۴۰۳ / 1 May, 2024

مجله ویستا

با مجرمان رایانهای چه میکنیم؟

باك بلوم بكر، مدیر مركز ملی دادههای جرایم رایانهای در سانتا كروز واقع در ایالت كالیفرنیا، كتابی با نام “جرایم رایانهای دیدنی” (Spectacular Computer Crimes) نگاشته است.

در این كتاب، بلوم بكر از هشت گرایش اصلی هكرها به سیستمهای رایانهای نام میبرد. “تخت بازی كودكان” (The Playpan) نگرش هكرهایی را توصیف میكند كه فضای رایانهای برای آنها یك اسباب بازی محسوب میشود. بعضی از ویروسنویسان نیز ممكن است چنین گرایشی داشته باشند اما بازی آنها بسیار خطرناكتر از بازی هكرها است.

“سرزمین فرصتها” (The Land of Opportunity) گرایش كاركنانی است كه شاید سهواً، در كار خود راه نفوذ در دیوار امنیتی را یاد میگیرند. آنها عمدتاً به این دلیل مرتكب جرم رایانهای میشوند كه فرصتها به آنها رخ مینمایند. آنها از قبل تصمیم به ارتكاب جرم ندارند اما در ناخودآگاه ذهن خود به دنبال راهی برای آن میگردند.

“ظرف كلوچه” (The Cookie jar) گرایش بعضی از مجرمان رایانهای با سرگرمیهای پرخرج ـ مواد مخدر، قمار، بورس بازی ـ را به فضای رایانهای نشان میدهد. این افراد احساس میكنند كه مشكلات مالی خود را نمیتوانند با دیگران مطرح كنند و بنابراین به سادگی به درون ظرف كلوچه شیرجه میزنند تا بدهیهای خود را بپردازند.

سناریوی “منطقه جنگی” (The War Zone) ، گرایش مجرمان عصبانی و دارای رفتار خصمانه و بدخواهانه است. بیشتر ویروسها توسط این افراد نوشته میشود و احتمالاً “انتقامجوی سیاه” بلژیكی، یكی از این افراد بوده است. مثال دیگری از گرایش منطقه جنگی، از كاركنان اخراج شدهای سر میزند كه برای انتقام گیری، در سیستم رایانه شركت خرابكاری میكنند.

دونالد بورلسون (Donals Burleson) كه از كارفرمای قبلی خود عصبانی بود، كرمی را طراحی و در سیستم رایانه شركت او وارد كرد كه بنا بر گرفته بلوم بكر: “قادر به نابود كردن ۱۶۸.۰۰۰ ركورد از كمیسیونهای كاركنان او بود.” خوشبختانه شركت یك نسخه پشتیبان از این ركوردها را در اختیار داشت و توانست میزان خسارتی كه بورلسون ببار آورده بود را به حداقل برساند.

“قوطی صابون” (The Soapbox)، ذهنیت یك مجرم رایانهای را توصیف میكند كه قصد دارد فعالیتی با هدف سیاسی انجام دهد. بمبهای منطقی، خرابكاریها و تروریسم رایانهای، نمودهایی از این گرایش هستند. باشگاه كائوس كه یك گروه بدنام از هكرهای آلمانی میباشد، مثالی از گروه مجرمان رایانهای “قوطی صابون” است (اگرچه ممكن است اعضای آن با هم تفاوت داشته باشند اما باشگاه كائوس به طور كلی در ردیف حزب سبز آلمان كه یك گروه چپ و ضد سلاحهای هسته است، قرار میگیرد).

“سرزمین پریان” (The Fairyland) گرایش افرادی است كه از آنچه در فضای رایانهای میكنند، بی اطلاع هستند. این افراد همیشه آگاه نیستند كه آنچه میكنند، اشتباه یا مخرب است. بلوم بكر میگوید: “ اگر افرادی كه عاشق كار با رایانه و دارای گرایش “تخت بازی كودكان” هستند، میتوانستند كسانی را كه در سرزمین پریان زندگی میكنند آموزش دهند، امنیت رایانهای به نحو چشمگیری افزایش مییافت.”

اگر فضای رایانهای برای مجرمان رایانهای یك “جعبه ابزار” (The Toolbox) باشد، به سادگی میتوان نتیجه گرفت كه رایانه میتواند ابزاری برای جرایم معمولی نیز باشد. بلوم بكر از افرادی كه با استفاده از رایانه به قمار، زنان هرزه، مواد مخدر و فعالیتهای غیر قانونی دیگر ـ مانند باندهای تبهكاری سازمان یافته ـ روی آوردهاند، به عنوان مثالهای استفاده از رایانه برای بزهكاری یاد میكند.

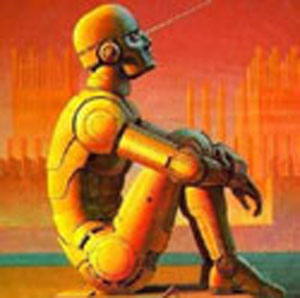

نهایتاً این فضای سایبر پانك (Cyberpunk Space) است كه شامل موارد جدیدی از بدخواهی میشود. “سایبر پانكها” یك نسخه نوید بخش از آینده فناوری را پراكنده میكنند (فیلم بلید رانر (Blade Runner) محصول ۱۹۸۲، مثالی از این تفكر است كه در آن با دنیایی مواجه میشوید كه ذهنیت بسیاری از سایر پانكها را تشكیل میدهد).

حال، “نوع” این مجرمان رایانه هرچه باشد، مجریان قانون چگونه باید با آنها رفتار كنند؟ مجازات آنها چقدر باید سخت گیرانه باشد؟ پاسخ دادن به این پرسشها مهم و دشوار است.

برای مثال آیا كوین متینك مستحق هفت سال زندان بود؟ او امكان آزادی به قید وثیقه را نداشت و تنها میتوانست حین دوران التزام دادرسی و دوران زندان از طریق تلفن كنترل شده با دنیای خارج تماس داشته باشد. معمولاً این نوع مجازاتها برای مجرمان خنثی در نظر گرفته میشود كه به امنیت فیزیكی دیگران صدمه میزنند. بعضی نویسندگان كه میتنیك از ابزاری استفاده كرده است كه بسیاری از ما با آن نا آشنا هستیم و این ناآشنایی باعث شده است كه نگرانیهایی درباره آنچه كوین میتنیكها میتوانند بر ضد سایر مردم انجام دهند، در ما پدید آید. یك روزنامه نگار معتقد است كه هكرهایی مانند میتنیك، به وسیله آگاه كردن ما از حفرههای موجود در دیوارهای امنیتی رایانهها، به همه ما خدمت میكنند.

عده ای نیز طرفدار بكارگیری هكرها و مخالف مجازات كردن آنها هستند، بلوم بكر در اینباره میگوید: “ما نمیدانیم كه با مجرمان رایانهای كه هك كردن را كنار گذاشتهاند، باید چه كنیم. پس از آنكه رسانه، آنها را به خدمت گرفت، زندگی رقابتی واقعی، این مجرمان را به سمت مسائلی سوق میدهد كه شاید نزد آنها ارجحیت بیشتری بر جرایم رایانهای داشته باشد.”

چگونه جامعه آمریكایی میتواند به آنها اجازه دهد كه مجدداً با رایانه كار كنند؟ از سوی دیگر، ما چگونه میتوانیم آنها را از كار با رایانه دور نگاه داریم در حالی كه آنها در این مورد بسیار متبحر هستند؟

در واقع بسیاری از هكرها، از جمله بهترین برنامهنویسان و متخصصان امنیت رایانه ـ در صنعتی كه رشد تصاعدی دارد و همواره نیازمند پرسنل ماهر است ـ هستند. برای یك هكر “خوب” مانند مایكل سینرجی (Michael Synergy) ، مطمئناً تقاضای زیادی وجود دارد. حین دهه ۱۹۸۰، سینرجی به درون یك سیستم اعتباری نفوذ كرد و به اطلاعات مالی ۸۰ میلیون آمریكایی از جمله رئیس جمهور دونالد ریگان، دسترسی پیدا كرد، او همچنین به اطلاعات یك گروه تقریباً ۷۰۰ نفری دسترسی یافت كه یك كارت اعتباری مشترك داشتند و سابقه اعتباری همه آنها غیر عادی به نظر میرسید.

سینرجی فهمید كه او نام و آدرس افرادی را یافته است كه با برنامه حفاظت از شهود فدرال ارتباط دارند. این برنامه به افرادی كه علیه مجرمان همچون رهبران جرایم سازمان یافته و باندهای مواد مخدر شهادت میدهند، اسم و آدرس جدیدی میدهد تا آنها را از انتقامجویی تبهكاران مصون دارد. سینرجی با FBI تماس گرفت و موضوع حفره موجود در سیستم را با آنها در میان گذاشت. اما شاید هكرهای دیگری كه متوجه این موضوع میشدند، این كار را نمیكردند و این فایلها در مقابل نفوذهای آینده، آسیب پذیر باقی میماند.

گروهی از هكرها و فریكها، تمایل زیادی دارند (یا داشتهاند) كه برای شركتهایی كار كنند كه بعدها این شركتها را مورد حمله قرار دادهاند. یك فریك افسانهای به نام جو انگرسیا (Joe Engressia) به توانایی تقلید تنهای چندفركانسی شركت بل تلفن (Bell Telephone) به وسیله سوت زدن شهرت دارد و این توانایی، او را قادر میساخت كه بتواند تماس رایگان برقرار كند.

انگرسیا در اینباره گفته است: “من دلم میخواهد كه برای شركت بل كار كنم... اگر بتوانید سر از كار من در آورید، خواهید فهمید كه كار با این سیستم چه زیباییهایی دارد.” شركت بل نه تنها او را استخدام نكرد، بلكه تصمیم گرفت تماسهای او را كنترل كند و از ارائه سرویس خانگی به او سرباز زد. حتی كوین متینك نیز آرزو داشت ـ در “تشكیلاتی” كه به نظر میرسید از آن نفرت دارد ـ شغلی بدست آورد كه در آن با رایانه كار كند. در حقیقت، او امروزه در یك شركت خدمات درمانی در كالیفرنیا با رایانهها كار میكند. اما بسیاری از شركتها، تمایلی به استخدام هكرهای بدام افتاده ـ یا هكرهایی كه تحت تعقیب قرار گرفتهاند اما مجرم شناخته نشدهاند یا محكوم نشدهاند ـ ندارند. این باعث میشود كه هكرهای سابق، علیرغم مهارت فنی و علاقه زیاد به كار با رایانه و آشنایی با مدیریت و امنیت سیستمها ـ و علیرغم نیاز بسیار زیاد صنایع به این نوع مهارتها ـ نتوانند با انجام كارهای قانونی با رایانه كسب درآمد كند یا انجام این كار برای آنان بسیار دشوار باشد. نویسندگان دیگری اشاره كرده اند كه هكرها ـ و به ویژه كركرها ـ از مهارت خود برای قربانی كردن دیگران استفاده میكنند بنابراین نباید به آنها رحم كرد. این نویسندگان ادعا میكنند كه اعتماد به یك مجرم رایانهای، میتواند یك خطر بالقوه برای وارد آوردن خسارات فناوری و اقتصادی بزرگ باشد. آنها معتقدند كه هكرهایی مانند كوین متینك باید برای عبرت سایر هكرها، مجازات شوند. جرایم رایانهای باعث براه افتادن مباحثات بیپایانی در مورد مسائل مختلف شده است. این مسائل شامل نحوه رفتار با مظنونین ، چگونگی احكام مجرمان رایانهای و تلقی اقدامات هكرها به عنوان یك جرم جدی، حتی در صورت ببار نیامدن خسارات ملموس، میباشد.

یك اپراتور سیستم در پاسخ به نویسندهای كه گفته بود رابرت موریس (نویسنده كرم رایانهای) نباید تنها به دلیل انجام یك آزمایش مجازات شود، گفته است: “تو مجبور نبودی گندی را كه او زده است، پاك كنی.” هزینه و زمانی را كه كاركنان صرف “پاك كردن” گندكاری این آزمایش كردند و خسارتی كه به دلیل قطع شدن ارتباط رایانهها با شبكه ببار آمد به میلیونها دلار بالغ میشود. حتی اگر میزان خسارات اعلام شده از سوی این شركتها به منظور جلب نظر عوامل مجری قانون فدرال، بیش از حد واقعی اعلام شده باشد، باز هم خسارات وارده به شركتهای متوسط یا كوچك به صدها هزار دلار میرسد.

مجرمان رایانهای مانند تمام مجرمان یقه سفید، در قاموس عدالت، یك مشكل محسوب میشوند. چه حكمی باید در مورد آنها صادر شود؟ آیا به دلیل خسارات اقتصادی بزرگی كه ببار میآورند باید مجازات سنگینی برای آنها در نظر گرفته شود؟ آیا مجازات آنها باید سنگینتر از مجازات مجرمان خشن باشد؟ یا مجازات آنها باید به دلیل آنكه از هیچ نیروی فیزیكی استفاده نشده است، سبكتر باشد؟ چگونه صدمه وارد شده به قربانیان جرایم رایانهای را میتوان جبران كرد؟ مشكل دیگری كه درباره مجرمان رایانهای وجود دارد آن است كه تعداد بسیار كمی از آنها تا به حال دستگیر و محكوم شدهاند. پروندههای بسیار كمی برای راهنمایی قضات و دادستانها در این موارد وجود دارد ـ هكرها و كركرها در گذشته چگونه مجازات میشدهاند؟ مرد جوانی از یك خانواده ثروتمند فیلادلفیایی به نام پت ریدل (Pat Riddle)، بین سالهای ۱۹۷۹ تا ۱۹۸۱ فایلهایی از آرپانت دانلود كرد. او همچنین با تشكیل یك شركت كاذب، كلاهبرداری بزرگی كرد. او مقدار زیادی تجهیزات رایانهای به ارزش چند صد هزار دلار را سرقت كرد و از برق و سرویس تلفن به صورت رایگان استفاده میكرد و آنها را در اختیار مردمیكه در همسایگی او زندگی میكردند نیز قرار میداد. ریدل در جولای سال ۱۹۸۱ دستگیر شد اما به آسانی آزاد شد ـ شاید به این دلیل كه در سال ۱۹۸۱ ، افراد بسیار كمی به اندازه كافی با رایانهها و فریك تلفن آشنا بودند بنابراین جرایم رایانهای كمتر به دادگاه كشیده میشد.

ریدل ادعا میكند كه یك وكیل به او گفته است كه او محكوم نخواهد شد زیرا هیچیك از اعضاء هیئت منصفه نمیفهمند كه او چه كرده است. ریدل به جرم كلاهبرداری محكوم شد زیرا در آن زمان هنوز هیچ قانونی برای جرایم رایانهای وجود نداشت . او تنها به پرداخت ۱۰۰۰ دلار جریمه و دو سال “آزادی مشروط در استفاده از تلفن” محكوم شد.

اما در مقایسه با پت دیدل، نیك ویتلی (Nick Whiteley) در سال ۱۹۹۰ در بریتانیا تنها به دلیل نفوذ به سیستم رایانه یك دانشگاه و گشتزدن در آن به تحمل حبس در زندان محكوم شد ( اگرچه ویتلی انگلیسی بود، اما كشورهای متعددی، رویههای خود را از رویه ایالات متحده در مقابل مجرمان رایانهای اتخاذ میكنند زیرا اكثریت قاطع كابران رایانه در ایالات متحده هستند).

اختلاف در سنگینی مجازات این دوتن، تفاوت فاحش در تغییر نگرش جامعه حین سالهای ۱۹۸۰ تا ۱۹۹۰ در قبال هككردن را منعكس میكند. یك عامل در این تغییر نگرش آنستكه افراد بیشتر و بیشتری با رایانهها و قابلیتهای رایانهها آشنا شدند.حكم لسلی لین دوست (Leslie Lynne Doucette) سنگینترین حكمیاست كه تا به حال برای یك هكر زن ـ بر اساس اظهارات مقامات مسئول، یك مورد نادر در نوع خود ـ صادر شده است. هنوز هم به نظر میرسد حكم او مبنی بر ۲۷ ماه زندان كه پس از درخواست تجدید نظر صادر شد، در مقایسه با حكمی كه امكان داشت بخاطر ۱۷ مورد نقض قوانین فدرال در مورد كلاهبرداری رایانهای صادر شود، بسیار سبك به نظر میرسید. او ممكن بود به ۸۹ سال زندان و پرداخت ۶/۱ میلیون دلار جریمه محكوم شود. بین ژانویه ۱۹۸۸ و می ۱۹۸۹، دوست باندی را رهبری میكرد كه با استفاده از دست كم ۱۵۲ رابط در سراسر ایالات متحده به تجارت كدهای دسترسی میپرداخت.

داستان كرایگ نیدورف (Craig Niedorf) معروف به شوالیه آذرخش، به افسانهای در دنیای زیرزمینی هكرها مبدل شد. او ویراستار یك روزنامه الكترونیك به نام فراك (Phrack) بود. نیدروف در این روزنامه، بخشهایی از یك سند با نام “E۹۱۱ ” را منتشر كرد كه در یك نفوذ به سیستم مؤسسه بل ساوت(Bell South) بدست آمده بود.

اگرچه خود نیدروف به این سیستم نفوذ نكرده بود و این كار توسط رابرت ریگز (Robert Riggs) (مشهور به “پیغمبر”) انجام شده بود كه شریك جرم نیدروف در این پرونده بود. نیدروف در جولای سال ۱۹۹۰ از اتهامات وارده تبرئه شد اما متحمل هزاران دلار هزینه دادگاه و حقالوكاله شد.

نیدروف در موقعیت بدی قرار گرفت اما ممكن بود به وضعیت بسیار بدتری دچار شود. “پیغمبر” و دو هكر دیگر به نامهای “اورویل” (Urvil) و “چپی” (Leftist) كه مانند “پیغمبر” اعضای یك باشگاه هك به نام لژیون آخرالزمان (Legion of Doom) بودند ـ به زندان محكوم شدند. “اورویل” و “چپی” كه هیچیك سابقه كیفری نداشتند، درخواست تجدید نظر كردند و به ۱۴ ماه زندان محكوم شدند اما نیدروف ـ كه سابقه كیفری داشت ـ به اتهام توطئه به ۲۱ ماه زندان محكوم شد. حمله به فراك و “آتلانتا تری” (The Atlanta Three) طی بخشی از عملیات ساندویل صورت گرفت.

ماركوس هس (Markus Hess)، پیتر كارل (Peter Carl) و دیرك اتو برزینسكی (Dirk Otto Brezezinski) (معروف به “داب” (Dob))، همگی اعضای باشگاه رایانهای كائوس بودند كه به اتهام جاسوسی گناهكار شناخته شدند. دادگاه آنها در ژانویه ۱۹۹۰ تشكیل شد و مشخص شد خساراتی كه آنها وارد آوردهاند از آنچه در ابتدا به نظر میرسید، بسیار كمتر است. آنها به ۱۴ ماه تا ۲ سال زندان و پرداخت چند هزار دلار جریمه محكوم شدند. نهایتاً حكم همگی آنها از زندان به آزادی مشروط تغییر یافت، پیش از آنكه پلیس بتواند چهارمین مظنون این پرونده به نام رابرت آنتون ویلسون (Robert Anton Wilson) را دستگیر كند، او به طرز اسرار آمیزی مرد. هانس هوبنر(Hans Hübner) معروف به پنگو (Pengo) نیز متهم این پرونده بود اما بدلیل همكاری با پلیس و اعتراف تمام آنچه درباره فعالیتهای غیر قانونی كائوس میدانست، مشمول عفو شد.

اما سرنوشت كارل كخ (Karl Koch) (معروف به “هاگبارد سلین” (Hagbard Celine)) از همه بدتر بود. او نیز یكی از اعضای كائوس و اولین كسی بود كه اطلاعات سرقت شده را به فروش رسانده بود. جسد سوخته او در جنگلهای اطراف هانور پیدا شد. مرگ او، خودكشی تشخیص داده شد اما بسیاری معتقدند كه او به قتل رسیده است.

قوانین جدید برای آن دسته از جرایم رایانهای نوشته میشود كه در حیطه قوانین موجود قرار نمیگیرد. همانطور كه در فصل پنجم دیدیم، اجرای قانون همپای مجرمان در جنبههای فناوری پیشرفت میكند. قانونگذاران و مقامات مجری قانون برای برقراری تعادل میان حقوق افراد و امنیت كل جامعه، تقریباً مبارزهای هر روزه دارند.

هر قدر افسران پلیس در ردیابی مجرمان رایانهای كارآزمودهتر میشوند، محصولات كمتری مانند نرمافزارهای بانك دادهها برای آسانتر كردن كارها تولید میشود. در همین حال، هر قدر مجرمان رایانهای بیشتری شناسایی و مجازات شوند، برای كمك به قضاوت موارد مشابهی كه در آینده پیش خواهد آمد، پروندههای بیشتری وجود خواهد داشت. گروههای رایانهای و سازمانهای “سگ نگهبان” Watchdog)) مانند WELL و ACLU، همواره اجرای قانون را مد نظر دارند در حالیكه مجریان قانون همواره فعالیتهای غیر قانونی و از جمله فعالیتهای غیر قانونی رایانهای را مد نظر دارند.

امكان برقراری تعادلی میان حقوق افراد و امنیت جامعه وجود دارد. حتی اگر میزان اتكاء ما به رایانهها در آینده افزایش یابد، امكان كاهش جرایم رایانهای وجود خواهد داشت.

هنوز هم بهترین راه برای جلوگیری از وقوع اكثر جرایم ـ رایانهای یا غیر رایانهای ـ به آگاهی ما بستگی دارد. اگر تعداد بیشتری از مردم از اشكال و روشهای فعلی جرایم رایانهای آگاهی یابند، تعداد قربانیان كاهش خواهد یافت. صدها شركت مشاور امنیت رایانه در سطح جامعه و در تمام جهان پدید خواهد آمد و با برطرف كردن ضعفهای سیستمهای رایانهای و نرمافزارها، حفاظت بیشتری پدید خواهند آورد.

اگرچه رمزگذاری، راه خوبی برای حفاظت از خصوصی بودن مكاتبات پست الكترونیك است، اما یك نویسنده اشاره میكند كه متمركز شدن بر ابزارآلات فناوری برتری و امنیت الكترونیك پیچیده رایانه میتواند نتیجه معكوس دهد. نویسندهای با نام رابرت شایر (Robert Scheier) مخاطرات امنیتی را در بیمارستانی واقع در ساوت وسترن، بدون ذكر نام آن برشمرده است. او این مطالب را در مقالهای با نام با مسمای “آن در لعنتی را ببند!” منتشر كرده است. او اشاره میكند، با آنكه مدیر بیمارستان توجه بسیاری به جلوگیری از نفوذ هكرها به سیستم رایانهای بیمارستان داشت. نگهبانان امنیت فیزیكی بیمارستان نسبت به كار خود كاملاً بیتوجه بودند.

برای مثال، مشاورانی كه برای یافتن نقاط ضعف سیستم امنیتی استخدام شده بودند، قادر نبودند كه به فایلهای پزشكی رایانهای دسترسی پیدا كنند. اما شایر میپرسد: “وقتی تعداد زیادی از پروندههای پزشكی بیماران و عكسهای اشعه ایكس بر روی یك میز در گوشهای تلنبار شده بود، چه نیازی به گذرواژه رایانه وجود داشت؟ “این مشاوران كه هیچ شناسه یا یونیفورم مشخصی نداشتند و هرگز توسط كاركنان بیمارستان متوقف نشدند یا سئوالی از آنها نشد زیرا كاركنان بیمارستان از اجرای این برنامه مطلع نبودند.

درِ فلزیابی كه در مدخلِ اتاق اورژانس نصب شده بود ایده خوبی بود اما تنها تا وقتی كارایی داشت كه در پشتیِ اتاق اورژانس ـ كه فلزیاب نداشت ـ قفل بوده باشد.” توجه به جلوگیری از جرایم فناوری برتر، نمیتواند جایگزین شیوههای قدیمی جلوگیری از جرایم انواع دیگر شود.

اگر اتفاقی افتاد كه غیر قابل پیشبینی بود و نفوذ به رایانه شما باعث وارد آمدن خساراتی به شما شد، بهترین كاری كه میتوانید انجام دهید، تماس با تیم واكنش سریع رایانه (CERT) از طریق وب سایت www.cert.org میباشد. این سازمان در سال ۱۹۸۸ توسط مؤسسه مهندسی نرمافزار در دانشگاه كارنگی ملون (Carengie Mellon) واقع در پیتس بورگ (Pittsburg) پایهگذاری شد.

این سازمان علاوه بر همكاری نزدیك با كاربران اینترنت برای جلوگیری از جرایم رایانهای، با اقداماتی كه پس از ارتكاب یك جرم رایانه باید انجام شود یا اقداماتی كه در وضعیتهای كاملاً اضطراری باید صورت پذیرد، آشنایی دارد. این گروه كه همچنین آمار نفوذهای رایانهای و تهدیدهای امنیتی را نگهداری میكند، گزارش كرده است كه تهدیدهای اینترنتی از ۱۳۲ مورد در سال ۱۹۸۹ به ۲۵۲ مورد در سال ۱۹۹۰ و ۷۳۳ مورد در سال ۱۹۹۲ افزایش یافته است (به یاد داشته باشید كه اینترنت تنها یك شبكه در میان صدها شبكه موجود درجهان میباشد!)

اطلاعات مربوط به امنیت رایانهای نه تنها در وب سایت CERT، بلكه در وب سایتهای بسیاری از جمله www.ovent.com/~dckinder/framin۰۱.htm قابل دستیابی است. شخصی به نام اس.ام.لیو (S. M. Lieu) در مطلبی تحت عنوان “تمركز گردشگر شبكه” (Netsurfer Focus) در وب سایت www.netsurfer.com/nsf/voz/oz/index.html مینویسد كه شما راههای متعددی برای جلوگیری از نفوذ دیگران به سیستم رایانهتان در اختیار دارید.

كلید این معما، گشتن به دنبال حفرههای امنیتی است كه شما قبلاً به فكر آنها نیافتادهاید. برای مثال، هر سیستم رایانهای به سه مؤلفه اصلی نیاز دارد: (۱) سختافزار و نرمافزار، (۲) كاربران و (۳) پروسیجرها.

ایمنسازی یك سیستم، به معنای بازرسی تمام این مؤلفهها برای یافتن حفرههای ممكن است. آیا این حفره، یك كارمند (یا رییس) غیر قابل اعتماد است؟ آیا یك نرمافزار آسیبپذیر است؟ آیا یك گذرواژه ضعیف است؟ آیا افراد دیگر، به فایلهایی دسترسی دارند كه واقعاً نیازی نیست آنها را ببینند؟ تمام این عوامل میتواند منجر به جرم رایانهای شود.

به همین ترتیب، هر سیستم رایانهای با سه تهدید اصلی مواجه است: (۱) تهدید ناشی از اعمال بدخواهانه، (۲) تهدید ناشی از غفلت (۳) تهدید ناشی از حوادث طبیعی. برای ایمنسازی كامل یك سیستم، باید به خاطر داشته باشیم كه خطرات بالقوه دیگری بجز هكرها، كركرها و فریكها نیز وجود دارد.

اگر رایانه شما از طریق خط تلفن به چندین رایانه دیگر متصل است، امنیت آن اهمیت بیشتری مییابد. لیو اشاره میكند كه وقتی یك رایانه به شبكه متصل میشود، “همانگونه كه مردم میتوانند خود را با نام شما جا بزنند، رایانهها نیز میتوانند به عنوان رایانه شما جا زده شوند (این كار را اسپوفینگ (Soofing) یا انتقال اطلاعات به یك آدرس ظاهرا مجاز میگویند) … در فاصله میان رایانه شما تا رایانههای دیگر، هر كسی میتواند از یك برنامه بوكش (Sniffer) استفاده كند تا فایلهای در حال رد و بدل شدن را باز كند و بخواند.”

بنابراین چه باید كرد؟ آیا باید رایانه را از شبكه جدا كرد ـ كه احتمالاً برای بیشتر دانشجویان و افرادی كه فعالیت تجاری دارند ایده خوبی نیست ـ یا از یك رایانه “دروازه” (Gateway) استفاده كرد. این رایانه باید تا حد ممكن ایمن باشد و فعالیت آن كنترل شود. دروازه، رایانهای است كه شبكه از طریق آن به “دنیای خارج” متصل میشود. اهمیت دروازه در نگهداری لاگهای كاربران (User Logs) و زمان استفاده از دروازه میباشد تا الگویی از استفاده نرمال را نشان دهد.

اگر امنیت رایانه مورد تهدید قرار گرفته باشد، ممكن است تنها راه برای ردیابی یك مزاحم، لاگها باشند. سایر رایانهها در شبكه داخلی را نیز میتوان به وسیله یك “دیوار آتش” (Fire Wall) ـ یك برنامه نرمافزاری برای حفاظت آنها از نفوذ ـ محافظت كرد.

كسانی كه شبكههای رایانهای تجاری ندارند، هنوز با بعضی مسائل امنیتی مهم مواجه هستند. برای مثال، شبكه جهانگستر اصلی، كاملاً برای كاربران رایانه ایمن بود تا آنكه برنامههای كابردی جدیدی چون جاوا اسكریپت (Javascript) و اكتیو ایكس (Active X) پدید آمدند. امروزه تنها متصل شدن به بعضی وب سایتها میتوانند باعث شود كه كدهای خطرناكی به رایانه شما وارد شود. برای جلوگیری از ورود ویروسها باید از برنامههای ضد ویروس استفاده كرد و دانلود كردن فایلها تنها از طریق وب سایتهای قابل اعتماد انجام شود.

شما باید از گذرواژههای غیرعادی استفاده كنید و آنها را مكرراً تغییر دهید. البته هرگز نباید اطلاعات شخصی خود مانند گذرواژهها را در اینترنت بازگو كنید یا از طریق پست الكترونیك و بدون محافظت ارسال كنید.

اگر رایانه شما برای خانه یا شغلتان اهمیت زیادی دارد، باید برای ایمنسازی آن، زمان كافی صرف كنید. آیا از رایانه خود برای فعالیتهای مالی و حرفهای استفاده میكنید؟ در این صورت باید محاسبه كنید كه در صورت صدمه دیدن این رایانه، چه خسارتی به شما وارد خواهد آمد؟ و سپس برای محافظت از آن، زمان و هزینه لازم را صرف كنید.

نهایتاً به یاد داشته باشید كه تعداد نفوذها واقعاً در مقایسه با میزان ترافیك اینترنت بسیار كم است. اقدام برای این پیشگیریها میتواند تا حدی خیال شما را راحت كند. همانطور كه اس. ام. لیو اشاره میكند: “كركرها نیز در كار خود حسابِ سود و زیان را میكنند و عمدتاً به سیستمهایی نفوذ میكنند كه چیز دندانگیری عایدشان شود.

نوشته: جینا دی آنجلیز (Gina De Angelis)

ترجمه: دكتر عبدالصمد خرم آبادی و سعید حافظی

مقاله آی تی ایران

ترجمه: دكتر عبدالصمد خرم آبادی و سعید حافظی

مقاله آی تی ایران

منبع : شبکه خبری ورلد نیوز

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

pameranian.com

پیچ و مهره پارس سهند

خرید بلیط هواپیما

روز معلم ایران معلمان رهبر انقلاب نیکا شاکرمی دولت مجلس شورای اسلامی مجلس دولت سیزدهم خلیج فارس شورای نگهبان شهید مطهری

تهران شهرداری تهران هواشناسی معلم سیل پلیس آموزش و پرورش قوه قضاییه بارش باران سلامت سازمان هواشناسی دستگیری

قیمت دلار خودرو قیمت خودرو دلار ایران خودرو حقوق بازنشستگان قیمت طلا سایپا بانک مرکزی بازار خودرو تورم کارگران

فضای مجازی تلویزیون رادیو سریال سینما دفاع مقدس سینمای ایران موسیقی فیلم تئاتر نون خ رسانه ملی

دانش بنیان

اسرائیل غزه آمریکا فلسطین جنگ غزه چین رژیم صهیونیستی حماس نوار غزه روسیه عربستان یمن

استقلال فوتبال پرسپولیس رئال مادرید بایرن مونیخ لیگ قهرمانان اروپا تراکتور سپاهان باشگاه استقلال لیگ برتر بازی باشگاه پرسپولیس

وزیر ارتباطات پهپاد تبلیغات اپل ناسا نخبگان گوگل ویروس

کبد چرب خواب میوه دیابت کاهش وزن ویتامین بیماری قلبی مسمومیت قهوه طول عمر بیماری

![ترجمه تفسیر طبری [قصهها]: فارسی قرن چهارم هجری](/mag/i/4/d1rl9.jpg)