دوشنبه, ۱۷ اردیبهشت, ۱۴۰۳ / 6 May, 2024

مجله ویستا

نفوذگران شبکههای بیسیم دزدانی بدون رد پا

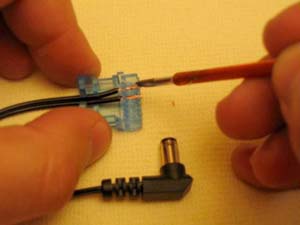

حال، چنین کاربری را در نظر بگیرید که پس از نصب کارت شبکهٔ بیسیم خود، درمییابد که دو شبکهٔ بیسیم محلی، محل اقامت وی را تحت پوشش قرار دادهاند. یکی از آنها، یک Secure Set Identifier به نام lopez دارد و استاندارد امنیتی (WEP (Wired Equivalent Privacy در آن فعال است و دیگری یک SSID به نام default داشته و هیچ حفاظتی از آن صورت نگرفته است.

کارت بیسیم وی، بهطور خودکار به ایستگاه default که یک آدرس پویا به او تخصیص داده، متصل میشود و بدینترتیب اتصال اینترنتی با سرعت ۱۱ مگابیت بر ثانیه، بدون هزینه و محدودیت در اختیار وی قرار میگیرد. هنگامی که چند سال قبل، شبکههای بیسیم مطرح شدند، امنیت این شبکهها بسیار مورد توجه قرار گرفت و سازندگان، استاندارد WEP را برای پنهانسازی دادهها در فضا مورد استفاده قرار دادند. اگرچه WEP حفرههای امنیتی دارد (و مانع از دسترسی نفوذگران به دادههای شما نمیشود)، اما فعال کردن آن باعث میشود تا شبکه به راحتی در دسترس دیگران قرار نگیرد.

البته سرقت دادهها در فضا، تهدید جدی در شبکههای بیسیم بهشمار نمیآید؛ چرا که این مشکل میتواند از طریق رمزنگاری به راحتی حل شود. نگرانی و تهدید اصلی، فضائی است که این شبکه در بر میگیرد. مرزهای معمول، در شبکههای بیسیم در حال فرو ریختن هستند. پیش از این، مدیران شبکه میتوانستند اتصالات خارجی را فهرست کرده و دیوارهای آتش در سر راه آنها قرار دهند، اما امروزه تقریباً تمام سازمانها، بهدلیل وجود شبکههای بیسیم، اتصالات فراوانی به خارج دارند که تنظیم دیوار آتش برای کنترل دسترسی به تمام آنها، امکانپذیر نیست.

حال اگر شما یک نفوذنگر باشید که میتواند بهعنوان یک کلاینت معتبر به شبکه متصل شود، دیگر به ردیابی اطلاعات از میان ترافیک شبکه نخواهید پرداخت. در این حالت، هنگامی که به یک گره کامل در شبکه شدید، دیگر لازم نیست برای دریافت اطلاعات موردنظر خود منتظر بمانید تا یک کلاینت به شبکه متصل شود، بلکه میتوانید مستقیماً وارد شبکه شده و آنچه را که میخواهید، بردارید. این کار، به پنهانسازی کمتری نیاز دارد و در صورتیکه هدف شما، پیکربندی قدرتمندی برای تشخیص ورود کلاینتهای بدون مجوز و نیز تجهیزات تسهیم فضای مناسبی نداشته باشد، احتمالاً کشف نخواهید شد. ممکن است نقاط دسترسی بیسیم یک شرکت، دارای مراحل تأیید اعتبار قدرتمندی باشند و از اینرو فقط کلاینتهای مجاز بتوانند به آن متصل شوند. اما اگر تنها یکی از اعضاء، به یک نقطه دسترسی غیرمجاز متصل شود، تمام امکانات دفاعی و حفاظتی کل شبکه از بین خواهند رفت. برای محافظت در برابر این امر، میتوان بهطور منظم بررسیهائی در شبکه انجام داد تا نقاط دسترسی غیرمجاز مشخص و حذف شوند. البته در ابتدای این کار، ممکن است مخالفتهائی از سوی کارمندان صورت گیرد، اما منافع این کار، بسیار قانعکننده خواهد بود.

دسترسی ناامن

توسط این بررسیها میتوان نقاط دسترسی فراوانی را شناسائی کرد که در خارج از شرکت قرار دارند. فرضاً ممکن است ببینید که رستورانها و کافیشاپهای اطراف محل کار شما، برای ارسال سفارش از پیشخدمتها به آشپزخانه، از شبکهٔ بیسیم استفاده میکنند. در چنین شرایطی محافظت از شبکهٔ ضروری است. با اعمال این روش در یک شرکت، بیش از ۳۰ نقطهٔ دسترسی غیرمجاز در یک طبقه شناسائی شد که بسیار عجیب بهنظر میرسید. با اتصال به یکی از آن نقاط، تنها یک صفحهٔ وب حاوی خدمات چاپگرها را با پشتیبانی چاپ بیسیم فعال تحویل داده و در نتیجه، هر کدام از آنها بهعنوان یک نقطهٔ دسترسی شبکهٔ بیسیم عمل میکرد. نقاط دسترسی اشتباه در یک شرکت، مشکلی قابل حل است؛ در واقع، مشکل اصلی در شبکههای بیسیم که موجب نگرانی میشود، کاربران خانگی هستند. پیش از ظهور شبکههای بیسیم، یک نفوذگر یا ویروسنویس، برای انجام کارهای غیرقانونی گزینههای محدودی در اختیار داشت. وی باید از حساب شخصی خود استفاده میکرد که با راحتی قابل ردیابی بود و در صورت استفاده از یک حساب جعلی، امکان دستگیری وی از طریق ردیابی تلفنی وجود داشت. در صورت مراجعه به کافینت برای انجام کارهای خلاف نیز، هم مدارک فیزیکی مانند اثر انگشت از خود بهجای گذاشته بود و هم تلویزیونهای مدار بسته قادر به شناسائی وی بودند. اما اکنون با شبکههای بیسیم، همهچیز تغییر کرده است. در اغلب خیابانهای یک شهر بزرگ صنعتی، حداقل یک نفر وجود دارد که از اتصالات بیسیم، بهطور ناامن استفاده کند. مسلماً نیمی از این افراد، دیوار آتش ویندوز XP را فعال کردهاند، اما این کار، مانع مهاجمان و نفوذگران نمیشود. آنها به راحتی به محدودهٔ فرکانسی کاربران وارد و به شبکه متصل میشوند؛ دیگر نه مدرک فیزیکی وجود دارد و نه تلویزیون مدار بستهای و در این میان، فقط افرادی که اتصال آنها مورد استفاده قرار گرفته، متضرر خواهند شد. بنابراین، در عین حال که اتصالات شبکهٔ بیسیم مفید هستند، نفوذگران میتوانند از آنها به سادگی برای حمله و سپس ناپدید شدن و ناشناس ماندن استفاده کنند.

مترجم: الهام قارون

کارت بیسیم وی، بهطور خودکار به ایستگاه default که یک آدرس پویا به او تخصیص داده، متصل میشود و بدینترتیب اتصال اینترنتی با سرعت ۱۱ مگابیت بر ثانیه، بدون هزینه و محدودیت در اختیار وی قرار میگیرد. هنگامی که چند سال قبل، شبکههای بیسیم مطرح شدند، امنیت این شبکهها بسیار مورد توجه قرار گرفت و سازندگان، استاندارد WEP را برای پنهانسازی دادهها در فضا مورد استفاده قرار دادند. اگرچه WEP حفرههای امنیتی دارد (و مانع از دسترسی نفوذگران به دادههای شما نمیشود)، اما فعال کردن آن باعث میشود تا شبکه به راحتی در دسترس دیگران قرار نگیرد.

البته سرقت دادهها در فضا، تهدید جدی در شبکههای بیسیم بهشمار نمیآید؛ چرا که این مشکل میتواند از طریق رمزنگاری به راحتی حل شود. نگرانی و تهدید اصلی، فضائی است که این شبکه در بر میگیرد. مرزهای معمول، در شبکههای بیسیم در حال فرو ریختن هستند. پیش از این، مدیران شبکه میتوانستند اتصالات خارجی را فهرست کرده و دیوارهای آتش در سر راه آنها قرار دهند، اما امروزه تقریباً تمام سازمانها، بهدلیل وجود شبکههای بیسیم، اتصالات فراوانی به خارج دارند که تنظیم دیوار آتش برای کنترل دسترسی به تمام آنها، امکانپذیر نیست.

حال اگر شما یک نفوذنگر باشید که میتواند بهعنوان یک کلاینت معتبر به شبکه متصل شود، دیگر به ردیابی اطلاعات از میان ترافیک شبکه نخواهید پرداخت. در این حالت، هنگامی که به یک گره کامل در شبکه شدید، دیگر لازم نیست برای دریافت اطلاعات موردنظر خود منتظر بمانید تا یک کلاینت به شبکه متصل شود، بلکه میتوانید مستقیماً وارد شبکه شده و آنچه را که میخواهید، بردارید. این کار، به پنهانسازی کمتری نیاز دارد و در صورتیکه هدف شما، پیکربندی قدرتمندی برای تشخیص ورود کلاینتهای بدون مجوز و نیز تجهیزات تسهیم فضای مناسبی نداشته باشد، احتمالاً کشف نخواهید شد. ممکن است نقاط دسترسی بیسیم یک شرکت، دارای مراحل تأیید اعتبار قدرتمندی باشند و از اینرو فقط کلاینتهای مجاز بتوانند به آن متصل شوند. اما اگر تنها یکی از اعضاء، به یک نقطه دسترسی غیرمجاز متصل شود، تمام امکانات دفاعی و حفاظتی کل شبکه از بین خواهند رفت. برای محافظت در برابر این امر، میتوان بهطور منظم بررسیهائی در شبکه انجام داد تا نقاط دسترسی غیرمجاز مشخص و حذف شوند. البته در ابتدای این کار، ممکن است مخالفتهائی از سوی کارمندان صورت گیرد، اما منافع این کار، بسیار قانعکننده خواهد بود.

دسترسی ناامن

توسط این بررسیها میتوان نقاط دسترسی فراوانی را شناسائی کرد که در خارج از شرکت قرار دارند. فرضاً ممکن است ببینید که رستورانها و کافیشاپهای اطراف محل کار شما، برای ارسال سفارش از پیشخدمتها به آشپزخانه، از شبکهٔ بیسیم استفاده میکنند. در چنین شرایطی محافظت از شبکهٔ ضروری است. با اعمال این روش در یک شرکت، بیش از ۳۰ نقطهٔ دسترسی غیرمجاز در یک طبقه شناسائی شد که بسیار عجیب بهنظر میرسید. با اتصال به یکی از آن نقاط، تنها یک صفحهٔ وب حاوی خدمات چاپگرها را با پشتیبانی چاپ بیسیم فعال تحویل داده و در نتیجه، هر کدام از آنها بهعنوان یک نقطهٔ دسترسی شبکهٔ بیسیم عمل میکرد. نقاط دسترسی اشتباه در یک شرکت، مشکلی قابل حل است؛ در واقع، مشکل اصلی در شبکههای بیسیم که موجب نگرانی میشود، کاربران خانگی هستند. پیش از ظهور شبکههای بیسیم، یک نفوذگر یا ویروسنویس، برای انجام کارهای غیرقانونی گزینههای محدودی در اختیار داشت. وی باید از حساب شخصی خود استفاده میکرد که با راحتی قابل ردیابی بود و در صورت استفاده از یک حساب جعلی، امکان دستگیری وی از طریق ردیابی تلفنی وجود داشت. در صورت مراجعه به کافینت برای انجام کارهای خلاف نیز، هم مدارک فیزیکی مانند اثر انگشت از خود بهجای گذاشته بود و هم تلویزیونهای مدار بسته قادر به شناسائی وی بودند. اما اکنون با شبکههای بیسیم، همهچیز تغییر کرده است. در اغلب خیابانهای یک شهر بزرگ صنعتی، حداقل یک نفر وجود دارد که از اتصالات بیسیم، بهطور ناامن استفاده کند. مسلماً نیمی از این افراد، دیوار آتش ویندوز XP را فعال کردهاند، اما این کار، مانع مهاجمان و نفوذگران نمیشود. آنها به راحتی به محدودهٔ فرکانسی کاربران وارد و به شبکه متصل میشوند؛ دیگر نه مدرک فیزیکی وجود دارد و نه تلویزیون مدار بستهای و در این میان، فقط افرادی که اتصال آنها مورد استفاده قرار گرفته، متضرر خواهند شد. بنابراین، در عین حال که اتصالات شبکهٔ بیسیم مفید هستند، نفوذگران میتوانند از آنها به سادگی برای حمله و سپس ناپدید شدن و ناشناس ماندن استفاده کنند.

مترجم: الهام قارون

منبع : خبرگزاری موج

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

pameranian.com

پیچ و مهره پارس سهند

تعمیر جک پارکینگ

خرید بلیط هواپیما

غزه ایران آمریکا شورای نگهبان مجلس شورای اسلامی انتخابات دولت حسین امیرعبداللهیان حجاب جنگ دولت سیزدهم حسن روحانی

فضای مجازی هواشناسی قتل تهران شهرداری تهران شورای شهر تهران سیلاب سامانه بارشی آموزش و پرورش سازمان هواشناسی باران سلامت

خودرو بانک مرکزی بنزین قیمت دلار بازار خودرو قیمت طلا قیمت خودرو دلار یارانه مسکن ایران خودرو حقوق بازنشستگان

مهاجرت تلویزیون نمایشگاه کتاب سینمای ایران صدا و سیما دفاع مقدس مسعود اسکویی موسیقی سریال مهران غفوریان

معماری

اسرائیل رژیم صهیونیستی حماس فلسطین جنگ غزه روسیه اوکراین امیرعبداللهیان طوفان الاقصی ایالات متحده آمریکا نوار غزه جنگ اوکراین

فوتبال پرسپولیس استقلال لیگ برتر جواد نکونام رئال مادرید سپاهان بارسلونا بازی لیگ برتر انگلیس باشگاه استقلال باشگاه پرسپولیس

باتری گوگل آیفون اینستاگرام مایکروسافت سامسونگ اپل ناسا عکاسی

ویتامین کاهش وزن استرس توت فرنگی سیگار فشار خون کبد چرب