پنجشنبه, ۲۳ اسفند, ۱۴۰۳ / 13 March, 2025

مجله ویستا

Yusufali اولین ویروس بومی ایرانی

(ایتنا - روزنامه ایران - پنجشنبه ۲۱ خردادماه ۱۳۸۳)

پاراگراف بالا قسمتی از مقالهای است كه به عنوان «Cycle اولین كرم رایانهای ایرانی» حدود یك سال پیش توسط اینجانب به رشته تحریر در آمد. این ویروس با دنبال كردن اهداف سیاسی توانست نظر كارشناسان خارج از ایران را به خود جلب نماید. پس از گذشت روزها از انتشار آن هیچ خبری از بازتاب گسترش ویروس Cycle در داخل كشور نشد. پیشگویی من بار دیگر به حقیقت پیوست با گذشت زمان شاهد انتشار اولین ویروس بومی در كشور هستیم. و حال پس از گذشت یك سال، شاهد انتشار اولین ویروس بومی ایرانی هستیم. این ویروس با نام Yusufali در میان كارشناسان امنیت مشهور گردیده و از ورود كاربران به سایتهای غیراخلاقی جلوگیری مینماید. البته این قسمتی از داستان است كه توسط سایتهای خبری ایرانی منتشر گردیده است و با وجود استفاده شدن از زبان فارسی در ساختار این برنامه مخرب، هیچ یك از سایتهای خبری در داخل كشور به بومی بودن این ویروس، اشارهای نكرده و تنها به ترجمه خبر از سایتهای خارجی قناعت كردهاند، گرچه به سایتهای خبری نمیتوان خرده گرفت.زمان در ادامه به بسیاری نشان خواهد داد كه بیتوجهی به مسائلی از این دست، به بهای گرانی تمام خواهد شد. امروزه در دنیای امنیت، كوتاه بودن زمان بررسی حوادث و هشداردهی به كاربران به عنوان اصل اول برای پیشگیری مورد توجه قرار میگیرد. علت آن نیز برنامهریزهای درازمدت و سازماندهی تیمهای فعالی است كه در جهان غرب با صرف هزینههای دولتی و بخش خصوصی روز به روز دیوار محكمتری را در مقابل حملات ویروسنویسان و نفوذگران پدید میآورند. كشورهای پیشرو در صنعت IT پذیرفتهاند كه قدم برداشتن در راه تامین امنیت فضای تبادل اطلاعات، به یك كنفرانس دانشجویی و چاپ كردن تعدادی مقاله و راهاندازی یك وب سایت خلاصه نمیشود، بلكه نیاز اصلی آن به نیروهای متخصصی است كه قادر باشند خود را با حملات و تكنیكهای جدید آشنا سازند و در مقابل آنها به ارائه راه حل بپردازند. گرچه معلوم نیست اندك نیروی محدودی كه در ایران در حال فعالیت در زمینه امنیت اطلاعات هستند نیز تا به كی صبر را پیشه كنند و حرفه اصلی خود را فدای ندانمكاریهای مسئولین نمایند. بسیاری كه از ایران رفتهاند و احتمالا بازماندگان دیگر نیز راهی جز رفتن به جایی كه بهای فعالیت آنها را بدانند نمییابند.این بار نیز ویروس Yusufali با ظاهر ساختن آیهای از قرآن مجید بر روی كامپیوترهای آلوده شده، توانست نظر كارشناسان خارج از ایران را بار دیگر به خود جلب نماید و با عنوان یك ویروس عربی شناخته شود، گر چه متن فارسی نیز در مقابل كاربران ظاهر میگشت كه متاسفانه به علت نزدیك بودن ظاهری كلمات فارسی و عربی كارشناسان خارجی قادر به تشخیص آن نشدهاند. این ویروس با بررسی كلماتی مانند Sex از باز كردن فایلها یا سایتهایی در این زمینه جلوگیری مینماید، این در حالی است كه در بسیاری از سایتهای پزشكی نیز از این كلمات استفاده شده است و كاربران آلوده به این ویروس قادر به استفاده از اطلاعات مفید این سایتها نیستند. بازتاب خبری این ویروس در خارج از ایران، حرفها و حدیثهای زیادی را به دنبال داشته است. گروهی آن را فعالیت تروریستی نامیدهاند، و گروهی دیگر، انتشار ویروس را در جهت ترویج مسائل دینی، كاری اشتباه دانستهاند. در جایی خبرنگار گاردین از یكی از متخصصین امنیت میپرسد كه معنی كلمه jeggar كه در ساختار این ویروس از آن استفاده شده است چیست!؟ و متخصص جوابی را برای بیان كردن نمییابد. گرچه تمام كاربران ایرانی در داخل كشور به زبان بیان این كلمه آشنایی كامل دارند.در ادامه به بررسی نسخه جدید این ویروس میپردازیم كه در داخل ایران رواج یافته است.

بررسی روش شروع به كار خودكار ویروس(StartUp Method):

در قدم اول پس از اجرای برنامه Documents.exe توسط كاربر یك نسخه از فایل برنامه ویروس به نام Systemdll.exe در زیر پوشه System۳۲ كپی میشود. ویروس با اضافه ساختن كلیدهای زیر به رجیستری قادر است تا پس از هر بار بوت شدن، خود را فعال سازد این كلیدها عبارتند از:

[HKEY_LOCAL_MACHINESoftwareMicrosoftWindows

CurrentVersionRun”LoadService”=””

[HKEY_LOCAL_MACHINESoftwareMicrosoftWindows

CurrentVersionRun”System۴۲۲۴۴۱۱”=”system۳۲systemdll.exe”

نكته : كلید اول به علت اشتباه برنامهنویس ویروس با هیچ مقداری پر نمیشود.

بررسی عملكردهای منفی ویروس(Virus Payloads):

این ویروس در قدم بعد به جستوجوی فایلی به نام Systask.exe در پوشه System۳۲ میپردازد. در صورتی كه این فایل موجود بوده و فعال نباشد، آن را از پوشهSystem۳۲ حذف مینماید، هدف از انجام این عمل مشخص نیست.همچنین این ویروس پس از اجرا شدن به بررسی مقادیر كلیدهای زیر از رجیستری میپردازد:

[HKEY_LOCAL_MACHINESystemCurrentControlSet

ControlTerminal Server”TSAppCompat”]

مقدار عددی این كلید، وضعیت نوع فعالیت سرویس Terminal Server را مشخص میسازد كه در كدام یك از حالاتApplication یا Remote Administrators قرار دارد.

[HKEY_LOCAL_MACHINESystemCurrentControlSet

ControlTerminal Server”TSUserEnabled”]مقدار این كلید در مورد وضیت گروه كاربری است كه اجازه استفاده از سرویس راه دور Terminal Server را دارا میباشد.

نكته: با تغییر مقادیر عددی این كلیدها میتوان حالت یا حتی نوع سطح دسترسی كاربران به سرویس Terminal Server كه برای مدیریت ویندوز از راه دور استفاده میشود را تغییر داد اما به نظر میرسد بار دیگر به علت اشتباه در برنامهنویسی این ویروس، تنها این مقادیر مورد بازبینی قرار میگیرند و تغییری در آنها ایجاد نمیشود. پس از فعال شدن ویروس بر روی ماشین كاربر، این برنامه به بررسی فعالیتهای كاربر میپردازد و Title Bar تمام پنجرههای فعال را مورد بررسی قرار می دهد تا در صورت مشاهده كلمات حساس كه به برنامه معرفی شده است، از خود وا كنش نشان دهد این كلمات عبارتند از :

Sex, Teen, xx, Phallus, Jeggar, Priapus, Phallic, Penis, Exhibitionism

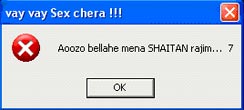

در صورتی كه هر یك از این كلمات در قسمت Title Bar یك پنجره فعال موجود باشند، پنجره مورد نظر در مدت چند ثانیه به حال Minimize در آمده و سه جعبه برای كاربر به نمایش درمیآید:این جعبه از نوع پنجره اخطار است و عدد ۷ مانند یك شمارنده میباشد كه تعداد فعالیت این ویروس را بیان میكند، در ادامه به بررسی دقیقتر آن خواهیم پرداخت. پس از كلیلك كردن بر روی دكمه ok پنجره بعد باز میشود كه مربوط به نمایش ساعت فعلی سیستم است:در صورتی كه كاربر نشانه گر Mouse خود را بر روی این پنجره به حركت در بیاورد، پنجره بعدی ظاهر میشود:در این پنجره، كاربر قادر نیست تا نشانهگر Mouse خود را از محیط قرمز رنگ خارج سازد و در صورت فشار دادن هر یك از سه دكمه، از ویندوز خارج میشود و به اصطلاح فنی، از سیستم عامل ویندوز Logoff میشود.

نكته: هر یك از این سه كلید عمل Log Off را انجام میدهند كه به نظر میرسد باز برنامهنویس این ویروس، اشتباهی را در كدنویسی مرتكب شده است. همچنین صفحه كلید، فعالیت طبیعی خود را دنبال میكند و میتوان با باز كردن Task Managerبه فعالیت این برنامه پایان داد و برنامه ویروس را از لیست پردازش های موجود End Task نمود.

شمارشگر :

پس از شروع فعالیت منفی ویروس و بعد از اولین نمایش پنجره اخطار، برنامه ویروس، كلیدی را در رجیستری ایجاد مینماید تا از آن به عنوان یك شمارشگر ساده استفاده نماید. آدرس كلید شمارشگر در رجیستری:

[HKEY__CURRENT_USERSoftwareVB and VBA Program Settings

sexingsex”tedad”=”۱”]

پس از مقداردهی اولیه در هر مرتبه باز شدن پنجره اخطار، مقدار این شمارشگر از كلید مورد نظر خوانده شده و در انتهای پیام جعبه اخطار به كاربر نشان داده میشود. سپس یك عدد به آن اضافه شده و در كلید Tedad ذخیره میشود.

نكته : با انجام عملیات مهندسی معكوس بر روی فایل باینری ویروس مشاهده شد كه برنامهنویس، هدفی خاصی را از ایجاد این شمارشگر دنبال میكرده است. در واقع این شمارشگر به عنوان متغیری از یك شرط است تا با رسیدن به عدد مورد نظر، ویروس عملیات مخربی را آغاز نماید. كه این قسمت نیز به علت نامعلوم درست طراحی نشده است.

روش گسترش ویروس(Spreading Method):

این ویروس از روشهای امروزی برای گسترش خود مانند ویروسهای Blaster از طریق سوءاستفاده كردن از یك ضعف امنیتی شناخته شده و یا Mydoom به طریق ارسال ضمیمه نامههای پستی آلوده استفاده نمیكند، بلكه روش سنتی یعنی استفاده از دیسكهای فلاپی را برای توزیع خود برگزیده است.

برنامه فعال ویروس در حافظه منتظر میماند تا در نام یكی از پنجرههای باز شده عبارات حساس زیر را بیاید:

Format ۳.۵ Floppy (A:)

Formating ۳.۵ Floppy (A:)

Floppy

A:سپس در صورت استفاده كاربر از درایو فلاپی، ویروس یك نسخه از فایل خود را به نام Documents.exe

در درایو A: بر روی فلاپی دیسك كپی كرده و همچنین یك پوشه مخفی به اسم Documents در همین درایو ایجاد مینماید. شكل ICON این فایل اجرایی به صورت یك پوشه است كه كه كاربر را ترغیب به باز كردن این برنامه و در نتیجه اجرای فایل آلوده میكند. پس از اجرای برنامه Documents.exe، ویروس پوشه مخفی را برای كاربر به نمایش درمیآورد تا كاربر متوجه اجرای برنامه آلوده نشود و نوار Address در پنجره فلاپی درایو به صورت زیر درمیآید:

A:Documents

نكته : چهار جمله حساس بیان شده به غیر از كلمه Floppy، در ویندوز تنها به عنوان اسم پنجره فلاپی درایو مورد استفاده قرار میگیرند. در نتیجه، این ویروس با این روش متوجه میشود در چه زمانی كاربر از فلاپی استفاده میكند تا در موقع موردنظر، فلاپی دیسك را آلوده سازد. همچنین كلمه Formtaing دارای غلط املایی است و درست آن كلمه Formatting میباشد، كه این نیز جزو اشتباهات ویروسنویس محسوب میشود.

روش پاكسازی ویروس:

۱ – در ابتدا Task Manager را با فشار دادن همزمان كلیدهای Ctrl+shift+Esc باز كرده سپس به قسمت Process رفته و از آنجا فایلهای Documents.exe و Systemdll.exe را End Task نمایید.

۲ – به قست Start و Run رفته و برنامه Regedit را صدا بزنید. پس از باز شده برنامه به آدرس:

HKEY_LOCAL_MACHINESoftwareMicrosoft

WindowsCurrentVersionRun

بروید و سپس كلیدهای System۴۲۲۴۴۱۱ و LoadService را پاك نمایید.

۳- به پوشه ویندوز و از آنجا به پوشه System۳۲ بروید، سپس فایل System۳۲.exe را جستوجو كنید و آن را پاك نمایید.

ردیابی:

علمی كه امروزه به عنوان Forensics مشهور گشته، متخصصین جرایم رایانهای را قادر میسازد تا با بررسی شواهد بدست آمده از فایل آلوده، و ردیابی اطلاعات از نقطه گسترش ویروس، برنامهنویسان كدهای مخرب را شناسایی كنند. اشاره به تكنیكهای خاص Forensics از حوصله این مقاله خارج است از این رو تنها به بررسی قسمتی از اطلاعات بدست امده از فایل Ducuments.exe میپردازیم.این اطلاعات به ما نشان میدهند كه به طور فیزیكی، سورس ویروس در پوشهای به نام virus بر روی Desktop شخص كاربری به نام محمد قرار داشته است. همچنین این ویروس بوسیله زبان برنامهنویسی MS Visual Basic ۶ تولید شده است. برنامه Visual Basic نیز بر روی سیستم ویروسنویس(محمد) در درایو E و تحت پوشه VB۹۸ نصب شده است. این ویروس برای اولین بار در خارج از كشور در اوایل سپتامبر ۲۰۰۵ مشاهده شده است و در ایران نیز در ماه های خرداد و تیر ۸۴ مشاهده شده است.گرچه هنوز زمان دقیقی از انتشار آن در دست نیست.

منبع : اخبار فنآوری اطلاعات ایتنا

ایران مسعود پزشکیان دولت چهاردهم پزشکیان مجلس شورای اسلامی محمدرضا عارف دولت مجلس کابینه دولت چهاردهم اسماعیل هنیه کابینه پزشکیان محمدجواد ظریف

پیاده روی اربعین تهران عراق پلیس تصادف هواشناسی شهرداری تهران سرقت بازنشستگان قتل آموزش و پرورش دستگیری

ایران خودرو خودرو وام قیمت طلا قیمت دلار قیمت خودرو بانک مرکزی برق بازار خودرو بورس بازار سرمایه قیمت سکه

میراث فرهنگی میدان آزادی سینما رهبر انقلاب بیتا فرهی وزارت فرهنگ و ارشاد اسلامی سینمای ایران تلویزیون کتاب تئاتر موسیقی

وزارت علوم تحقیقات و فناوری آزمون

رژیم صهیونیستی غزه روسیه حماس آمریکا فلسطین جنگ غزه اوکراین حزب الله لبنان دونالد ترامپ طوفان الاقصی ترکیه

پرسپولیس فوتبال ذوب آهن لیگ برتر استقلال لیگ برتر ایران المپیک المپیک 2024 پاریس رئال مادرید لیگ برتر فوتبال ایران مهدی تاج باشگاه پرسپولیس

هوش مصنوعی فناوری سامسونگ ایلان ماسک گوگل تلگرام گوشی ستار هاشمی مریخ روزنامه

فشار خون آلزایمر رژیم غذایی مغز دیابت چاقی افسردگی سلامت پوست