چهارشنبه, ۱۵ اسفند, ۱۴۰۳ / 5 March, 2025

مجله ویستا

شبکه های اختصاصی مجازی (VPN)

بدین منظوربایستی یك شبكهی گستردهی خصوصی بین شعب این شركت ایجاد گردد. شبكههای اینترنت كه فقط محدود به یك سازمان یا یك شركت میباشند، به دلیل محدودیتهای گسترشی نمیتوانند چندین سازمان یا شركت را تحت پوشش قرار دهند. شبكههای گسترده نیز كه با خطوط استیجاری راهاندازی میشوند، در واقع شبكههای گستردهی امنی هستند كه بین مراكز سازمانها ایجاد میشوند. پیادهسازی این شبكهها نیاز به هزینه زیادی دارد راه حل غلبه بر این مشكلات، راهاندازی یك VPN است.

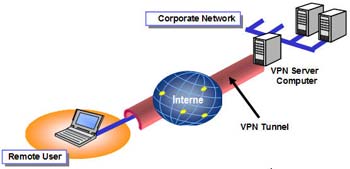

VPN در یك تعریف كوتاه شبكهای از مدارهای مجازی برای انتقال ترافیك شخصی است. در واقع پیادهسازی شبكهی خصوصی یك شركت یا سازمان را روی یك شبكه عمومی، VPN گویند.

شبكههای رایانهای به شكل گستردهای در سازمانها و شركتهای اداری و تجاری مورد استفاده قرار میگیرند. اگر یك شركت از نظر جغرافیایی در یك نقطه متمركز باشد، ارتباطات بین بخشهای مختلف آنرا میتوان با یك شبكهی محلی برقرار كرد. اما برای یك شركت بزرگ كه دارای شعب مختلف در نقاط مختلف یك كشور و یا در نقاط مختلف دنیا است و این شعب نیاز دارند كه با هم ارتباطاتِ اطلاعاتیِ امن داشته باشند، بایستی یك شبكهی گستردهی خصوصی بین شعب این شركت ایجاد گردد. شبكههای اینترانت كه فقط محدود به یك سازمان یا یك شركت میباشند، به دلیل محدودیتهای گسترشی نمیتوانند چندین سازمان یا شركت را تحت پوشش قرار دهند. شبكههای گسترده نیز كه با خطوط استیجاری راهاندازی میشوند، در واقع شبكههای گستردهی امنی هستند كه بین مراكز سازمانها ایجاد میشوند. پیادهسازی این شبكهها علیرغم درصد پایین بهرهوری، نیاز به هزینه زیادی دارد. زیرا، این شبكهها به دلیل عدم اشتراك منابع با دیگران، هزینه مواقع عدم استفاده از منابع را نیز بایستی پرداخت كنند. راهحل غلبه بر این مشكلات، راهاندازی یك VPN است.

فرستادن حجم زیادی از داده از یك كامپیوتر به كامپیوتر دیگر مثلا” در به هنگام رسانی بانك اطلاعاتی یك مشكل شناخته شده و قدیمی است . انجام این كار از طریق Email به دلیل محدودیت گنجایش سرویس دهنده Mail نشدنی است .استفاده از FTP هم به سرویس دهنده مربوطه و همچنین ذخیره سازی موقت روی فضای اینترنت نیاز دارد كه اصلا” قابل اطمینان نیست .

یكی از راه حل های اتصال مستقیم به كامپیوتر مقصد به كمك مودم است كه در اینجا هم علاوه بر مودم ، پیكر بندی كامپیوتر به عنوان سرویس دهنده RAS لازم خواهد بود . از این گذشته ، هزینه ارتباط تلفنی راه دور برای مودم هم قابل تامل است . اما اگر دو كامپیوتر در دو جای مختلف به اینترنت متصل باشند می توان از طریق سرویس به اشتراك گذاری فایل در ویندوز بسادگی فایل ها را رد و بدل كرد . در این حالت ، كاربران می توانند به سخت دیسك كامپیوترهای دیگر همچون سخت دیسك كامپیوتر خود دسترسی داشته باشند . به این ترتیب بسیاری از راه های خرابكاری برای نفوذ كنندگان بسته می شود .

شبكه های شخصی مجازی یا( VPN ( Virtual private Networkها اینگونه مشكلات را حل میكند . VPN به كمك رمز گذاری روی داده ها ، درون یك شبكه كوچك می سازد و تنها كسی كه آدرس های لازم و رمز عبور را در اختیار داشته باشد می تواند به این شبكه وارد شود . مدیران شبكه ای كه بیش از اندازه وسواس داشته و محتاط هستند می توانند VPN را حتی روی شبكه محلی هم پیاده كنند . اگر چه نفوذ كنندگان می توانند به كمك برنامه های Packet snifter جریان داده ها را دنبال كنند اما بدون داشتن كلید رمز نمی توانند آنها را بخوانند.

یك مثال :

فرض نمائید درجزیره ای در اقیانوسی بزرگ، زندگی می كنید. هزاران جزیره در اطراف جزیره شما وجود دارد. برخی از جزایر نزدیك و برخی دیگر دارای مسافت طولانی با جزیره شما میباشند متداولترین روش بمنظور مسافرت به جزیره دیگر، استفاده از یك كشتی مسافربری است مسافرت با كشتی مسافربری ، بمنزله عدم وجود امنیت است . در این راستا هر كاری را كه شما انجام دهید،توسط سایر مسافرین قابل مشاهده خواهد بود.فرض كنید هر یك از جزایر مورد نظر به مشابه یك شبكه محلی(LAN) و اقیانوس مانند اینترنت باشند. مسافرت با یك كشتی مسافربری مشابه برقراری ارتباط با یك سرویس دهنده وب و یا سایر دستگاههای موجود در اینترنت است.شما دارای هیچگونه كنترلی بر روی كابل ها و روترهای موجود در اینترنت نمیباشید.(مشابه عدم كنترل شما بعنوان مسافر كشتی مسافربری بر روی سایر مسافرین حاضر در كشتی ) .در صورتیكه تمایل به ارتباط بین دو شبكه اختصاصی از طریق منابع عمومی وجود داشته باشد، اولین مسئله ای كه با چالش های جدی برخورد خواهد كرد، امنیت خواهد بود.

فرض كنید، جزیره شما قصد ایجاد یك پل ارتباطی با جزیره مورد نظر را داشته باشد .مسیر ایجاد شده یك روش ایمن ، ساده و مستقیم برای مسافرت ساكنین جزیره شما به جزیره دیگر را فراهم می آورد. اما ایجاد و نگهداری یك پل ارتباطی بین دو جزیره مستلزم صرف هزینه های بالائی خواهد بود.(حتی اگر جزایر در مجاورت یكدیگر باشند).با توجه به ضرورت و حساسیت مربوط به داشتن یك مسیر ایمن و مطمئن ، تصمیم به ایجاد پل ارتباطی بین دو جزیره گرفته شده است. در صورتیكه جزیره شما قصد ایجاد یك پل ارتباطی با جزیره دیگر را داشته باشد كه در مسافت بسیار طولانی نسبت به جزیره شما واقع است ، هزینه های مربوط بمراتب بیشتر خواهد بود. وضعیت فوق ، نظیر استفاده از یك اختصاصی Leased است. ماهیت پل های ارتباطی(خطوط اختصاصی) از اقیانوس (اینترنت) متفاوت بوده و كماكان قادر به ارتباط جزایر شبكه های( LAN) خواهند بود. سازمانها و موسسات متعددی از رویكرد فوق ( استفاده از خطوط اختصاصی) استفاده می نمایند. مهمترین عامل در این زمینه وجود امنیت و اطمینان برای برقراری ارتباط هر یك سازمانهای مورد نظر با یكدیگر است . در صورتیكه مسافت ادارات و یا شعب یك سازمان از یكدیگر بسیار دور باشد ، هزینه مربوط به برقرای ارتباط نیز افزایش خواهد یافت

با توجه به موارد گفته شده ، چه ضرورتی بمنظور استفاده از VPN وجود داشته و VPN تامین كننده ، كدامیك از اهداف و خواسته های مورد نظر است ؟ با توجه به مقایسه انجام شده در مثال فرضی ، می توان گفت كه با استفاده از VPN به هریك از ساكنین جزیره یك زیردریائی داده می شود. زیردریائی فوق دارای خصایص متفاوت نظیر :

- دارای سرعت بالا است .

- هدایت آن ساده است .

- قادر به استتار( مخفی نمودن) شما از سایر زیردریا ئیها و كشتی ها است .

- قابل اعتماد است .

- پس از تامین اولین زیردریائی ، افزودن امكانات جانبی و حتی یك زیردریائی دیگرمقرون به صرفه خواهد بود

- در مدل فوق ، با وجود ترافیك در اقیانوس ، هر یك از ساكنین دو جزیره قادر به تردد در طول مسیر در زمان دلخواه خود با رعایت مسایل ایمنی میباشند

مثال فوق دقیقا" بیانگر تحوه عملكرد VPN است . هر یك از كاربران از راه دور شبكه قادربه برقراری ارتباطی امن و مطمئن با استفاده از یك محیط انتقال عمومی ( نظیر اینترنت ) با شبكه محلی (LAN) موجود در سازمان خود خواهند بود. توسعه یك VPN افزایش تعداد كاربران از راه دور و یا افزایش مكان های مورد نظر ) بمراتب آسانتر از شبكه هائی است كه از خطوط اختصاصی استفاده می نمایند. قابلیت توسعه فراگیر از مهمترین ویژگی های یك VPN نسبت به خطوط اختصاصی است .

●معایب ومزایا

با توجه به اینكه در یك شبكه VPN به عوامل متفاوتی نظیر : امنیت ، اعتمادپذیری ، مدیریت شبكه و سیاست ها نیاز خواهد بود. استفاده از VPN برای یك سازمان دارای مزایای متعددی مانند :

● گسترش محدوه جغرافیائی ارتباطی

● بهبود وضعیت امنیت

● كاهش هزینه های عملیاتی در مقایسه با روش های سنتی نظیر WAN

● كاهش زمان ارسال و حمل اطلاعات برای كاربران از راه دور

● بهبود بهره وری

● توپولوژی آسان ،... است .

برخی از جوانب منفی شبكه سازی اینترنتی به این شرح است :

● شك نسبت به اطلاعات دریافت شده

● استفاده از منابع غیرموثق

● تفسیر بد از اطلاعات رسیده

● سرقت ایده ها

● نبود مهارتهای حرفه ای در كار با اطلاعات

● فروش اطلاعات یا استفاده نابجای از اطلاعات

● عدم اطمینان از كارایی سرویس و تأخیر در ارتباطاتVPN نسبت به شبكههای پیادهسازی شده با خطوط استیجاری، در پیادهسازی و استفاده، هزینه كمتری صرف میكند. اضافه وكم كردن گرهها یا شبكههای محلی به VPN، به خاطر ساختار آن، با هزینه كمتری امكانپذیر است. در صورت نیاز به تغییر همبندی شبكهی خصوصی، نیازی به راهاندازی مجدد فیزیكی شبكه نیست و به صورت نرمافزاری، همبندی شبكه قابل تغییر است.

●تونل کشی

مجازی بودن در VPN به این معناست كه شبكههای محلی و میزبانهای متعلق به عناصر اطلاعاتی یك شركت كه در نقاط مختلف از نظر جغرافیایی قرار دارند، همدیگر را ببینند و این فاصلهها را حس نكنند. VPNها برای پیادهسازی این خصوصیت از مفهومی به نام تونلكشی(tunneling)استفاده میكنند. در تونلكشی، بین تمامی عناصر مختلف یك VPN، تونل زده میشود. از طریق این تونل، عناصر به صورت شفاف همدیگر را میبینند

در روش فوق تمام بسته اطلاعاتی در یك بسته دیگر قرار گرفته و از طریق شبكه ارسال خواهد شد. پروتكل مربوط به بسته اطلاعاتی خارجی ( پوسته ) توسط شبكه و دو نفطه (ورود و خروج بسته اطلاعاتی )قابل فهم میباشد. دو نقطه فوق را "اینترفیس های تونل " می گویند. روش فوق مستلزم استفاده از سه پروتكل است :

▪ پروتكل حمل كننده : از پروتكل فوق شبكه حامل اطلاعات استفاده می نماید.

▪ پروتكل كپسوله سازی: از پروتكل هائی نظیر: IPSec,L۲F,PPTP,L۲TP,GRE استفاده میگردد.

پروتكل مسافر: از پروتكل هائی نظیر IPX,IP,NetBeui بمنظور انتقال داده های اولیه استفاده می شود.

●مفهوم تونل کشی در VPN

برای تونلكشی بین عناصر یك VPN از مفهومی به نام Encapsulation لفافهبندی بستههای اطلاعاتی استفاده میشود. تمام عناصر یك VPN دارای آدرسهای اختصاصی هستند. همه این عناصر از آدرسهای اختصاصی یكدیگر مطلعند و هنگام ارسال داده بین یكدیگر از این آدرسها استفاده میكنند. این وظیفهی یك VPN است كه بستههای اطلاعاتی را در بستههای انتقالی روی شبكه عمومی لفافهبندی كند و پس از انتقال امن از محیط ارتباط عمومی، آن بستهها را از حالت لفافهبندی خارج نموده و با توجه به آدرس قبل از لفافهبندی، بستهها را به عنصر گیرنده برساند. به این ترتیب ایجاد VPN بر روی یك شبكهی عمومی، با پیادهسازی دو جنبهی خصوصیگری و مجازیگری امكانپذیر است.

عملكرد Tunneling مشابه حمل یك كامپیوتر توسط یك كامیون است . فروشنده ، پس از بسته بندی كامپیوتر ( پروتكل مسافر ) درون یك جعبه ( پروتكل كپسوله سازی ) آن را توسط یك كامیون ( پروتكل حمل كننده ) از انبار خود ( ایترفیس ورودی تونل ) برای متقاضی ارسال می دارد. كامیون ( پروتكل حمل كننده ) از طریق بزرگراه ( اینترنت ) مسیر خود را طی ، تا به منزل شما ( اینترفیش خروجی تونل ) برسد. شما در منزل جعبه ( پروتكل كپسول سازی ) را باز و كامپیوتر ( پروتكل مسافر) را از آن خارج می نمائید.

با استفاده از روش Tunneling می توان عملیات جالبی را انجام داد. مثلا" می توان از بسته ای اطلاعاتی كه پروتكل اینترنت را حمایت نمی كندنظیر (NetBeui) درون یك بسته اطلاعاتی IP استفاده و آن را از طریق اینترنت ارسال نمود و یا میتوان یك بسته اطلاعاتی را كه از یك آدرس IP غیر قابل رویت ( اختصاصی ) استفاده می نماید ، درون یك بسته اطلاعاتی كه از آدرس های معتبر IP استفاده می كند ، مستقر و از طریق اینترنت ارسال نمود.

●امنیت در VPN

خصوصی بودن یك VPN بدین معناست كه بستهها به صورت امن از یك شبكهی عمومی مثل اینترنت عبور نمایند. برای محقق شدن این امر در محیط واقعی از:

هویتشناسی بستهها، برای اطمینان از ارسال بستهها به وسیله یك فرستندهی مجاز استفاده میشود.

فایروال . فایروال یك دیواره مجازی بین شبكه اختصای یك سازمان و اینترنت ایجاد می نماید. با استفاده از فایروال می توان عملیات متفاوتی را در جهت اعمال سیاست های امنیتی یك سازمان انجام داد. ایجاد محدودیت در تعداد پورت ها فعال ، ایجاد محدودیت در رابطه به پروتكل های خاص ، ایجاد محدودیت در نوع بسته های اطلاعاتی و ... نمونه هائی از عملیاتی است كه می توان با استفاده از یك فایروال انجام داد.

●رمزنگاری : فرآیندی است كه با استفاده از آن كامپیوتر مبداء اطلاعاتی رمزشده را برای كامپیوتر دیگر ارسال می نماید. سایر كامپیوترها ی مجاز قادر به رمزگشائی اطلاعات ارسالی خواهند بود. بدین ترتیب پس از ارسال اطلاعات توسط فرستنده ، دریافت كنندگان، قبل از استفاده از اطلاعات می بایست اقدام به رمزگشائی اطلاعات ارسال شده نمایند. سیستم های رمزنگاری در كامپیوتر به دو گروه عمده تقسیم می گردد :

▪ رمزنگاری كلید متقارن

▪ رمزنگاری كلید عمومی

در رمز نگاری " كلید متقارن " هر یك از كامپیوترها دارای یك كلید Secret (كد) بوده كه با استفاده از آن قادر به رمزنگاری یك بسته اطلاعاتی قبل از ارسال در شبكه برای كامپیوتر دیگر می باشند. در روش فوق می بایست در ابتدا نسبت به كامپیوترهائی كه قصد برقراری و ارسال اطلاعات برای یكدیگر را دارند ، آگاهی كامل وجود داشته باشد. هر یك از كامپیوترهای شركت كننده در مبادله اطلاعاتی می بایست دارای كلید رمز مشابه بمنظور رمزگشائی اطلاعات باشند.

بمنظور رمزنگاری اطلاعات ارسالی نیز از كلید فوق استفاده خواهد شد. فرض كنید قصد ارسال یك پیام رمز شده برای یكی از دوستان خود را داشته باشید. بدین منظور از یك الگوریتم خاص برای رمزنگاری استفاده می شود .در الگوریتم فوق هر حرف به دوحرف بعد از خود تبدیل می گردد.(حرف A به حرف C ، حرف B به حرف( D پس از رمزنمودن پیام و ارسال آن، میبایست دریافت كننده پیام به این حقیقت واقف باشد كه برای رمزگشائی پیام لرسال شده ، هر حرف به دو حرق قبل از خود می بایست تبدیل گردد.

در چنین حالتی می بایست به دوست امین خود ، واقعیت فوق ( كلید رمز ) گفته شود. در صورتیكه پیام فوق توسط افراد دیگری دریافت گردد ، بدلیل عدم آگاهی از كلید ، آنان قادر به رمزگشائی و استفاده از پیام ارسال شده نخواهند بود.

در رمزنگاری عمومی از تركیب یك كلید خصوصی و یك كلید عمومی استفاده می شود. كلید خصوصی صرفا" برای كامپیوتر شما ( ارسال كننده) قابل شناسائی و استفاده است . كلید عمومی توسط كامپیوتر شما در اختیار تمام كامپیوترهای دیگر كه قصد ارتباط با آن را داشته باشند ، گذاشته می شود. بمنظور رمزگشائی یك پیام رمز شده ، یك كامپیوتر می بایست با استفاده از كلید عمومی ( ارائه شده توسط كامپیوتر ارسال كننده ) ، كلید خصوصی مربوط به خود اقدام به رمزگشائی پیام ارسالی نماید . با استفاده از روش فوق می توان اقدام به رمزنگاری اطلاعات دلخواه خود نمود.در جدول ذیل می توان این مراحل را بررسی نمود:●معماریهای VPN

شبكهی محلی-به-شبكهی محلی: تبادل اطلاعات به صورت امن، بین دو شعبهی مختلف از یك سازمان میتواند از طریق شبكه عمومی و به صورت مجازی، به فرم شبكهی محلی-به-شبكهی محلی صورت گیرد. هدف از این نوع معماری، این است كه تمامی رایانههای متصل به شبكههای محلیِ مختلفِ موجود در یك سازمان، كه ممكن است از نظر مسافت بسیار از هم دور باشند، به صورت مجازی، به صورت یك شبكه محلی دیده شوند و تمامی رایانههای موجود در این شبكهی محلی مجازی بتوانند به تمامی اطلاعات و كارگزارها دسترسی داشته باشند و از امكانات یكدیگر استفاده نمایند. در این معماری، هر رایانه تمامی رایانههای موجود در شبكهی محلی مجازی را به صورت شفاف مشاهده مینماید و قادر است از آنها استفادهی عملیاتی و اطلاعاتی نماید. تمامی میزبانهای این شبكهی مجازی دارای آدرسی مشابه میزبانهای یك شبكهی محلی واقعی هستند.

▪شبكهی محلی-به-شبكهی محلی مبتنی بر اینترانت : در صورتیكه سازمانی دارای یك و یا بیش از یك محل ( راه دور) بوده و تمایل به الحاق آنها در یك شبكه اختصاصی باشد ، می توان یك اینترانت VPN را بمنظور برقرای ارتباط هر یك از شبكه های محلی با یكدیگر ایجاد نمود.

شبكهی محلی-به-شبكهی محلی مبتنی بر اكسترانت : در مواردیكه سازمانی در تعامل اطلاعاتی بسیار نزدیك با سازمان دیگر باشد ، می توان یك اكسترانت VPN را بمنظور ارتباط شبكه های محلی هر یك از سازمانها ایجاد كرد. در چنین حالتی سازمانهای متعدد قادر به فعالیت در یك محیط اشتراكی خواهند بود.

▪ میزبان-به-شبكهی محلی: حالت خاص معماری شبكهی محلی-به-شبكهی محلی، ساختار میزبان-به-شبكهی محلی است كه در آن، یك كاربر مجاز (مانند مدیر شركت كه از راه دور كارهای اداری و مدیریتی را كنترل می كند و یا نمایندهی فروش شركت كه با شركت ارتباط برقرار كرده و معاملات را انجام میدهد) میخواهد از راه دور با یك شبكه محلی كه پردازشگر اطلاعات خصوصی یك شركت است و با پایگاه دادهی شركت در تماس مستقیم است، ارتباط امن برقرار نماید. در این ارتباط در واقع میزبان راه دور به عنوان عضوی از شبكهی محلی شركت محسوب میشود كه قادر است از اطلاعات و كارگزارهای موجود در آن شبكه محلی استفاده نماید. از آنجا كه این یك ارتباط دوطرفه نیست، پس میزبانهای آن شبكه محلی، نیازی به برقراری ارتباط با میزبان راه دور ندارند. در صورت نیاز به برقراری ارتباط شبكهی محلی با میزبان راه دور، باید همان حالت معماری شبكهی محلی-به-شبكهی محلی پیادهسازی شود. در این معماری برقراری ارتباط همواره از سوی میزبان راه دور انجام میشود.

سازمانهائی كه تمایل به برپاسازی یك شبكه بزرگ " دستیابی از راه دور " می باشند ، می بایست از امكانات یك مركز ارائه دهنده خدمات اینترنت جهانی ISP(Internet service provider) استفاده نمایند. سرویس دهنده ISP ، بمنظور نصب و پیكربندیVPN ، یك NAS(Network access server) را پیكربندی و نرم افزاری را در اختیار كاربران از راه دور بمنظور ارتباط با سایت قرار خواهد داد. كاربران در ادامه با برقراری ارتباط قادر به دستیابی به NAS و استفاده از نرم افزار مربوطه بمنظور دستیابی به شبكه سازمان خود خواهند بود.

▪میزبان-به-میزبان: معماری دیگری كه وجود دارد، ساختار میزبان-به-میزبان میباشد. در این معماری، دو میزبان با هم ارتباط امن دارند. بدلیل تفاوتهای این معماری با دو معماری فوق (مناسب بودن این همبندی برای ارتباطات شخصی و نه شركتی، برقراری ارتباط یك میزبان با اینترنت بدون دیوارهی آتش و قرار نگرفتن یك شبكهی محلی پشت یك دیوارهی آتش) این معماری استفادهی عملیاتی و تجاری كمتری دارد.

●تكنولوژی های VPN

با توجه به نوع) VPN "دستیابی از راه دور " و یا " سایت به سایت " ) ، بمنظور ایجاد شبكه از عناصر خاصی استفاده می گردد:

- نرم افزارهای مربوط به كاربران از راه دور

- سخت افزارهای اختصاصی نظیر یك " كانكتور VPN" و یا یك فایروال PIX

- سرویس دهنده اختصاصی VPN بمنظور سرویُس های Dial-up

- سرویس دهنده NAS كه توسط مركز ارائه خدمات اینترنت بمنظور دستیابی به VPN از نوع "دستیابی از را دور" استفاده می شود.

- كانكتور VPN . سخت افزار فوق توسط شركت سیسكو طراحی و عرضه شده است. كانكتور فوق در مدل های متفاوت و قابلیت های گوناگون عرضه شده است .

- روتر مختص VPN . روتر فوق توسط شركت سیسكو ارائه شده است . این روتر دارای قابلیت های متعدد بمنظور استفاده در محیط های گوناگون است . - در طراحی روتر فوق شبكه های VPN نیز مورد توجه قرار گرفته و امكانات مربوط در آن بگونه ای بهینه سازی شده اند.

- فایروال PIX . فایروال PIX(Private Internet exchange) قابلیت هائی نظیرNAT، سرویس دهنده Proxy ، فیلتر نمودن بسته ای اطلاعاتی، فایروال وVPN را در یك سخت افزار فراهم نموده است

- با توجه به اینكه تاكنون یك استاندارد قابل قبول و عمومی بمنظور ایجاد شVPN ایجاد نشده است ، شركت های متعدد هر یك اقدام به تولید محصولات اختصاصی خود نموده اند.

●قراردادهای موجود در پیادهسازی VPN

▪ ردهی بستهگرا Packet Oriented

لفافهبندی روی بستهها اِعمال میشود. اكثر پیادهسازیهای تجاری و غیرتجاری VPN، بستهگرا میباشند. این قرارداد از قرارداد PPP برای بستهبندی اطلاعات استفاده مینماید. این نوع قراردادها در مدل استاندارد لایهبندی شبكهی OSI، در سطح لایههای دوم و سوم قرار دارند. بنابراین، امكان تونلكشی برای دسترسی راه دور وجود دارد.

▪ ردهی كاربردگرا Application Oriented

در قراردادهای كاربردگرا، اعمال رمزنگاری اطلاعات و هویتشناسی كاربران انجام میشود. این نوع قراردادها در مدل پشتهای شبكهی OSI در لایههای چهارم به بالا قرار دارند و چون آدرسدهی شبكهها و میزبانها در لایهی سومِ مدلِ پشتهای شبكهی OSI امكانپذیر است، این نوع قراردادها امكان تونلكشی بین میزبان و شبكهی محلی یا بین دو شبكهی محلی را فراهم نمیکنند. با توجه به عدم امكان تونلكشی در قراردادهای این رده، توانایی ایجاد شبكههای مجازی در قراردادهای این رده وجود ندارد و از این قراردادها برای ایجاد شبكههای خصوصی استفاده میشود. البته میتوان برای مخفیسازی آدرسهای شبكهی محلی، از امكان ترجمهی آدرس شبكه(NAT) که در اكثر دیوارههای آتش وجود دارد، استفاده نمود. با این روش میتوان بعضی از قابلیتهای تونلكشی را برای قراردادهای VPN كاربردگرا ایجاد كرد.

●قراردادهای كاربردگرای VPN

▪قراردادهای:SSH

کاربرد اصلی قرارداد SSH، امن نمودن خدمت ارتباط از راه دور است. این قرارداد در لایهی كاربرد و بالاتر از قرارداد TCP/IP كار میكند. SSH قابلیت هویتشناسی كاربران ورمزنگاری اطلاعات را دارد. قرارداد SSH دارای سه لایهی اصلی انتقال، هویتشناسی كاربر و اتصال میباشد. لایهی انتقال، وظیفهی فراهم آوردن امنیت و هویتشناسی كارگزار را بهعهده دارد. به علت قرار گرفتن این لایه بر روی لایهی TCP و همچنین وجود حفرهی امنیتی در لایههای TCP و IP، امنیت در ارتباط بین دو كامپیوتر از بین خواهد رفت، كه میتوان با قرار دادن دیوارهی آتش بر روی آن، این مشكل را به نوعی حل نمود. لایهی هویتشناسی كاربر، وظیفهی شناساندن كارفرما به كارگزار را به عهده دارد. لایهی اتصال وظیفهی تسهیم و ایجاد كانالهای امن لایههای انتقال و هویتشناسی را بر عهده دارد. از قرارداد SSH میتوان برای پیادهسازی شبكههای خصوصی كه حالت خاصی از VPNها هستند، استفاده نمود.

▪قرار داد SOCKS

قرارداد SOCKS در مدل لایهبندی شبكه OSI درلایهی پنجم بصورت كارفرما و كارگزار پیادهسازی شده است این قرارداد دارای امكان رمزنگاری اطلاعات نیست ولی بدلیل داشتن امكان هویتشناسی چند سطحی و امكان مذاكره بین كارفرما وكارگزار SOCKS(Negotiate Capability)، میتوان از آن برای پیادهسازی قراردادهای رمزنگاری موجود، از آن استفاده نمود. SOCKS، به صورت Circuit-Level Proxy پیاده سازی شده است. یعنی، كارفرما و كارگزار SOCKS در دروازههای دو شبكه محلی، اعمال هویتشناسی و مذاكرههای لازم را انجام میدهند و سپس ارتباطات میزبانهای دو شبكه محلی با یكدیگر انجام میشود. چون كارفرمای SOCKS مثل یك Proxy عمل مینماید، میتوان برای امنیت بیشتر، به میزبانهای شبكهی محلی، آدرسهای نامعتبر اختصاص داد و با ترجمه آدرس شبكه (NAT) كه در كارگزار SOCKS انجام میشود، این آدرسهای نامعتبر را به آدرس معتبر و بالعكس تبدیل نمود. با این روش میتوان شبكه محلی را از یك شبكه عمومی مخفی نمود.

●قراردادهای ردهی بستهگرای VPN

▪Simple Key Management for Internet Protocol SKIP :

یك قرارداد مدیریت كلید است ولی با توجه به اینكه این قرارداد امكانات تونلكشی را نیز ارائه میدهد، میتوان آنرا به عنوان یك قرارداد پیادهسازی VPN در نظر گرفت. این قرارداد در سطح لایهی سوم OSI كار میكند.

▪Layer ۲ Tunneling Protocol L۲TP:

یك مكانیزم تونلكشی است كه از تركیب مكانیزمهای PPTP وL۲F به منظور بهرهوری از محاسن هر دو قرارداد به وجود آمده است و از قرارداد PPP برای بستهبندی اطلاعات استفاده میكند.

از پروتكل فوق بمنظور ایجاد تونل بین موارد زیر استفاده می گردد :

▪ سرویس گیرنده و روتر

▪NAS و روتر

▪ روتر و روتر●Layer Two Filtering L۲F :

این قرارداد مانند PPTP یك قرارداد تونلكشی در لایهی دوم است كه توسط شركت Cisco ارائه شده و بوسیلهی بعضی از شركتها نظیر Telecom حمایت میشود.

●Point to Point Tunneling Protocol PPTP:

یك مكانیزم تونلكشی نقطه به نقطه است كه برای دسترسی راه دور به كارگزار سختافزاری Ascend و ویندوز NT طراحی شده است.در این قراداد، امكان رمزنگاری و هویتشناسی پیشبینی نشده و ازقرارداد PPPبرای بستهبندی اطلاعات استفاده میشود.قراردادPPP ارتباط تلفنی یك میزبان به شبكهی محلی را فراهم میآورد و وظیفهی لایهی پیوند داده و لایهی فیزیكی را هنگام ارتباط تلفنی میزبان به فراهم آورندهی سرویس اینترنت(ISP)، انجام میدهد قراردادPPTP در كاربردهای كوچك و كاربردهایی كه نیاز به امنیت خیلی بالایی ندارند، استفاده میشود.راهاندازیVPN با استفاده از قرارداد PPTP در این محیطها كمهزینه و مقرون بصرفه است. قرارداد PPTP دارای قابلیت پیادهسازیVPN شبكهی محلی-بهشبكهی محلی نیز میباشد

این پروتكل امكان رمزنگاری ۴۰ بیتی و ۱۲۸ بیتی را دارا بوده و از مدل های تعیین اعتبار كاربر كه توسط PPP حمایت شده اند ، استفاده می نماید.

●Ipsec IP Security protocol :

Ipsec برخلافPPTP و L۲TP روی لایه شبكه یعنی لایه سوم كار می كند . این پروتكل داده هایی كه باید فرستاده شود را همراه با همه اطلاعات جانبی مانند گیرنده و پیغام های وضعیت رمز گذاری كرده و به آن یك IP Header معمولی اضافه كرده و به آن سوی تونل می فرستد .

كامپیوتری كه در آن سو قرار دارد IP Header را جدا كرده ، داده ها را رمز گشایی كرده و آن را به كامپیوتر مقصد می فرستد .Ipsec را می توان با دو شیوه Tunneling پیكر بندی كرد . در این شیوه انتخاب اختیاری تونل ، سرویس گیرنده نخست یك ارتباط معمولی با اینترنت برقرار می كند و سپس از این مسیر برای ایجاد اتصال مجازی به كامپیوتر مقصد استفاده می كند . برای این منظور ، باید روی كامپیوتر سرویس گیرنده پروتكل تونل نصب شده باشد . معمولا” كاربر اینترنت است كه به اینترنت وصل می شود . اما كامپیوترهای درون LAN هم می توانند یك ارتباط VPN برقرا كنند . از آنجا كه ارتباط IP از پیش موجود است تنها برقرار كردن ارتباط VPN كافی است . در شیوه تونل اجباری ، سرویس گیرنده نباید تونل را ایجاد كند بلكه این كار ار به عهده فراهم ساز (Service provider ) است . سرویس گیرنده تنها باید به ISP وصل شود . تونل به طور خودكار از فراهم ساز تا ایستگاه مقصد وجود دارد . البته برای این كار باید همانگی های لازم با ISP انجام بگیرد .ٍ

●ویژگی های امنیتی در IPsec

Ipsec از طریق (Authentication Header) AH مطمئن می شود كه Packet های دریافتی از سوی فرستنده واقعی ( و نه از سوی یك نفوذ كننده كه قصد رخنه دارد ) رسیده و محتویات شان تغییر نكرده . AH اطلاعات مربوط به تعیین اعتبار و یك شماره توالی (Sequence Number ) در خود دارد تا از حملات Replay جلوگیری كند . اما AH رمز گذاری نمی شود . رمز گذاری از طریق Encapsulation) Security Header) ESH انجام می گیرد . در این شیوه داده های اصلی رمز گذاری شده و VPN اطلاعاتی را از طریق ESH ارسال می كند .

ESH همچنین كاركرد هایی برای تعیین اعتبار و خطایابی دارد . به این ترتیب دیگر به AH نیازی نیست . برای رمز گذاری و تعیین اعتبار روش مشخص و ثابتی وجود ندارد اما با این همه ، IEEE برای حفظ سازگاری میان محصولات مختلف ، الگوریتم های اجباری برای پیاده سازی Ipsec تدارك دیده . برای نمونه می توان به MD۵ ، DES یا Secure Hash Algorithm اشاره كرد . مهمترین استانداردها و روش هایی كه در Ipsec به كار می روند عبارتند از :

Daffier - Hellmann برای مبادله كلید ها میان ایستگاه های دو سر ارتباط .

رمز گذاری Public Key برای ثبت و اطمینان از كلیدهای مبادله شده و همچنین اطمینان از هویت ایستگاه های سهیم در ارتباط .

الگوریتم های رمز گذاری مانند DES برای اطمینان از درستی داده های انتقالی .

الگوریتم های درهم ریزی ( Hash ) برای تعیین اعتبار تك تك Packet ها .

امضاهای دیجیتال برای تعیین اعتبارهای دیجیتالی .

●جریان یك ارتباط Ipsec

بیش از آن كه دو كامپیوتر بتوانند از طریق Ipsec داده ها را میان خود جابجا كنند باید یكسری كارها انجام شود:

نخست باید ایمنی برقرار شود . برای این منظور ، كامپیوترها برای یكدیگر مشخص می كنند كه آیا رمز گذاری ، تعیین اعتبار و تشخیص خطا یا هر سه آنها باید انجام بگیرد یا نه .

سپس الگوریتم را مشخص می كنند ، مثلا” DEC برای رمزگذاری و MD۵ برای خطایابی.

در گام بعدی ، كلیدها را میان خود مبادله می كنند .

Ipsec برای حفظ ایمنی ارتباط از(Security Association) SA استفاده می كند.SA چگونگی ارتباط میان دو یا چند ایستگاه و سرویس های ایمنی را مشخص می كند

SA ها از سوی SPI ( Security parameter Index ) شناسایی می شوند . SPI از یك عدد تصادفی و آدرس مقصد تشكیل می شود . این به آن معنی است كه همواره میان دو كامپیوتر دو SPI وجود دارد :

یكی برای ارتباط A و B و یكی برای ارتباط B به A . اگر یكی از كامپیوترها بخواهد در حالت محافظت شده داده ها را منتقل كند نخست شیوه رمز گذاری مورد توافق با كامپیوتر دیگر را بررسی كرده و آن شیوه را روی داده ها اعمال می كند . سپس SPI را در Header نوشته و Packet را به سوی مقصد می فرستد .

مدیریت كلیدهای رمز در Ipsec

اگر چه Ipsec فرض را بر این می گذارد كه توافقی برای ایمنی داده ها وجود دارد اما خودش برای ایجاد این توافق نمی تواند كاری انجام بدهد .

Ipsec در این كار به (IKE) Internet Key Exchange تكیه می كند برای ایجاد SA هر دو كامپیوتر باید نخست تعیین اعتبار شوند . در حال حاضر برای این كار از راه های زیر استفاده می شود :

▪oاPre shared keys: روی هر دو كامپیوتر یك كلید نصب می شود كه IKE از روی آن یك عدد Hash ساخته و آن را به سوی كامپیوتر مقصد می فرستد . اگر هر دو كامپیوتر بتوانند این عدد را بسازند پس هر دو این كلید دارند و به این ترتیب تعیین هویت انجام می گیرد .

▪رمز گذاری Public Key : هر كامپیوتر یك عدد تصادفی ساخته و پس از رمز گذاری آن با كلید عمومی كامپیوتر مقابل ، آن را به كامپیوتر مقابل می فرستد .اگر كامپیوتر مقابل بتواند با كلید شخصی خود این عدد را رمز گشایی كرده و باز پس بفرستد برا ی ارتباط مجاز است . در حال حاضر تنها از روش RSA برای این كار پیشنهاد می شود .

▪امضاء دیجیتال: در این شیوه،هركامپیوتر یك رشته داده را علامت گذاری(امضاء)كرده و به كامپیوتر مقصد می فرستد. درحال حاضر برای این كار از روش های RSA و(DSS ( Digital Signature Standard استفاده می شود . برای امنیت بخشیدن به تبادل داده ها باید هر دو سر ارتبا طنخست بر سر یك یك كلید به توافق می رسند كه برای تبادل داده ها به كار می رود . برا ی این منظور می توان همان كلید به دست آمده از طریق Daffier Hellmann را به كاربرد كه سریع تر است یا یك كلید دیگر ساخت كه مطمئن تر است

●نتیجه گیری :

یك شبكه اختصاصی مجازی (VPN) از رمزنگاری سطح بالا برای ایجاد ارتباط امن بین ابزار دور از یكدیگر، مانند لپ تاپ ها و شبكه مقصد استفاده می كند. VPN اساساً یك تونل رمزشده تقریباً با امنیت و محرمانگی یك شبكه اختصاصی اما از میان اینترنت ایجاد می كند. این تونل VPN می تواند در یك مسیریاب برپایه VPN، فایروال یا یك سرور در ناحیه DMZ پایان پذیرد. برقراری ارتباطات VPN برای تمام بخش های دور و بی سیم شبكه یك عمل مهم است كه نسبتاً آسان و ارزان پیاده سازی می شود.

تبادل داده ها روی اینرنت چندان ایمن نیست . تقریبا” هر كسی كه در جای مناسب قرار داشته باشد می تواند جریان داده ها را زیر نظر گرفته و از آنها سوء استفاده كند . اگرچه VPN رمزنگاری مؤثری ارائه می كندو كار نفوذ را برا ی خرابكاران خیلی سخت می كند ، اما كار اجرایی بیشتری را برروی كارمندان IT تحمیل می كنند، چرا كه كلیدهای رمزنگاری و گروه های كاربری باید بصورت مداوم مدیریت شوند.

مراجع :

- Virtual Private Networks for Windows Server ۲۰۰۳

http://www.microsoft.com/windowsserver۲۰۰۳/technologies/networking/vpn/default.mspx

- WWW.HELMIG.COM

- WWW.HUPAA.COM

- Virtual Private Networking Frequently Asked Questions

- Antivirus Firewall Anti-Virus Firewall Hardware Software VPN LAN WAN Wireless Network Security Policy UK_files

- مجله رایانه شماره ۱۲۷

- http://www.fata.ir/bulletin

وحیده ابوالحسن پور

Email: Vahan_ab@yahoo.com

دانشجوی كارشناسی تكنولوژی نرم افزار

دانشگاه جامع علمی كاربردی (واحد تراكتور سازی تبریز)

منبع : نما مجله الکترونیکی پژوهشگاه اطلاعات و مدارک علمی ایران

ایران مسعود پزشکیان دولت چهاردهم پزشکیان مجلس شورای اسلامی محمدرضا عارف دولت مجلس کابینه دولت چهاردهم اسماعیل هنیه کابینه پزشکیان محمدجواد ظریف

پیاده روی اربعین تهران عراق پلیس تصادف هواشناسی شهرداری تهران سرقت بازنشستگان قتل آموزش و پرورش دستگیری

ایران خودرو خودرو وام قیمت طلا قیمت دلار قیمت خودرو بانک مرکزی برق بازار خودرو بورس بازار سرمایه قیمت سکه

میراث فرهنگی میدان آزادی سینما رهبر انقلاب بیتا فرهی وزارت فرهنگ و ارشاد اسلامی سینمای ایران تلویزیون کتاب تئاتر موسیقی

وزارت علوم تحقیقات و فناوری آزمون

رژیم صهیونیستی غزه روسیه حماس آمریکا فلسطین جنگ غزه اوکراین حزب الله لبنان دونالد ترامپ طوفان الاقصی ترکیه

پرسپولیس فوتبال ذوب آهن لیگ برتر استقلال لیگ برتر ایران المپیک المپیک 2024 پاریس رئال مادرید لیگ برتر فوتبال ایران مهدی تاج باشگاه پرسپولیس

هوش مصنوعی فناوری سامسونگ ایلان ماسک گوگل تلگرام گوشی ستار هاشمی مریخ روزنامه

فشار خون آلزایمر رژیم غذایی مغز دیابت چاقی افسردگی سلامت پوست