چهارشنبه, ۱۷ بهمن, ۱۴۰۳ / 5 February, 2025

Snort, نمونه ای از یک ابزار تشخیص نفوذ شبکه ای

یک نرمافزار تشخیص نفوذ بهصورت کدباز است که بر روی محیطهای Linux و Windows عرضه میگردد و با توجه به رایگان بودن آن، به یکی از متداولترین سیستمهای تشخیص نفوذ شبکههای رایانهیی مبدل شده است. از آنجاکه برای معرفی آن نیاز به معرفی کوتاه این دسته از ابزارها داریم، ابتدا به مفاهیمی اولیه دربارهی ابزارهای تشخیص نفوذ میپردازیم، به عبارت دیگر معرفی این نرمافزار بهانهیی است برای ذکر مقدمهیی در باب سیستمهای تشخیص نفوذ.

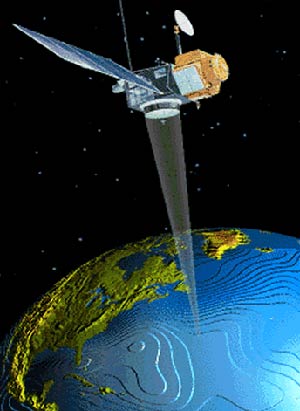

(Intrusion Detection System (IDS یا سیستم تشخیص نفوذ به سختافزار، نرمافزار یا تلفیقی از هر دو اطلاق میگردد که در یک سیستم رایانهیی که میتواند یک شبکهی محلی یا گسترده باشد، وظیفهی شناسایی تلاشهایی که برای حمله به شبکه صورت میگیرد و ایجاد اخطار احتمالی متعاقب حملات، را بر عهده دارد.

IDSها عملاً سه وظیفهی کلی را برعهده دارند : پایش، تشخیص، واکنش. هرچند که واکنش در مورد IDSها عموماً به ایجاد اخطار، در قالبهای مختلف، محدود میگردد. هرچند دستهیی مشابه از ابزارهای امنیتی به نام Intrusion Prevention System (IPS) وجود دارند که پس از پایش و تشخیص، بستههای حملههای احتمالی را حذف میکنند. نکتهیی که در این میان باید متذکر شد، تفاوت و تقابل میان Firewallها و IDSها است. از آنجاکه ماهیت عملکرد این دو ابزار با یکدیگر به کلی متفاوت است، هیچیک از این دو ابزار وظیفهی دیگری را به طور کامل برعهده نمیگیرد، لذا تلفیقی از استفاده از هردو ابزار میتواند امنیت کلی سیستم را بالا ببرد.

در حالت کلی IDSها را میتوان به دو دستهی کلی تقسیمبندی نمود :

▪ (Network IDS (NIDS

▪ (Host IDS (HIDS

HIDSها، اولین سیستم IDSی هستند که در یک سیستم رایانهای باید پیادهسازی شود. معیار تشخیص حملات در این سیستمها، اطلاعات جمعآوری شده بر روی خادمهای مختلف شبکه است. برای مثال این سیستم با تحلیل صورت عملیات انجام شده، ذخیره شده در پروندههایی خاص، سعی در تشخیص تلاشهایی که برای نفوذ به خادم مذکورد انجام شده است دارد. این تحلیلها میتواند به صورت محلی بر روی خود خادم انجام گردد یا به سیستم تحلیلگر دیگری برای بررسی ارسال شود. یک HIDS میتواند تحلیل اطلاعات بیش از یک خادم را بر عهده بگیرد.

با این وجود، اگر نفوذگر جمعآوری صورت عملیات انجامشده بر روی هریک از خادمهای مورد نظر را به نحوی متوقف کند، HIDS در تشخیص نفوذ ناموفق خواهد بود و این بزرگترین ضعف HIDS است.

NIDSها، به عنوان دومین نوع IDSها، در بسیاری از موارد عملاً یک Sniffer هستند که با بررسی بستهها و پروتکلهای ارتباطات فعال، به جستجوی تلاشهایی که برای حمله صورت میگیرد میپردازند. به عبارت دیگر معیار NIDSها، تنها بستههایی است که بر روی شبکهها رد و بدل میگردد. از آنجاییکه NIDSها تشخیص را به یک سیستم منفرد محدود نمیکنند، عملاً گستردهگی بیشتری داشته و فرایند تشخیص را به صورت توزیعشده انجام میدهند. با این وجود این سیستمها در رویایی با بستههای رمزشده و یا شبکههایی با سرعت و ترافیک بالا کارایی خود را از دست میدهند.

با معرفی انجام شده در مورد دو نوع اصلی IDSها و ضعفهای عنوان شده برای هریک، واضح است که برای رسیدن به یک سیستم تشخیص نفوذ کامل، بهترین راه استفادهی همزمان از هر دو نوع این ابزارهاست.

Snort، در کاملترین حالت نمونهیی از یک NIDS است. این نرمافزار در سه حالت قابل برنامهریزی میباشد :

▪ حالت Sniffer

در این حالت، این نرمافزار تنها یک Sniffer ساده است و محتوای بستههای ردوبدل شده بر روی شبکه را بر روی کنسول نمایش میدهد.

▪ حالت ثبتکنندهی بستهها

Snortدر این وضعیت، اطلاعات بستههای شبکه را در پروندهیی که مشخص میشود ذخیره میکند.

● سیستم تشخیص نفوذ

در این پیکربندی، بر اساس دو قابلیت پیشین و با استفاده از قابلیت تحلیل بستهها و قوانینی که تعیین میگردد، Snort امکان پایش و تحلیل بسته و تشخیص نفوذ را یافته و در صورت نیاز واکنش تعیین شده را بهروز میدهد.

حالت پیشفرض خروجی این ابزار فایلی متنی است که میتواند در آن ابتدای بستهها را نیز درج کند. با این وجود در صورتیکه این ابزار در حال فعالیت بر روی ارتباطات شبکهیی با سرعت بالا میباشد بهترین راه استفاده از خروجی خام باینری و استفاده از ابزاری ثانویه برای تحلیل و تبدیل اطلاعات خروجی است.

بُعد دیگر از پیکربندی Snort به عنوان یک سیستم تشخیص نفوذ، استفاده از قوانین برای ایجاد معیار نفوذ برای Snort است. برای مثال میتوان با قانونی، Snort را مکلف ساخت که نسبت به دسترسیهای انجام شده مبتنی بر پروتکلی تعیین شده از/به یک پورت خاص و از/به یک مقصد معین با محتوایی شامل رشتهیی خاص، اخطاری یا واکنشی ویژه را اعمال کند.

نکتهیی که باید در نظر داشت این است که از آنجاکه Snort را میتوان به گونهیی پیکربندی نمود که قابلیت تشخیص حمله توسط ابزارهای پویش پورت را نیز داشته باشد، لذا با وجود استفاده از Snort نیازی به استفاده از ابزاری ثانویه برای تشخیص پویشگرهای پورت وجود ندارد.

همانگونه که گفته شد، Snort با قابلیتهای نسبتاً کاملی که در خود جای دادهاست، به همراه رایگان بودن آن و قابلیت نصب بر روی محیطها و سیستمهای عامل متدوال، به یکی از معمولترین IDSهای کنونی مبدل شده است. برای دریافت این نرمافزار و همچنین اطلاعات جامعی در مورد آن میتوانید به پایگاه اصلی آن، http://www.snort.org/، مراجعه کنید.

http://www.ircert.com

ارسالی از طرف: Black..Magic

ایران مسعود پزشکیان دولت چهاردهم پزشکیان مجلس شورای اسلامی محمدرضا عارف دولت مجلس کابینه دولت چهاردهم اسماعیل هنیه کابینه پزشکیان محمدجواد ظریف

پیاده روی اربعین تهران عراق پلیس تصادف هواشناسی شهرداری تهران سرقت بازنشستگان قتل آموزش و پرورش دستگیری

ایران خودرو خودرو وام قیمت طلا قیمت دلار قیمت خودرو بانک مرکزی برق بازار خودرو بورس بازار سرمایه قیمت سکه

میراث فرهنگی میدان آزادی سینما رهبر انقلاب بیتا فرهی وزارت فرهنگ و ارشاد اسلامی سینمای ایران تلویزیون کتاب تئاتر موسیقی

وزارت علوم تحقیقات و فناوری آزمون

رژیم صهیونیستی غزه روسیه حماس آمریکا فلسطین جنگ غزه اوکراین حزب الله لبنان دونالد ترامپ طوفان الاقصی ترکیه

پرسپولیس فوتبال ذوب آهن لیگ برتر استقلال لیگ برتر ایران المپیک المپیک 2024 پاریس رئال مادرید لیگ برتر فوتبال ایران مهدی تاج باشگاه پرسپولیس

هوش مصنوعی فناوری سامسونگ ایلان ماسک گوگل تلگرام گوشی ستار هاشمی مریخ روزنامه

فشار خون آلزایمر رژیم غذایی مغز دیابت چاقی افسردگی سلامت پوست