چهارشنبه, ۲۲ اسفند, ۱۴۰۳ / 12 March, 2025

مجله ویستا

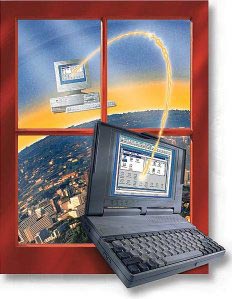

حذف موثر فایل ها : اقدامی در جهت افزایش امنیت اطلاعات

در صورتی که قصد فروش و یا دور انداختن کامپیوتر قدیمی خود و یا دیسک ها و لوح های فشرده را داشته باشید ، در اولین اقدام می بایست از اطلاعات و فایل های مورد نیاز نسخه های پشتیبان تهیه گردد و در ادامه اقدام به حذف فایل های شخصی نمود تا امکان دستیابی افراد غیرمجاز به اطلاعات وجود نداشته باشد . بدین منظور لازم است اقداماتی خاص به منظور حصول اطمینان از حذف فایل های موجود بر روی هارد دیسک ، دیسک ها و یا لوح های فشرده انجام شود تا سایر افراد قادر به بازیابی اطلاعات نباشند.

●سرنوشت فایل های حذف شده

زمانی که شما یک فایل را حذف می نمائید ، با توجه به نوع سیستم عامل و تنظیمات انجام شده ، ممکن است فایل های حذف شده به trash و یا recycle bin منتقل گردند . مکان فوق ، این امکان را فراهم می نماید تا در صورتی که یک فایل به صورت تصادفی حذف شده باشد ، بتوان آن را بازیابی و همه چیز را به حالت اولیه برگرداند.

کاربران کامپیوتر همواره این نگرانی را دارند که با خالی کردن recycle bin امکان بازیابی فایل های حذف شده را از دست خواهند داد . این موضوع از دو زاویه متفاوت قابل بررسی است :

▪دیدگاه کاربران : با این که در اولین مرحله امکان بازیافت این نوع فایل های حذف شده بنظر مشکل و پیچیده جلوه می نماید ولی این احتمال وجود خواهد داشت که بتوان با استفاده از روش هائی خاص اقدام به بازیابی اطلاعات و یا فایل های حذف شده نمود.

▪دیدگاه مهاجمان : مهاجمان که قطعا" در حالت طبیعی دارای دانش بمراتب بیشتری نسبت به کاربران می باشند نیز می توانند با بکارگیری ابزارهای متفاوت ، اقدام به بازیافت و دستیابی به اطلاعات و فایل های حذف شده نمایند.

●تهدیدات

در صورتی که مهاجمان بتوانند به اطلاعات و یا فایل های حذف شده دستیابی پیدا نمایند ، شعاع تخریب آنان به ماهیت و میزان حساس بودن اطلاعات برمی گردد . اطلاعات مربوط به کارت اعتباری و یا حساب بانکی ، رمزهای عبور ، اطلاعات پزشکی ، تصاویر شخصی و خانوادگی و یا اطلاعات حساس سازمانی ، از جمله اطلاعات مورد علاقه مهاجمان به منظور برنامه ریزی حملات می باشد .سرقت هویت شما و یا استفاده از اطلاعات بازیافت شده در جهت تدارک و برنامه ریزی یک تهاجم مبتنی بر مهندسی اجتماعی، نمونه هائی از تهدیدات موجود در این زمینه می باشد.

▪چگونه می توان از حذف کامل اطلاعات اطمینان حاصل نمود ؟

بسیاری از کاربران از معیارها و شاخص های خاصی به منظور حصول اطمینان از حذف کامل اطلاعات تبعیت می نمایند . برخی از معیارها و یا شاخص های مورد نظر کاربران قابل اعتماد نبوده و ممکن است توام با موفقیت کامل نباشد . بهترین گزینه موجود در این رابطه ، بررسی برنامه های نرم افزاری و یا دستگاه های سخت افزاری خاصی است که ادعای حذف کامل و غیرقابل برگشت فایل ها و یا اطلاعات موجود بر روی هارد دیسک و یا CD را دارند . برنامه ها و سخت افزارهای فوق دارای ویژگی های متفاوتی بوده و هر یک دارای کارآئی مختص به خود می باشند :

▪قابلیت نوشتن چندین مرتبه داده : برنامه انتخابی ، نه تنها می بایست دارای قابلیت حذف اطلاعات باشد، همچنین می بایست قادر به بازنویسی داده جدید بر روی آن باشد . با افزودن چندین لایه داده ، یک مهاجم برای دستیابی به اطلاعات حذف شده مسیری دشوار را در پیش رو خواهد داشت . برنامه انتخابی می بایست حداقل بین سه تا هفت مرتبه قادر به نوشتن داده جدید بر روی اطلاعات حذف شده باشد.

▪استفاده از داده تصادفی : برنامه انتخابی می بایست در مقابل استفاده از الگوهای قابل شناسائی برای بازنویسی داده جدید بر روی فایل های حذف شده ، از داده های کاملا" تصادفی استفاده نماید . بدیهی است در چنین مواردی امکان شناسائی الگو ی بازنویسی توسط مهاجمان مشکل تر خواهد شد.

▪استفاده از صفر در آخرین لایه : صرفنظر از اینکه برنامه انتخابی چند مرتبه اقدام به نوشتن داده می نماید ، می بایست از برنامه هائی استفاده گردد که در آخرین لایه خود از صفر برای بازنویسی مجدد اطلاعات استفاده می نمایند . بدین ترتیب یک لایه اضافه امنیتی ایجاد می گردد.

با این که تعداد زیادی از برنامه های اشاره شده با فرض این موضوع که شما قصد حذف تمامی دیسک را دارید ، پتانسیل های خود را در اختیار شما قرار می دهند ، برنامه هائی نیز وجود دارد که می توان با استفاده از آنان صرفا" اقدام به حذف و بازنویسی فایل هائی خاص نمود .

یکی از روش های موثر برای انهدام CD و یا DVD ، قرار دادن آنان در یک پوشش مناسب و خردکردن آنان است . در این رابطه می توان از سخت افزار های خاصی نیز استفاده نمود . برخی از دستگاه های فوق سطح دیسک را ریز ریز کرده و برخی دیگر سطح قابل نوشتن دیسک را با استفاده از یک الگوی خاص سوراخ می نمایند .

مرجع : سخاروش

منبع : سایت اطلاع رسانی امنیت اطلاعات ایران

ایران مسعود پزشکیان دولت چهاردهم پزشکیان مجلس شورای اسلامی محمدرضا عارف دولت مجلس کابینه دولت چهاردهم اسماعیل هنیه کابینه پزشکیان محمدجواد ظریف

پیاده روی اربعین تهران عراق پلیس تصادف هواشناسی شهرداری تهران سرقت بازنشستگان قتل آموزش و پرورش دستگیری

ایران خودرو خودرو وام قیمت طلا قیمت دلار قیمت خودرو بانک مرکزی برق بازار خودرو بورس بازار سرمایه قیمت سکه

میراث فرهنگی میدان آزادی سینما رهبر انقلاب بیتا فرهی وزارت فرهنگ و ارشاد اسلامی سینمای ایران تلویزیون کتاب تئاتر موسیقی

وزارت علوم تحقیقات و فناوری آزمون

رژیم صهیونیستی غزه روسیه حماس آمریکا فلسطین جنگ غزه اوکراین حزب الله لبنان دونالد ترامپ طوفان الاقصی ترکیه

پرسپولیس فوتبال ذوب آهن لیگ برتر استقلال لیگ برتر ایران المپیک المپیک 2024 پاریس رئال مادرید لیگ برتر فوتبال ایران مهدی تاج باشگاه پرسپولیس

هوش مصنوعی فناوری سامسونگ ایلان ماسک گوگل تلگرام گوشی ستار هاشمی مریخ روزنامه

فشار خون آلزایمر رژیم غذایی مغز دیابت چاقی افسردگی سلامت پوست