چهارشنبه, ۲۶ دی, ۱۴۰۳ / 15 January, 2025

مجله ویستا

امنیت در RF ID

RF ID مخفف Radio-Frequency Identification به معنای شناسایی یك كد توسط تكنولوژی رادیویی و برمبنای فركانسی تعریف شده می باشد. سیستم RF ID شامل قسمتهای زیر است :

▪ كارت ها (Tags)

▪ كارت خوان ها (Readers)

▪ سرورها (Backend Servers)

● كارت ها Tag transponder

▪ دارای ریزپردازنده كوچك و آنتن هستند

▪ دارای شماره سریال واحدی هستند

▪ در انواع پیشرفته این كارت ها امكان Cryptographyوجود دارد.

▪ Symmetric-key

▪ Public-Key

▪ Hashing

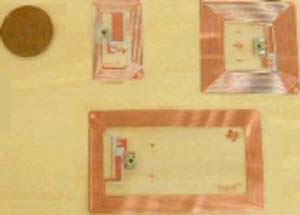

● انواع Tag ها :

▪ Passive HF,UHF

از طریق كارت خوان جریان الكتریكی را دریافت كرده و اقدام به پاسخ می نماید.

بسیار كوچك می باشد ( پردازنده آن حدود مربعی به ابعاد ۱۵mm X ۱۵mm و آنتن آن به اندازه یك تمبراست.

فاصله از كارت خوان از دو میلیمتر تا پنج متر (بسته به شرایط محیطی و نوع كارت خوان) است.

▪ Semi-passive یا Active (به همراه باتری)

ـ Tag های فعال دارای باتری بوده و بطور مستقل تغذیه می شوند.

ـ انواع Semi-Passive تنها مدار خود را تغذیه می كنند.

ـ به اندازه یك سكه هستند

ـ انواع پیشرفته آن ها تا بیش از ده متر را پاسخ می دهد.

● كارت خوان ها (Transceiver)

▪ اطلاعات را از Tag می خواند.

▪ با سرور مرتبط است و انتقال اطلاعات می كند.

● سرور ها (Backend Server)

▪ اطلاعات Tag ها را ذخیره می نماید.

▪ قابلیت مقایسه و محاسبه را در خصوص اطلاعات ذخیره شده دارا می باشد.

▪ از اطلاعات خام اولیه نتایج و گزارش های ارزشمندی را استخراج می كند.

● كاربردهای RF ID

▪ جایگزین مناسبی برای سیستم های قدیمی باركد می باشد

▪ ردیابی انسان ، حیوان و اشیا را امكان پذیر كرده است.

▪ در سیستم حمل و نقل و باجه های اخذ عوارض جاده ای كاربرد دارد.

▪ برای جلوگیری ازدزدی امكان استفاده از آن می باشد.

▪ جعل اسناد مبتنی بر RF ID كاری بسیار مشكل است.

▪ جهت كنترل دسترسی كاربرد دارد.

▪ در زنجیره تولید واحدهای صنعتی قابل پیاده سازی است.

▪ كنترل انبار

▪ حمل و نقل كالا

▪ خرده فروشی

▪ جایگزین خوبی جهت نیروی انسانی نگهبان است

▪ كتابخانه ها

● حملات امنیتی :

▪ استراق سمع یا Eavesdropping

▪ قابلیت تكثیر آسان یا Cloning

▪ آسانی در سوء استفاده یا Spoofing

▪ ردیابی یا Tracking

▪ پرشدن پهنای باند یا DOS

▪ مثال هایی از حملات :

ـ افراد غیر مجاز می توانند از طریق خواندن كد كالا از محتویات كیف شما باخبر شوند.

ـ تكثیر غیرمجاز به افراد غریبه امكان دسترسی به ساختمان و ماشین شما را خواهد داد.

ـ سرقت از افراد با تشخیص مكان دقیق آن ها

● برنامه های محافظتی Tag:

۱) فعال و غیرفعال كردن Tag ها

فعال و غیرفعال كردن Tag ها یكی از راه های محافظتی است و آن بدان معناست كه در محیط هایی كه نیاز به استفاده از سیستم RF ID وجود ندارد Tag ها را غیرفعال نماییم.به عنوان مثال می توان در فروشگاه برای هر سبد خرید دستگاه كوچكی تعبیه كرد كه انتشار كد كالا را تازمانیكه درون سبد است متوقف سازد.

۲) استفاده مجموعه ای از شماره های مشخصه :

در این حالت موارد زیر پیاده سازی می شود :

▪ Tag در كارت خوان های متنوع شماره مشخصه متفاوتی را تولید می كند.

▪ كارت خوان كلیه شماره های مشخصه را ذخیره می كند لذا Tag را شناسایی می نماید.

▪ كارت خوان ها باید قابلیت Refresh كردن شماره های مشخصه را داشته باشند.

۳) استفاده از Encryption و كلیدهای عمومی و خصوصی

▪ شماره مشخصه Tag با كلید عمومی رمزنگاری می شود.

▪ شماره جدید با كلید خصوصی رمز گشایی می شود.

▪ برای جلوگیری از ردیابی و لو رفتن شماره مشخصه بطور دوره ای رمزنگاری برای بدست آمدن cipher text دیگر انجام شود.

● نگاه آینده :

▪ در نرم افزارهای جدید استفاده از RF ID بیش از پیش خواهد شد.

▪ بزرگترین مشكل در سیستم RF ID ، D.O.S خواهد شد.

▪ موارد امنیتی بدون افزایش قیمت در Tag های جدید لحاظ خواهندشد.

▪ سیستم باركد بطور كلی منسوخ نخواهد شد اگرچه موارد كاربرد آن محدودتر می شود.

نویسنده : مارتین دام پدرسن

مترجم : كیانوش مرادیان

مترجم : كیانوش مرادیان

منبع : مشورت مهندسی شبکه و راهبری تحقیقات همکاران سیستم

ایران مسعود پزشکیان دولت چهاردهم پزشکیان مجلس شورای اسلامی محمدرضا عارف دولت مجلس کابینه دولت چهاردهم اسماعیل هنیه کابینه پزشکیان محمدجواد ظریف

پیاده روی اربعین تهران عراق پلیس تصادف هواشناسی شهرداری تهران سرقت بازنشستگان قتل آموزش و پرورش دستگیری

ایران خودرو خودرو وام قیمت طلا قیمت دلار قیمت خودرو بانک مرکزی برق بازار خودرو بورس بازار سرمایه قیمت سکه

میراث فرهنگی میدان آزادی سینما رهبر انقلاب بیتا فرهی وزارت فرهنگ و ارشاد اسلامی سینمای ایران تلویزیون کتاب تئاتر موسیقی

وزارت علوم تحقیقات و فناوری آزمون

رژیم صهیونیستی غزه روسیه حماس آمریکا فلسطین جنگ غزه اوکراین حزب الله لبنان دونالد ترامپ طوفان الاقصی ترکیه

پرسپولیس فوتبال ذوب آهن لیگ برتر استقلال لیگ برتر ایران المپیک المپیک 2024 پاریس رئال مادرید لیگ برتر فوتبال ایران مهدی تاج باشگاه پرسپولیس

هوش مصنوعی فناوری سامسونگ ایلان ماسک گوگل تلگرام گوشی ستار هاشمی مریخ روزنامه

فشار خون آلزایمر رژیم غذایی مغز دیابت چاقی افسردگی سلامت پوست