دوشنبه, ۲۲ بهمن, ۱۴۰۳ / 10 February, 2025

استانداردهای امنیت ـ آشنایی با استاندارد BS۷۷۹۹

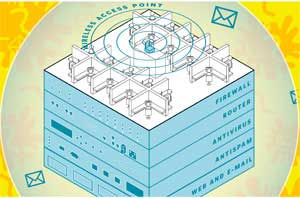

امنیت از دیرباز یكی از اجزای اصلی زیرساختهای فناوری اطلاعات به شمار میرفته است. تهدیدهای امنیتی تنها منحصر به تهدیدات الكترونیكی نیستند، بلكه هر شبكه باید از نظر فیزیكی نیز ایمن گردد. خطرات الكترونیكی غالباً شامل تهدیدات هكرها و نفوذگران خارجی و داخلی در شبكهها می باشند. در حالی كه امنیت فیزیكی شامل كنترل ورود و خروج پرسنل به سایتهای شبكه و همچنین روالهای سازمانی نیز هست.

برای پیاده سازی امنیت در حوزههای فوق، علاوه بر ایمنسازی سختافزاری شبكه، نیاز به تدوین سیاستهای امنیتی در حوزه فناوری اطلاعات در یك سازمان نیز می باشد. در این راستا لازم است از روالهای استانداردی استفاده شود كه به واسطه آنها بتوان ساختار یك سازمان را برای پیاده سازی فناوری اطلاعات ایمن نمود. استاندارد BS۷۷۹۹ كه در این شماره قصد معرفی آن را داریم به چگونگی پیاده سازی امنیت در همه ابعاد در یك سازمان می پردازد.

● تاریخچه استاندارد

منشاء استاندارد British Standard BS۷۷۹۹ به زمان تاسیس مركز CommercialComputerSecurityCenter و شكلگیری بخش Industry (DTI) UK Department of Trade and در سال ۱۹۸۷برمی گردد. این مركز به منظور تحقق دو هدف تشكیل گردید. اول تعریف معیارهایی بین المللی برای ارزیابی میزان امنیت تجهیزات تولیدشده توسط سازندگان تجهیزات امنیتی، به منظور ارائه تاییدیه های مربوطه بود و دوم كمك به كاربران برای این منظور مركز CCSC در سال ۱۹۸۹ اقدام به انتشار كدهایی برای سنجش میزان امنیت نمود كه به Users Code of Practice معروف گردید.

چندی بعد، اجرایی بودن این كدها از دیدگاه كاربر، توسط مركز محاسبات بین المللی NCC و یك كنسرسیوم از كاربران كه به طور كلی از صاحبان صنایع در انگلستان بودند مورد بررسی قرار گرفت. اولین نسخه این استاندارد به عنوان مستندات راهبری PD ۰۰۰۳ در انگلستان منتشر گردید. در سال ۱۹۹۵ این استاندارد با عنوان BS۷۷۹۹ منشر گردید و قسمت دوم آن نیز در فوریه سال ۱۹۹۸ به آن اضافه گردید. این قسمت مفهوم سیستم مدیریت امنیت اطلاعات (Information Security Management System (ISMS را بهوجود آورد. این سیستم ISMS به مدیران این امكان را می دهد تا بتوانند امنیت سیستم های خود را با حداقل نمودن ریسكهای تجاری كنترل نمایند.

نسخه بازنگری شده این استاندارد در سال ۱۹۹۵ به عنوان استاندارد ISO ثبت گردید. در مجمعی كه رای موافق به ثبت این استاندارد به عنوان استاندارد ISO داده بودند، كشورهایی نظیر استرالیا و نیوزلند با اندكی تغییر، آن را در كشور خود با عنوان AS/NZS۴۴۴۴ منتشر نمودند. طی سالهای ۱۹۹۹ تا ۲۰۰۲ بازنگریهای زیادی روی این استاندارد صورت پذیرفت. در سال ۲۰۰۰ با افزودن الحاقیههایی به استاندارد BS۷۷۹۹ كه به عنوان یك استاندارد ISO ثبت شده بود، این استاندارد تحتعنوان استاندارد ISO/IEC۱۷۷۹۹ به ثبت رسید.

نسخه جدید و قسمت دوم این استاندارد در سال ۲۰۰۲ به منظور ایجاد هماهنگی بین این استاندارد مدیریتی و سایر استانداردهای مدیریتی نظیر ۹۰۰۱ ISO و ۱۴۰۰۱ ISO تدوین گردید. این قسمت برای ارزیابی میزان موثربودن سیستم ISMS در یك سازمان مدل (Plan-Do-Check-Act (PDCA را همانگونه كه در شكل یك نشان داده شده است ارائه می نماید.

● نحوه عملكرد استاندارد BS ۷۷۹۹

در راستای تحقق دومین هدف پیدایش این استاندارد كه به آن اشاره شد، یعنی كمك به كاربران سرفصلهایی برای نحوه پیاده سازی امنیت در یك سازمان كه در حقیقت یك كاربر سیستم های امنیتی می باشد، تعیین شده است كه عبارتند از:

▪ تعیین مراحل ایمن سازی و نحوه شكل گیری چرخه امنیت

▪ جزییات مراحل ایمن سازی و تكنیكهای فنی مورد استفاده در هر مرحله

▪ لیست و محتوای طرح ها و برنامه های امنیت اطلاعات مورد نیاز سازمان

▪ ضرورت و جزییات ایجاد تشكیلات سیاستگذاری، اجرایی و فنی تامین امنیت

▪ كنترلهای امنیتی مورد نیاز برای هر یك از سیستم های اطلاعاتی و ارتباطی

▪ تعریف سیاستهای امنیت اطلاعات

▪ تعریف قلمرو سیستم مدیریت امنیت اطلاعات و مرزبندی آن متناسب با نوع نیازهای سازمان

▪ انجام و پذیرش برآورد مخاطرات، متناسب با نیازهای سازمان

▪ پیش بینی زمینه ها و نوع مخاطرات بر اساس سیاستهای امنیتی تدوین شده

▪ انتخاب هدفهای كنترل و كنترلهای مناسب كه قابل توجیه باشند، از لیست كنترلهای همه جانبه

▪ تدوین دستورالعمل های عملیاتی

● مدیریت امنیت شبكه

به منظور تعیین اهداف امنیت، ابتدا باید سرمایههای مرتبط با اطلاعات و ارتباطات سازمان، شناسایی شده و سپس اهداف تامین امنیت برای هریك از سرمایهها، مشخص شود.سرمایههای مرتبط با شبكه سازمان عبارتند از: سخت افزار، نرمافزار، اطلاعات، ارتباطات، كاربران.

اهداف امنیتی سازمانها باید به صورت كوتاهمدت و میانمدت تعیین گردد تا امكان تغییر آنها متناسب با تغییرات تكنولوژیها و استانداردهای امنیتی وجود داشته باشد.

▪ عمده اهداف كوتاه مدت در خصوص پیادهسازی امنیت در یك سازمان عبارتند از:

- جلوگیری از حملات و دسترسیهای غیرمجاز علیه سرمایه های شبكه

- مهار خسارتهای ناشی از ناامنی موجود در شبكه

- كاهش رخنه پذیری

▪ اهداف میانمدت نیز عمدتاً عبارتند از:

- تامین صحت عملكرد، قابلیت دسترسی برای نرمافزارها و سختافزارها و محافظت فیزیكی صرفاً برای سخت افزارها

- تامین محرمانگی، صحت و قابلیت دسترسی برای ارتباطات و اطلاعات متناسب با طبقه بندی آنها ازحیث محرمانگی و حساسیت

- تامین قابلیت تشخیص هویت، حدود اختیارات و پاسخگویی، حریم خصوصی و آگاهیرسانی امنیتی برای كاربران شبكه، متناسب با طبقهبندی اطلاعات قابل دسترس و نوع كاربران

● تهدیدهای امنیتی

تهدیدهای بالقوه برای امنیت شبكههای كامپیوتری به صورت عمده عبارتند از:

▪ فاش شدن غیرمجاز اطلاعات در نتیجه استراقسمع دادهها یا پیامهای در حال مبادله روی شبكه

▪ قطع ارتباط و اختلال در شبكه به واسطه یك اقدام خرابكارانه

▪ تغییر و دستكاری غیر مجاز اطلاعات یا یك پیغام ارسالشده برای جلوگیری از این صدمات باید سرویسهای امنیتی زیر در شبكههای كامپیوتری ارائه شود و زمانی كه یكی از سرویسهای امنیتی نقص شود بایستی تمامی تدابیر امنیتی لازم برای كشف و جلوگیری رخنه در نظر گرفته شود:

ـ محرمانه ماندن اطلاعات

ـ احراز هویت فرستنده پیغام

ـ سلامت دادهها در طی انتقال یا نگهداری

ـ كنترل دسترسی و امكان منع افرادی كه برای دسترسی به شبكه قابل اعتماد نمی باشد.

ـ در دسترس بودن تمام امكانات شبكه برای افراد مجاز و عدم امكان اختلال در دسترسی

● مراحل پیاده سازی امنیت

برای پیادهسازی یك سیستم امنیتی مناسب مراحل زیر بایستی انجام گردد:

۱) برآورد نیازهای امنیتی شبكه

بر اساس نوع شبكه طراحی شده، نوع استفاده از آن و كاربردهای مختلف آن نیازهای امنیتی شبكه بایستی بررسی گردد. این نیازها بر اساس انواع سرویسهایی كه شبكه ارائه میدهد گسترش می یابد.

۲) اتخاد سیاستهای امنیتی لازم

در این مرحله سیاستها و تدابیر امنیتی لازم اتخاذ می شود. این تدابیر برای پاسخ به نیازهایی خواهد بود كه در مرحله قبل برای شبكه برآورد شده است.

افسانه دشتی

ایران مسعود پزشکیان دولت چهاردهم پزشکیان مجلس شورای اسلامی محمدرضا عارف دولت مجلس کابینه دولت چهاردهم اسماعیل هنیه کابینه پزشکیان محمدجواد ظریف

پیاده روی اربعین تهران عراق پلیس تصادف هواشناسی شهرداری تهران سرقت بازنشستگان قتل آموزش و پرورش دستگیری

ایران خودرو خودرو وام قیمت طلا قیمت دلار قیمت خودرو بانک مرکزی برق بازار خودرو بورس بازار سرمایه قیمت سکه

میراث فرهنگی میدان آزادی سینما رهبر انقلاب بیتا فرهی وزارت فرهنگ و ارشاد اسلامی سینمای ایران تلویزیون کتاب تئاتر موسیقی

وزارت علوم تحقیقات و فناوری آزمون

رژیم صهیونیستی غزه روسیه حماس آمریکا فلسطین جنگ غزه اوکراین حزب الله لبنان دونالد ترامپ طوفان الاقصی ترکیه

پرسپولیس فوتبال ذوب آهن لیگ برتر استقلال لیگ برتر ایران المپیک المپیک 2024 پاریس رئال مادرید لیگ برتر فوتبال ایران مهدی تاج باشگاه پرسپولیس

هوش مصنوعی فناوری سامسونگ ایلان ماسک گوگل تلگرام گوشی ستار هاشمی مریخ روزنامه

فشار خون آلزایمر رژیم غذایی مغز دیابت چاقی افسردگی سلامت پوست