یکشنبه, ۱۴ بهمن, ۱۴۰۳ / 2 February, 2025

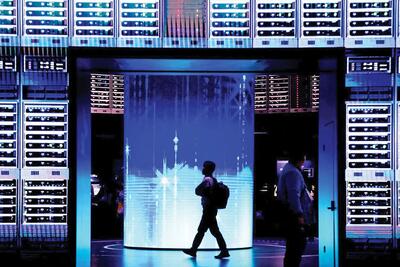

راهكارهایی برای كاهش اخلال در سرویس دهنده های اینترنتی

كمیسیون «افتا» سازمان نظام صنفی رایانهای استان تهران در برابر حملات اخیر به سایتهای ایرانی چند راه كار برای كاهش اخلال در سرویسدهندههای اینترنتی اعلام نمود...

به دنبال بروز مشكلاتی برای برخی از سایتهای ایرانی كه در پی حملات هكرها صورت گرفت، كمیسیون امنیت فضای تبادل اطلاعات(افتا) سازمان نظام صنفی رایانهای در جلسه آخر خود به بررسی این موضوع پرداخت.

به گزارش روابط عمومی سازمان نظام صنفی رایانهای در جلسه اخیر كمیسیون افتا و به پیشنهاد اعضا، موضوع حملات اخیر به سایتهای ایرانی در دستور كار كمیسیون قرار گرفته و اعضای حاضر به بحث و تبادل نظر پیرامون این موضوع پرداختند. بر این اساس كمیسیون افتا به منظور كاهش زمینههای وقوع حملات اینترنتی به سایتهای ایرانی و نیز كاهش صدمات احتمالی به ارایه راه كارهایی پرداخت كه درپی میآید.

●نكته اول: هیچ بستری ۱۰۰% امن نیست!

حتی اگر شما از امنترین سیستم عاملهای دنیا برای میزبانی استفاده میكنید، باید این نكته را بخاطر داشته باشید كه سایت شما را تنها سیستم عامل نیست كه میزبانی میكند، مجموعه نرمافزارهای مختلفی نظیر سرویس دهنده وب، مفسر زبان برنامهنویسی و ... باید در كنار یكدیگر كار كنند تا شما بتوانید خدمات مورد نیاز در سایت خود را ارائه كنید؛ این نكته از این بابت حائز اهمیت است كه امن نگهداشتن این مجموعه نرمافزار به هیچ وجه كار ساده ای نیست، بنابراین باید روشی اتخاذ كرد كه در صورت بروز حفره امنیتی یا كشف نقطه آسیب پذیر توسط اخلالگر كاركرد كل سیستم دچار مشكل نشود.

سادهترین راه برای رسیدن به این مهم، استفاده از نرمافزارهای تشخیص اخلال (Intrusion Detection - IDS) و پیشگیری/كنترل اخلال (Intrusion Prevention/Protection - IPS) میباشند، این نرمافزارها بر اساس الگوهای از پیش تعیین شده در لایههای پایین انتقال اطلاعات میتوانند شروع یك حمله را حدس زده و مدیر سیستم را از آن آگاه سازند، در صورت استفاده از سیستمهای IPS در صورتی كه تواتر الگوهای تشخیص داده شده زیاد شود، نرمافزار بطور اتوماتیك ترافیك وارده از سمت اخلالگر را قطع و ارتباطات برقرار شده وی با سرویس دهنده را خاتمه میدهد(Session reset). سیستمهای IDS یا IPS باید توسط شركت سرویس دهنده میزبانی، در شبكه محلی سرویس دهنده بطوری كه امكان شنود روی ترافیك در گردش شبكه را داشته باشد نصب شود. امروزه اكثر دیوارههای آتش (Firewall) این قابلیت را بصورت پیش فرض دارا هستند.

نوع دیگری از این نرمافزارها بنام HIDS (Host Intrusion Detection System) كه مستقیما روی خود سرویس دهنده نصب میشوند، علاوه بر قابلیت شناسایی ترافیك مشكوك به سمت سرویس دهنده، امكان تغییرات غیرمجاز و مشكوك روی اجزای اصلی سیستم نظیر فایلهای سیستمی را دارند، این قابلیت به مدیر سیستم این امكان را میدهد كه در صورت بروز مشكل امنیتی برای هر یك از نرمافزارهای بستر میزبانی، و باز شدن دسترسی برای اخلالگر، مورد را سریعا از طریق هشدار دریافت كرده و جلوی تخریبهای احتمالی را بگیرد (مثلا ایجاد كانال كوورت(Covert) یا در عقب - Back-door).

●نكته دوم: سیستمهای پایش و اخطار

بیشتر شركتها از نرمافزارهای پایش سیستم برای اطلاع از وضعیت ترافیك، میزان مصرف حافظه، توان پردازشی و ... سرویس دهنده خود بهره میگیرند، اما بندرت اتفاق میافتد كه از قابلیت ساده «هشدار حاشیه» (Threshold Alert) كه در بیشتر این نرمافزارها تعبیه شده استفاده كنند، این قابلیت، حالتهای ساده ولی غیرعادی سیستم، نظیر افزایش بیش از حد پهنای باند را تشخیص و به مدیر سیستم اعلام میكند، نتیجه این هشدار آمادگی برای بروز خطرات احتمالی پیرو میباشد.

●نكته سوم: DNS را جدی بگیرید!

سرویس تبدیل نام به آدرس یا به اصطلاح DNS از بخشهایی است كه در میزبانی بسیار مهجور واقع میشود، معمولا میزبانی دامنه شما به همراه سرویس وب روی یك دستگاه نصب میشود، اساسا با توجه به ضعفهای ساختاری پروتكل DNS و مشكلات امنیتی كه ویژه این سرویس میباشد اكثر سایتهای اینترنتی مهم از زیرساخت جداگانهای برای میزبانی دامنه و سرویس DNS خود استفاده میكنند، هر چند ایجاد این چنین زیرساختهایی برای سایتهای ایرانی به صرفه نیست اما شركتهای معتبری در دنیا نظیر easyDNS وجود دارند كه با زیرساخت ویژهای كه برای این منظور ایجاد نموده اند، میزبانی دامنه سایتهای پرترافیك را با هزینه كم انجام میدهند.

●نكته چهارم: كم بخور، همیشه بخور!

محدود كردن پهنای باند هر كاربر، میزان زمانی كه ارتباط كاربر با سیستم زنده نگه داشته میشود (Half-closed Clients) تعداد درخواست در هر ثانیه برای هر thread از پارامترهای قابل تنظیم عمده سرویس دهندههای وب هستند كه معمولا توجهی به آنها نمیشود، در حالیكه با تنظیم درست این پارامترها میتوان اثر نامطلوب حملههای اخلالگران بخصوص حملههای از نوع DoS را به نحو چشمگیری كاهش داد، بعنوان مثال با صفر كردن پارامتر مربوط به زمان كاربران نیمهتمام(Half-closed Clients) ضمن كاهش ۲۰ تا ۳۰ درصدی كارایی سرویس دهنده (اثر منفی)، میتواند میزان مقاومت سرویس دهنده در برابر حملات از نوع DoS را تا حدود زیادی افزایش دهد! ویا با كنترل پهنای باند هر كاربر در حدود ۱۰ كیلو بایت در ثانیه (مناسب برای كاربران ایرانی)، حملات پیچیده تر از نوع DDoS (Distributed Denial of Services Attack) اثر كمتری روی كاركرد سیستم خواهند داشت.

یکشنبه، ۱۴ اسفندماه ۱۳۸۴

ایران مسعود پزشکیان دولت چهاردهم پزشکیان مجلس شورای اسلامی محمدرضا عارف دولت مجلس کابینه دولت چهاردهم اسماعیل هنیه کابینه پزشکیان محمدجواد ظریف

پیاده روی اربعین تهران عراق پلیس تصادف هواشناسی شهرداری تهران سرقت بازنشستگان قتل آموزش و پرورش دستگیری

ایران خودرو خودرو وام قیمت طلا قیمت دلار قیمت خودرو بانک مرکزی برق بازار خودرو بورس بازار سرمایه قیمت سکه

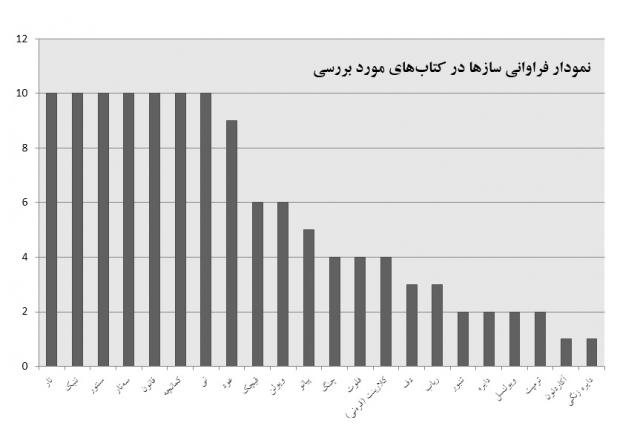

میراث فرهنگی میدان آزادی سینما رهبر انقلاب بیتا فرهی وزارت فرهنگ و ارشاد اسلامی سینمای ایران تلویزیون کتاب تئاتر موسیقی

وزارت علوم تحقیقات و فناوری آزمون

رژیم صهیونیستی غزه روسیه حماس آمریکا فلسطین جنگ غزه اوکراین حزب الله لبنان دونالد ترامپ طوفان الاقصی ترکیه

پرسپولیس فوتبال ذوب آهن لیگ برتر استقلال لیگ برتر ایران المپیک المپیک 2024 پاریس رئال مادرید لیگ برتر فوتبال ایران مهدی تاج باشگاه پرسپولیس

هوش مصنوعی فناوری سامسونگ ایلان ماسک گوگل تلگرام گوشی ستار هاشمی مریخ روزنامه

فشار خون آلزایمر رژیم غذایی مغز دیابت چاقی افسردگی سلامت پوست