چهارشنبه, ۱۷ بهمن, ۱۴۰۳ / 5 February, 2025

مجله ویستا

مرور ویروسهای سال ۲۰۰۴

رشته حملههای ویروسی

Mydoom.A مركز توجه كدهای مخرب منتشر شده در سال ۲۰۰۴ بود. از هر چهار نامه ارسال شده در زمان خود یكی آلوده به این ویروس بود. Mydoom از یك مهندسی بسیار ساده و در عین حال تاثیرگذار استفاده میكرد. ثابت شده است كه نامههای دریافت نشده(undelivered mail) از طرف سرورها كه برگردانده میشدند، به این ویروس آلوده بودند و با كدهای مخربی مانند Doomjuice,Deadhat,Mitgleder همراه بودهاند.

این به آن معنی است كه آلودگی این ویروس با این نام شروع شده و تا چند هفته بعد با نامهای دیگر منتشر شد.

كرم Nachi

دو گونه مختلف كرم Nachi كه با نام دیگر Doomhunter نیز معرفی گشته با پوشش نام modern-day,cyber-RobinHoods منتشر شدهاند. متاسفانه از آنجا كه انتشار این كرم با Mydoom و Doomjuice و Blaster همزمان شد كامپیوترهای آلوده پس از پاكسازی از كدهای مخرب قبلی به علت حضور ناگهانی Nachi مجددا آلوده شدند.

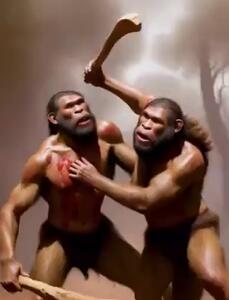

شروع و تولد CyberWar

بحث در مورد بوقوع پیوستن و شروع جنگهای اینترنتی در فضای Cyber و چگونگی بروز مشكلات بینالمللی توسط آنها بسیار زیاد شده است . ولی ما اولین جنگ اینترنتی را در سال ۲۰۰۴ بین ویروس نویسان دیدیم كه باعث پیدایش گونههای مختلف Bagle و Netsky و Mydoom شد. كه هر كدام در پیامها و كدهای خود دارای اختلافات كوچكی بودند.

آیا هیچكدامشان پیروز شدند و به منظورشان رسیدند؟

كسی نمیداند، و بهتر است كه فكر كنیم بازندگان كسانی بودند كه كامپیوترهایشان آلوده شده بود.

استفاده از بزرگترین حفره امنیتی سال ۲۰۰۴

Lsass ویروسی بود كه روی نسخههای متعددی از سیستمهای عامل ویندوز تاثیر گذاشت. بدون شك حفره بزرگ امنیتی سیستم عامل ویندوز در سال ۲۰۰۴ باعث پیدایش كرم Sasser شد. این كرم با نصب و انتشار خود باعث Restart شدن مداوم كامپیوتر میشد.

این در آخرین لیست ویروسهایی بود كه یك عمل مشخص انجام میدادند مانند Klez.j (آسیب پذیری قالب) و Blaster (آسیب پذیری ریالRPC DCOM) در ادامه سوءاستفاده از حفره امنیتی ویندوز كدهای آلوده دیگری نیز با بهرهبرداری از LSASS مانند Korgo, Bobax, Cycle, Kibuv, Plexus... منتشر شدند.

ویروسهایی كه روی Platformهای جدید تاثیر میگذارند

تا به حال تاثیر ویروسها بر روی Platform های جدید دور از انتظار بود. در حالی كه در سال ۲۰۰۴ ویروسهایی پیدا شدند (مانند Toquimos.A, Skulls.A و یا خانواده كرمهای اینترنتی Cabir ) كه به طور جدی سیستمهای ۶۴ بیتی (مانند Shruggle.۱۳۱۸) و حتی گوشیهای موبایل را آلوده ساختند.

فرمتهای جدید ویروس

در بسیاری از مواقع ویروس نویسان محصول خود را طوری پنهان میكنند كه به نظر میرسد فایلهای تصویری یا صوتی و یا غیره هستند. به نظر غیرممكن میرسید كه فایلهای تصویری بتوانند كامپیوتر را آلوده كنند، اما اتفاقات اخیر نشان داد كه ویروس نویسان میتوانند فایلهای JPEG مخربی بسازند كه وقتی باز میشوند فعالیت مخرب خود را منتشر كنند. از این گروه كدهای مخرب میتوانیم به JPGDownloader و JPGTrojan اشاره كنیم.

حیلههای كارآمد

اگر چه تعداد زیادی از ویروسها از نرمافزارهای آسیبپذیر برای انتشار خود استفاده میكنند، هنوز گروهی هستند كه از مهندسی اجتماعی ویروس نویسی برای آلوده كردن كامپیوترها استفاده میكنند. در سال ۲۰۰۴ تعداد زیادی از ویروسها مثل Mydoom.A به این صورت طراحی شده بودند كه كه Errorهای دروغین به كاربر بدهند و یا مانند Netsky.N و Netsky.O یا Mywife.A اعلام كنند كه فایل دریافت شده توسط آنتیویروس اسكن شده و كاملا ایمن است.

استفاده از سیاستهایی كه از شناخته شدنشان جلوگیری میكند

در سال ۲۰۰۴ بسیاری از كرم های اینترنتی از یك استراتژی جدید استفاده میكردند كه از شناخته شدن سریع توسط آنتیویروسها در امان باشند و بتوانند سیستمهای امنیتی كامپیوتر را مختل كنند، یعنی نه تنها تلاش میكردند كه خودشان شناسایی نشوند، بلكه كامپیوتر را نیز بدون محافظ میكردند تا مسیر حملات بعدی را هموار سازند.

Mydoom.A مركز توجه كدهای مخرب منتشر شده در سال ۲۰۰۴ بود. از هر چهار نامه ارسال شده در زمان خود یكی آلوده به این ویروس بود. Mydoom از یك مهندسی بسیار ساده و در عین حال تاثیرگذار استفاده میكرد. ثابت شده است كه نامههای دریافت نشده(undelivered mail) از طرف سرورها كه برگردانده میشدند، به این ویروس آلوده بودند و با كدهای مخربی مانند Doomjuice,Deadhat,Mitgleder همراه بودهاند.

این به آن معنی است كه آلودگی این ویروس با این نام شروع شده و تا چند هفته بعد با نامهای دیگر منتشر شد.

كرم Nachi

دو گونه مختلف كرم Nachi كه با نام دیگر Doomhunter نیز معرفی گشته با پوشش نام modern-day,cyber-RobinHoods منتشر شدهاند. متاسفانه از آنجا كه انتشار این كرم با Mydoom و Doomjuice و Blaster همزمان شد كامپیوترهای آلوده پس از پاكسازی از كدهای مخرب قبلی به علت حضور ناگهانی Nachi مجددا آلوده شدند.

شروع و تولد CyberWar

بحث در مورد بوقوع پیوستن و شروع جنگهای اینترنتی در فضای Cyber و چگونگی بروز مشكلات بینالمللی توسط آنها بسیار زیاد شده است . ولی ما اولین جنگ اینترنتی را در سال ۲۰۰۴ بین ویروس نویسان دیدیم كه باعث پیدایش گونههای مختلف Bagle و Netsky و Mydoom شد. كه هر كدام در پیامها و كدهای خود دارای اختلافات كوچكی بودند.

آیا هیچكدامشان پیروز شدند و به منظورشان رسیدند؟

كسی نمیداند، و بهتر است كه فكر كنیم بازندگان كسانی بودند كه كامپیوترهایشان آلوده شده بود.

استفاده از بزرگترین حفره امنیتی سال ۲۰۰۴

Lsass ویروسی بود كه روی نسخههای متعددی از سیستمهای عامل ویندوز تاثیر گذاشت. بدون شك حفره بزرگ امنیتی سیستم عامل ویندوز در سال ۲۰۰۴ باعث پیدایش كرم Sasser شد. این كرم با نصب و انتشار خود باعث Restart شدن مداوم كامپیوتر میشد.

این در آخرین لیست ویروسهایی بود كه یك عمل مشخص انجام میدادند مانند Klez.j (آسیب پذیری قالب) و Blaster (آسیب پذیری ریالRPC DCOM) در ادامه سوءاستفاده از حفره امنیتی ویندوز كدهای آلوده دیگری نیز با بهرهبرداری از LSASS مانند Korgo, Bobax, Cycle, Kibuv, Plexus... منتشر شدند.

ویروسهایی كه روی Platformهای جدید تاثیر میگذارند

تا به حال تاثیر ویروسها بر روی Platform های جدید دور از انتظار بود. در حالی كه در سال ۲۰۰۴ ویروسهایی پیدا شدند (مانند Toquimos.A, Skulls.A و یا خانواده كرمهای اینترنتی Cabir ) كه به طور جدی سیستمهای ۶۴ بیتی (مانند Shruggle.۱۳۱۸) و حتی گوشیهای موبایل را آلوده ساختند.

فرمتهای جدید ویروس

در بسیاری از مواقع ویروس نویسان محصول خود را طوری پنهان میكنند كه به نظر میرسد فایلهای تصویری یا صوتی و یا غیره هستند. به نظر غیرممكن میرسید كه فایلهای تصویری بتوانند كامپیوتر را آلوده كنند، اما اتفاقات اخیر نشان داد كه ویروس نویسان میتوانند فایلهای JPEG مخربی بسازند كه وقتی باز میشوند فعالیت مخرب خود را منتشر كنند. از این گروه كدهای مخرب میتوانیم به JPGDownloader و JPGTrojan اشاره كنیم.

حیلههای كارآمد

اگر چه تعداد زیادی از ویروسها از نرمافزارهای آسیبپذیر برای انتشار خود استفاده میكنند، هنوز گروهی هستند كه از مهندسی اجتماعی ویروس نویسی برای آلوده كردن كامپیوترها استفاده میكنند. در سال ۲۰۰۴ تعداد زیادی از ویروسها مثل Mydoom.A به این صورت طراحی شده بودند كه كه Errorهای دروغین به كاربر بدهند و یا مانند Netsky.N و Netsky.O یا Mywife.A اعلام كنند كه فایل دریافت شده توسط آنتیویروس اسكن شده و كاملا ایمن است.

استفاده از سیاستهایی كه از شناخته شدنشان جلوگیری میكند

در سال ۲۰۰۴ بسیاری از كرم های اینترنتی از یك استراتژی جدید استفاده میكردند كه از شناخته شدن سریع توسط آنتیویروسها در امان باشند و بتوانند سیستمهای امنیتی كامپیوتر را مختل كنند، یعنی نه تنها تلاش میكردند كه خودشان شناسایی نشوند، بلكه كامپیوتر را نیز بدون محافظ میكردند تا مسیر حملات بعدی را هموار سازند.

منبع : مؤسسه بینالمللی ژئوفیزیك ایران

ایران مسعود پزشکیان دولت چهاردهم پزشکیان مجلس شورای اسلامی محمدرضا عارف دولت مجلس کابینه دولت چهاردهم اسماعیل هنیه کابینه پزشکیان محمدجواد ظریف

پیاده روی اربعین تهران عراق پلیس تصادف هواشناسی شهرداری تهران سرقت بازنشستگان قتل آموزش و پرورش دستگیری

ایران خودرو خودرو وام قیمت طلا قیمت دلار قیمت خودرو بانک مرکزی برق بازار خودرو بورس بازار سرمایه قیمت سکه

میراث فرهنگی میدان آزادی سینما رهبر انقلاب بیتا فرهی وزارت فرهنگ و ارشاد اسلامی سینمای ایران تلویزیون کتاب تئاتر موسیقی

وزارت علوم تحقیقات و فناوری آزمون

رژیم صهیونیستی غزه روسیه حماس آمریکا فلسطین جنگ غزه اوکراین حزب الله لبنان دونالد ترامپ طوفان الاقصی ترکیه

پرسپولیس فوتبال ذوب آهن لیگ برتر استقلال لیگ برتر ایران المپیک المپیک 2024 پاریس رئال مادرید لیگ برتر فوتبال ایران مهدی تاج باشگاه پرسپولیس

هوش مصنوعی فناوری سامسونگ ایلان ماسک گوگل تلگرام گوشی ستار هاشمی مریخ روزنامه

فشار خون آلزایمر رژیم غذایی مغز دیابت چاقی افسردگی سلامت پوست