شنبه, ۴ اسفند, ۱۴۰۳ / 22 February, 2025

مجله ویستا

بررسی حملات D.O.S

چگونگی عملكرد ویروس Blaster برای ایجاد یك حمله DOS

۱- در طی یك هفته ویروس Blaster انتشار یافت و حدود ۵۰۰۰۰ هزار ماشین را در سراسر دنیا آلوده ساخت.

۲- پس از رسیدن به روزی كه كرم Blaster برای آن تاریخ برنامهریزی شده بود، قرار بر این بود كه ماشینهای آلوده از سراسر دنیا شروع به ارسال پاكتهایی به پورت ۸۰ سایت www.windowsupdate.com كنند كه یكی از سایتهای مایكروسافت میباشد در نتیجه با مشغول شدن سرویس دهندگان سایت برای رسیدگی به درخواستهای ماشینهای آلوده امكان جوابگویی به درخواستهای مشتریان واقعی نبود و همین باعث به وجود آمدن یك حمله DOS میشد.امروزه نسل جدیدی از حملات DOS به وجود آمدهاند كه DDOS نام گرفتهاند. این حملات نوع گسترش یافته حملات DOS هستند كه از اواخر سال ۱۹۹۹ مورد استفاده قرار گرفتهاند . در سال ۲۰۰۰ حملات DDOS توسط نفوذگران برای از كار انداختن و حمله به سایتهای بزرگی مانند, e-Bay CNN , Amazon مورد استفاده قرار گرفته است.

بررسی حملات D.D.O.S

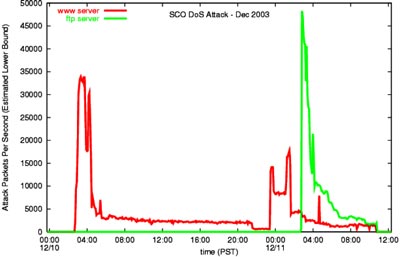

در چند ماه گذشته در گیرودار دادگاه جنجالی شركت SCO سایت این شركت توسط طرفداران سیستم عاملهای لینوكس و كدباز مورد حمله DDOS قرار گرفت و برای چند روز از كار افتاد، این حمله یكی از بیسابقهترین و سختترین حملات DDOS در چند سال اخیر محسوب میشود.همانطور كه در شكل مشاهده میكنید این حملات از تاریخ چهارشنبه ۱۰ دسامبر و در ساعت ۳:۲۰ شروع شده كه تعداد پاكتهای ارسالی ۳۴۰۰۰ پاكت در ثانیه بوده است. در روز پنجشنبه ۱۱ دسامبر و در ساعت ۲:۵۰ صبح حمله كنندگان دست به حمله دیگری زدند این بار با هزاران ماشین از سراسر دنیا سرویس Ftp و WEB شركت Sco را با آدرس های www.Sco.com و Ftp.Sco.com مورد حمله SYN Flood قرار دادند.تعداد درخواستها برای حمله در این روز به حداكثر خود یعنی ۵۰۰۰۰ درخواست در ثانیه رسید و بالاخره در ساعت ۱۰:۴۵ روز پنجشنبه شركت Sco مجبور به حذف ماشین سرویس دهنده وب خود شد تا با این كار از ورود درخواستهای حمله كنندگان برای اتصال به این ماشین جلوگیری كند.این روزها نسل جدیدی از ویروس ها كه پس از Blaster به وجود می آیند از تكنیك DOS برای حمله به اهداف خود استفاده میكنند . این كرم های اینترنتی پس از آلوده كردن تعداد زیادی ماشین در سراسر دنیا در تاریخی خاص شروع به ارسال پكت به سوی اهداف از قبل تعیین شده میكنند و حمله ای را به صورت DOS به وجود می آورند مانند انواع ویروس MY. doom . این حملات به علت گستردگی ارسال درخواستها ترافیك زیادی را بر روی اینترنت ایجاد میكنند و شركت های مورد حمله قرار گرفته كار زیادی در جهت مقابله با آن نمیتوانند انجام دهند.در مورد دیگر می توان به ویروسCycle اشاره كرد كه یك ویروس ایرانی بود و در اهداف خود را به همین وسیله مورد حمله قرار می داد.با بررسی این حملات میتوان نتیجه گرفت با این كه در روش DDOS از تكنیكهای ساده و قدیمی استفاده میشود اما میتوان با ترتیب دادن حملات گسترش یافته شركتهای بزرگی مانند Microsoft و Sco را نیز دچار مشكل كرد تا جایی كه تنها چارهای كه برای مسئولین امنیتی این شركتها باقی می ماند قطع ارتباط ماشینهایی است كه مورد حمله قرار گرفتهاند.در ادامه به بررسی روشنتری از حملات DOS و آشنایی با چگونگی عملكرد پروتكل TCP میپردازیم. سپس انواع حملات DOS را طبقهبندی كرده و تشریح میكنیم و ابزاری كه نفوذگران از آن برای ایجاد این حملات استفاده میكنند را معرفی خواهیم كرد.

D.O.S (Denial Of Service Attack)

حملهای كه باعث جلوگیری از كار یك سرویس یا مانع دسترسی به منابعی شود را حمله DOS گویند . به عنوان مثال حملات D.O.S بر روی ماشینهای سرویس دهنده وب ممكن است منجرب به این شود كه سرویس دهنده قادر به سرویس دهی به مشتریان نباشد. یا پر كردن پهنای باند یك ماشین باعث قطع ارتباط این ماشین با شبكه اصلی می شود.برای بررسی دقیقتر و بیان نحوه عملكرد حملات D.O.S احتیاج به بررسی پاكتهای TCP و چگونگی برقراری ارتباط تحت پروتكل TCP/IP است كه در این مقاله به بررسی اجمالی از آن می پردازیم .

بررسی اجزای داخل یك پكت TCP :

اجزای داخلی یك پكت TCP شامل اطلاعاتی در مورد درگاه مبدا درگاه مقصد شماره رشته داده ها و... میباشد كه باعث میشود اطلاعات در مسیر اینترنت جا به جا شوند.

بررسی عملكرد پروتكل TCP

سه مرحله اصلی دست دادن یا برقراری ارتباط بین یك سرویس دهنده و یك مشتری:

در این شكل سرویس دهنده(Server) با اسم TCP B و مشتری(Client) با اسمTCP A نشان داده شده است.

۱ - مشتری پكت TCP را با علامت SYN برای سرویس دهنده ارسال می نماید . این پكت باعث می شود سرویس دهنده متوجه گردد كه مشتری درخواست ارسال اطلاعات را دارد. در این هنگام مشتری منتظر جواب از سوی سرویس دهنده باقی میماند تا در صورت برگشت جواب اطلاعات را ارسال كند .

۲ - سرویس دهنده پس از دریافت در خواست مشتری یك پكت را با علامت SYN/ACK در پاسخ برای مشتری ارسال مینماید. این پكت نشان دهنده اجازه برقراری ارتباط و ارسال اطلاعات میباشد.

۳- مشتری پس از دریافت پكت از سوی سرویس دهنده یك ACK برای سرویس دهنده ارسال میكند .

۴ - سپس مشتری اقدام به ارسال اطلاعات میكند.بررسی انواع روشهای DOS

بررسی حمله SYN flood :

این حمله با ارسال درخواستهای متعدد با علامت SYN به ماشین قربانی باعث پر شدن سف Backlog میشود. اما Backlog چیست؟ تمامی درخواستهایی كه به ماشین وارد میشوند و شامل علامت SYN برای برقراری ارتباط میباشند در قسمتی از حافظه به ترتیب ذخیره میشوند تا پس از بررسی جواب آنها داده شده و ارتباط برقرار شود، این قسمت از حافظه Backlog Queue نام دارد. وقتی كه این قسمت به علت درخواستهای زیاد پر شود، سرویس دهنده مجبور به رها كردن درخواستهای جدید میشود و در نتیجه از رسیدگی به این درخواستها باز می ماند (Denial Of Service) . ) شكل شماره ۴-۱ (

بررسی Reset(RST) :

پاكتهایی كه به علامت RST ارسال میگردند باعث میشوند كه ارتباط مورد نظر قطع گردد. در واقع اگر ماشین A به سمت ماشین B پاكتی را با علامت RST ارسال كند درخواست اتصال مورد نظر از Backlog پاك خواهد شد.

از این حمله می توان برای قطع اتصال دو ماشین استفاده كرد. به این ترتیب كه اتصالی كه بین دو ماشین A و B برقرار است را نفوذگر با ارسال یك در خواست RST به ماشین B از طرف ماشین A قطع میكند. در واقع در داخل پكتی كه از سوی ماشین نفوذگر به سمت قربانی ارسال میشود IP مشتری گذاشته میشود و در این صورت ماشین B كه سرویس دهنده میباشد ارتباط مورد نظر ماشین A را از Backlog حذف میكند.در این روش شخص حمله كننده بوسیله ابزاری میتواند IP جعلی تولید كرده و در واقع درخواست خود را جای ماشین دیگری ارسال كند. به این تكنیك Spoofing نیز گفته می شود . (شكل شماره ۵-۱(

با كمی دقت در شكل شماره ۵-۱ در مییابید IP مبدا (SourceIP) كه در پكت ارسالی از سوی ماشین حمله كننده به سمت ماشین B میرود همان IP ماشین شماره A می باشد(۱.۱.۱.۱( . در صورتیكه IP ماشین شماره C كه نفوذگر از آن استفاده میكند چیز دیگری است . (۱.۱.۱.۳(

بررسی حمله Land Attack :

در این حمله با استفاده از روش Spoofing در پاكتهایی كه به سمت سرویس دهنده ارسال میشود به جای IP و Port مبداء و مقصد IP و Port خود ماشین سرویس دهنده قرار داده میشود.

در واقع IP و PORT ماشین سرویس دهنده به سمت خود سرویس دهنده ارسال میشود. این عمل باعث می شود تا در سیستم عاملهای قدیمی یك حلقه داخلی Routing به وجود بیاید كه باعث پر شدن حافظه و به وجود آمدن حمله DOS می شود. این حمله در ماشینهای Win ۹۵ (winsok ۱.۰) و Cisco IOS ver ۱۰.x و سیستمهای قدیمی باعث از كار افتادن سیستم میشد اما امروزه تمامی سیستم های هوشمند مانند IDS ها قادر به شناسایی این حملات می باشند و این حمله تاثیر زیادی بر روند كاری سرویس دهنده ندارد.

بررسی حمله Smurf Attack :

این حملات با ارسال درخواستهای ICMP به سمت محدودهای از IP های amplifier باعث وسعت دادن ترافیك و به وجود آمدن حمله DOS می شوند.حمله كننده میتواند درخواستهای ICMP خود را به صورت Spoof شده و از طرف ماشین قربانی به IP های amplifier ارسال كند با ارسال هر درخواست صدها جواب برای درخواست ICMP به سمت ماشین قربانی سرازیر می شوند و ترافیك آن را بالا می برند. ( شكل شماره ۶ - ۱)

Amplifier: تمام شبكههایی كه درخواستهای ICMP را برای IP broadcast خود فیلتر نكردهاند یك Amplifier محسوب می شوند.

حمله كننده میتواند در خواستهای خود را مثلا به IP هایی مانند:

۱۹۲.۱۶۸.۰.xxx كه X می تواند ۲۵۵, ۲۲۳, ۱۹۱, ۱۵۹, ۱۲۷, ۹۵, ۶۳, ۳۱, ۱۵, ۷, ۳ یعنی IP های Broadcast باشند ارسال كند . البته قابل ذكر است IP broadcast بستگی به چگونگی بخشبندی IP در شبكه دارد.

IDS: این برنامه ها نسل جدید برنامه های امنیتی هستند كه قادرند ترافیك یك شبكه را مورد بررسی قرار داده و حملات جدید نفوذگران را شناسایی كرده و جلوی آن را بگیرند خصوصیت این برنامه ها هوشمند بودن آنها است. این برنامه ها در لایه های پایین شبكه تمامی پكتهای رد و بدل شده بین ماشین ها را خوانده و مورد بررسی قرار میدهند.

معرفی ایزارهای D.O.S

چند نمونه از برنامههایی كه توسط نفوذگران بر روی ماشینهای Zombie برای حملات DOS مورد استفاده قرار میگیرند به شرح زیر می باشند:

Trin۰۰

TFN۲K(Tribe Flood Network)

Stacheldraht

t wintrin۰۰

mstream

Evil bot

Pulse ۲۰۰۲ (BY Security Storm)

تمامی این برنامهها قادرند به عنوان ابزاری برای به وجود آوردن حملات DOS مورد استفاده قرار گیرند.

نفوذگران برای آن كه بتوانند حملات خود را به صورت كامل انجام دهند احتیاج به ماشینهای زیادی دارند تا با در اختیار گرفتن پهنای باند ماشینهای آلوده یا همان Zombie ها حملات DOS خود را شكل دهند بیشتر آنها به نفوذ به این ماشینها بر روی آنها برنامه هایی را نصب میكنند كه قادرند تا در زمان مشخص فرمانهای خود را بر روی آنها اجرا كنند یكی از این برنامه ها Evil bot است كه نفوذگر میتواند فرمانهای خود را از طریق یك IRC server به صدها ماشین آلوده در یك زمان ارسال كند.

Zombie: بیشتر ماشینهای موجود در دانشگاهها و یا مراكز دولتی به علت پهنای باند مناسبی كه دارند و همچنین رعایت نكردن اصول امنیتی كافی هك شده و بعد از نصب ابزار DOS بر روی آنها توسط نفوذگران برای تشكیل حملات DOS مورد استفاده قرار میگیرند، در اصطلاح Zombie به ماشینهایی گفته میشود كه توسط نفوذگران هك شدهاند و نفوذگران قادرند با درخواستهای خود از روی این ماشینها قربانی خود را مورد حمله قرار دهند.

۱- windowsupdate.comیكی از سایتهای مایكروسافت كه امكان دریافت اخرین Patch های سیستم عاملهای مختلف ویندوز بوسیله آن امكان پذیر است.

۲- برای اطلاعات و اخبار بیشتر در مورد عملكرد blaster می توانید به پیوندهای زیر مراجعه كنید :

http://www.hat-squad.com/blog/archives/۰۰۰۰۴۲.html

http://www.hat-squad.com/blog/archives/۰۰۰۰۴۱.html

http://www.hat-squad.com/blog/archives/۰۰۰۰۳۸.html

۳- اخبار مربوط به حمله DDOS بر روی سرویس شركت SCO :

http://www.computerworld.com/governmenttopics/government/legalissues/story/۰,۱۰۸۰۱,۸۸۰۶۵,۰۰.html?f=x۶۲

http://www.caida.org/analysis/security/sco-dos

۴- برای اطلاعات و اخبار بیشتر در مورد عملكرد ویروس Cycle می توانید به پیوند زیر مراجعه كنید:

http://www.hat-squad.com/pe/۰۰۰۰۷۴.html

در صورتیكه احساس میكنید شبكه شما توسط حملات DOS مورد حمله قرار می گیرد می توانید از سرویس های بررسی حملات گروه امنیت Hat-Squad استفاده نمایید.

نیما مجیدی

منبع : اخبار فنآوری اطلاعات ایتنا

ایران مسعود پزشکیان دولت چهاردهم پزشکیان مجلس شورای اسلامی محمدرضا عارف دولت مجلس کابینه دولت چهاردهم اسماعیل هنیه کابینه پزشکیان محمدجواد ظریف

پیاده روی اربعین تهران عراق پلیس تصادف هواشناسی شهرداری تهران سرقت بازنشستگان قتل آموزش و پرورش دستگیری

ایران خودرو خودرو وام قیمت طلا قیمت دلار قیمت خودرو بانک مرکزی برق بازار خودرو بورس بازار سرمایه قیمت سکه

میراث فرهنگی میدان آزادی سینما رهبر انقلاب بیتا فرهی وزارت فرهنگ و ارشاد اسلامی سینمای ایران تلویزیون کتاب تئاتر موسیقی

وزارت علوم تحقیقات و فناوری آزمون

رژیم صهیونیستی غزه روسیه حماس آمریکا فلسطین جنگ غزه اوکراین حزب الله لبنان دونالد ترامپ طوفان الاقصی ترکیه

پرسپولیس فوتبال ذوب آهن لیگ برتر استقلال لیگ برتر ایران المپیک المپیک 2024 پاریس رئال مادرید لیگ برتر فوتبال ایران مهدی تاج باشگاه پرسپولیس

هوش مصنوعی فناوری سامسونگ ایلان ماسک گوگل تلگرام گوشی ستار هاشمی مریخ روزنامه

فشار خون آلزایمر رژیم غذایی مغز دیابت چاقی افسردگی سلامت پوست