شنبه, ۶ بهمن, ۱۴۰۳ / 25 January, 2025

تروجان از نوعی دیگر

RootKitها برنامه هایی هستند که از نظر ساختار کاری بسیار شبیه Trojan ها هستند ولی با این تفاوت که شناسایی RootKit بسیار مشکل تر است زیرا RootKit ها علاوه بر اینکه به عنوان یک برنامه کاربردی روی سیستم اجرا می شوند، می توانند جایگزین برنامه های اجرایی مهم سیستم عامل و در بعضی مواقع جایگزین خود هسته آن شده و به هکرها این اجازه را می دهند که از طریق پنهان شدن در عمق سیستم عامل به آن نفوذ کنند و مدت زیادی با خیال راحت اطلاعاتی را که نیاز دارند، به دست آورند. در دنیای هکرها دو نوع RootKit اصلی وجود دارد که هر کدام تعریف جداگانه ای دارند. RootKit-۱ سنتی RootKit های سنتی با شناسایی اولین RootKit بسیار قدرتمند در اوایل سال ۱۹۹۰ در طول یک دهه گسترش پیدا کردند و تا آنجا پیش رفتند که امروزه انواع مختلفی از RootKit های سنتی وجود دارندکه به طور عملی خودشان نصب شده و به هکرها اجازه می دهند به سرعت سیستم قربانی را فتح کنند. RootKit های سنتی برای سیستم عامل های مختلف نوشته شده اند ولی به طور سنتی روی سیستم های یونیکس تمرکز کرده اند. RootKit های سنتی به جای اینکه فایلی در هسته سیستم قربانی اضافه کنند، سرویس ها و فایل های اصلی و مهم سیستم عامل قربانی را با یک نسخه تغییر یافته آن که عملیاتی مخرب انجام می دهد جایگزین می کنند. RootKit-۲ سطح هسته این نوع از RootKit ها نسبت به نوع سنتی بسیار حرفه ای تر هستند و از نظر سطح پنهان سازی بسیار پا را فراتر از نوع سنتی گذاشته اند زیرا این RootKit ها در سطح ریشه پیاده سازی می شوند و این کار شناسایی و کنترل کردن آنها را بسیار مشکل تر کرده است. یک هکر با ایجاد تغییرات اساسی در خود هسته می تواند سیستم را در سطحی بسیار اساسی کنترل کرده و قدرت زیادی برای پنهان شدن در ماشین را به دست آورد. خود هسته در حالی که یک کرنل زیبا و کارآمد به نظر می رسد تبدیل به یک اسب تروا می شود و در حقیقت Kernel آلوده شده و صاحب سیستم از این موضوع بی خبر می ماند. تمامی فایل ها - دستورها - پردازش ها و فعالیت های شبکه ای در سیستم آلوده به RootKit هسته پنهان می شوند و تمامی اعمال به سود هکر ضبط می شود. مهم ترین راه دفاع در برابر RootKit ها اجازه ندادن به هکرها در دسترسی به حساب مدیریت است. همانطور که در بالا ذکر شد یک هکر برای نصب یک RootKit باید دسترسی سطح ریشه داشته باشد و اگر ما بتوانیم همیشه راه های نفوذ و آسیب های جدید سیستم عامل مان را شناسایی کرده و آنها را از بین ببریم، شانس دستیابی هکر به حساب ریشه سیستم خود را تقریباً به صفر رسانده ایم. امروزه ابزارهای مختلفی برای آنالیز برنامه ها وجود دارد که مشخص می کنند آیا RootKit شناخته شده ای نصب شده است یا خیر. این ابزارها وقتی که روی سیستم نصب می شوند به صورت دوره ای فایل های مهم روی سیستم را چک می کنند تا از وجود RootKit باخبر شوند.

ایران مسعود پزشکیان دولت چهاردهم پزشکیان مجلس شورای اسلامی محمدرضا عارف دولت مجلس کابینه دولت چهاردهم اسماعیل هنیه کابینه پزشکیان محمدجواد ظریف

پیاده روی اربعین تهران عراق پلیس تصادف هواشناسی شهرداری تهران سرقت بازنشستگان قتل آموزش و پرورش دستگیری

ایران خودرو خودرو وام قیمت طلا قیمت دلار قیمت خودرو بانک مرکزی برق بازار خودرو بورس بازار سرمایه قیمت سکه

میراث فرهنگی میدان آزادی سینما رهبر انقلاب بیتا فرهی وزارت فرهنگ و ارشاد اسلامی سینمای ایران تلویزیون کتاب تئاتر موسیقی

وزارت علوم تحقیقات و فناوری آزمون

رژیم صهیونیستی غزه روسیه حماس آمریکا فلسطین جنگ غزه اوکراین حزب الله لبنان دونالد ترامپ طوفان الاقصی ترکیه

پرسپولیس فوتبال ذوب آهن لیگ برتر استقلال لیگ برتر ایران المپیک المپیک 2024 پاریس رئال مادرید لیگ برتر فوتبال ایران مهدی تاج باشگاه پرسپولیس

هوش مصنوعی فناوری سامسونگ ایلان ماسک گوگل تلگرام گوشی ستار هاشمی مریخ روزنامه

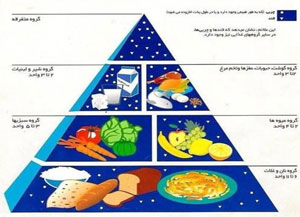

فشار خون آلزایمر رژیم غذایی مغز دیابت چاقی افسردگی سلامت پوست