سه شنبه, ۱۴ اسفند, ۱۴۰۳ / 4 March, 2025

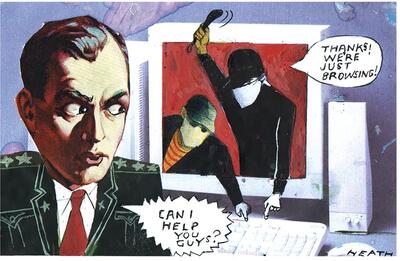

راهزنان جاده های سایبری

هک، هکر، امنیت سیستم، شبکه... اینها واژگانی است که این روزها زیاد به گوش میرسد. این موضوعات آنقدر اهمیت پیدا کردهاند که برپایه آنها سریال تلویزیونی ساخته میشود و همایشهای رسمی برگزار میشود.

تاریخچه هک و ایجاد واژههای چون «هکر» یا «نفوذگر» از دهه ۶۰ میلادی شروع میشود. اولین جرقههای هک و موضوع امنیت شبکههای کامپیوتری در دانشگاه MIT زده شد.

در آن زمان هکر یا نفوذگر فردی بود که با احترام از او یاد میشود. در آن زمان گفته میشد که هکر مصمم است با هوش انسانی خویش و قدرت بالای برنامه نویسی، بر هوش ماشینی و پیشرفته دستگاه غلبه کند. در ضمن هکر کسی بود که بدخواه نبود و به سیستمهای رایانهای آسیبی نمیرساند.کمکم موضوع بسط پیدا کرد و در اوایل دهه ۹۰ میلادی، به دلیل انجام فعالیتهای مخرب از سوی برخی نفوذگرها که بعدها Cracker نام گرفتند ذهنیت مردم نسبت به جنبش نفوذگری تغییر کرد.در آن زمان نیز نفوذگرهای مفید و خلاق وجود داشتند اما آنها در مقابل خود گروهی مضر را میدیدند که عزم خود را برای اختلال در شبکههای کامپیوتری جزم کرده بودند. آنها که Cracker نام داشتند، با علم و ذکاوت به مراتب کمتر نسبت به هکرهای مفید، اقدام به نفوذ در شبکههای مهم کامپیوتری و تخریب آنها کردند و همین مسائل باعث شد تا واژه هک معنای دیگری پیدا کند.

● کلاههای رنگارنگ

هکرها بر حسب نوع فعالیتشان به چهار گروه تقسیم میشوند:

▪ نفوذگران کلاه سفید: این گروه را میتوان به تعبیری همان اولین گروه جنبش نفوذگری دانست که قصد بدی نداشتند.

▪ نفوذگران کلاه سیاه: همان Crackerها هستند و هدف اصلی شان تخریب شبکههای کامپیوتری و دیگر خرابکاری هاست.

▪ نفوذگران کلاه خاکستری: تعریف دقیقی نمیتوان برای این گروه داشت. میتوان گفت این گروه تشکیل شده از کسانی است که هدف اصلی شان تخریب یک شبکه نیست اما در صورت لزوم دست به چنین اقداماتی میزنند.

▪ نفوذگران کلاه صورتی: گروهی از هکرها هستند که اولا از دانش بالایی برخوردار نیستند و ثانیا هدف خاصی از حمله به یک سیستم ندارند. در یک کتاب خواندم که به این گروه می گویند نفوذگران لوس، بیمزه و بیخاصیت.

● انواع راهزنی

یک شبکه کامپیوتری مهم، بهطور معمول در معرض چهار نوع حمله قرار دارد:

▪ حمله به روش استراق سمع: در این نوع حمله،

حمله کننده توانسته است که از یک راهی به داخل شبکه نفوذ کند و از اطلاعات در حال انتقال تبادل، به صورت مخفیانه و غیرقانونی استفاده کرده و از آنها بهره برداری کند.

▪ حمله به روش ایجاد وقفه: حمله کننده با استفاده از دادن pingهای مکرر و بیهوده و یا روشهای دیگر باعث اختلال در کار شبکه میشود. این اختلال و عدم امکان تبادل اطلاعات میتواند صدمات جبران ناپذیری به شرکتهای صاحب شبکههای مهم وارد کند.

▪ حمله به روش دستکاری دادهها: در این روش، حمله کننده قادر به تغییر داده هاست. به این معنا که بین دادههای ارسالی از مبدا و دریافتی در مقصد تفاوت ایجاد میشود. این روش را میتوان یکی از خطرناکترین روشهای حمله به یک شبکه دانست.

▪ حمله به روش افزودن اطلاعات اضافی:به این صورت است که حمله کننده اطلاعات در حال تبادل را تغییر نمیدهد، بلکه به آنها اطلاعاتی میافزاید که میتوانند پایه و اساس حمله دیگری را تشکیل دهند. این دادههای مخرب میتوانند شامل انواع تروجان و ویروسهای کد شده باشند.در انتها لازم است چند نکته امنیتی را به یوزرهای عادی و نیز مدیران شبکهها یادآوری کنیم.

گذرواژه (Pass word) خود را در دورههای زمانی منظم تغییر دهید.

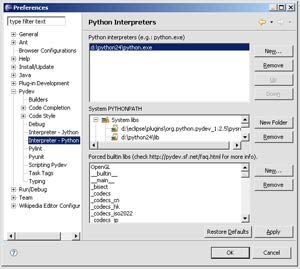

گذر واژه انتخابی شما نباید شامل مواردی مثل نام شما، نام کاربری شما، سال تولد و یا مواردی از این قبیل باشد. بهترین کار، انتخاب گذرواژه چهار بعدی است. به این معنا که شما در گذرواژه خود از اعداد، حروف کوچک، حروف بزرگ و نیز کاراکترهایی چون #، $ و... ( یعنی Symbol ها) استفاده کنید. رعایت این مورد، امنیت گذرواژه شما را در مقابل نرم افزارهای کدگشای کلمه عبور تا حد زیادی تضمین مینماید.

از طریق کافی نتها و دیگر مراکز عمومی به اکانتهای مهم خود از جمله حسابهای بانکی، ایمیلهای مهم و... وارد نشوید. چرا که مدیر کافی نت قادر است با نصب یک نرم افزار key logger روی سیستم یا تماشای مستقیم سیستم شما، نسبت به استفاده نامشروع از اکانت شما اقدام کند.

امیر جلالی

ایران مسعود پزشکیان دولت چهاردهم پزشکیان مجلس شورای اسلامی محمدرضا عارف دولت مجلس کابینه دولت چهاردهم اسماعیل هنیه کابینه پزشکیان محمدجواد ظریف

پیاده روی اربعین تهران عراق پلیس تصادف هواشناسی شهرداری تهران سرقت بازنشستگان قتل آموزش و پرورش دستگیری

ایران خودرو خودرو وام قیمت طلا قیمت دلار قیمت خودرو بانک مرکزی برق بازار خودرو بورس بازار سرمایه قیمت سکه

میراث فرهنگی میدان آزادی سینما رهبر انقلاب بیتا فرهی وزارت فرهنگ و ارشاد اسلامی سینمای ایران تلویزیون کتاب تئاتر موسیقی

وزارت علوم تحقیقات و فناوری آزمون

رژیم صهیونیستی غزه روسیه حماس آمریکا فلسطین جنگ غزه اوکراین حزب الله لبنان دونالد ترامپ طوفان الاقصی ترکیه

پرسپولیس فوتبال ذوب آهن لیگ برتر استقلال لیگ برتر ایران المپیک المپیک 2024 پاریس رئال مادرید لیگ برتر فوتبال ایران مهدی تاج باشگاه پرسپولیس

هوش مصنوعی فناوری سامسونگ ایلان ماسک گوگل تلگرام گوشی ستار هاشمی مریخ روزنامه

فشار خون آلزایمر رژیم غذایی مغز دیابت چاقی افسردگی سلامت پوست