چهارشنبه, ۱۷ بهمن, ۱۴۰۳ / 5 February, 2025

پنج روز تاخت و تاز در اینترنت

شبكهها زیر بار ترافیك شدید از كار میافتند، كامپیوترها پیدرپی ریست میشوند و به این ترتیب، بانكها، خطوط هوایی و بیمارستانها عملاً فلج میگردند. علت همه اینها حمله یك كرم اینترنتی به نام Sasser است كه در ماه می گذشته، به مدت ۵ روز بر اینترنت حكمرانی كرد و میلیونها كامپیوتر را آلوده ساخت.امروزه، ویروسهای خطرناكی مانند Sasser، بیشتر و سریعتر از گذشته به پیسیهای كاربران راه مییابند. نیمه اول سال ۲۰۰۴ میلادی، نسبت به دوره زمانی مشابه در ۲۰۰۳، چهار برابر ویروس جدید ویندوزی به خود دید. در شرایطی كه چنین حملاتی، كامپیوترها و شبكهها را از هر سو مورد تهدید قرار میدهد، به بررسی سیستمی پرداختیم كه قرار است از ما در برابر این تهدیدات محافظت كند. خالق Sasser كیست؟ كوتاهترین پاسخ این سؤال عبارت است از یك نفوذگر نابكار. اما حقیقت این است كه Sasser در عین حال، محصول مشترك همان سیستم و مكانیزمی است كه قرار است از كاربران كامپیوترها محافظت به عمل آورد. سوراخی كه این كرم در آن حركت میكرد، و یا به زبان دیگر، حفرهٔ امنیتی كه Sasser از طریق آن در اینترنت از كامپیوتری به كامپیوتر دیگر میرفت، توسط كارمندان یك شركت امنیتی در كالیفرنیا كشف شد. شركت مایكروسافت سپس با ارایه یك Patch یا اصلاحیه برای این حفره امنیتی، كلیه اطلاعات فنی لازم برای سوءاستفاده از آن را در اختیار نفوذگران سراسر دنیا قرار داد. در یك كلام، باید در مورد اینكه آیا چنین درمانی از خود مرض بدتر نیست، به شكلی جدی تأمل كرد. برای پاسخ به این سؤال و آگاهی از مزایا و معایب سیستم حفاظتی مبتنی بر Patch یا اصلاحیهها ردپای Sasser را دنبال كردیم ...

Aliso Viejo ، كالیفرنیا، ۸ اكتبر ۲۰۰۳

یوجی اكای (Yuji Ukai ) به منظور كشف نقاط ضعف و راههای جدید برای نفوذ به پیسی شما استخدام میشود. با وجود سپری شدن مدت زمان طولانی از ساعت كاری عادی شركت EEye Digital Security، جایی كه اُكای در آن روی نرمافزار «مدیریت آسیبپذیری امنیتی» كار میكند (ابزاری كه شركتهای بزرگ جهت حفاظت از شبكههای كامپیوتریشان در برابر نفوذ هكرها از آن استفاده میكنند)، او همچنان پشت كامپیوتر اداریاش نشسته است. او اكنون باید در منزلش باشد، اما در عوض ترجیح داده است كمی تفریح كند. و تفریح از نظر اُكای، به معنای جستجو مانند یك سگ شكاری برای پیدا كردن رخنههای امنیتی در میان میلیونها خط كدهای نرمافزاری است كه رایجترین و پركاربردترین سیستمعامل جهان یعنی ویندوز را تشكیل دادهاند. محصولات شركت EEye بهمنظور پیشبینی راههای نفوذ هكرها به نرمافزارها و مسدود نمودن آنها طراحی و ساخته میشوند. مشتریان این محصولات انتظار دارند EEye تحت هر شرایطی از كامپیوترهایشان محافظت به عمل بیاورد، حتی اگر هنوز راهحل و اصلاحیهای رسمی برای مشكلِ پیش آمده، وجود نداشته باشد. به همین دلیل، محققین و متخصصین حرفهها و تجارتهایی چون EEye، دائماً در حال كاوش و جستجو در ویندوز هستند تا نقاط ضعفی را بیابند كه كسی از آنها خبر ندارد. سوابق شركت، خود گویای همه چیز است. طی تنها ۳۰ روز گذشته، اُكای و هم قطارانش، مایكروسافت را از وجود ۶ نقطه ضعف امنیتی جدید در ویندوز مطلع ساختهاند. اُكای خودش یكی از آنها را پیدا كرده بود. یك فرمان بلاستفاده در بخشی از ویندوز به نام سرویس workstation. چیزی به او میگفت كه بخشهای دیگری از سیستم نیز باید دارای این نقطه ضعف باشند. به این ترتیب برنامه كاری امشبش مشخص میشود. جستجو درون فایلهای dll برای یافتن رخنه موردنظر. كارش را با بررسی سایر سرویسهایی (برنامههایی كه بخشهای مختلفی از سیستمعامل ویندوز را به اجرا در میآورند) كه به طور پیشفرض فعال هستند آغاز میكند. تقریباً بلافاصله، رخنه جدیدی را كشف میكند. آن هم در چه جایی، نزد رئیس بزرگ.سرویس زیر سیستم مسؤول امنیت داخلی یا Local Security Authority Subsystem.

LSASS كلیه جنبههای مرتبط با امنیت داخلی سیستمعامل ویندوز را كنترل میكند. با آنچه یافته است، او اكنون میتواند این سرویس را غیرفعال كند، كه به این ترتیب ویندوز لااقل برای مدت كوتاهی عاری از هرگونه محافظ میگردد. او همچنین میتواند از LSASS برای اجرای هر برنامه دلخواهش استفاده كند، و به این ترتیب، این «گارد امنیتی» ویندوز را به یك عامل درونیِ آماده به خدمت برای خود بدل كند، عاملی كه قادر است كنترل ویندوزهای ۲۰۰۰ و XP را در اختیار بگیرد. هكرها هم چنانچه از این نقطه ضعف امنیتی مطلع میشدند و مهارت لازم را نیز میداشتند، میتوانستند از آن بهرهبرداری كنند. اُكای به رئیسش اطلاع میدهد كه روشی به شكل عجیب، ساده را برای كنترل LSASS یافته است. ظرف چند ساعت، افراد مسؤول در EEye در حال مكالمه تلفنی با مایكروسافت هستند. بخش مهم و عمدهای از كل كامپیوترهای دنیا، دارای یك حفره امنیتی بزرگ میباشند. خوشبختانه، تنها EEye و مایكروسافت (تا آنجایی كه خودشان میدانند) از این مهم آگاهی دارند. اكنون مایكروسافت باید این مشكل را پیش از آنكه دیگران مطلع شوند برطرف سازد. سرویسی كه EEye ارایه میكند، از مشتریانش محافظت به عمل میآورد، ولی همچنین، ۲ دسته از كاربران ویندوز را نیز به وجود میآورد. آنهایی كه در برابر آسیبپذیریهای كشف شده جدید محافظت میشوند (مشتریان EEye)، و بقیه ما، كه باید (شاید ماهها) برای دستیابی به یك Patch یا اصلاحیه صبر كنیم و نسبت به خطرات محتمل و بالقوهای كه پیسیهایمان را در آینده به خطر میاندازد ناآگاه باقی بمانیم.

ردموند، واشنگتن، ۸ اكتبر ۲۰۰۳

در مركز واكنش امنیتی مایكروسافت (MSRC)، یك ساختمان اداری معمولی در قلب محوطه ساختمانسازی غول نرمافزاری جهان، ده نفر از نخبهترین اعضا گروه امنیتی، به مانند پزشكان اتاق اورژانس برای مرمت یك ویندوز زخمی در تلاش و تقلاء هستند. كوین كین (Kevin Kean)، مدیر MSRC میگوید: گروه وی ابتدا گزارش دریافتی را تجزیه تحلیل كرده و مورد مشكل آفرین را بازسازی میكنند. سپس برنامهنویسان و مدیران تولید گروهی موسوم به SWI (گروه ضربت برای ضعفهای امنیتی ویندوز)، را وارد صحنه میكنند كه در نهایت منجر به ایجاد یك اصلاحیه میشود. كین ادامه میدهد: پس از آگاهی از چگونگی اصلاح یك مشكل، MSRC وارد یك پروسه طولانی و دقیق میشود تا اطمینان پیدا كند كه یك اصلاحیه خوب و مطمئن تولید كرده است. موردِ LSASS به سرعت به یك دلمشغولی بزرگ تبدیل میشود. در كمتر از یك هفته، گروه ده نفری آنالیستها، صدها برنامهنویس، مدیر تولید و آزمایشكنندگان عیوب نرمافزاری را وارد گود میكنند.

ردموند، ۱۳ آوریل ۲۰۰۴

بیش از ۶ ماه از كشف اُكامی گذشته است. مایكروسافت اصلاحیهاش را، همراه با جزییات مشكلِ LSASS در بولتن امنیتیای كه MS۰۴-۰۱۱ نام میگیرد منتشر میكند. با چنین تأخیری، مایكروسافت عملاً یكی از رهنمودهای توافقنامه Responsible Disclosure را نقص كرده است. شركتهای امنیتی معمولاً توافق میكنند كه اصلاحیهها باید تا ۳۰ روز پس از كشف یك اشكال ارایه شوند. كین توضیح میدهد كه اصلاحیه مذكور، نهتنها نقصی را كه اكای در LSASS پیدا كرده، بلكه ۱۳ مورد آسیبپذیری امنیتی مرتبط دیگر را نیز برطرف میسازد. كاربران ویندوز و اهالی IT باید به سرعت این اصلاحیه را نصب كنند، مبادا كامپیوترها و شبكههایشان در معرض غارت و نابودی قرار بگیرد.گزارش فنی ارایه شده، كه مسؤولین و مدیران سیستمها به منظور ارزیابی بیخطری اجرای این اصلاحیه بر روی كامپیوترهایشان مورد استفاده قرار میدهند، همچنین حاوی اطلاعات فنی است كه یك نفوذگر ماهر برای مهندسی معكوس اصلاحیه و نوشتن برنامههایی برای حمله به پیسیهای بدون patch به آن نیاز دارد.

روسیه، ۲۹ آوریل ۲۰۰۴

دقیقاً ۱۶ روز بعد، ۳ بعدازظهر به وقت محلی، یك هكر روسی به نام Houseofdabus یك به اصطلاح proof-of-concept exploit (برنامهای كه نشان میدهد چگونه میتوان كنترل یك پیسی patch نشده را به دست گرفت) برای رخنه امنیتی LSASS منتشر میكند. قطعه كدی كه Houseofdabus ارایه میكند یك نمونه كار حرفهای و عالی است. نویسنده كد ادعا میكند كه این exploit را روی ده نسخه مختلف روسی و انگلیسی از ویندوزهای XP و۲۰۰۰ با موفقیت آزمایش كرده است. نوشتهای كه در دل این قطعه كد جای گرفته میگوید: «این نمونه به عنوان یك كد از نوع proof-of-concept و صرفاً به مقاصد آموزشی و نیز برای آزمایش توسط افراد مجاز كه مجوز انجام این كار را دارند ارایه شده است.» هیچكس باور نمیكند كه این كد فقط توسط افراد مجاز مورد استفاده قرار خواهد گرفت. برای ویروسنویسان كه معمولاً مهارت كمتری نسبت به exploit نویسان دارند، این كد یك موهبت آسمانی است. دلایل انگیزشی Housofdabus برای انجام چنین عملی مشخص نیستند، اما سارا گوردن متخصص ویروسها، كسی كه تاكنون با چند دوجین ویروسنویس دیدار و گفتگو داشته است، میگوید بیشتر افرادی كه به مبادرت به نوشتن كدهای exploit میكنند، تنبلی و اهمال كاربران پیسیها و شركتها را دلیل تأخیر در به كارگیری اصلاحیههای امنیتی میدانند. آنها براین باورند كه حضور كدهایشان بر روی خط، تلنگری است كه واكنش سریعتر در قبال پوشش حفرههای امنیتی را به دنبال خواهد داشت. در ردموند، كین از ماجرای كد Houseofdabus مطلع میشود و گروه MSRC را به نوعی حالتِ آماده باش به نام «watchful normalcy» فرا میخواند. حالت آماده باشی كه در آن آنالیستها، اینترنت را به دنبال یافتن نشانههایی دال بر سوء استفاده از كد exploit مورد بررسی قرار میدهند.

هلسینكی، فنلاند، ۱ می ۲۰۰۴

در ساعت ۰۲/۷ دقیقه صبح به وقت محلی، تحلیلگران امنیتی شركت فنلاندی تولیدكننده ضدویروس F-secure، متوجه میشوند یك كرم جدید كه نقطه ضعف امنیتی LSASS را مورد بهرهبرداری قرار میدهد سرانجام وارد صحنه شده است. F-Secure یك بیانیه رسمی در مورد این كرم به سایر مراجع و شركتهای تولیدكننده ضدویروسها ارسال میكند و كرم را Sasser مینامد. Sasser به سرعت گسترش مییابد و باعث از كار افتادن یا reboot شدن ناگهانی كامپیوترهای آسیبپذیر میگردد. این كرم ظاهراً آسیب عمومی به سیستمها تحمیل نمیكند، ولی در عمل، پیسیهای آلوده به علت تلاش كرم برای اشباع كردن شبكه محلی و تكثیر خود، غیرقابل استفاده میشوند. هنگامی كه اخبار Sasser به مایكروسافت میرسد، مهندسین كرم را روی یك پیسی آزمایشگاهی مورد بررسی قرار میدهند تا از نحوه انتشار آن مطلع شوند. در همین حال، كین سایر گروههایی را كه باید در ماجرا دخالت داده شوند به دور خود جمع میكند. همچنین افراد تیم Communications wing شركت را، كه وظیفه اطلاعرسانی به عموم و ارایه سایر خدمات اضافه به مشتریان را به عهده میگیرند. كین میگوید: «در چنین شرایطی یك وضعیت ۲۴ در ۷ (۲۴ ساعت شبانهروز و ۷ روز هفته در پشتیبانی ارایه سرویس) پیش میآید. تعدادی اتاق جنگ برپا میكنیم و شیفتهای كاری چرخشی به وجود میآوریم.» حدود ۱۰ ساعت بعد، گونه دومی از Sasser با عنوان Sasser.B، روی صفحه رادار F-Secure ظاهر شده است. Sasser.B آن قدری با نوع اولیه تفاوت دارد كه شركتهای ضدویروس را مجبور به ارایه فایلهای بروزرسانی جدیدی برای كشف و پاكسازیاش كند.

ایران مسعود پزشکیان دولت چهاردهم پزشکیان مجلس شورای اسلامی محمدرضا عارف دولت مجلس کابینه دولت چهاردهم اسماعیل هنیه کابینه پزشکیان محمدجواد ظریف

پیاده روی اربعین تهران عراق پلیس تصادف هواشناسی شهرداری تهران سرقت بازنشستگان قتل آموزش و پرورش دستگیری

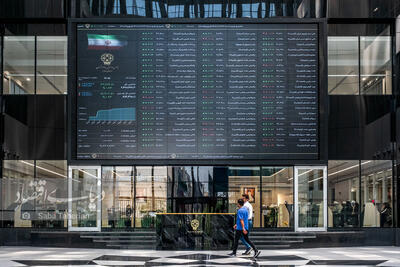

ایران خودرو خودرو وام قیمت طلا قیمت دلار قیمت خودرو بانک مرکزی برق بازار خودرو بورس بازار سرمایه قیمت سکه

میراث فرهنگی میدان آزادی سینما رهبر انقلاب بیتا فرهی وزارت فرهنگ و ارشاد اسلامی سینمای ایران تلویزیون کتاب تئاتر موسیقی

وزارت علوم تحقیقات و فناوری آزمون

رژیم صهیونیستی غزه روسیه حماس آمریکا فلسطین جنگ غزه اوکراین حزب الله لبنان دونالد ترامپ طوفان الاقصی ترکیه

پرسپولیس فوتبال ذوب آهن لیگ برتر استقلال لیگ برتر ایران المپیک المپیک 2024 پاریس رئال مادرید لیگ برتر فوتبال ایران مهدی تاج باشگاه پرسپولیس

هوش مصنوعی فناوری سامسونگ ایلان ماسک گوگل تلگرام گوشی ستار هاشمی مریخ روزنامه

فشار خون آلزایمر رژیم غذایی مغز دیابت چاقی افسردگی سلامت پوست