چهارشنبه, ۱۰ بهمن, ۱۴۰۳ / 29 January, 2025

افزایش قابلیت های تروجان Carberp

نویسندگان تروجان جدید Carberp قابلیت جدیدی را به آن افزودهاند که با استفاده از آن تشخیص میدهد چه ضدویروسی در کامپیوتر کاربر فعال است. به گفته پژوهشگران امنیتی Seculert مجرمان اینترنتی گاهی از سرویسهای پولی «تشخیص ویروس» استفاده میکنند و به همین دلیل، اطلاعات مربوط به ضدویروسها را از کامپیوترهای آلوده گردآوری میکنند تا ببینند آیا با نتایج حاصل از سرویسهای پولی همخوانی دارد یا خیر. نتیجه این راهبرد، فائق آمدن بر نرمافزارهای ضدویروس است.

این سرویسهای پولی مشابه آنچه که سرویس Virus Total انجام میدهد، است که در آن کاربران میتوانند با آپلود کردن فایلهای مشکوک به این سرویسهای مفید آنها را اسکن کرده و از امنیت آنها مطمئن شوند. در سرویسهایی که توسط شرکتهای امنیتی اجرا میشوند. فایلهای مشکوکی که سیستمهای شناسایی را دور بزنند، در جامعه ضدویروس به اشتراک گذاشته میشوند تا امضاهای جدیدی برای آنها ایجاد شود. چنین سرویسهایی برای هکرها ایدهآل محسوب میشوند، زیرا این افراد پیش از آنکه بدافزارهایشان را منتشرکنند، آنها را در این سایتها آپلود میکنند تا ببینند آیا بدافزارهایشان از طرف این سرویسها به عنوان فایلهای آلاینده شناسایی میشوند یا خیر؟ بدافزار Carberp که مدتها است از سوی پژوهشگران تحت مطالعه قرار دارد قابلیتهای جدیدی به خود گرفته تا خود را از چشم کاربران پنهان کند.

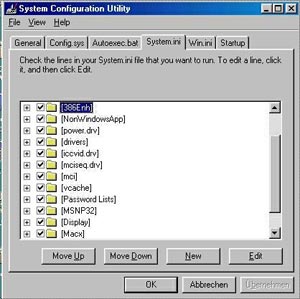

این بدافزار که کامپیوترهای ویندوزی را آلوده میکند، در اکتبر سال گذشته توسط چندین شرکت امنیتی شناسایی شدهبود و توانست به طیف گستردهای از دادهها دسترسی پیدا کند، نرمافزار ضدویروس را پاک کند و با تغییر ظاهر خود چنین وانمود کند که جزء فایلهای خود ویندوز است از اینرو، به عنوان یکی از رقبای بدافزار زئوس قلمداد شد.Carberp در قالب پیغامهای رمزنگاری شده HTTP با یک سرور فرمان و کنترل یا به اصطلاح C&C ارتباط برقرار میکند. نسخههای پیشین این بدافزار با استاندارد RC۴ و با کلید یکسانی رمزنگاری میشدند. استفاده از کلید رمزنگاری یکسان باعث میشد تا سیستمهای امنیتی کنترل ورودیهای غیرمجاز، با سهولت بیشتری ترافیک شبکه را تحلیل کرده و ارتباطهای احتمالی بین کامپیوترهای آلودهشده توسط این بدافزار و سرورهای C&C را شناسایی کنند.

اما نسخهای جدید از Carberp موقع ایجاد یک درخواست HTTP از کلیدهای رمزنگاری تصادفی بهره میبرد و همین موضوع کار را پیچیده میکند، زیرا پیشتر که Carberp از کلید یکسانی استفاده میکرد میشد الگوهای یکسانی به دست آورد و با استفاده از آنها بدافزار را شناسایی کرد. این در شرایطی است که حتی زئوس نیز که به دلیل مهندسی پیشرفتهاش توجه زیادی را به خود جلب کرده، فقط از یک کلید که به خود بدافزار الصاق شده استفاده میکند. بیشتر راهبردهای امنیتی مبتنی بر شبکه از امضاهای مخصوص ترافیک شبکه بهره میبرند تا بتوانند باتهایی را که قصد دارند به سرورهای C&C متصل شوند، شناسایی کنند. اما قابلیت جدید به کار رفته در Carberp چنین راهبردهایی را دور میزند و ایجاد این امضاهای ویژه را دشوار و حتی غیرممکن میکند.

نکته دیگر اینکه Carberp دامنه اهداف خود را گسترش داده و در حالیکه نسخههای پیشین آن به بانکهای هلند و ایالاتمتحده حمله میکرد، اکنون کشورهای روسی زبان را نیز به محدوده حملههای خود اضافهکردهاست. از زمانی که TrustDefender و Trend Micro درخصوص تهدید شدن حسابهای بانکی توسط تروجان Carberp گزارشهایی منتشر کردند، این بدافزار از چشم شرکتهای امنیتی دور نمانده است. پیشبینی میشود، Carberp دنبالهرو راه کیتهای آلاینده SpyEye و Siberia باشد و برای مقابله با برنامههای ضدویروس با یکی از سرویسهای اسکن که در بالا ذکر شد، ارتباط برقرار کند.

علی حسینی

ایران مسعود پزشکیان دولت چهاردهم پزشکیان مجلس شورای اسلامی محمدرضا عارف دولت مجلس کابینه دولت چهاردهم اسماعیل هنیه کابینه پزشکیان محمدجواد ظریف

پیاده روی اربعین تهران عراق پلیس تصادف هواشناسی شهرداری تهران سرقت بازنشستگان قتل آموزش و پرورش دستگیری

ایران خودرو خودرو وام قیمت طلا قیمت دلار قیمت خودرو بانک مرکزی برق بازار خودرو بورس بازار سرمایه قیمت سکه

میراث فرهنگی میدان آزادی سینما رهبر انقلاب بیتا فرهی وزارت فرهنگ و ارشاد اسلامی سینمای ایران تلویزیون کتاب تئاتر موسیقی

وزارت علوم تحقیقات و فناوری آزمون

رژیم صهیونیستی غزه روسیه حماس آمریکا فلسطین جنگ غزه اوکراین حزب الله لبنان دونالد ترامپ طوفان الاقصی ترکیه

پرسپولیس فوتبال ذوب آهن لیگ برتر استقلال لیگ برتر ایران المپیک المپیک 2024 پاریس رئال مادرید لیگ برتر فوتبال ایران مهدی تاج باشگاه پرسپولیس

هوش مصنوعی فناوری سامسونگ ایلان ماسک گوگل تلگرام گوشی ستار هاشمی مریخ روزنامه

فشار خون آلزایمر رژیم غذایی مغز دیابت چاقی افسردگی سلامت پوست