پنجشنبه, ۱۳ اردیبهشت, ۱۴۰۳ / 2 May, 2024

امنیت اطلاعات در كار الكترونیكی

● تهدیدات و ملزومات مربوط به امنیت كار الكترونیكی

تهدیدات موجود در پیشروی امنیت سیستمهای اطلاعاتی را میتوان به سه دستهی اصلی تقسیم كرد: ۱) افشای اطلاعات محرمانه (تهدید «افشا»)

۲) صدمه به انسجام اطلاعات (تهدید «دستكاری»)

۳) موجودنبودن اطلاعات (تهدید «تضییق خدمات»).

بطور مرسوم، امنیت اطلاعات در وهلهی اول با تهدید «افشا» همراه بوده است. در دنیای امروز، وابستگی ما به سیستمهای اطلاعاتی طوری است كه دستكاری غیرمجاز یا فقدان گستردهی اطلاعات، پیامدهای ناگواری را موجب خواهد شد. در كار الكترونیكی، لازم است كه همهی انواع اطلاعات از طریق شبكه، دسترسپذیر باشند.

بنابراین، امنیت اطلاعات شرط ضروری كار الكترونیكی است.در هنگام كاركردن در یك شبكهی باز، جریان اطلاعات در شبكه در معرض افشا و دستكاری غیرمجاز میباشد. برای حفاظت از محرمانگی و انسجام آن اطلاعات، رمزگذاری قوی ضروری است. كمك غیرمستقیم رمزگذاری به ما این است كه از وجود شبكههای اطلاعاتی اطمینان حاصل كنیم. پس از مقابلهی مؤثر با تهدیدات«دستكاری» و «افشا»، میتوان با ایجاد اضافات كافی در شبكههای اطلاعاتی، دردسترسبودن اطلاعات را تحقق بخشید. فناوری اینترنت در اصل برای بهوجودآوردن همین نوع از اضافات طراحی شد و هنوز هم برای این منظور مناسب است.

● ایجاد زیرساختار شبكه

معماری اینترنت، معماری شبكهای غالب در اوایل دههی ۲۰۰۰ است. اینترنت بر پروتكل اینترنت (آیپی)[۳] استوار است، كه میتوان آن را روی همهی انواع شبكههای فیزیكی و تحت همهی انواع برنامههای كاربردی به كار انداخت. استقلال پروتكل اینترنت هم از شبكههای فیزیكی و هم از برنامههای كاربردی، نقطهی قوت اصلی آن است. این پروتكل حتی با فناوریهای شبكهای كاملاً جدید، مثل «شبكهی محلی بیسیم» (دبلیولن)[۴] یا «سرویس رادیویی بستهای عمومی» (جیپیآراِس)[۵] و شبكهی «سامانهی عمومی ارتباطات همراه» (جیاِساِم)[۶] نیز كار میكند.

برنامههای جدید، مثل وب، «ووآیپی»[۷]، و بسیاری برنامههای دیگر كه در آینده عرضه میشوند را میتوان به راحتی با سرویس استاندارد پروتكل اینترنت اجرا كرد. معماری اینترنت اساساً از سال ۱۹۷۴ ثابت مانده و همچنان قدرت خود را اثبات میكند. بنابراین شعار قدیمی «آیپی ورای همه، همه چیز برروی آیپی» امروز بیش از هر زمان دیگری صدق میكند.عیبهای اصلی «آیپی»، فضای ناكافی نشانی، عدم پشتیبانی از جایجایی فیزیكی، فقدان كیفیت متمایز سرویس، و فقدان امنیت آن میباشد. «گروه فوقالعادهی مهندسی اینترنت»[۸] هر یك از این موضوعات را مدنظر قرار داده و راهحلهای استانداردی نیز برای هر یك از آنها پیشنهاد شده. در نگارش ششم و جدید «آیپی»[۹] عملاً تعداد نشانیها نامحدود، و گسترشپذیری آن بهتر از نگارش ۴ (كنونی) است. «آیپی سیار» (اِمآیپی)[۱۰] برای هر دو نگارش تعریف شده. این «آیپی» برای میزبان سیار این امكان را فراهم میآورد كه از یك شبكه به شبكه دیگر جابجا شود، ضمن اینكه نشانیهای «آیپی» دائمی خود را، كه در همهی ارتباطات با این میزبان مورد استفاده قرار میگیرد، حفظ میكند.

این امر منجر به تحرك واقعی، نه صرفاً در چارچوب فناوری یك شبكه (مثل «جیاِساِم»)، بلكه بین انواع مختلف شبكهها، مثل «دبلیولَن» ، «جیپیآراِس» ، و شبكههای سیمی میگردد. كیفیت سرویس را میتوان در اینترنت بهوسیلهی «سرویسهای متمایز اینترنتی»[۱۱] كه یك طرح اولویتبندی سادهی مستقل از كشورها است و كاملاً مناسب شبكههای جهانی میباشد، تكمیل كرد. امنیت عمومی سطح «آیپی» توسط «آیپیسِك» (پروتكل امنیت اینترنت)[۱۲] كه بر رمزنگاری، و «پروتكل مدیریت كلید» همراه با آن (یعنی «مبادلهی كلید اینترنتی» (آیكائی)[۱۳]) استوار میباشد، فراهم میگردد.اگرچه همهی این كاركردها را نمیتوان در لایهی «آیپی» به انجام رساند، اما هركار كه ممكن است باید در همانجا به انجام برسد؛ و این، ویژگی خوب معماری اینترنت است كه كل كاركردهای لایهی «آیپی»، چه از شبكههای فیزیكی و چه از برنامهها، مستقل است. مثلاً «آیپیسِك» با (و در) همهی شبكهها و تحت انواع برنامهها كار میكند. اینترنت میتواند از «قانون مور»[۱۴] نهایت استفاده را ببرد. این قانون در اصل خود حكایت از آن دارد كه عملكرد ریزپردازندهها هر ۱۸ ماه دوبرابر میشود، درحالی كه قیمت آنها ثابت میماند. عجیب این كه، این قانون بیش از ربع قرن است كه دوام آورده.

تقریباً همین رفتار را میتوان در بسیاری از حوزههای دیگر نیز مشاهده كرد، از جمله در مورد حافظهی موقت، دیسكسخت، شبكهی محلی، شبكهی محلی بیسیم، سوئیچ شبكهی محلی، و مسیریاب[۱۵] «آیپی». اما حتی در حوزهی مخابرات سیار ]موبایل[ كه نسبتاً سریع پیشرفت میكند، طول عمر یك نسل از تولید، ۱۰ سال است، نه ۲ سال. تلفن رادیویی اتومبیل[۱۶] درسال ۱۹۷۱، تلفن همراه اروپای شمالی[۱۷] در سال ۱۹۸۱، و سامانهی عمومی ارتباطات همراه در ۱۹۹۱ مورداستفادهی عموم قرار گرفتند و «یواِمتیاِس»[۱۸] احتمالاً در سال ۲۰۰۲ وارد میدان میشود.

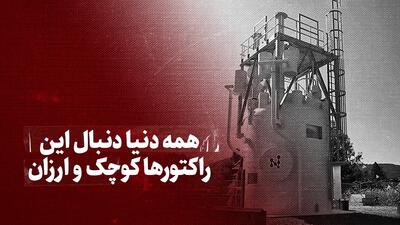

این بدان معنا است كه صرفهمندی فناوری اینترنت براساس بسته، همواره بسیار سریعتر از فناوری مخابراتی مبتنی بر «تركیب تقسیم زمانی»[۱۹] متعارف پیشرفت میكند. بنابراین در زمان كوتاهی، همهی برنامهها روی «آیپی» قرار میگیرند. در سیستم تلفن معمولی، روشن است كه «ووآیپی» بسیار باصرفهتر از مخابرات معمول، چه درمحدودههای محلی و چه در مناطق گسترده است. با پیشرفتهایی كه در ارتباطات بیسیم و «آیپی» به وقوع پیوسته، فقط ۲ سال طول میكشد كه ارتباطات سیار هم به همین وضعیت برسد. اگر قرار باشد كه «یواِمتیاِس» یك لاكر[۲۰] بومشناختی داشته باشد، همان شبكهی فیزیكی، همراه با شبكهی محلی بیسیم (دبلیولَن)، سرویس رادیویی بستهای عمومی (جیپیآراِس)، و . . .، تحت «آیپی» خواهد بود. بنابراین منطقاً میتوانیم بپذیریم كه كار الكترونیكی بر معماری اینترنت استوار خواهد بود و جنبههای امنیت شبكهای آن نیز همانند امنیت اینترنت خواهد بود.رایانش فراگیر به معنای استفاده از فناوری اطلاعات در یكی از اشكال گوناگون آن، در همهی عرصههای زندگی و با همهی ابزار قابل تصور، میباشد. وسایل خانگی متداول شامل ریزپردازندههایی هستند كه نرم افزارهایی را به كار میاندازند كه بخش عمدهی كاركرد این وسایل را به انجام میرسانند. در آیندهی نزدیك، اكثر این ابزارها، اغلب با دسترسی بیسیم، شبكهبندی خواهند شد. همچنین بهمنظور حصول امنیت، لازم است كه سیستمهای رمزنویسی كلید عمومی و كلیدهای رمزنویسی مخفی داشته باشند تا پیكربندی و مدیریت امن آنها امكانپذیر شود. این بدان معنا است كه ما در همهجا، رایانههای با شبكهبندی كوچك و رمزنویسی تعبیهشده در درون آنها خواهیم داشت. این رایانهها بقدری رایج خواهند شد كه آنها را رایانه یا فناوری اطلاعات به شمار نخواهیم آورد؛ همانطور كه امروزه به الكتریسیته كه همهجا از آن استفاده میكنیم، چندان توجه نمیكنیم.بزودی تقاضای بسیار برای ابزارهای ارزانقیمت و كوچك را كه محیط رابط «آیپی»، «آیپیسِك»، و «دبلیولن» را بر روی فقط یك تراشهی سیلیكن به كار میاندازند شاهد خواهیم بود. بقیهی سطح این تراشه به یك ریزكنترلگر همهمنظوره، درگاههای ورودی و خروجی و حافظه اختصاص مییابد تا دستگاههای مختلف را كنترل كند. این تراشهها اكنون تولید شدهاند و بهزودی اكثر میزبانهای متصل به اینترنت را تشكیل میدهند.

پانوشتها

[۱]. Arto Karila, “Information Security in E-work”, in Telework ۲۰۰۱-Report of the ۸th European Assembly on New Ways to Work. Helsinki: ۱۲-۱۴.۹.۲۰۰۱, pp. ۷۸-۸۱.

[۲]. Internet Protocol (IP)

[۳]. Wireless LAN (WLAN)

[۴]. General Packet Radio Service (GPRS)

[۵]. General System for Mobile (GSM) communications

[۶]. Voice over IP (VoIP)

[۷]. Internet Engineering Task Force (IETF)

[۸]. IPv۶

[۹]. Mobile IP (MIP)

[۱۰]. Differentiated Internet Services (DiffServ)

[۱۱]. IPSEC (Internet security protocol)

[۱۲]. Internet Key Exchange (IKE)

[۱۳]. Moore’s law

[۱۴]. router

[۱۵]. Automobile Radio Phone (ARP)

[۱۶]. Nordic Mobile Telephone (NMT)

[۱۷]. UMTS (Universal Mobile Telecommunications System)

[۱۸]. Time Division Multiplexing (TDM)

[۱۹]. locker

[۲۰]. public key infrastructure (PKI)

[۲۱]. trusted-third-party (TTP)

[۲۲]. trusted computing base (TCB)

آرتو كاریلا[۱]

مترجم: حمید دلیلی

دانشجوی دورهی دكتری اطلاعرسانی و كتابداری دانشگاه فردوسی مشهد

عضو هیئت علمی دانشگاه پیام نور

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

pameranian.com

پیچ و مهره پارس سهند

تعمیر جک پارکینگ

خرید بلیط هواپیما

ایران اسرائیل غزه مجلس شورای اسلامی دولت نیکا شاکرمی معلمان رهبر انقلاب دولت سیزدهم مجلس بابک زنجانی شهید مطهری

آتش سوزی قوه قضاییه هلال احمر تهران پلیس روز معلم سیل شهرداری تهران آموزش و پرورش فضای مجازی سلامت سازمان هواشناسی

قیمت خودرو قیمت طلا قیمت دلار بازار خودرو خودرو دلار بانک مرکزی ایران خودرو حقوق بازنشستگان سایپا کارگران تورم

سریال نمایشگاه کتاب جواد عزتی تلویزیون عفاف و حجاب فیلم سینمایی مسعود اسکویی سینما رضا عطاران سینمای ایران دفاع مقدس فیلم

رژیم صهیونیستی فلسطین آمریکا حماس جنگ غزه نوار غزه چین انگلیس ترکیه اوکراین نتانیاهو یمن

استقلال پرسپولیس فوتبال سپاهان علی خطیر باشگاه استقلال لیگ برتر ایران تراکتور لیگ قهرمانان اروپا رئال مادرید بایرن مونیخ لیگ برتر

هوش مصنوعی هواپیما کولر تبلیغات موبایل تلفن همراه اینستاگرام اپل گوگل ناسا عیسی زارع پور وزیر ارتباطات

فشار خون کبد چرب بیمه بیماری قلبی کاهش وزن دیابت داروخانه