دوشنبه, ۲۴ اردیبهشت, ۱۴۰۳ / 13 May, 2024

مسائل امنیتی در استانداردهای WPA

● مقدمه

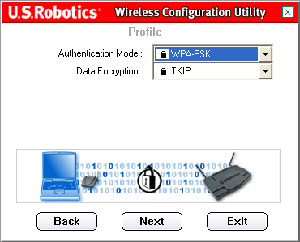

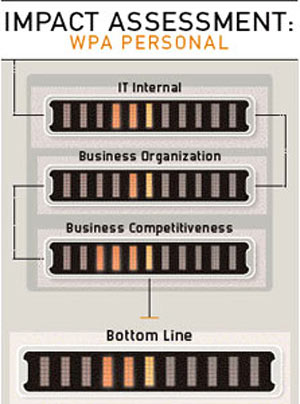

WPA Personal، راهی است ساده به سوی شبکههای بیسیم امن بدون اینکه مجبور باشیم کلید را به صورت دستی وارد کنیم، مجبور به خرید چیزی باشیم یا نرمافزاری سمت کلاینت نصب کنیم که فقط روی ویندوز کار میکند؛ این استاندارد توسط مجمع وایفای تهیه شدهاست، ولی برخلاف استانداردهای قبلی وایفای، برای تبدیل شدن به یک استاندارد توسط IEEE راه زیادی در پیش دارد. از ماه جاری حمایت اولیه از WPA Personal در محصولات وایفای اجباری شده است، ولی مجمع وایفای در تستهای خود این را درنظرمی گیرد که کلیدهای رمزنگاری قبلاً به اشتراک گذاشته شدهاند. به هر جهت دستیابی به یک توافق بر سر راهی مطمئن برای به اشتراک گذاری کلیدها در آینده نزدیک بعید به نظر میرسد.

بیشتر محصولات جدید وایفای از بُعد امنیت که دغدغهای مهم در شبکههای بیسیم به شمار میرود، حمایت گستردهای از Wi-Fi Protected Access۲) WPA۲) به عمل میآورند که آخرین استاندارد رمزنگاری داده ارسالی از طریق هوا به شمار میرود. محصولات وایفای از این استاندارد حمایت میکنند؛ زیرا از ماه جاری مجمع وایفای، قابلیت سازگاری با WPA۲ را به عنوان بخش اجباری تستهای هماهنگی خود لحاظ میکند.البته دو نوع WPA۲ وجود دارد و بیشتر تلفنهای وایفای و بسیاری از دستگاههای دیگر از نسخه قبلی حمایت میکنند که از ابتدا برای شبکههای خانگی طراحی شده بود.

زمانی که مجمع وایفای به WPA۲ دست یافت، بازار را به دو گروه تقسیم کرد:

۱) WPA و WPA Home .WPA پیادهسازی تقریباً کاملی از مشخصات استاندارد IEEE ۸۰۲.۱۱i است که هدف آن ایجاد توانایی کار با RADIUSسرورها و پشتیبانی دائمی کارکنان در شبکههای بزرگ میباشد.

۲) WPA HOME که یک مدل سبکتر است با هدف نصب و راهاندازی سادهتر و امنیت کمتر ایجاد شده و فقط در لوازم الکترونیکی شخصی کاربرد دارد.

از دو هدف WPA HOME فقط یکی محقق شده است. به عبارت دیگر، نسخه خانگی، امنیت کمتری دارد، ولی برای کاربران خانگی به اندازه کافی ساده نیست و در شرکتها هم از این نسخه استفاده میشود. به همین دلیل مجمع وایفای نام آن را به WPA Personal تغییر داد. مجمع وایفای همچنین توجه خود را به روشهای تسهیل مدیریت کلیدها معطوف کرده است. فروشندگان متعددی با سیستم اختصاصی کنار آمدهاند، ولی در حال حاضر تنها راه مطمئن جهت انتقال کلیدها برای WPA Personal، تایپ دستی آنهاست و البته هرچه شبکه بزرگتر باشد، انجام این کار سختتر میشود.

● توسعه بیش از حد

مشکل WPA Enterprise، پیچیدگی آن است. این استاندارد بر اساس پروتکل

Extensible Authentication Protocol) EAP) کار میکند که کلیدهای رمزنگاری را تغییر میدهد و حداقل به یک سرور تأیید هویت نیاز دارد. این کار به خودی خود برای بیشتربخشهای IT مؤسسات مشکلی ایجاد نمیکند، ولیEAP نیز به تنهایی کافی نیست. این پروتکل بر اساس نسخههای مختلف کار میکند و انتخاب یکی از آنها معمولاً به نوع سرور و روش تأیید هویت آن بستگی دارد.

WPA Personal مقیاس ندارد، امنیت خاصی نیز ندارد و فقط میتواند توسط فناوری اختصاصی با هدف بازار خانگی طوری ساخته شود که استفاده از آن سادهتر باشد و ممکن است در عرض شش ماه منسوخ شود، ولی به هرحال از جایگزینهای دیگر بهتر است.

به عنوان مثال، IETF استانداردهایی برای EAP بر اساس کلمه عبور و گواهی نامه دیجیتال دارد و Trusted Computing Group) TCG) یک نمونه ازآن را با استفاده از چیپهای Trusted Platform Module) TPM) معرفی کرده است.

بیشتر تولیدکنندگان نیز نسخههای اختصاصی خود را دارند. محصولات مایکروسافت به سادگی با Active Directory کار میکنند. در حالی که سیسکو با سیستمی کار میکند که از بانک کلمات عبوراستفاده کند و (حداقل تا حالا) هیچگونه خطری متوجه این بانک کلمات نبوده است.

وقتی کلاینتی عضو شبکهای میشود، همان نوع EAP که شبکه پشتیبانی میکند، کلاینت نیز باید پشتیبانی کند. این کار معمولاً از طریق نرمافزاری انجام میشود که به آن Supplicant میگویند و هیچ نوعی از EAP وجود ندارد که برای همه دستگاهها Supplicant داشته باشد.

بنابراین کاربران سیستمهای اختصاصی کاملاً در اختیار یک فروشنده خاص قرار میگیرند. برای مثال، مایکروسافت نرمافزار خود را در دسترس لینوکس قرار نمیدهد. از طرفی استانداردها هم به طور گسترده پشتیبانی نمیشوند.

حتی اگر تولیدکننده نرمافزاری بخواهد تمام انواع EAPها را پشتیبانی کند، نمیتواند. بیشتر تلفنهای وایفای و دستگاههای بارکد حتی قدرت اجرای یک EAP Supplicant را ندارند. بنابراین به هیچ عنوان نمیتوانند از WPA Enterprise استفاده کنند.

به همین خاطر، شبکههایی که از این تجهیزات استفاده میکنند، باید به کلاینتها این قابلیت را بدهند که در زمان مقتضی به یک مد ارتباطی با امنیت کمتر سوییچ کنند؛ مثل WPA Personal یا چیزی ضعیف تر از آن.

● وارد کردن کلیدها بدون صفحه کلید

WPA Personal نیز مانند WPA Enterprise از همان رمزنگاری AES ،۱۲۸ و ۲۵۶ بیتی استفاده میکند؛ با این تفاوت که نیازی به EAP ندارد. در عوض این استاندارد مشخص میکند که همه کلاینتها از ابتدا کلید داشته باشند و از آن برای تأیید هویت استفاده کنند. پشتیبانی این استاندارد برای محصولات خیلی ساده است؛ چرا که در حال حاضر سازندگان بیشتر چیپهای رادیویی ۸۰۲.۱۱،AES را در سختافزار خود پیادهسازی کردهاند. ولی قابلیت تعویض کلیدهای AES متقارن در این سختافزارها وجود ندارد.

برای راحتی بیشتر، WPA Personal برای تمام کلاینتهای شبکه از یک کلید استفاده میکند. در عوض WPA Enterprise به هر کلاینت یک کلید انحصاری میدهد که برای هر جلسه (session) یا پکت به طور تصادفی تولید میشود. از این نظر WPA Personal شبیه Wired Equivalent Privacy) WEP) است که آشکارا، امنیت پیادهسازی شده در استاندارد اولیه ۸۰۲.۱۱ را شکننده نشان میداد.

به هر حال، WEP مشکلات شناخته شده زیاد دیگری داشت که برطرف شده است. WPA اولیه همانند WEP توسط پیادهسازی الگوریتم RC۴ خود برخی مشکلاتش را حل کرد و قابلیت پشتیبانی از کلیدهای طولانیتر را اضافه نمود. بعداً WPA۲ ،RC۴ را کنار گذاشت و از AES استفاده کرد و باز هم طول کلید را طولانیتر کرد.

یک کلید اشتراکی همچنان میتواند خطر امنیتی به همراه داشته باشد و هرچه شبکه بزرگتر باشد، این خطر بیشتر است. این مشکل برای شبکههای خانگی که یکی دو تا کلاینت و یک AP دارند جدی نیست، ولی در مؤسسات بزرگ باعث آسیبپذیری شبکه در مقابل سرقت دستگاهها و اطلاعات میشود. این مشکل از آنجا نمایان میشود که اگر کلید از یکی از سیستمها به سرقت برود، همه دستگاهها در شبکه باید کلیدشان را عوض کنند.

بدون EAP تعویض کلیدها کار مشکلی است. هرچه کلیدها طولانیتر باشد، کار تایپ آنها سختتر است؛ مخصوصاً وقتی که دستگاههایی بدون صفحهکلید در شبکه موجود باشد. محصولات زیادی هستند که از EAP پشتیبانی نمیکنند. تولیدکنندگان در این زمینه به سه راهکار دست یافتهاند، ولی با توجه به خواستگاههای سیستمشان، هدف عمده همه آنان کاربران خانگی است و هیچ کدام ازآنها با همه سختافزارها کار نمیکنند.

● وسیع؛ اما کمعمق

رایجترین نرمافزار برای مدیریت کلیدها؛ Broadcast Secure Easy Setup) SES) است که در بیشتر کارتهای شبکه و نقطه دسترسیهای دارای چیپ Broadcom که از اواسط سال ۲۰۰۴ به بعد تولید شدهاند، وجود دارد.

SES از ترکیب کلمات عبور ترکیبی با جوابهایی به سؤالات امنیتی متعدد کلیدها را تولید میکند. به طوری که در واقع فقط برای جلوگیری از فراموشی کلیدها طراحی شده است. برخلاف کلمات عبورساده، کلیدهایی که SES میسازد، نسبت به حملاتی که برای پیدا کردن کلمه عبور، تمام کلمات ممکن را تست میکند (Dictionary attack) آسیبپذیر نیست و وارد کردن دستی کلیدها، کاربرها میتوانند کلمات عبور ترکیبی و جوابها را به راحتی به خاطر بیاورند. به هر حال، این برنامه برای ورود کلیدها نمیتواند به دستگاههایی که صفحه کلید ندارند کمکی بکند.

یک نسخه جدیدتر SES یک کلید تصادفی را به طور خودکار تولید میکند. این عمل وقتی اتفاق میافتد که کاربران یک کلید از کلاینت و AP را همزمان فشار دهند؛ اگرچه این کار در برابر بعضی حملات Sniffing آسیبپذیری بالقوه به حساب میآید.

شرکتهای Linksys وBuffalo Technology دکمهای را روی APها برای این منظور تعبیه کردهاند و در طرح اصلیBroadCom نیز برای تلفن وایفای چنین دکمهای را قرار داده است. نرمافزار BroadCom در رابط گرافیکی خود، هم روی درایور کارتهای شبکه و هم در یک رابط مدیریت AP SSL، برای دستگاههایی که چنین دکمههایی ندارند، دکمهای برای کلیک ماوس قرار داده است.

چیپهای برودکام در بازار مسیریابهای وایفای خانگی به وفور یافت میشوند، ولی آنها را به ندرت میتوان درAPهای تجاری پیدا کرد.

بسیاری از این APها دارای چیپهای Atheros هستند که یک سیستم تک کلیدی مشابه به نام JumpStart را ارائه میکند. این سیستم در برابر حملات Sniffing به اندازه SES آسیبپذیر نیست؛ زیرا علاوه بر فشار دادن یک کلید یک کلمه عبور نیز از کاربر درخواست میکند و با استفاده از الگوریتم Diffie - Hellman یک کلید ارائه میکند.

هم SES و هم JumpStart چیپهای مخصوص تولیدکنندگان خود را روی کلاینت و AP نیاز دارند که باعث محدودیت استفاده از آنها میشود. شرکت اسروس کد جامپ استارت را با یک مجوز نرمافزاری منبعباز منتشر کرده است. به طوری که به همان اندازه که رضایت محققان امنیت را جلب میکند، توسط سایر تولیدکنندگان قابل استفاده است، ولی تاکنون هیچ تولیدکننده دیگری از پیشنهاد اسروس استقبال نکرده است.

● امنیت شبکههای محلی خانگی

شرکت های مایکروسافت و اینتل ازدیدگاه انتقال فیزیکی کلیدها بین کامپیوترها حمایت میکنند. نسخه اولیه نتیجه این دیدگاه در ویندوز اکسپی سرویس پک دو قرارداده شده است. این نسخه یک کلید تصادفی تولید میکند و با استفاده از درایوهای فلش USB آن را به اشتراک میگذارد. بنابراین با کارتهای شبکه و APهای تمام تولیدکنندگان کار میکند. این قابلیت، نسخه مذکور را به انتخابی مناسب برای کاربرانی مبدل میسازد که لپتاپهای دارای سیستم عامل ویندوزخود را به خانه میبرند واز آنجا به یک شبکه وایفای متصل میشوند.

این ویژگی برای شبکههای مؤسسات بزرگ هنوز کافی نیست. چون دستگاههایی که از EAP پشتیبانی نمیکنند، ویندوز اکسپی را نیز اجرا نمیکنند و درگاه USB هم ندارند.

مایکروسافت و اینتل برای این دستگاهها استفاده از تگ Radio Frequency Identification) RFID) را پیشنهاد میدهند. RFID خیلی ارزان است و بسیاری ازسازندگان گوشی همراه RFID Reader را به گوشیهای خود اضافه کردهاند. آنها همچنین پتانسیل بالای بازار را برای دستگاههایی مانند قاب عکسهای وای فای درک میکنند که هیچ دکمه ورودی یا وسیله خاصی برای ورود کلید ندارند، ولی میتوانند کلید را از طریق RFID دریافت کنند.

کامپیوترهای شخصی به طور استاندارد فاقد RFID هستند، ولی میتوانند به سمت درایوهای USB تغییر مسیر بدهند.

RFID به اندازه درایو USB ایمن نیست؛ زیرا نقل و انتقال داده میتواند توسط یک آنتن جهتدار Sniff شود. از طرفی قدرت کمِ اکثر کارتهای RFID به خودی خود احتمال Sniffing را بعید میسازد. عیب بزرگتر این است که هیچ کدام ازدستگاههای وایفای هنوز RFID را اضافه نکردهاند. به همین خاطر این سیستم برای کسانی که در حال حاضر از تلفن های وایفای استفاده میکنند، کاربرد ندارد.در نهایت میتوان گفت تایپ کلیدها به طور دستی نتیجه روشنتری دارد.

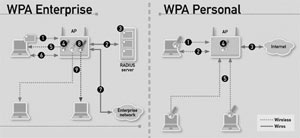

در WPA Personal، یک کلید AES که قبلاً به اشتراک گذاشته شده است، هم برای تأیید هویت (۱) و هم برای رمزنگاری داده بین کلاینت و (۲) AP استفاده میشود. داده بین AP و شبکه کابلی هرگز رمزنگاری نمیشود. (۳) این کلید ثابت (۴) توسط همه کلاینتها استفاده میشود.

WPA Enterprise

در WPA Enterprise یک کلاینت کار تأیید هویت را انجام میدهد (۱) که بعداً با یک RADIUS سرور کنترل میشود (۲) اگر هویت مذکور با پایگاه داده سرور مطابقت داشته باشد (۳). Ap یک کلید AES تصادفی تولید میکند (۴) و آن را از طریق تونل حفاظت شدهای که توسط سیستم تأیید هویت ایجاد میشود منتقل میکند (۵) کلید مذکور دادههای انتقالی بین کلاینت و AP را به رمز درمی آورد (۶) ولی معمولاً بین AP و شبکه کابلی این کار را انجام نمیدهد (۷) کلیدهای تصادفی دیگر (۸) جهت کلاینتهای دیگر تولید میشوند.

● حفرههای امنیتی

صرفنظر از اینکه کلیدهای WPA Personal چگونه تعویض میشوند، مؤسسات بزرگ نمیتوانند به طور کامل به آن تکیه کنند. کامپیوترها و دیگر دستگاههای با قابلیت اجرای نرمافزار دلخواه میتوانند از WPA Enterprise یا VPN، با نسخه اختصاصی با امنیت کمتر برای دستگاههایی که به آن نیاز دارند، استفاده کنند.

به جا گذاشتن یک روزنه در ارتباطات بیسیم با امنیت پایین ممکن است برای برخی از بخشهای IT خطرناک باشد، ولی به هرحال جایگزین مناسبی وجود ندارد که به همه دستگاههای غیر EAP اجازه ورود به شبکه را بدهد.WPA Personal نسبت به WEP پیشرفت عمدهای به حساب میآید. تولیدکنندگان بزرگ AP شامل Cisco ،Aruba Wireless Networks ،Meru Networks ،Symbol Technologies ،Trapeze Networks روشهایی برای به حداقل رساندن مخاطرات امنیتی دارند.

کلاینتهایی که با استفاده از WPA Enterprise تأیید هویت میشوند، میتوانند به منابع مؤسسه دسترسی کامل داشته باشند و کسانی که هویتشان تأیید نمیشود، فقط میتوانند به منابع خاصی دسترسی داشته باشند. به عنوان مثال، یک تلفن فقط به یک PBX، یک دستگاه بارکد خوان به یک سرور مخصوص و کاربران میهمان به اینترنت میتوانند متصل شوند. سیستمی از همین نوع میتواند ارتباطات کاملاً نامطمئنی داشته باشد، ولی اجازه ورود به شبکه خصوصی را به آنها ندهد و فقط استفاده از اینترنت رابرای آنها امکانپذیر سازد که این سیستم برای دسترسی کاربران مهمان مناسب میباشد.

نویسنده: زراعت پیشه

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

پیچ و مهره پارس سهند

تعمیر جک پارکینگ

خرید بلیط هواپیما

ایران رهبر انقلاب شورای نگهبان مجلس مجلس شورای اسلامی صادق زیباکلام دولت مجلس دوازدهم انتخابات انتخابات مجلس انتخابات مجلس دوازدهم دولت سیزدهم

هواشناسی تهران شهرداری تهران قتل بارش باران حج تمتع سیل سلامت سازمان هواشناسی زلزله پلیس وزارت بهداشت

خودرو قیمت دلار قیمت طلا سایپا قیمت خودرو بانک مرکزی بازار خودرو مسکن بورس گاز ایران خودرو حقوق بازنشستگان

نمایشگاه کتاب کتاب تئاتر نمایشگاه کتاب تهران سالار عقیلی تلویزیون سینمای ایران نمایشگاه بینالمللی کتاب تهران رضا عطاران دفاع مقدس سریال سینما

خورشید دانشگاه تهران کره زمین

رژیم صهیونیستی اسرائیل غزه فلسطین جنگ غزه حماس روسیه آمریکا افغانستان سازمان ملل نوار غزه اوکراین

استقلال فوتبال مهدی طارمی پرسپولیس لیگ برتر فولاد خوزستان رئال مادرید لیگ برتر فوتبال ایران بازی لیگ برتر ایران باشگاه پرسپولیس هوادار

هوش مصنوعی شفق قطبی تبلیغات ایرانسل نوآوری دبی گوگل ایلان ماسک ناسا اپل

ویتامین خواب کودک تجهیزات پزشکی شیر کاهش وزن افسردگی فشار خون درمان ناباروری بارداری زایمان