یکشنبه, ۱۷ تیر, ۱۴۰۳ / 7 July, 2024

چگونه نفوذگران را فریب دهیم

در جنگ بین نفوذگران و مدیران امنیت شبکه، داشتن اطلاعات نشانهٔ قدرت است. به عنوان یک مدیر امنیت شبکه، هر چه بیشتر در مورد دشمنتان و روشهای حمله او بدانید بهتر میتوانید از خودتان در مقابل او دفاع کنید.استفاده از Honeypotها یکی از روشهایی است که میتوانیم اطلاعاتی در مورد دنیای نفوذگران به دست آوریم.

●Honeypot چیست؟

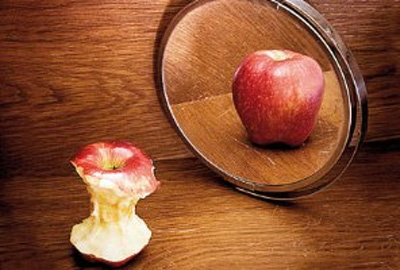

Honeypot یک ماشین ویژه در شبکه است که به عنوان طعمه برای نفوذگران استفاده میشود. به طور عمدی بر روی آن سیستم عامل آلوده به یک اسب تروا[۱]، درپشتی[۲] یا سرویسدهندههای ضعیف و دارای اشکال نصب میشود تا به عنوان یک ماشین قربانی، نفوذگران را به خود جذب کرده و مشغول نگه دارد. همچنین ممکن است بر روی چنین ماشینی اطلاعات غلط و گمراهکنندهای برای به اشتباه انداختن نفوذگر نیز گذاشته شود.

یک سیستم Honeypot عملاً هیچ فایدهای برای مقاصد سرویس دهی ندارد بلکه ماشین فداکاری است که با جذب نفوذگران و گمراه کردن آنها با اطلاعات غلط، از دسترسی به سرویس دهندههای حساس جلوگیری میکند. اطلاعات غلط ممکن است ساعتها یک نفوذگر را معطل کند. در ضمن تشخیص این نکته که سیستم موردنظر آیا واقعاً ضعف دارد یا آنکه یک Honeypot است برای نفوذگر چندان ساده نیست.

Honeynet شبکهای از Honeypotهاست که به گونهای تنظیم میشوند که شبیه یک شبکهٔ واقعی به نظر برسند.

●دلایل استفاده از Honeypot

Honeypotها به دو دلیل استفاده میشوند :

اول این که نقاط ضعف سیستم را بشناسیم. مدیر سیستم میتواند با مشاهدهٔ تکنیکها و روشهای استفاده شده توسط نفوذگر بفهمد سیستم چگونه شکسته میشود و نقاط آسیبپذیر سیستم را شناسایی و نسبت به ترمیم آنها اقدام کند.دلیل دوم جمعآوری اطلاعات لازم برای تعقیب و ردگیری نفوذگران است. با توجه به آنکه نفوذگر یک سیستم ضعیف و آسیبپذیر را در شبکه کشف میکند بنابراین تمام تلاشهای بعدی او پیرامون سیستم Honeypot (که یک هدف قلابی است) متمرکز میشود. میتوان یک سیستم تشخیص نفوذ[۳] (IDS) را در کنار این سیستم نصب کرد تا تلاشهای نفوذگران برای حمله به این هدف قلابی را گزارش دهد و شما بتوانید این موضوع و مبدا آن را پیگیری کنید.این در حالی است که Honeypot همزمان از شبکهٔ واقعی در برابر حملات مراقبت میکند.هدف اصلی یک Honeypot شبیهسازی یک شبکه است که نفوذگران سعی میکنند به آن وارد شوند. اطلاعاتی که بعد از حمله به یک Honeypot به دست میآید، میتواند برای کشف آسیبپذیریهای شبکهٔ فعلی و رفع آنها استفاده شود.

●Honeypot چه کارهایی میتواند انجام دهد؟

با توجه به این که از یک Honeypot چه میخواهیم، Honeypot میتواند کارهای زیر را انجام دهد :

▪فراهم کردن هشدارهایی در مورد حملات در حال انجام

معطل کردن نفوذگر و دور نگه داشتن او از شبکهٔ واقعی(نفوذگران پس از شناسایی شبکه، به طور معمول از ضعیفترین و آسیبپذیرترین سیستم در شبکه شروع میکنند. زمانی که آنها صرف کلنجار رفتن با این سیستم قلابی میکنند میتواند یک آسودگی خاطر برای بقیهٔ ماشینها ایجاد کند.)

▪فراهم کردن امکان مونیتورینگ بلادرنگ حملات صورت گرفته

فراهم کردن اطلاعاتی در مورد جزئیات حمله (اطلاعاتی از قبیل این که نفوذگران چه کسانی هستند، چه میخواهند، سطح مهارتهایشان و ابزارهایی که استفاده میکنند)

▪فراهم کردن امکان ردیابی و پیگرد قانونی نفوذگر

همچنین Honeypot مانع انجام کارهای زیر توسط نفوذگر میشود :

▪دسترسی به دادههای واقعی

▪کنترلهای مدیریتی در سطح شبکه

▪دستیابی به ترافیک واقعی شبکه

▪کنترل بر دیگر ابزارهای متصل به شبکه

با استفاده از مهندسی اجتماعی[۴] میتوان Honeypot را جالبتر کرد. هرچه Honeynet شما به شبکهٔ سازمان شما شبیهتر باشد، محیط واقعیتر است و باعث میشود نفوذگران آن را بیشتر باور کنند و حتی نفوذگران حرفهای هم به راحتی فریب بخورند. یک پیشنهاد خوب این است که تعدادی حساب کاربری تعریف کرده و به آنها یک سری دایرکتوری و اسناد اختصاص بدهید، برایشان پست الکترونیکی تعریف کنید، آنها را به لیستهای پستی اضافه کنید، ...

همچنین میتوان توسط این سیستم نفوذگران را فریفت. به عنوان مثال وقتی نفوذگر یک ابزار استراق سمع[۵] روی هدف قلابی(سیستم Honeypot) نصب میکند اطلاعات غلط و بیهوده برای او ارسال میشود و او به خیال آن که نفوذش در شبکه واقعی است، ساعتها وقت تلف میکند تا این اطلاعات غلط را تحلیل کند.به یاد داشته باشید که Honeypotای که مورد حمله واقع نشود به هیچ دردی نمیخورد. بنابراین باید آن را تا حد امکان برای نفوذگر جذاب کنید، البته تا حدی که شک نفوذگران حرفهای را برنینگیزد.هرچقدر یک نفوذگر دفعات بیشتری به Honeypot وصل شود، شما بیشتر به اهداف خود دست مییابید.

●محل قرار گرفتن Honeypot در شبکه

یک Honeypot میتواند در هرجایی که یک سرویس دهنده قادر است قرار بگیرد، واقع شود ولی مطمئناً برخی جاها بهتر از بقیه است.یک Honeypot با توجه به سرویسهای مورد استفاده میتواند در اینترنت یا اینترانت مورد استفاده قرار گیرد. اگر بخواهیم فعالیتهای خرابکارانهٔ اعضای ناراضی را در شبکهٔ خصوصی کشف کنیم قرار دادن Honeypot در اینترانت مفید است. در اینترانت Honeypot پشت دیوارهٔ آتش قرار میگیرد.

در شبکهٔ اینترنت یک Honeypot میتواند در یکی از محلهای زیر قرار گیرد :

۱-جلوی دیوارهٔ آتش

۲-درون [۶]DMZ

هر کدام از این دو مزایا و معایبی دارد که به آن میپردازیم.با قرار گرفتن Honeypot در جلوی دیوارهٔ آتش، خطر داشتن یک سیستم تحت سیطرهٔ نفوذگر در پشت دیوارهٔ آتش از بین میرود و هیچ خطر اضافی (منتج از نصب Honeypot) متوجه شبکهٔ داخلی نمیشود.یک Honeypot مقداری ترافیک ناخواسته مثل پویش درگاه یا الگوهای حمله را ایجاد و جذب میکند که با قرار دادن Honeypot در بیرون از دیوارهٔ آتش چنین وقایعی توسط دیوارهٔ آتش ثبت نمیشود و سیستم تشخیص نفوذ داخلی (که در حالت عادی در مواجهه با چنین رخدادهایی هشدار تولید میکند) پیغام هشدار تولید نمیکند.عیب قرار گرفتن Honeypot جلوی دیوارهٔ آتش این است که نفوذگران داخلی به راحتی فریب نمیخورند، مخصوصاً اگر دیوارهٔ آتش ترافیک خروجی و در نتیجه ترافیک دریافتی Honeypot را محدود کند.قرار گرفتن Honeypot درون یک DMZ یک راهحل خوب به نظر میرسد به شرطی که امنیت دیگر سیستمهای درون DMZ در برابر Honeypot برقرار شود. از آنجایی که فقط سرویسهای مورد نیاز اجازهٔ عبور از دیوارهٔ آتش را دارند، دسترسی کامل به اغلب DMZها ممکن نیست. به این دلیل و با توجه به اینکه تنظیم قوانین مرتبط روی دیوارهٔ آتش کاری زمانبر و مخاطرهآمیز است، در چنین حالتی قرار دادن Honeypot جلوی دیوارهٔ آتش مورد توجه قرار میگیرد.قرار دادن Honeypot پشت دیوارهٔ آتش، میتواند باعث بروز خطرات امنیتی جدیدی در شبکهٔ داخلی شود، مخصوصاً اگر شبکهٔ داخلی توسط دیوارههای آتش اضافی در برابر Honeypot ایمن نشده باشد. توجه داشته باشید که اگر Honeypot را پشت یک دیوارهٔ آتش قرار میدهید، باید قوانین دیوارهٔ آتش را طوری تنظیم کنید که دسترسی از اینترنت مجاز باشد.

بزرگترین مشکل وقتی به وجود میآید که یک نفوذگر خارجی کنترل Honeypot داخلی را در اختیار میگیرد. در این صورت نفوذگر امکان دسترسی به شبکهٔ داخلی را از طریق Honeypot به دست میآورد. زیرا این ترافیک، به عنوان ترافیک ورودی به Honeypot در نظر گرفته میشود و از آنجایی که ترافیک ورودی به Honeypot مجاز است، دیوارهٔ آتش جلوی عبور این ترافیک را نمیگیرد. بنابراین ایمن کردن Honeypot داخلی ضروری است. دلیل اصلی قرار گرفتن Honeypot پشت دیوارهٔ آتش شناسایی نفوذگران داخلی است.بهترین راهحل قرار دادن یک Honeypot درون DMZ به همراه یک دیوارهٔ آتش است. بسته به اینکه هدف شناسایی نفوذگران داخلی یا خارجی است، دیوارهٔ آتش میتواند به اینترنت یا اینترانت وصل شود.در حقیقت شما میخواهید از طریق Honeypot یک مانور ترتیب بدهید و به یک دشمن فرضی حمله کنید یا در مقابل یک دشمن فرضی بایستید. لذا شرایط را به صورت واقعی تنظیم کنید.

نویسنده : حسن تكابی

ناشر : مهندسی شبكه همكاران سیستم

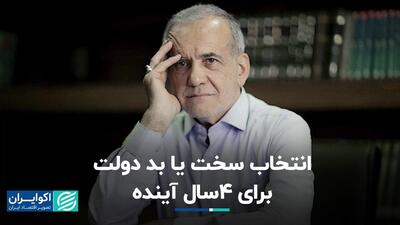

مسعود پزشکیان انتخابات ریاست جمهوری انتخابات انتخابات ریاست جمهوری 1403 پزشکیان سعید جلیلی انتخابات ریاست جمهوری چهاردهم ایران انتخابات ریاست جمهوری ۱۴۰۳ انتخابات 1403 دولت چهاردهم رئیس جمهور

تهران قتل شهرداری تهران هواشناسی سرقت پلیس راهور پلیس سازمان هواشناسی آموزش و پرورش سلامت محیط زیست گرما

خودرو قیمت دلار بانک مرکزی بورس قیمت طلا واردات خودرو حقوق بازنشستگان قیمت خودرو دلار دولت سیزدهم بازار خودرو قیمت سکه

ماه محرم سینمای ایران عاشورا تئاتر سریال تلویزیون رامبد جوان هنرمندان سینما الناز شاکردوست کتاب فیلم

کنکور ۱۴۰۳

رژیم صهیونیستی روسیه آمریکا جنگ غزه انگلیس جو بایدن فلسطین غزه دونالد ترامپ حماس ولادیمیر پوتین حزب الله لبنان

فوتبال استقلال پرسپولیس یورو 2024 تیم ملی آلمان باشگاه پرسپولیس تیم ملی اسپانیا علیرضا بیرانوند لیگ برتر کریستیانو رونالدو ترکیه خوان کارلوس گاریدو

هوش مصنوعی تبلیغات فناوری سامسونگ ناسا ایلان ماسک امنیت سایبری آیفون

سرطان رژیم غذایی کاهش وزن کمردرد دیابت

![بهترین مانیتورها برای طراحی و کارهای گرافیکی [تیر ۱۴۰۳] - زومیت](/news/u/2024-07-06/zoomit-ivlby.jpg)