دوشنبه, ۸ بهمن, ۱۴۰۳ / 27 January, 2025

امنیت اطلاعات در کار الکترونیکی

تهدیدات موجود در پیش روی امنیت سیستم های اطلاعاتی را می توان به سه دسته اصلی تقسیم کرد: افشای اطلاعات محرمانه (تهدید «افشا»)، صدمه به انسجام اطلاعات (تهدید «دستکاری») و موجود نبودن اطلاعات (تهدید «تضییق خدمات»). به طور مرسوم، امنیت اطلاعات در وهله اول با تهدید «افشا» همراه بوده است.

در دنیای امروز، وابستگی ما به سیستم های اطلاعاتی طوری است که دستکاری غیرمجاز یا فقدان گسترده اطلاعات، پیامدهای ناگواری را موجب خواهد شد. در کار الکترونیکی، لازم است که همه انواع اطلاعات از طریق شبکه ، دسترس پذیر باشند. بنابراین، امنیت اطلاعات شرط ضروری کار الکترونیکی است.

در هنگام کارکردن در یک شبکه باز، جریان اطلاعات در شبکه در معرض افشا و دستکاری غیرمجاز است. بنابراین برای حفاظت از محرمانگی و انسجام آن اطلاعات، رمزگذاری قوی ضروری است. کمک غیرمستقیم رمزگذاری به ما این است که از وجود شبکه های اطلاعاتی اطمینان حاصل کنیم. پس از مقابله موثر با تهدیدات «دستکاری» و «افشا»، می توان با ایجاد اضافات کافی در شبکه های اطلاعاتی، دردسترس بودن اطلاعات را تحقق بخشید. فناوری اینترنت در اصل برای به وجود آوردن همین نوع از اضافات طراحی شد و هنوز هم برای این منظور مناسب است.

● ایجاد زیرساختار شبکه

معماری اینترنت، معماری شبکه ای غالب در اوایل دهه ۲۰۰۰ است. اینترنت بر پروتکل اینترنت (آی پی) استوار است، که می توان آن را روی همه انواع شبکه های فیزیکی و تحت همه انواع برنامه های کاربردی به کار انداخت. استقلال پروتکل اینترنت هم از شبکه های فیزیکی و هم از برنامه های کاربردی، نقطه قوت اصلی آن است. این پروتکل حتی با فناوری های شبکه ای کاملاً جدید، مثل «شبکه محلی بی سیم» (دبلیولن) یا «سرویس رادیویی بسته ای عمومی» (جی پی آراِس) و شبکه «سامانه عمومی ارتباطات همراه» (جی اس ام) نیز کار می کند.

برنامه های جدید، مثل وب، «ووآی پی» و بسیاری برنامه های دیگر که در آینده عرضه می شوند را می توان به راحتی با سرویس استاندارد پروتکل اینترنت اجرا کرد. معماری اینترنت اساساً از سال ۱۹۷۴ ثابت مانده و همچنان قدرت خود را اثبات می کند. بنابراین شعار قدیمی «آی پی ورای همه، همه چیز برروی آی پی» امروز بیش از هر زمان دیگری صدق می کند.

عیب های اصلی «آی پی» ، فضای ناکافی نشانی، عدم پشتیبانی از جابه جایی فیزیکی، فقدان کیفیت متمایز سرویس و فقدان امنیت آن است. «گروه فوق العاده مهندسی اینترنت» هر یک از این موضوعات را مدنظر قرار داده و راه حل های استانداردی نیز برای هر یک از آنها پیشنهاد شده. در نگارش ششم و جدید «آی پی» عملاً تعداد نشانی های نامحدود و گسترش پذیری آن بهتر از نگارش ۴ (کنونی) است. «آی پی سیار» (اِم آی پی) برای هر دو نگارش تعریف شده.

این «آی پی» برای میزبان سیار این امکان را فراهم می آورد که از یک شبکه به شبکه دیگر جابه جا شود، ضمن اینکه نشانی های «آی پی» دائمی خود را که در همه ارتباطات با این میزبان مورد استفاده قرار می گیرد، حفظ می کند. این امر منجر به تحرک واقعی، نه صرفاً در چارچوب فناوری یک شبکه (مثل «جی اس ام»)، بلکه بین انواع مختلف شبکه ها، مثل «دبلیولن» ، «جی پی آر اس» و شبکه های سیمی می شود. کیفیت سرویس را می توان در اینترنت به وسیله «سرویس های متمایز اینترنتی» که یک طرح اولویت بندی ساده مستقل از کشورها است و کاملاً مناسب شبکه های جهانی است، تکمیل کرد.

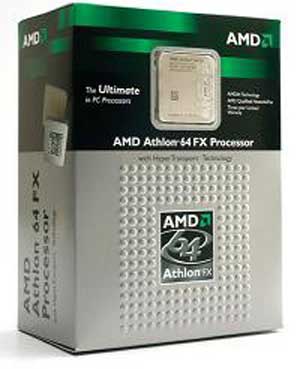

امنیت عمومی سطح «آی پی» توسط «آی پی سک» (پروتکل امنیت اینترنت) که بر رمزنگاری و «پروتکل مدیریت کلید» همراه با آن یعنی «مبادله کلید اینترنتی» (آی کائی) استوار است، فراهم می شود.اگرچه همه این کارکردها را نمی توان در لایه «آی پی» به انجام رساند، اما هرکار که ممکن است باید در همانجا به انجام برسد؛ و این، ویژگی خوب معماری اینترنت است که کل کارکردهای لایه «آی پی»، چه از شبکه های فیزیکی و چه از برنامه ها، مستقل است. مثلاً «آی پی سِک» با (و در) همه شبکه ها و تحت انواع برنامه ها کار می کند. اینترنت می تواند از «قانون مور» نهایت استفاده را ببرد. این قانون در اصل خود حکایت از آن دارد که عملکرد ریزپردازنده ها هر ۱۸ ماه دو برابر می شود، در حالی که قیمت آنها ثابت می ماند. عجیب اینکه، این قانون بیش از ربع قرن است که دوام آورده.

تقریباً همین رفتار را می توان در بسیاری از حوزه های دیگر نیز مشاهده کرد، از جمله در مورد حافظه موقت، دیسک سخت، شبکه محلی، شبکه محلی بی سیم، سوئیچ شبکه محلی و مسیریاب «آی پی». اما حتی در حوزه مخابرات سیار [موبایل] که نسبتاً سریع پیشرفت می کند، طول عمر یک نسل از تولید، ۱۰ سال است، نه دو سال. تلفن رادیویی اتومبیل در سال ،۱۹۷۱ تلفن همراه اروپای شمالی در سال ۱۹۸۱ و سامانه عمومی ارتباطات همراه در ۱۹۹۱ مورد استفاده عموم قرار گرفتند و «یوام تی اس» احتمالاً در سال ۲۰۰۲ وارد میدان می شود.

این بدان معنا است که صرفه مندی فناوری اینترنت براساس بسته، همواره بسیار سریع تر از فناوری مخابراتی مبتنی بر «ترکیب تقسیم زمانی» متعارف پیشرفت می کند.

بنابراین در زمان کوتاهی، همه برنامه ها روی «آی پی» قرار می گیرند. در سیستم تلفن معمولی، روشن است که «ووآی پی» بسیار با صرفه تر از مخابرات معمول، چه در محدوده های محلی و چه در مناطق گسترده است. با پیشرفت هایی که در ارتباطات بی سیم و «آی پی» به وقوع پیوسته، فقط دو سال طول می کشد که ارتباطات سیار هم به همین وضعیت برسد. اگر قرار باشد که «یواِم تی اِس» یک لاکر بوم شناختی داشته باشد، همان شبکه فیزیکی، همراه با شبکه محلی بی سیم (دبلیولن)، سرویس رادیویی بسته عمومی (جی پی آر اس) و...

تحت «آی پی» خواهد بود. بنابراین منطقاً می توانیم بپذیریم که کار الکترونیکی بر معماری اینترنت استوار خواهد بود و جنبه های امنیت شبکه ای آن نیز همانند امنیت اینترنت خواهد بود.

دانش فراگیر به معنای استفاده از فناوری اطلاعات در یکی از اشکال گوناگون آن، در همه عرصه های زندگی و با همه ابزار قابل تصور است. وسایل خانگی متداول شامل ریزپردازنده هایی هستند که نرم افزارهایی را به کار می اندازند که بخش عمده کارکرد این وسایل را به انجام می رسانند. در آینده نزدیک، اکثر این ابزارها، اغلب با دسترسی بی سیم، شبکه بندی خواهند شد. همچنین به منظور حصول امنیت، لازم است که سیستم های رمزنویسی کلید عمومی و کلیدهای رمزنویسی مخفی داشته باشند تا پیکربندی و مدیریت امن آنها امکانپذیر شود. این بدان معنا است که ما در همه جا، رایانه های با شبکه بندی کوچک و رمزنویسی تعبیه شده در درون آنها خواهیم داشت. این رایانه ها به قدری رایج خواهند شد که آنها را رایانه یا فناوری اطلاعات به شمار نخواهیم آورد؛ همان طور که امروزه به الکتریسیته که همه جا از آن استفاده می کنیم، چندان توجه نمی کنیم.

به زودی تقاضای بسیار برای ابزارهای ارزان قیمت و کوچک را که محیط رابط «آی پی»، «آی پی سک» و «دبلیولن» را بر روی فقط یک تراشه سیلیکن به کار می اندازند شاهد خواهیم بود. بقیه سطح این تراشه به یک ریزکنترل گر همه منظوره، درگاه های ورودی و خروجی و حافظه اختصاص می یابد تا دستگاه های مختلف را کنترل کند. این تراشه ها اکنون تولید شده اند و به زودی اکثر میزبان های متصل به اینترنت را تشکیل می دهند.

● تأثیر افزایش جابه جایی پذیری

سیاربودن در مفهوم وسیع تر کلمه به معنای توانایی کاربر در دسترسی به اطلاعات، مستقل از محل و مکان او است. در عمل، لازمه این امر معمولاً نوعی از پشتیبانی جابه جایی پذیری از سوی دستگاه پایانه و شبکه اصلی است. البته جابه جایی پذیری تهدیدهای جدید امنیتی را به دنبال نمی آورد، اما تهدیدهای موجود را جدی تر می سازد؛ زیرا دسترسی به اطلاعات، مستقل از مکان صورت می گیرد. همچنین امنیت سیستم، از هر جایی و توسط هر فرد مجاز می تواند مورد حمله قرار گیرد.

باید توجه کرد که جابه جایی پذیری و بی سیم بودن دو چیز متفاوتند، اگر چه اغلب با هم همراهند. جابه جایی پذیری به معنای توانایی کاربر یا پایانه، در حرکت از یک شبکه (یا نقطه اتصال) به شبکه دیگر است؛ بی سیم بودن یعنی جایگزین ساختن کابل شبکه یا آخرین پیوند شبکه با پیوندهای ارتباطی بی سیم (مثل رادیویی یا مادون قرمز). بی سیم بودن به تنهایی، جابه جایی پذیری چندانی را امکانپذیر نمی کند. مثلاً در یک شبکه «سامانه عمومی همراه» (جی اس ام)، عمده پیچیدگی شبکه و نرم افزار پایانه باید به امر انتقالات، یعنی گذر پایانه سیار از یک ایستگاه اصلی به ایستگاه دیگر تخصیص یابد. ضمن این که بی سیم بودن و جابه جایی پذیری، هر یک به طور جداگانه ممکن است مفید باشند، وقتی که با هم ترکیب می شوند بهترین عملکرد را دارند. به همین دلیل دسترسی بی سیم به شبکه های سیار اهمیت روزافزونی پیدا می کند.

● راه حل های ممکن

امنیت اطلاعات موضوعی چند بعدی است که با جنبه های غیرفنی متعددی ارتباط دارد. همواره برای تحقق امنیت، ابزارهای فیزیکی، پرسنلی و اجرایی لازمند و ابزارهای فنی به تنهایی بی فایده اند. اما وقتی که در یک شبکه نامطمئن کار می کنید، امنیت بدون استفاده از رمزنگاری میسر نمی شود. بنابراین بخشی از راه حل، «آی پی سک» است که می توان به عنوان یک سازوکار استاندارد برای حفاظت در برابر استراق سمع و دستکاری پیام در شبکه به کار برد.

رمز نگاری کلید عمومی، مثلاً برای تایید اصالت و برای مدیریت کلیدها، لازم است. به علاوه یک «زیرساختار کلیدهای عمومی» لازم است تا کلیدها را به شیوه ای اطمینان بخش، به مالکان آنها پیوند دهد. «زیرساختار کلیدهای عمومی» نمونه ای از خدمات «شخص ثالث امین» است که همیشه بر اعتماد و اطمینان استوارند. تحقق فیزیکی «زیرساختار کلیدهای عمومی» در قالب گواهینامه انجام می گیرد. اعتماد به دست آوردنی است نه دیکته کردنی. طرف های مختلف باید بتوانند تصمیم بگیرند به چه کسی، در چه موضوعاتی و تا چه اندازه اعتماد کنند. همچنین در هر سیستم به یک «مبنای رایانشی قابل اعتماد» نیاز داریم. این «مبنای رایانشی قابل اعتماد» باید [تا حد امکان] کوچک شده و مبتنی بر طرح های آزاد باشد. باید بتوانیم حسابرسی کنیم تا به آن اعتماد کنیم.

چشم پوشی از امنیت بخش هایی از سیستم در خارج از «مبنای رایانشی قابل اعتماد» نباید امنیت کل سیستم را به خطر اندازد. به طور سنتی، کنترل دسترسی و صدور مجوز برای آن براساس تایید اصالت هویت کاربر (هویتی که در شکل یک نام نمود می یابد) صورت می گیرد. این کار در سیستم های بزرگ عملی نیست، زیرا تشخیص حقوق دسترسی یک فرد صرفاً براساس نام او، امکان ناپذیر است. عموماً ما بیشتر علاقه مندیم که اطمینان حاصل کنیم کاربر به انجام کاری که انجام می دهد مجاز است یا خیر و نه این که بدانیم او کیست. بنابراین به جای تعیین هویت او، باید قادر به تایید اصالت حقوق او باشیم. صدور مجوز ها ابزار عمومی خوبی هستند که می توان برای چنین اهدافی، حتی در سطوح سیستم های جهانی به کار گرفت. امنیت و قابلیت استفاده، از اقتضائات متضاد با هم هستند. وقتی که سیستم ها را امن تر می کنیم، طبعاً از قابلیت استفاده آنها می کاهیم. کار الکترونیکی چیزی است که باید در شرایط مربوط به کاربر عادی هم عمل کند، یعنی برای هر کسی قابل استفاده باشد. ترکیب قابلیت استفاده با امنیت، چالش اصلی عصر ما است.

کار با اینترنت به پیشرفت خود ادامه می دهد و به عرصه های جدید برنامه های کاربردی گسترش می یابد. کاهش سرانه قیمت محصولات، عملاً همه برنامه ها را به استفاده از فناوری اصلی «آی پی» سوق خواهد داد. اگر جابه جایی پذیری، کیفیت خدمات و امنیت، محور اصلی خدمات اینترنت در نسل آینده باشند، در آن صورت یک سکوی عمومی جهانی خواهیم داشت تا کار الکترونیکی را بر روی آن استوار کنیم.

«آی پی سک» و «زیرساختار کلید عمومی» مانع موثری در مقابل افشای غیرمجاز و دستکاری ناشی از ترافیک شبکه ایجاد می کنند. وجود اضافات کافی در شبکه، مانع تضییق خدمات است. با راه حل های استاندارد و ارزان قیمتی که مرتباً ارزان تر هم می شوند، می توان به همه اینها دست یافت.

بنابراین سکوی فنی برای کار الکترونیکی امن، در حال شکل گرفتن است و جنبه های شبکه ای امنیت را می توان حل کرد. اما وقتی که با افراد و با جریان های پیچیده اطلاعات سروکار داریم، هیچ راه حل استاندارد ساده ای برای امنیت کل سیستم وجود ندارد. برای تعریف فرآیندهای اصلی پیشگانی و جریان های اطلاعاتی و مقتضیات امنیتی ملازم با آنها کار زیادی لازم است. باید در طراحی این فرآیندها، امنیت نیز وارد شود. باید ساز و کارهای استاندارد امنیت به کار گرفته شوند تا اطمینان حاصل شود که سیستم های اطلاعاتی مورد استفاده، امنیت جریان های اطلاعاتی را به خطر نمی اندازند.

هیچ روش شناخته شده ای برای اثبات امنیت کل فرآیندها وجود ندارد. باید مداوماً به نظارت و به بازخورد دادن به فرآیندهایمان بپردازیم. همچنین بازرسی به وسیله یک طرف بیرونی (که مسئولیتی در استقرار یا اجرای سیستم ندارد) لازم است.

خوشبختانه ما به مرحله ای رسیده ایم که قدرت پردازش فزاینده و دیگر پیشرفت های فنی آتی، به نفع افراد است. استفاده پذیری هر سیستم اطلاعاتی یک چالش عمده است. ترکیب استفاده پذیری با امنیت، بسیار دشوارتر است. هدف اصلی در طراحی سیستم ها نباید بهینه سازی استفاده از منابع رایانشی هر چه ارزان تر باشد، بلکه باید کار افراد را هر چه اثربخش تر و خوشایندتر سازد. این یک عرصه تحقیقاتی بین- رشته ای است که انتظار می رود در آینده اهمیت بیشتری پیدا کند.

ضعیف ترین نقطه در موضوع امنیت، همچنان افراد و نگرش های آنها خواهد بود. مدت هاست که علت اصلی در عمده نقض امنیت ها، رفتار غیرمجاز افراد غیرمجاز در کارهای روزانه شان است. درحالی که ابزارهای فنی و سکوهای فنی امن و قابل اندازه گیری برای موفقیت در کار الکترونیکی ضرورت دارند، اما کمبودهای موجود در جنبه های غیرفنی امنیت را جبران نمی کنند. امنیت را باید تعریف، طراحی و در فرآیندهای کاری تعبیه کرد. افراد باید به خوبی راهنمایی شوند، آموزش ببینند و انگیزه مند شوند. همچنین باید به نظارت و بازخورد و نیز به بازرسی مستقل توجه کرد. این امر مستلزم آن است که کل سازمان ها کار را از رده بالای مدیریت خود شروع کنند. امکانات حاصل از کار الکترونیکی چنان است که باید در درازمدت، اطمینان حاصل شود که از زمان و کار به بهترین صورت استفاده می شود.

ایران مسعود پزشکیان دولت چهاردهم پزشکیان مجلس شورای اسلامی محمدرضا عارف دولت مجلس کابینه دولت چهاردهم اسماعیل هنیه کابینه پزشکیان محمدجواد ظریف

پیاده روی اربعین تهران عراق پلیس تصادف هواشناسی شهرداری تهران سرقت بازنشستگان قتل آموزش و پرورش دستگیری

ایران خودرو خودرو وام قیمت طلا قیمت دلار قیمت خودرو بانک مرکزی برق بازار خودرو بورس بازار سرمایه قیمت سکه

میراث فرهنگی میدان آزادی سینما رهبر انقلاب بیتا فرهی وزارت فرهنگ و ارشاد اسلامی سینمای ایران تلویزیون کتاب تئاتر موسیقی

وزارت علوم تحقیقات و فناوری آزمون

رژیم صهیونیستی غزه روسیه حماس آمریکا فلسطین جنگ غزه اوکراین حزب الله لبنان دونالد ترامپ طوفان الاقصی ترکیه

پرسپولیس فوتبال ذوب آهن لیگ برتر استقلال لیگ برتر ایران المپیک المپیک 2024 پاریس رئال مادرید لیگ برتر فوتبال ایران مهدی تاج باشگاه پرسپولیس

هوش مصنوعی فناوری سامسونگ ایلان ماسک گوگل تلگرام گوشی ستار هاشمی مریخ روزنامه

فشار خون آلزایمر رژیم غذایی مغز دیابت چاقی افسردگی سلامت پوست