دوشنبه, ۱۳ اسفند, ۱۴۰۳ / 3 March, 2025

نفوذ در یک چشم برهم زدن

سارقان اطلاعات چگونه ممکن است بتوانند از دیواره آتش شما عبور کرده و صدها مگابایت اطلاعات را به سرقت ببرند بدون این که هیچ ردپایی از خود به جای بگذارند؟ یک راهِ ممکن، از طریق همین درایوهای کوچک USB است که امروزه من و شما در جیب خود میگذاریم و به هر جایی میبریم. همان طور که میدانید، به این درایوها Flash Disk و Flash Drive هم میگویند، اما اسمشان هرچه که باشد، بسیاری از شرکتها و سازمانها هیچ سیاست مشخصی برای شناسایی این درایوها و قاعدهمند کردن موارد استفاده آنها وضع نکردهاند. به همین جهت یک مشتری که به ملاقات شما آمده، کارشناسی که سیستمتان را چک میکند، همکاری که هر روز به شما سر میزند، یا هر فرد باهوش دیگری، به آسانی میتواند فلش دیسک خود را در اولین فرصت به پورت USB کامپیوتر شما وصل کرده و صدها فایل اطلاعاتی مهم را با سرعت بالای USB ۲.۰ برای خود کپی کند. ظرفیت فلش دیسکهای امروزی از مرز دو گیگابایت گذشته است و همچنان رو به بالا در حرکت است و با ابعاد کوچکی که دارند، خیلی راحت میتوان آنها را پنهان کرد. پس چاره چیست؟

سرقت اطلاعات تنها تهدید از جانب این وسیله کوچک نیست. از آنجا که کاربران فلش دیسک عمدتاً به خاطر قابل حمل بودن آن، به استفاده از این وسیله روی آوردهاند، بنابراین در حال سفر یا مأموریت نیز از آن استفاده میکنند و زمانی که به اداره برمیگردند، بدون توجه به احتمال ویروسی بودن فایلها، فلش دیسک را به کامپیوتر خود وصل و سیستم را آلوده میکنند. نفوذگران میتوانند انواع ابزارهای تخصصی خود را به این وسیله منتقل کنند، از جمله جاسوسافزارها، رمزشکنها، کلیدنگارها، و پورتخوانها، که برای شروع نفوذ به یک سیستم اساسیترین ابزار نفوذگر محسوب میشوند. بعد از این کار، نفوذگر به شیوههای گوناگون مهندسی اجتماعی، سعی میکند به اتاقتان راه یافته یا به کامپیوترتان دست پیدا کند، تا از طریق درایو USB به اعمال شیطانی خود بپردازد. گذشته از اینها، در صورت مفقود شدن فلش دیسک، تمام فایلهای موجود در آن به دست کسی میافتد که آن را پیدا کرده و این میتواند برای کل سازمان خطرناک باشد.

قدم بعدی این است که کامپیوترها را طوری تنظیم کنید که در صورت بیکار ماندن، بعد از ۳ تا ۵ دقیقه (یا هر مدتی که خودتان صلاح میدانید) به طور خودکار قفل شوند. در ویندوز اکسپی آسانترین راه برای این کار، استفاده از screen saver است. نرمافزارهای جانبی زیادی نیز وجود دارند که از جمله میتوان به Desktop Lock محصول شرکت نرمافزای TopLang Software ،PC Lockup محصول Ixis ،SpyLock محصول Spytech Software و StayOut محصول Tomorroware اشاره کرد.

قدم دیگر این است که برای پرسنل مورد نظر خود، USB درایوهای مطئمنی را تهیه کنید. به عنوان مثال،Lexar Media JumpDrive Secure یک فلشدرایو USB است که به صورت توکار با رمزعبور محافظت میشود. شرکت SanDisk نرمافزاری به نام CruzerLock را همراه با فلشدرایوهای خود عرضه میکند که امکان گذاشتن کلمه عبور و رمز کردن فایلها را به شما میدهد. حتی بعضی شرکتها محصولاتی دارند که فقط با اثر انگشت صاحب اصلی کار میکنند.

نکته دیگر این است که نرمافزار ویروسیاب خود را طوری تنظیم کنید که تمام درایوها و ابزارهای جابهجا شدنی را در هنگام اسکن در نظر بگیرد. به کاربران یاد بدهید که قبل از کپی کردن چیزی به کامپیوتر خود، ابتدا مطمئن شوند اسکن حتماً انجام گرفته یا خودشان به طور دستی به اسکن فلش دیسک بپردازند.

حتی برای تضمین امنیت بیشتر، میتوانید پورتهای USB را غیرفعال کنید. این یکی شاید زیادی امنیتی باشد، ولی اگر لازم است میتوانید حتی از طریق رمزعبور BIOS کامپیوترها را قفل کنید. اما اگر به دنبال یک شیوه حفاظتی حرفهای هستید، راهحلSecureNT محصول SecureWave را پیش بگیرید، که اجازه میدهد دسترسی کاربران نهایی به بعضی قطعات ورودی-خروجی (از جمله پورتهای USB) را تحت کنترل خود درآورید. با استفاده از این نرمافرار حتی میتوانید فهرستی از قطعات مورد تأیید را ایجاد کنید تا دسترسی به هر وسیلهای خارج از این فهرست ممنوع شود. همچنین میتوانید بر موارد استفاده تمام این وسایل نظارت داشته باشید.

نکته آخر این که، به تمام کاربران بگویید یک فایل متنی حاوی اسم و نشانی خود روی فلش دیسک درست کنند تا در صورت مفقود شدن آن، یابنده بتواند آنها را پیدا کند. منتها دقت کنید که خود این فایل نباید رمز شده باشد.

امنیت از طریق ابهام

یکی از استدلالهایی که طرفداران جنبش اپنسورس در حمایت از این حرکت مطرح میکنند (اگر بخواهیم خیلی کلی و خودمانی بگوییم) این است که میگویند شرکتهای closedsource، که معروفترینشان مایکروسافت است، در اشتباهند که فکر میکنند در دسترس نبودن سورس کد برنامههای آنها امنیت محصولاتشان را بالاتر میبرد.

مدافعان اپنسورس با تحقیر چنین طرز فکری آن را تأمین <امنیت از طریق ابهام> security through obscurity مینامند و تأکید دارند که اشکالات و حفرههای موجود در محصولات، خواهینخواهی برملا میشوند و در مقابل این استدلال کاملاً متضاد را میآورند که محصولات اپنسورس اتفاقاً امنیت بیشتری خواهند داشت، چرا که هر کس میتواند به معاینه آنها پرداخته و اشکالات آن را برطرف کند.

چنین نظریهای تا چه اندازه میتواند صحیح باشد؟ به زودی خواهیم فهمید، چرا که قسمتهایی از سورس ویندوز NT۴ و ۲۰۰۰ به اینترنت نشت کرده است. پیشبینی شده است که انتشار این کد موجب افزایش حملات به ویندوز خواهد شد. اگر این پیشبینی درست از آب در بیاید، پس باید قبول کنیم که امنیت با ابهام تأمین میشود. اگر با پنهان کردن چیزی امنیت آن بیشتر نمیشود، پس با آشکار کردن آن نباید امنیتش کمتر شود.

توجه داشته باشید که بحث ما بر سر کد دو محصولی است که سالها از عمرشان میگذرد. سورس NT۴ مربوط به سرویس پک ۳ انتی است، که IIS نداشت و IE آن هم ۴ بود. کد ویندوز ۲۰۰۰ هم زیرمجموعه بسیار کوچکی از سرویس پک ۱ ویندوز ۲۰۰۰ است که شامل IE۵ ،SNMP ،PKI و یک سری کد SDK میشود. بعید است که افشا شدن این کدها خطر جدید آنچنان مهمی برای ویندوزهای جدید باشد. با آن همه شلوغکاریهایی که برای نوشتن یک برنامه در آن زمانها مجبور بودیم انجام دهیم، بعید است کسی حاضر شود که میان ۵۵ هزار فایل به جستجو بپردازد تا حفره یا راه نفوذی پیدا کند.

اولاً کسی که سیستمی با این نسخههای ویندوز داشته باشد، خود به خود در معرض خطر حمله به نقطهضعفهای شناخته شدهای قرار داد که قبل از افشا این سورسها کشف شده بودند. پس غیرمنطقی نیست که فرض کنیم کسی از این سورسها سوءاستفاده نخواهد کرد. ثانیاً مگر چه مقدار از کد ویندوز امروز با کد ویندوزهای نامبرده مشترک است؟ به عبارت دیگر، چه میزان از حملات امروز میتواند بر اساس سورسهای ۳ یا ۴ سال گذشته پایهریزی شده باشد؟ اگر این میزان زیاد باشد، پس باز هم باید قبول کنیم در ابهام است که امنیت بهتر حفظ میشود. نفوذگران کلاه سیاه و کلاه سفید سالها توان خود را برای شکستن این کدها صرف کردند و حالا اگر حمله قابل ملاحظهای با افشای این کدها صورت بگیرد، پس باید بپذیریم که سورسها مهم بودهاند.

اگر به فهرست مؤسساتی که مجوز سورس کد ویندوز را دارند نگاه کنید تعجب میکنید که پس چرا درز کردن سورسهای ویندوز این همه طول کشیده است. ولی با توجه به توافقنامههایی که مایکروسافت امضاء آنها را هنگام ارائه مجوز از خریداران میگیرد و یک سری الزامات قانونی دیگر، معلوم است که چرا چنین اتفاقاتی زود به زود رخ نمیدهند.

تحلیلگر دیگری در این رابطه معتقد است که این حادثه همان قدر بیاهمیت است که مثلاً یک ژنرال روسی جنگ جهانی دوم را امروز دستگیر کنیم. البته این حرف شاید خیلی اغراقآمیز باشد، ولی به هر ترتیب نشاندهنده این واقعیت است که کد افشا شده تا حدود زیادی منسوخ شده است.

در مجموع، تمام حرف و حدیثهایی که بعد از افشا شدن این کدها درباره افزایش احتمالی حملات به ویندوز در گوشه و کنار نقل میشوند (صرفنظر از صحت و سقم آنها) نشان میدهند که مردود دانستن استدلال امنیت از طریق ابهام زیاد هم آسان نیست. به هر ترتیب، در این رابطه حد میانی وجود ندارد: بسته بودن کد یا موجب امنیت بیشتر میشود یا نمیشود. باید صبر کنیم ببینیم در آینده چه اتفاقی میافتد.

ایران مسعود پزشکیان دولت چهاردهم پزشکیان مجلس شورای اسلامی محمدرضا عارف دولت مجلس کابینه دولت چهاردهم اسماعیل هنیه کابینه پزشکیان محمدجواد ظریف

پیاده روی اربعین تهران عراق پلیس تصادف هواشناسی شهرداری تهران سرقت بازنشستگان قتل آموزش و پرورش دستگیری

ایران خودرو خودرو وام قیمت طلا قیمت دلار قیمت خودرو بانک مرکزی برق بازار خودرو بورس بازار سرمایه قیمت سکه

میراث فرهنگی میدان آزادی سینما رهبر انقلاب بیتا فرهی وزارت فرهنگ و ارشاد اسلامی سینمای ایران تلویزیون کتاب تئاتر موسیقی

وزارت علوم تحقیقات و فناوری آزمون

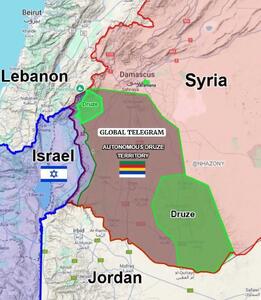

رژیم صهیونیستی غزه روسیه حماس آمریکا فلسطین جنگ غزه اوکراین حزب الله لبنان دونالد ترامپ طوفان الاقصی ترکیه

پرسپولیس فوتبال ذوب آهن لیگ برتر استقلال لیگ برتر ایران المپیک المپیک 2024 پاریس رئال مادرید لیگ برتر فوتبال ایران مهدی تاج باشگاه پرسپولیس

هوش مصنوعی فناوری سامسونگ ایلان ماسک گوگل تلگرام گوشی ستار هاشمی مریخ روزنامه

فشار خون آلزایمر رژیم غذایی مغز دیابت چاقی افسردگی سلامت پوست